Защита от подглядывания в гостиничном Wi‑Fi

Быстрые ссылки

- Открытые сети Wi‑Fi позволяют подглядывать

- Захваченные порталы лишь ограничивают доступ в интернет

- Как понять, уязвим ли вы для подглядывания

- Как защитить себя от подглядывания в гостиничном Wi‑Fi

Гостиничные сети Wi‑Fi часто открыты: чтобы подключиться, достаточно указать номер комнаты, код или просто нажать «Подключиться» на странице. Такая сеть обычно не шифрует трафик, поэтому всё, что вы отправляете и получаете (кроме защищённых HTTPS соединений), потенциально доступно посторонним, подключённым к той же сети.

Важно понимать ключевую разницу: процесс аутентификации через страницу с вводом номера комнаты (captive portal) служит для ограничения доступа в интернет и учёта пользователей, но не обязательно включает шифрование трафика на уровне Wi‑Fi.

Открытые сети Wi‑Fi позволяют подглядывать

Открытая сеть — это сеть, к которой можно подключиться без фразы‑пароля (passphrase). Таких сетей много в гостиницах, кафе и аэропортах. Поскольку на уровне канала отсутствует шифрование, пакеты обмена по воздуху можно перехватить и просмотреть «в открытом виде» — например, с помощью сетевого анализатора вроде Wireshark.

Если вы посещаете сайт без HTTPS, другой пользователь в той же сети может увидеть, какие страницы вы открываете и какие данные отправляете. Даже при посещении HTTPS‑сайтов злоумышленник всё равно может видеть домен и адрес сервера, но не содержимое защищённых страниц.

Пример угрозы:

- Сосед по отелю может наблюдать за вашими незашифрованными HTTP‑запросами.

- На общей сети в аэропорту злоумышленник может подстраивать ответы DNS (DNS spoofing) или запускать атаки типа «man‑in‑the‑middle», если вы не используете дополнительное шифрование.

Захваченные порталы только ограничивают доступ в интернет

Если при подключении открытой сети у вас открывается страница с просьбой ввести номер комнаты или согласиться с правилами — это captive portal. Он выполняет две основные функции:

- Блокирует доступ в интернет до тех пор, пока вы не авторизуетесь.

- Позволяет провайдеру учесть и ограничить количество подключённых устройств.

Однако captive portal обычно не включает шифрование на уровне Wi‑Fi. После авторизации вы получаете доступ в интернет через тот же незашифрованный канал, поэтому трафик остаётся уязвимым.

Совет: не путайте «подключение к сети + форма авторизации в браузере» с «защищённой Wi‑Fi сетью». Первое — это про контроль доступа; второе — про шифрование.

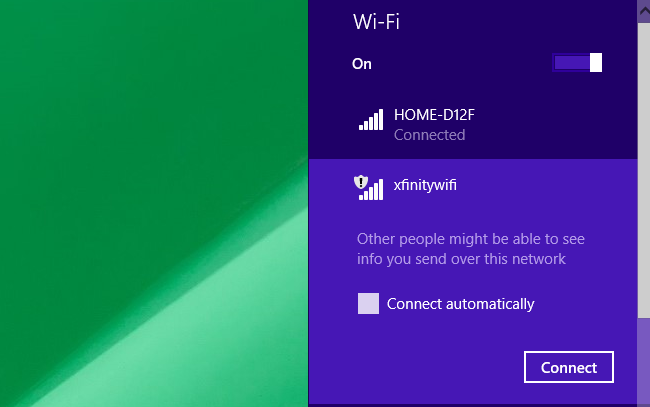

Как понять, уязвимы ли вы для подглядывания

Проверьте информацию о безопасности сети при подключении в вашей ОС. Если при подключении требуется ввести пароль на уровне системы (WPA2/WPA3), то канал имеет шифрование, и уровень риска снижается. Если же сеть помечена как «Открытая» и подключение сопровождается только веб‑формой, то трафик остаётся незашифрованным.

Примеры признаков уязвимой сети:

- Сеть помечена как open/открытая (нет WPA/WPA2/WPA3).

- Подключение происходит автоматически и затем открывается веб‑страница авторизации (captive portal).

- Оверлейный значок «внимание» в Windows — система предупреждает, что «Другие пользователи могут увидеть информацию, которую вы отправляете по этой сети».

Даже в защищённой WPA2 сети возможны угрозы локального характера (например, если кто‑то знает ваш пароль или сеть недостаточно изолирована), поэтому на публичных сетях рекомендуется дополнительные меры защиты.

Как защититься от подглядывания в гостиничном Wi‑Fi

Ниже — набор практических мер от простых до надёжных.

- Использовать VPN: создаёт зашифрованный туннель от вашего устройства до удалённого VPN‑сервера, скрывая содержимое трафика от локальных наблюдателей.

- Использовать мобильную точку доступа (модем/режим модема на смартфоне): трафик пойдёт по сотовой сети, а не по общему Wi‑Fi.

- Проверять HTTPS: обращать внимание на замок в адресной строке — для чувствительных операций это обязательно.

- Включать брандмауэр и отключать общий доступ к файлам/принтеру.

- Использовать современные протоколы шифрования Wi‑Fi (WPA3, WPA2 AES) и избегать устаревших WEP.

Примечание: VPN защищает содержимое трафика, но не делает вас полностью анонимным: VPN‑провайдер видит ваш трафик, и стране/законодательству, действующему на стороне VPN‑сервера, могут предъявляться запросы.

Как работает VPN — кратко

VPN создаёт зашифрованный канал между вашим устройством и удалённым сервером. Все запросы к сайтам идут «сквозь» этот сервер: локальный наблюдатель видит только зашифрованный поток к VPN‑серверу, но не внутренние HTTP/HTTPS‑запросы.

Рекомендации по выбору VPN

- Для простого и быстрого защищённого серфинга подойдёт провайдер с простым приложением. Примеры часто упоминаемых: ExpressVPN (скорость), TunnelBear (есть бесплатный план для начала). Для продвинутых опций можно выбирать сервисы с более гибкими настройками и политикой без логов.

- Обратите внимание на политику логирования, юрисдикцию провайдера и наличие kill switch (автоматическое отключение сети при разрыве VPN).

Альтернатива VPN — мобильный хотспот

Если вы не хотите доверять третьему лицу (VPN‑провайдеру), используйте мобильный интернет через точку доступа смартфона. Это создаёт отдельную защищённую сотовую сессию. Минус — расход мобильного трафика и возможные дополнительные сборы от оператора.

Пошаговая методика проверки безопасности сети

- Осмотрите мета‑данные сети на устройстве: ищите пометки WPA2/WPA3. Если сеть open, пометьте как высокориск.

- Подключитесь: если после подключения открылось окно браузера с формой — captive portal. Это означает, что сеть остаётся открытой на уровне канала.

- Проверьте, какие сайты вы собираетесь посещать: если это почта, банковские сервисы или рабочие инструменты — планируйте VPN или hotspot.

- Настройте VPN и включите его до того, как начнёте работу.

- Отключите общий доступ к ресурсам, выключите обнаружение сети (network discovery) и не используйте автоматическое подключение к открытым сетям.

Чеклист для разных ролей

Путешественник — базовый чеклист

- Включить VPN перед входом в браузер.

- Отключить общие папки и разделение файлов.

- Не подключаться автоматически к любой открытой сети.

- Пользоваться мобильной точкой доступа для конфиденциальных операций.

Деловой путешественник

- Использовать корпоративный VPN, если он есть.

- Обновлять устройство и приложения перед поездкой.

- Настроить многофакторную аутентификацию для важных сервисов.

- Иметь запасной план (мобильный интернет, портативный маршрутизатор).

IT‑администратор / специалист по безопасности

- Настроить клиентские политики для корпоративных устройств (обязательный VPN, блокировка публичных сетей без MFA).

- Инструктировать сотрудников по использованию корпоративного VPN и точек доступа.

- Проводить обучение по распознаванию фишинговых captive portal.

Матрица рисков и рекомендации по снижению

| Угроза | Что видит злоумышленник | Риск | Смягчающие меры |

|---|---|---|---|

| Незапечатанный HTTP‑трафик | Полный содержательный доступ к страницам и формам | Высокий | Всегда использовать HTTPS и VPN |

| Захват сессии (Session hijack) | Доступ к сессиям сайта при отсутствии защиты | Высокий | Включать MFA, использовать secure cookies, VPN |

| DNS spoofing | Перенаправление на фишинговый сайт | Средний | Использовать DNS через HTTPS/DoT, VPN |

| Локальный MITM | Перехват и изменение трафика | Высокий | VPN, проверка сертификатов, HSTS |

Важно: никакая мера не даёт абсолютной гарантии — комбинируйте подходы.

Процедура при подозрении на перехват трафика

- Немедленно отключиться от общедоступной Wi‑Fi сети.

- Включить мобильную сеть или VPN и повторить подключение к критичным сервисам.

- Сменить пароли на подозрительных сервисах с защищённого устройства.

- Сообщить в IT‑отдел (если это рабочее устройство) и проверить логи.

- При подозрении на утечку конфиденциальных данных — уведомить соответствующие службы и проверить кредитные/банковские операции.

Ограничения и когда меры не сработают

- VPN не защитит от фишинга: если вы вводите данные на поддельной странице, VPN не предотвратит утечку.

- Если устройство скомпрометировано (малварь/кейлоггер), никакая сеть не спасёт данные.

- Некоторые провайдеры VPN могут вести логи или сотрудничать с юрисдикцией, где они находятся.

Сравнение подходов — короткая шпаргалка

| Метод | Плюсы | Минусы |

|---|---|---|

| VPN | Сильное шифрование трафика, простота использования | Требуется доверие провайдеру, может снизить скорость |

| Мобильный хотспот | Полный контроль, меньше локального перехвата | Расход мобильного трафика, возможны дополнительные расходы |

| Тетеринговый роутер | Надёжнее смартфона, может поддерживать несколько устройств | Портативное устройство нужно носить с собой |

| Ничего | Нет дополнительных затрат | Высокий риск утечки данных |

Решающее дерево для принятия решения

flowchart TD

A[Нужно подключиться к Wi‑Fi в отеле?] --> B{Это открытая сеть?}

B -- Да --> C{Нужно выполнить конфиденциальную операцию?}

B -- Нет --> D[Подключайтесь, соблюдая базовые меры]

C -- Да --> E[Использовать мобильную точку доступа ИЛИ включить VPN]

C -- Нет --> F[Подключиться, но включить VPN для надёжности]

E --> G[Если нет мобильного интернета и нет VPN — отложить операцию]

F --> H[Отключить общий доступ и использовать HTTPS]Глоссарий (в 1 строке)

- VPN — зашифрованный канал между вашим устройством и удалённым сервером.

- HTTPS — защищённый протокол доставки веб‑страниц (шифрует содержимое).

- Captive portal — веб‑страница для авторизации перед доступом в интернет.

- Hotspot — мобильная точка доступа, создаёт локальную сеть через сотовую связь.

- Tethering — режим совместного использования мобильного интернета с другими устройствами.

Часто задаваемые вопросы

Нужно ли включать VPN, если сайт использует HTTPS?

Да, HTTPS защищает содержимое между браузером и сайтом, но VPN скрывает список посещаемых доменов от локального наблюдателя и защищает DNS‑запросы (в зависимости от настроек).

Подходит ли бесплатный VPN?

Бесплатные VPN могут быть удобны, но часто имеют ограничения скорости, трафика или ведут логи. Для серьёзной защиты лучше выбрать проверенного платного провайдера с прозрачной политикой конфиденциальности.

Что лучше: VPN или мобильный хотспот?

Для короткой конфиденциальной операции мобильный хотспот — самый надёжный вариант (нет общего канала Wi‑Fi). Для регулярной защиты в путешествиях — удобнее VPN.

Как распознать мошенническую captive portal?

Проверьте URL страницы авторизации, сертификат HTTPS (если есть), и не вводите логины/пароли корпоративных ресурсов на непроверенных страницах. При сомнениях используйте мобильный интернет.

Краткое резюме

- Открытые гостиничные сети часто не шифруют трафик; captive portal не равен шифрованию.

- Самая простая защита — VPN или мобильная точка доступа.

- Для рабочих устройств используйте корпоративный VPN и политики безопасности.

Важно: комбинируйте меры и заранее продумайте план действий — это снизит риск подглядывания и утраты данных.

Похожие материалы

Отключить и включить клавишу Windows — полное руководство

Как конвертировать PNG в JPG на Windows 10/11

Синхронизация Firefox между устройствами

Как открыть папку System32 в Windows 11

Почему ломаются жёсткие диски и как защитить данные