Автоматическая блокировка Windows после нескольких неверных попыток входа

Зачем это нужно

Защитить локальную учётную запись часто помогают длинные и уникальные пароли. Но злоумышленник может попробовать угадать пароль многократно. Авто‑блокировка после N неверных попыток ограничивает скорость таких атак и снижает риск компрометации.

Важно: эта мера защищает от угадывания и брутфорса на уровне входа в систему. Она не препятствует физическому сбросу пароля с помощью загрузочных носителей или аппаратного доступа.

Краткий план действий

- Проверить текущие параметры через командную строку.

- Открыть Панель управления → Администрирование → Локальная политика безопасности.

- В разделе Политики учётных записей — Политика блокировки учётной записи задать порог и время блокировки.

- Проверить изменения командой net accounts.

Пошаговая инструкция

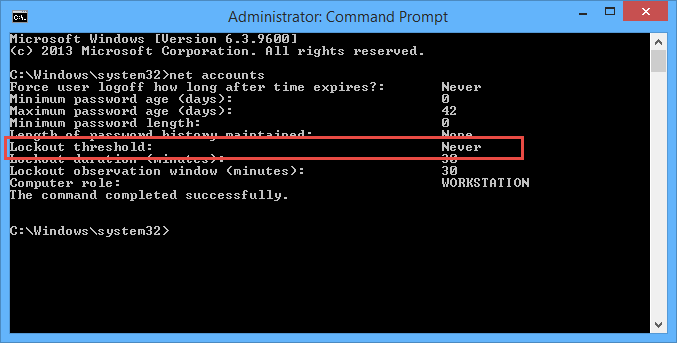

- Сначала проверьте, есть ли уже заданный порог. Откройте командную строку от имени администратора: нажмите «Win + X» и выберите «Командная строка (администратор)» или «Windows PowerShell (администратор)». Выполните:

net accounts

После выполнения команда покажет текущую политику учётных записей. Если порог блокировки не задан, вы увидите значение «Lockout threshold: Never».

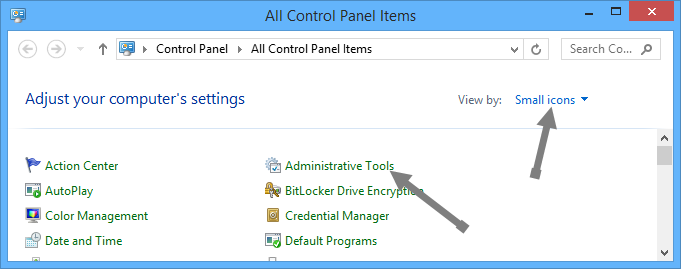

- Чтобы задать временную блокировку после определённого числа неверных попыток, откройте Панель управления. Нажмите «Win + X» и выберите «Панель управления».

- В Панели управления переключите «Просмотр» на крупные или маленькие значки и выберите «Администрирование».

- Дважды кликните «Локальная политика безопасности», чтобы открыть её.

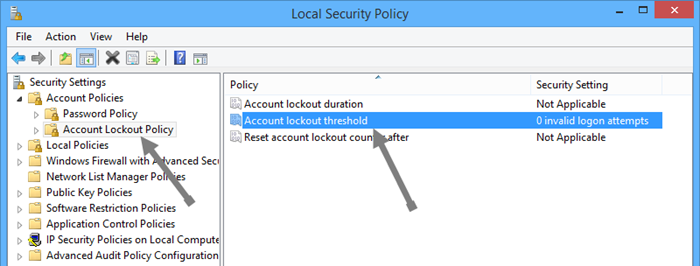

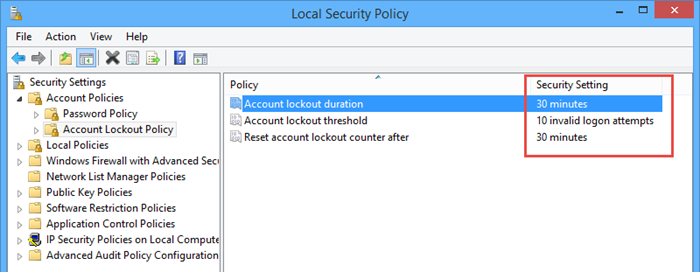

- В левой части окна перейдите в «Политики учётных записей», затем — «Политика блокировки учётной записи». В правой части найдите «Порог блокировки учётной записи» и дважды кликните по нему.

Введите число допустимых неверных попыток и нажмите ОК. На примере ниже задано значение 10 — компьютер будет блокироваться после десяти неверных попыток.

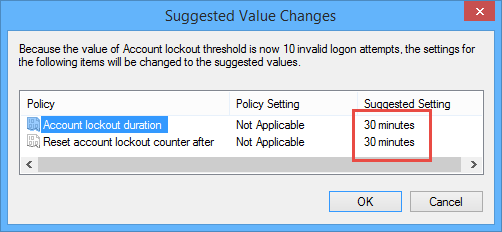

После подтверждения Windows предложит значения по умолчанию для «Время блокировки учётной записи» и «Сброс счётчика блокировки через». Обычные рекомендации — 30 минут для обоих параметров. Нажмите ОК.

После применения настроек окно локальной политики будет показывать обновлённые параметры.

- Подтвердите изменения повторным запуском команды:

net accounts

В выводе вы увидите, что «Lockout threshold» установлен в заданное число попыток, а «Lockout duration» и «Reset account lockout counter after» — в минутах.

Как проверить и протестировать настройки

- Сделайте контролируемую попытку входа с неверным паролем нужное число раз и убедитесь, что учётная запись блокируется.

- Попробуйте войти снова после истечения времени блокировки — доступ должен восстановиться автоматически.

- Просмотрите системный журнал безопасности через Просмотр событий, фильтруя события входа и блокировки.

Когда это не помогает

- Если злоумышленник имеет физический доступ и использует загрузочный носитель для сброса пароля, блокировка учётной записи не защитит от этого.

- На компьютерах в составе домена политика может переопределяться групповыми политиками Active Directory. Настройки локальной машины будут неактуальны, если доменная политика задаёт другие значения.

- Учетные записи служб или встроенные аккаунты с особыми правами могут не подчиняться той же политике.

Альтернативные и дополнительные меры безопасности

- Включите BitLocker для защиты диска от несанкционированного доступа.

- Используйте многофакторную аутентификацию (MFA) для удалённых доступов и корпоративных сервисов.

- Применяйте Windows Hello, смарт‑карты или аппаратные ключи для входа без пароля.

- Для доменных машин настраивайте политику блокировки через Active Directory, а не локально.

- Рассмотрите Microsoft LAPS для управления паролями локальных администраторов в домене.

Мини‑методология: как внедрить в организации

- Определите желаемые параметры: порог, длительность блокировки, время сброса счётчика.

- Протестируйте на ограниченной группе рабочих станций.

- Проверяйте логи и корректируйте параметры по результатам — баланс между безопасностью и удобством.

- Внедряйте через групповые политики для домена, если у вас централизованное управление.

Чек‑лист по ролям

- Администратор: задать политику, протестировать, задокументировать.

- Пользователь: знать процедуру разблокировки и как связаться с поддержкой.

- Служба поддержки: иметь инструкции по временной разблокировке и проверке журналов.

Критерии приёмки

- После N неверных попыток доступ к учётной записи блокируется.

- Время блокировки соответствует политике (например, 30 минут).

- Доступ автоматически восстанавливается после завершения периода блокировки.

- События блокировки регистрируются в журнале безопасности.

Рекомендации по жёсткому защищению

- Минимизируйте число локальных администраторов.

- Включите шифрование диска.

- Обновляйте ОС и антивирусные базы.

- Ограничьте физический доступ и включите Secure Boot, если возможно.

Приватность и логирование

События блокировки и попытки входа записываются в журналы безопасности Windows. Убедитесь, что у вас есть процессы и права доступа, которые защищают эти журналы и обеспечивают их периодический анализ.

Глоссарий в одну строку

- Порог блокировки: число неверных попыток, после которых учётная запись блокируется.

- Время блокировки: длительность автоматической блокировки в минутах.

- Сброс счётчика блокировки: время, через которое счётчик неверных попыток обнуляется.

Краткое резюме

Настройка локальной политики блокировки учётной записи — простой и эффективный способ уменьшить риск подбора пароля. Для корпоративных сред используйте групповые политики и дополнительные меры, такие как BitLocker и MFA, чтобы повысить устойчивость к атакам.

Если возникнут вопросы по конкретной версии Windows или если компьютер состоит в домене, напишите модель и версию — помогу с конкретными шагами.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone