Что такое событие 4688 в Windows?

Краткое объяснение

Событие 4688 — запись в журнале безопасности Windows, которая фиксирует факт создания нового процесса (запуска программы). Типичные поля записи: время, имя процесса, родительский процесс, исходный учётный идентификатор, уровень, имя компьютера и при включённой опции — командная строка запуска.

Определения в одну строку:

- SID — Security Identifier, уникальный идентификатор учётной записи.

- Sysmon — инструмент из пакета Sysinternals для расширённого логирования событий процесса и сети.

Почему это важно

- Вредоносные программы часто создают процессы. 4688 помогает их заметить.

- Командная строка процесса (если включена) даёт контекст запуска и параметры, что ускоряет расследование.

- На больших сетях события 4688 служат источником для корреляции и обнаружения атак.

Важно: включение полного аудита создания процессов увеличивает объём логов. Планируйте хранение и фильтрацию, чтобы не перегрузить SIEM.

Как включить запись события 4688

1. Через групповую политику

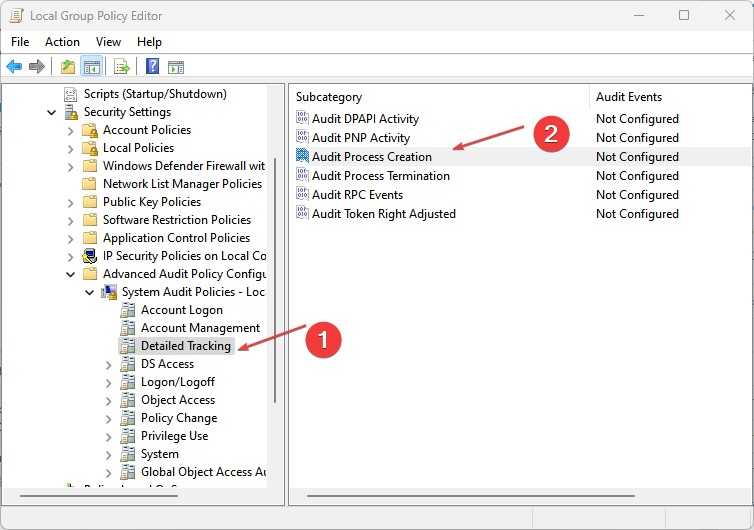

- Нажмите Windows+R, введите gpedit.msc и нажмите OK.

- Перейдите по пути:

Windows Settings\ Security Settings\ Advanced Audit Policy Configuration\ Audit Policies\ Detailed Tracking\ Audit Process Creation.

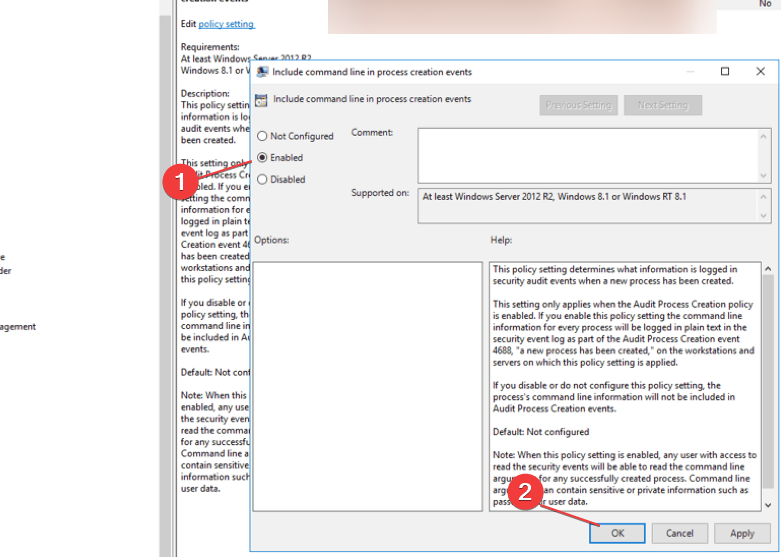

- Также включите параметр Include Command Line in Process Creation Events: дважды щёлкните и выберите Enabled.

После этого контроллер домена разошлёт политику на компьютеры, и журнал безопасности начнёт содержать события 4688 с командной строкой (если включено).

2. Через локальную политику и просмотрщик событий

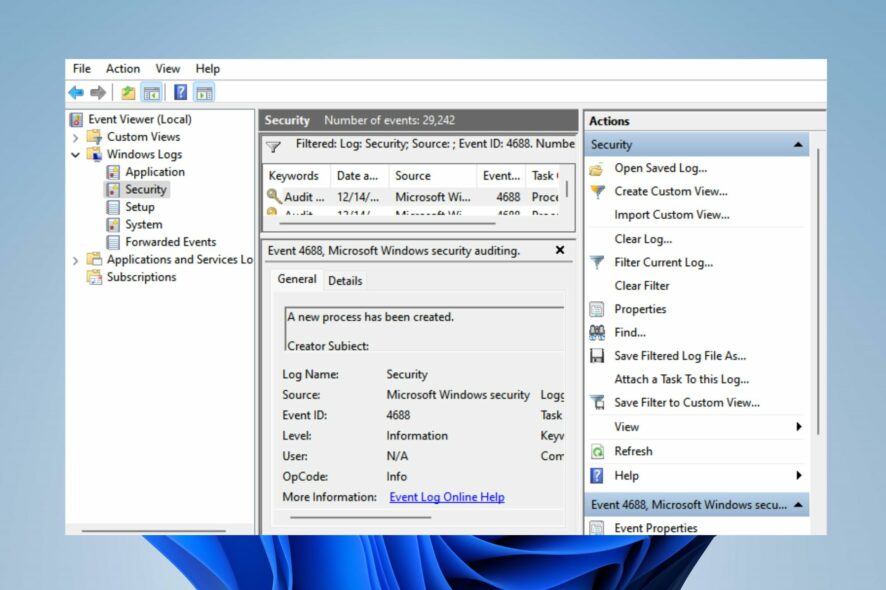

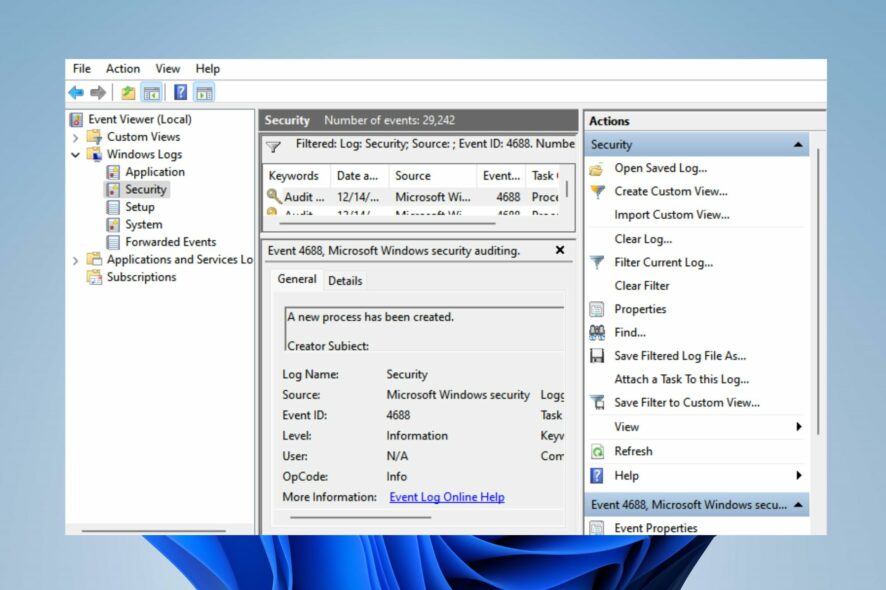

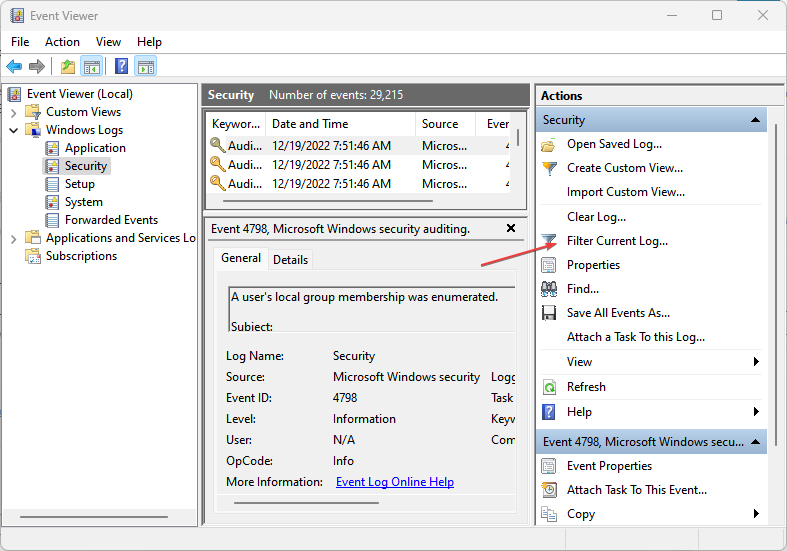

- Нажмите Пуск, найдите и запустите “Просмотр событий” (Event Viewer).

- Разверните Windows Logs и выберите Security.

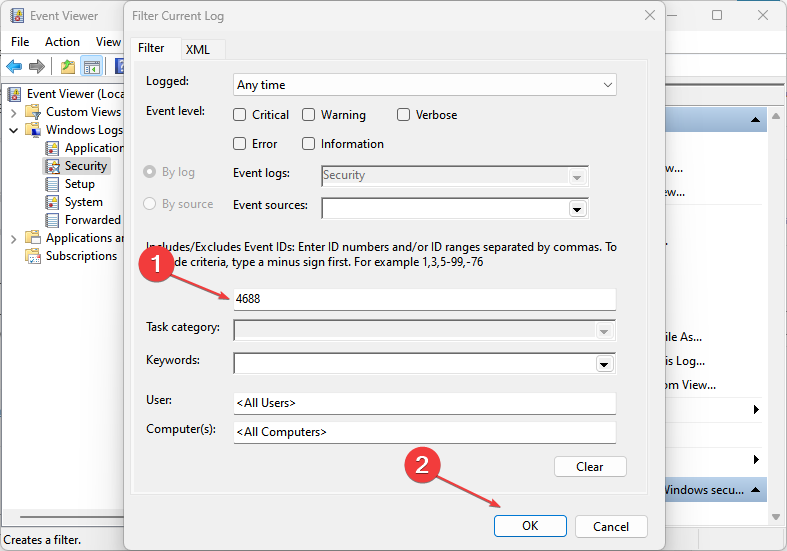

- В правой части выберите Filter Current Log.

- В поле Event ID введите 4688 и нажмите OK.

Теперь вы увидите записи о создании процессов, зафиксированные на этом компьютере.

Альтернативные подходы и расширения

- Использовать Sysmon с правилами конфигурации: Sysmon даёт более подробные поля (хэши, родственные процессы, сетевые подключения) и лучше подходит для централизованного мониторинга.

- Форвардинг событий в SIEM: отправляйте 4688 в централизованные хранилища (Splunk, Elastic, Sentinel) для корреляции и алертинга.

- Ограничить объём: фильтруйте запись командной строки только для целевых рабочих станций или серверов, где это критично.

Методология быстрой проверки события 4688 (мини-метод)

- Найдите запись 4688 и зафиксируйте время и имя процесса.

- Проверьте родительский процесс и соответствие ожидаемым приложениям.

- Если доступна — проанализируйте командную строку на подозрительные параметры.

- Сверьте с известными сигнатурами/IOC и репутацией исполняемого файла.

- При подозрении — изолируйте систему и соберите дополнительные артефакты (память, файлы, сеть).

Ролевые чек-листы

Администратор:

- Включить Audit Process Creation через GPO.

- Включить Include Command Line, если политика конфиденциальности позволяет.

- Настроить форвардинг логов в SIEM и ретеншн.

- Ограничить объём логов и настроить ротацию.

Инженер безопасности/аналитик:

- Создать сигнатуры/детекции по аномальным родителям процессов и неизвестным исполняемым.

- Коррелировать 4688 с сетевыми и файловыми событиями.

- Описать процедуры эскалации и изоляции компрометированных хостов.

Обычный пользователь:

- Не запускать неизвестные вложения и программы.

- Сообщать о всплывающих окнах и непреднамеренных запускаемых приложениях.

Критерии приёмки

- События 4688 появляются в журнале безопасности после включения политики.

- Для тестовой команды запуска процесс отображает корректное имя и время.

- Командная строка присутствует в записях при включённой опции Include Command Line.

Когда 4688 даёт мало пользы (ограничения)

- Если командная строка не включена, контекст запуска ограничен именем процесса.

- Высокая частота запуска легитимных процессов (например, скриптов) создаёт шум и ложные срабатывания.

- Некоторые продвинутые угрозы могут использовать легитимные процессы для выполнения кода и маскировать свою активность.

Рекомендации по защите

- Включите запись командной строки для критичных серверов.

- Используйте Sysmon для улучшенных данных и хеширования исполняемых.

- Настройте корреляцию с обнаружением отклонений поведения.

- Храните логи достаточный период для расследования инцидентов.

Однострочный глоссарий

- Event Viewer — средство Windows для чтения системных и безопасностных журналов.

- SIEM — система централизованного сбора и корреляции событий безопасности.

Итог

Событие 4688 — базовый и важный сигнал для обнаружения запуска процессов в Windows. При правильной конфигурации (включение командной строки, форвардинг в SIEM, использование Sysmon) оно существенно повышает видимость угроз. Планируйте хранение логов и фильтрацию, чтобы извлечь максимальную пользу без избыточного шума.

Summary:

- Включите аудит создания процессов через GPO.

- По возможности включите запись командной строки.

- Используйте Sysmon и SIEM для расширенного мониторинга.

Оставьте комментарий ниже, если хотите помощь с настройкой GPO или шаблоном для Sysmon.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone