Перехват веб‑страниц: обнаружение, защита и восстановление

Что такое перехват веб‑страниц

Перехват веб‑страниц (часто называют pagejacking) — это приём онлайн‑мошенничества, при котором злоумышленники клонируют содержимое сайта и используют его на другом домене, чтобы перенаправлять трафик, показывать рекламу, выдавать вредоносный или фишинговый контент. Злоумышленники копируют тексты, изображения и верстку, затем подчёркивают элементы, ведущее к их целям: монетизации, компрометации пользователей или ухудшению репутации оригинального сайта.

Коротко: цель злоумышленника — трафик. Ваши просмотры и клики — их доход.

Важно: перехват страниц не всегда выглядит очевидно. Клонинг может быть точным, или содержать едва заметные изменения, перенаправления и всплывающие окна.

Как это работает — методы злоумышленников

Ниже перечислены распространённые техники, которые используют атакующие:

- Прямое копирование HTML/CSS/изображений на другой домен. Простая версия — новичок просто дублирует страницу и меняет ссылки.

- Клоакинг. Сервер показывает поисковым роботам оригинальный контент (чтобы занять место в выдаче), а реальным посетителям — другой, часто спамный или рекламный вариант.

- Скриптовые «ловушки». Страница содержит JavaScript, который захватывает навигацию, отображает бесконечные диалоги, редиректы и делает «мaусетrap» — удерживает пользователя на странице.

- SEO‑манипуляции. Злоумышленник оптимизирует клонированные страницы под те же ключи, что и вы, либо использует более агрессивные приёмы, чтобы опередить оригинал в выдаче.

- Обфускация и разные версии для разных user‑agent / IP, чтобы обойти ручную проверку.

Ключевой метод — клоакинг: проверка IP и user‑agent, показ разного содержимого для робота и для человека.

Кому грозит перехват страниц

- Владельцам сайтов с высокими позициями в поиске. Чем выше страница ранжируется, тем более ценной она становится для злоумышленников.

- Интернет‑магазинам и сайтам с партнёрскими программами, где трафик напрямую конвертируется в доход.

- Новостным ресурсам и блогам с уникальным контентом — часто копируют популярные статьи.

Если у атакующего есть понимание SEO и навыки клоакинга, большая часть поискового трафика может быть направлена к клону, а не к вам.

Как обнаружить перехват страниц — практическая методика

Ниже — подробный чеклист обнаружения, от простого к продвинутому.

- Поиск по уникальным фразам

- Выберите уникальную фразу или предложение с вашей страницы (несколько слов подряд — 6–12 слов предпочтительно).

- Выполните поиск в Google в кавычках: “ваша уникальная фраза”.

- В результатах вы должны увидеть только ваш сайт. Если в выдаче появляются другие домены — это повод для проверки.

- Проверка кэша поисковика

- Не кликайте сразу на подозрительный результат. Нажмите на три точки рядом с результатом (UI Google) и выберите «Кэш». Это покажет, что видел поисковый робот при последнем обходе. Если кэширующая версия совпадает с вашим сайтом, а живой результат — нет, это сильный сигнал о клоакинге.

- Сравнение содержимого

- Скачайте HTML вашей страницы и HTML подозрительной копии (через «Сохранить страницу как…» или curl).

- Запустите дифф (diff) между ними. Ищите совпадения блоков, изображений и структуры.

- Логи сервера и аналитика

- Проверьте серверные логи — есть ли аномально большое число запросов с определённых реферальных доменов?

- Смотрите реферы в Google Analytics, Matomo или в логах. Необычные пики трафика с внешних доменов — признак активной эксплойтации.

- Обходные методы

- Используйте curl с разными user‑agent и прокси‑IP, чтобы увидеть, показывается ли разное содержимое роботу и человеку: curl -A “Googlebot/2.1 (+http://www.google.com/bot.html)” https://подозрительный.домен/

- Запросы с вашего реального IP и с IP, похожего на Googlebot, покажут поведение клона.

- Обратные поиски по изображениям

- Выполните обратный поиск изображений (Google Images, TinEye) по ключевым картинкам — можно быстро найти копии на других доменах.

- Мониторинг сниппетов

- Следите за сниппетами в выдаче (расширенные сниппеты могут указывать, что бот видел оригинал, а сайт демонстрирует другой контент).

Защита от перехвата — техника и процессы

Защита — это набор инструментов и организационных мер. Ни один метод не даёт 100% гарантии, поэтому комбинируйте.

Надёжный хостинг и обновления

- Выбирайте хостинг с WAF, регулярными бэкапами и отслеживанием целостности файлов.

- Поддерживайте CMS, плагины и библиотеки в актуальном состоянии.

Контроль доступа и аудит

- Разрешения на запись только там, где нужно. Минимизируйте количество админ‑аккаунтов.

- Логи аутентификации и изменений файлов храните и анализируйте.

Canonical и строгие метаданные

- Добавьте rel=”canonical” на оригинальные страницы, чтобы указывать поисковику каноническую версию.

- Используйте мета‑теги robots с осторожностью. Не полагайтесь на них как на единственный метод.

Пример тега canonical в HTML:

Anti‑cloaking и проверка разницы

- Используйте сервисы и сканеры, которые имитируют разные user‑agent и IP, чтобы автоматически проверять, показывается ли одинаковый контент.

- Настройте alert при расхождении между версией для бота и версией для браузера.

Ограничение копирования медиа

- Хостите изображения с указанием CORS и проверками Referer, где это уместно.

- Добавьте водяные знаки или уникальные метаданные в изображения; обратный поиск поможет быстрее находить клоны.

Политики безопасности и бэкапы

- Регулярные бэкапы и тесты восстановления минимизируют ущерб в случае компрометации.

- Тестируйте инцидент‑планы.

Проактивный мониторинг — что включить

- Поиск по уникальным фразам с расписанием раз в неделю/день для ключевых страниц.

- Слежение за изменениями сниппетов в SERP для ваших страниц.

- Правила в Google Search Console: уведомления о резких изменениях кликов/показов и URL‑инспекция.

- Настройка оповещений в аналитике по новым реферам и всплескам трафика.

План реагирования при обнаружении перехвата — пошаговый

- Зафиксируйте доказательства:

- Снимки экрана живой страницы и её кэша. Сохраните метаданные дат и URL.

- Сохраните HTML‑копию подозрительной страницы и ваша оригинала.

- Проанализируйте различия:

- Выполните diff, проверьте ссылки, медиа, скрипты.

- Проверка логов:

- Просмотрите серверные логи на наличие специфичных User‑Agent, IP или рефереров.

- Блокировка/ограничения:

- Если вы обнаружили, что атака идёт через эксплойт вашего хостинга, временно ограничьте доступ, откатите изменения и восстановите из бэкапа.

- Уведомление платформ и поисковиков:

- Подайте жалобу в Google через Search Console (Request Removal или DMCA, если нарушено авторское право).

- Юридические шаги:

- Подготовьте письмо DMCA (если применимо) и/или обратитесь к юристу.

- Восстановление репутации:

- Обновите контент, проведите повторную индексацию и мониторьте позиции в выдаче.

Шаблон DMCA уведомления

Используйте шаблон как отправную точку. Не забывайте адаптировать под вашу юрисдикцию.

[Дата]

Кому: [Хостинг/Провайдер/Поисковая система]

Тема: Уведомление о нарушении авторских прав (DMCA)

Я, [Имя/Компания], владею исключительными правами на контент, размещённый по адресу: [оригинальный URL].

Недавно обнаружено несанкционированное воспроизведение этого контента по адресу: [URL клона].

Прошу удалить или блокировать доступ к материалу, нарушающему мои права.

Контактная информация:

[Имя]

[Email]

[Телефон]

С уважением,

[Подпись]Роли и обязанности при инциденте — чеклисты

Владелец сайта:

- Зафиксировать доказательства.

- Подать жалобы поисковикам и хостеру.

- Запустить внутренний план коммуникации.

DevOps / Администратор:

- Проверить логи и точки входа.

- Восстановить из бэкапа при необходимости.

- Настроить WAF и правила блокировки.

SEO‑специалист:

- Проанализировать, какие страницы потеряли трафик.

- Подать запросы на удаление и повторную индексацию.

- Отслеживать позиции и клики.

Юрист/правовая служба:

- Подготовить DMCA и юридические уведомления.

- Оценить ущерб и необходимость дальнейших действий.

Критерии приёмки

- Подтверждение удаления клонированных страниц из выдачи поисковиков.

- Восстановление прежних позиций и трендов трафика в течение ожидаемого окна (зависит от ниши).

- Закрытые уязвимости и обновлённые компоненты CMS.

- Отсутствие новых признаков клоакинга при 30‑дневном мониторинге.

Что делать как пользователь

- Предпочитайте открывать сайты по закладкам или вводить адрес вручную.

- Обращайте внимание на странные диалоги, всплывающие окна или бесконечные редиректы.

- Не вводите авторизационные данные или платёжную информацию на подозрительных страницах.

Когда защита может не сработать — ограничения

- Если злоумышленник полностью контролирует инфраструктуру хостинга и имеет доступ к DNS/серверу, локальные меры могут оказаться недостаточны.

- Правовые процедуры (DMCA/удаление) требуют времени; быстрое восстановление трафика не всегда возможно.

- Некоторые клоаки тонкие и проявляются выборочно (по гео/IP), что усложняет автоматический детект.

Альтернативные подходы и доп. инструменты

- Content‑Fingerprinting: создайте хэш‑отпечатки ключевых блоков контента и проверяйте их по сети.

- Honey‑tokens в тексте или изображениях: невидимые маркеры, которые помогут отследить злоупотребления.

- Использование услуг мониторинга авторских прав и специальных анти‑клоакинг сервисов.

Модель принятия решений — как быстро реагировать

flowchart TD

A[Обнаружено подозрение] --> B{Есть ли подтверждение по кэшу и diff}

B -- Да --> C[Собрать доказательства и уведомить хостера]

B -- Нет --> D[Запустить дополнительные проверки: curl, UA, image search]

D --> B

C --> E{Клон удалён?

}

E -- Да --> F[Мониторинг и восстановление]

E -- Нет --> G[Подать DMCA/правовые меры и блокировки]

G --> FРиск‑матрица и меры снижения

- Высокий риск: популярные страницы с платёжными транзакциями. Митигирование: WAF, строгая авторизация, мониторинг транзакций.

- Средний риск: информационные блоки и статьи. Митигирование: регулярные проверки Google Search Console и обратные поиски изображений.

- Низкий риск: внутренние страницы без индексации. Митигирование: noindex, пароли, ограничение доступа.

Глоссарий в одну строку

- Клоакинг: показ разного содержимого роботу и человеку.

- DMCA: закон США об авторском праве, дающий механизм удаления материалов.

- Canonical: ссылка, указывающая канонический URL для страницы.

- WAF: веб‑приложенческий файервол, защищает от атак на уровне HTTP.

Частые вопросы

Как быстро понять, что меня «закопировали»?

Проверьте поиск по уникальной фразе и кэш поисковика — если есть сторонние домены с тем же контентом, это явный знак.

Что важнее — блокировать клона или восстанавливать трафик?

Оба процесса идут параллельно: блокировка и юридическая работа уменьшают дальнейший ущерб, восстановление — возвращает бизнес‑метрики.

Могу ли я подать жалобу в поисковики без юриста?

Да, большинство поисковиков предлагают формы для удаления контента (включая DMCA). Юрист помогает ускорить и формализовать процесс.

Краткое резюме

Перехват веб‑страниц — серьёзная и растущая угроза для сайтов с видимым трафиком. Комбинация мониторинга, технической защиты (WAF, канонические теги, anti‑cloaking), компетентного хостинга и отработанного плана реагирования даёт наилучший шанс защитить трафик и репутацию. Важна оперативность: чем быстрее собраны доказательства и поданы запросы на удаление, тем меньше долгосрочного ущерба.

Important: регулярно выполняйте проверки, автоматизируйте поиск по уникальным фразам и держите готовый набор действий для инцидента.

Похожие материалы

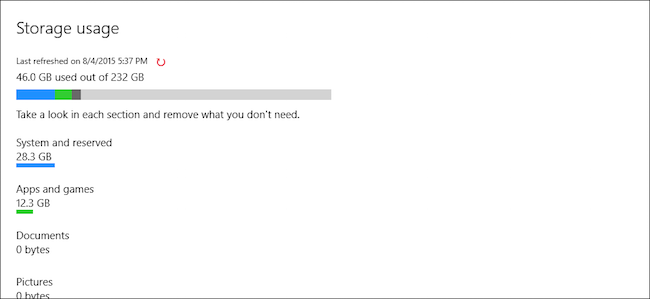

Как освободить место: Параметры хранилища Windows 10

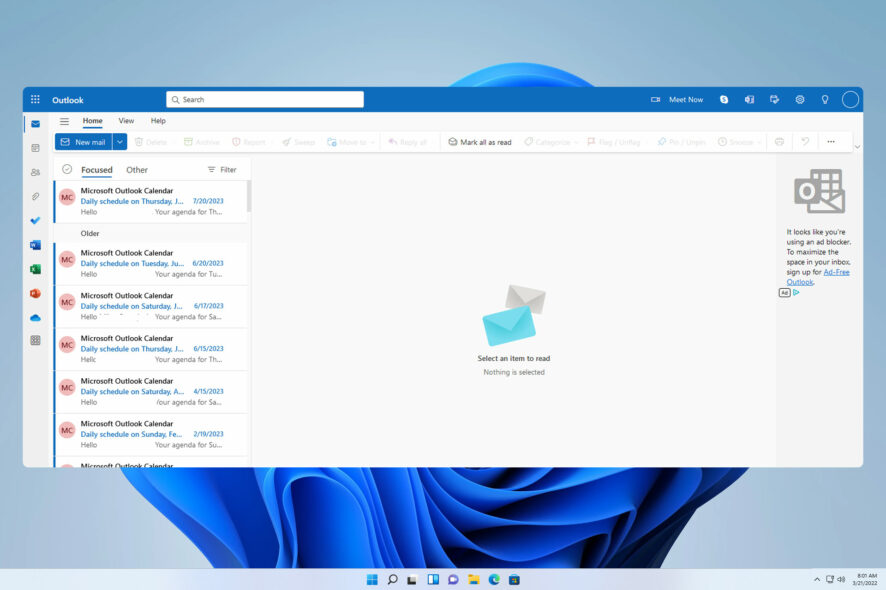

Перейти с Hotmail на Outlook — руководство

Microsoft Teams без учётной записи — как присоединиться

Как управлять рейтингами Netflix

Как скопировать файлы на USB в Chromebook