BitLocker не сохраняет ключ восстановления в AD — как исправить

BitLocker — встроенное средство шифрования диска в Windows. Иногда ключ восстановления не сохраняется в AD. Это усложняет восстановление доступа и повышает риск потери данных.

В этой статье вы найдёте точные шаги для проверки и исправления проблемы, альтернативные способы резервного копирования ключей, краткие рекомендации для разных ролей и план проверки после исправления.

Почему ключ восстановления BitLocker может не появляться в AD

Чаще всего причина кроется в политике и настройках клиента:

- Системные политики не разрешают резервное копирование ключей в AD.

- Клиент не получает или не применяет политики из нужного контейнера (OU).

- Ограничения на уровне реестра или прав доступа.

- Устройство не член домена или временно не подключено к контроллеру домена.

Важно: отсутствие ключа в AD не значит, что ключ потерян — обычно его можно получить локально при наличии доступа к машине.

Перед началом: проверка роли и доступа

Короткая проверка перед правками:

- Вы — администратор домена или локальный администратор на компьютере? Если нет — привлеките нужного специалиста.

- Устройство — член домена и находится в правильном OU с применимой GPO?

- Есть сетевое подключение к контроллеру домена при попытке резервного копирования?

Шаг 1. Включите политику резервного копирования ключа в AD

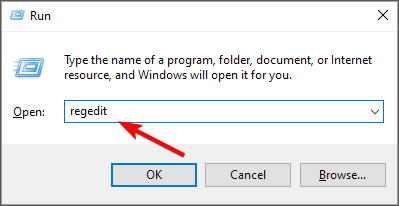

- Нажмите Windows + R и введите:

regedit

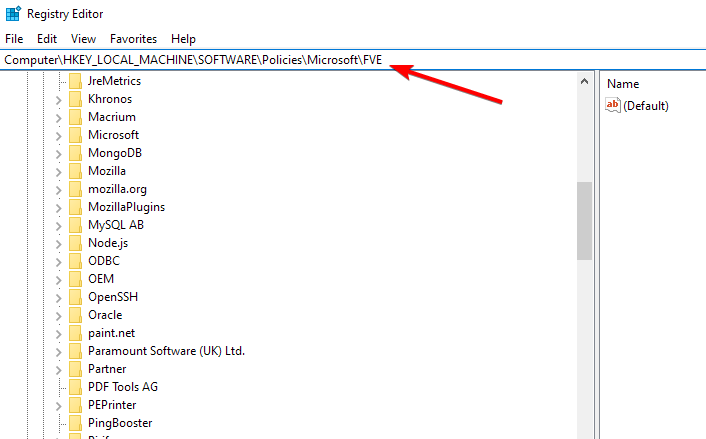

- Перейдите к ветке реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

- Убедитесь, что следующие значения присутствуют и установлены в 1:

- OSActiveDirectoryBackup = 1

- FDVActiveDirectoryBackup = 1

- RDVActiveDirectoryBackup = 1

Примечание: если значений нет, их можно создать как параметры DWORD и присвоить значение 1.

Важно: После изменения реестра убедитесь, что групповая политика пересчитана на клиенте (gpupdate /force) и что устройство действительно получает эту политику из нужного OU.

Шаг 2. Получите ID защитника с числовым паролем и выполните резервное копирование в AD

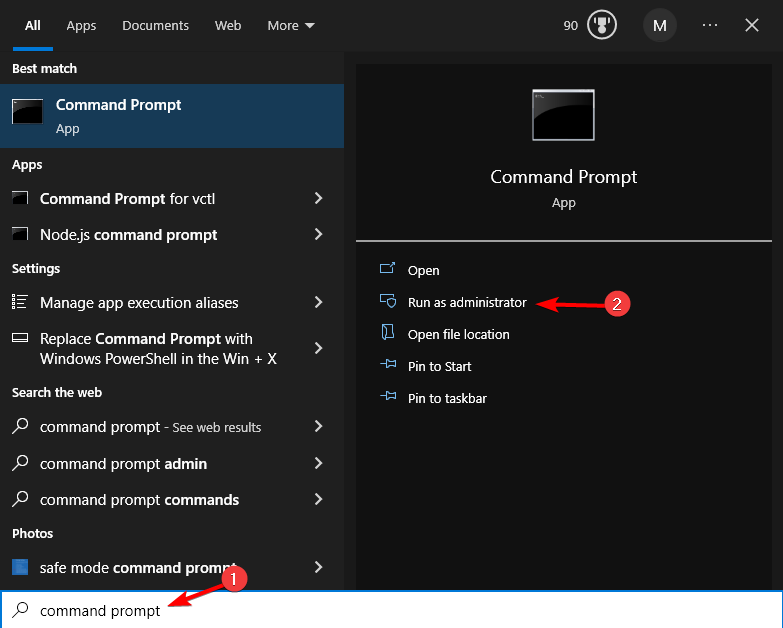

- Откройте Командную строку от имени администратора: найдите «Командная строка» и выберите «Запуск от имени администратора».

- Получите список защитников для системного диска (замените букву диска при необходимости):

manage-bde -protectors -get C:В выводе найдите секцию «Numerical Password» — там будет строка «ID: {xxxx-xxxx-…}» и сам пароль восстановления.

- Сохраните ключ в AD с помощью команды (замените ID из предыдущего шага):

manage-bde -protectors -adbackup C: -id {ВАШ-ID-ЗДЕСЬ}Если команда выполнена успешно, в выводе будет подтверждение о сохранении в AD.

Что делать, если команды не помогают

- Проверьте журналы событий (Event Viewer) на клиенте и контроллере домена: разделы BitLocker и System/GroupPolicy.

- Убедитесь, что часы клиента синхронизированы с доменом (Time sync), иначе аутентификация может не пройти.

- Проверьте права учетной записи компьютера в AD и ACL контейнера, куда записываются атрибуты.

- Если клиент управляется MDM (Intune), проверьте конфликты политик между GPO и профилем MDM.

Альтернативные подходы к резервному копированию ключей

- Централизованное управление через Microsoft Intune или Endpoint Manager — хранение и просмотр ключей в облаке (если политика компании это допускает).

- MBAM (Microsoft BitLocker Administration and Monitoring) — специальное решение для крупных сред, если оно у вас есть.

- Экспорт ключа вручную и хранение в защищённом хранилище (например, защищённый файловый хранилище, HashiCorp Vault или HSM) — подходит для малых сред.

Примечание: при альтернативных подходах следуйте стандартам безопасности и требованиям конфиденциальности вашей организации.

Быстрая проверка после исправления (KPI приемки)

- Команда manage-bde -protectors -adbackup завершилась без ошибок.

- В AD у объекта компьютера появился атрибут msFVE-RecoveryInformation и соответствующий ключ.

- Тестовое восстановление ключа (без реального восстановления диска) подтверждает доступность значения.

Ментальная модель: как работает путь ключа

- Политика на клиенте разрешает резервирование.

- Клиент генерирует защитники (например, Numerical Password).

- Компонент BitLocker отправляет ключи в атрибуты объекта компьютера в AD.

- AD хранит msFVE-RecoveryInformation, доступное администраторам с правами.

Если любой шаг прерывается — ключ не появится в AD.

Чеклист для ролей

Администратор домена:

- Убедиться, что GPO включает резервное копирование в AD.

- Проверить права на контейнер OU и владение объектами компьютеров.

- Просмотреть журналы контроллера домена.

Системный администратор на клиенте:

- Проверить реестр и значения в FVE.

- Выполнить manage-bde -protectors -get и -adbackup.

- Выполнить gpupdate /force и перезагрузить при необходимости.

Служба поддержки (Helpdesk):

- Собирать ID и скриншоты для администратора.

- Подтвердить, что устройство член домена и онлайн.

Про безопасность и конфиденциальность

Хранение ключей в AD означает, что любой, у кого есть соответствующие права в AD, сможет получить ключ восстановления. Оцените разрешения и разделение обязанностей. Для соответствия требованиям GDPR/локального законодательства храните доступ к ключам под контролем и документируйте доступ.

Показательный сценарий отказа и откат

Если при попытке записи ключа в AD произошла ошибка и вы не доверяете записям:

- Остановите попытки автоматической записи.

- Скопируйте вывод manage-bde и журналы событий.

- Проверьте и восстановите разрешения AD.

- При необходимости восстановите исходные значения реестра и политики.

Решение для крупных сред (подход высокого уровня)

- Внедрите централизованное управление ключами (Intune/MBAM) и настройте резервирование по умолчанию.

- Настройте регулярные аудиты доступа к msFVE-RecoveryInformation.

- Введите процесс инцидентов при утечке ключей.

Тестовые сценарии и критерии приёмки

- Сценарий 1: Новый компьютер получает политику, включает BitLocker и автоматически резервирует ключ в AD — успешность 100%.

- Сценарий 2: Существующий компьютер после принудительного gpupdate выполняет manage-bde -protectors -adbackup успешно.

- Критерии приёмки: атрибут msFVE-RecoveryInformation создан и содержит валидный recovery password.

Краткое резюме

Важно убедиться, что политики и реестр разрешают резервное копирование BitLocker в AD. Если это настроено, используйте manage-bde для получения ID защитника и команды -adbackup для записи ключа. В крупных средах рассмотрите централизованные инструменты управления ключами и контролируйте права доступа.

Если проблема сохраняется, соберите выводы команд и журналы событий и передайте их администратору домена.

Если вы нашли другой рабочий способ или у вас есть вопросы — оставьте комментарий, чтобы помочь сообществу.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone