Как исправить ошибку AADSTS90072 при входе в аккаунт

Что такое ошибка AADSTS90072

AADSTS90072 — код ошибки, возвращаемый службой Azure AD при попытке входа. Кратко: система отказывает в доступе пользователю, потому что он не может пройти требования идентификации или соответствие атрибутов между локальной AD и Azure AD.

Короткое определение терминов:

- ImmutableID (sourceAnchor) — уникальный идентификатор объекта, используемый при синхронизации между локальной AD и Azure AD.

- MFA — многофакторная аутентификация, требование для некоторых политик доступа.

Что вызывает ошибку AADSTS90072?

Основные причины:

- Аккаунт отсутствует в целевом тенанте. Внешняя учётная запись, которой пытаются войти, не существует в том тенанте, в который выполняется вход.

- Пользователь не может удовлетворить требования MFA для тенанта — политика требует MFA, а для внешнего пользователя она недоступна.

- Несоответствие атрибута ImmutableID (sourceAnchor) между локальной Active Directory и Azure AD — даже при синхронизации запись может иметь другой идентификатор.

Важно: причина может быть комбинацией факторов (напр., и отсутствие записи в тенанте, и требование MFA).

Быстрые проверки перед подробной диагностикой

- Перезагрузите компьютер. Это устраняет временные сбои клиента.

- Исправьте проблемы с сетью: перезагрузите роутер/модем, проверьте качество соединения.

- Используйте Firefox и очистите cookie для login.microsoft.com и teams.microsoft.com — часто проблема связана с устаревшими cookie и сессиями.

Если проблема не ушла — переходите к решениям ниже.

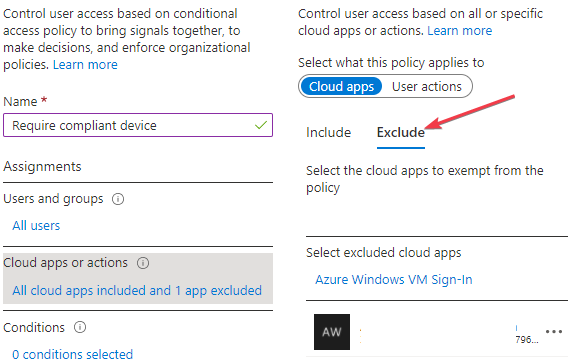

Решение 1 — Исключить Microsoft Azure Information Protection из политики «Require MFA for guests»

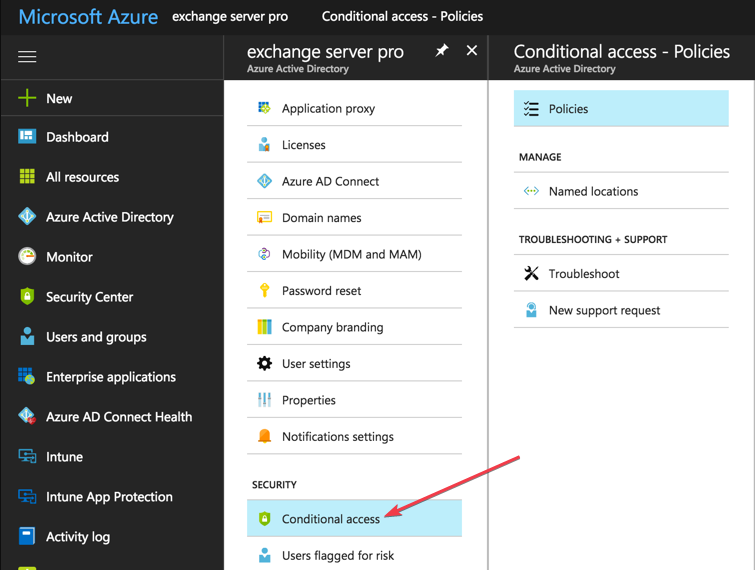

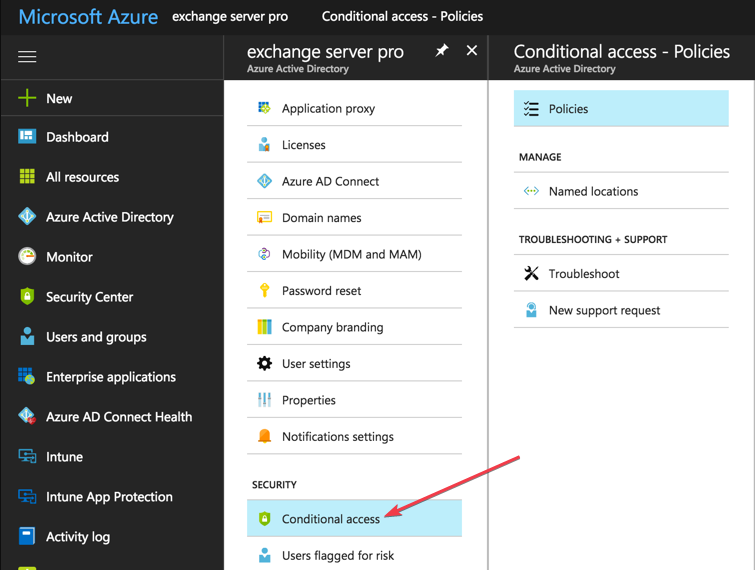

- Откройте Azure Portal и перейдите в раздел Conditional Access.

- В разделе Assignments выберите Users and groups.

- На левой панели вкладки Include отметьте All guest and external users.

- В Assignments перейдите в раздел Cloud apps or actions.

- В разделе Excluded cloud apps добавьте Microsoft Azure Information Protection как исключение.

- Попробуйте выполнить вход и проверьте, исчезла ли ошибка AADSTS90072.

Комментарий: эти шаги позволяют приложению Microsoft Azure Information Protection работать без применения политики «Require MFA for guests» к гостевым пользователям.

Решение 2 — Исключить гостевых и внешних пользователей (новая политика)

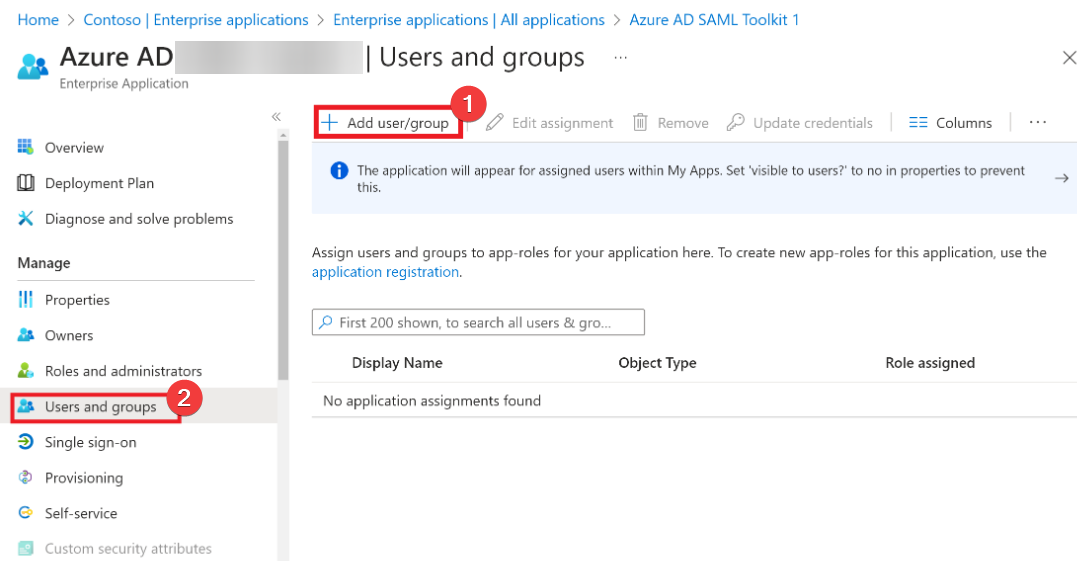

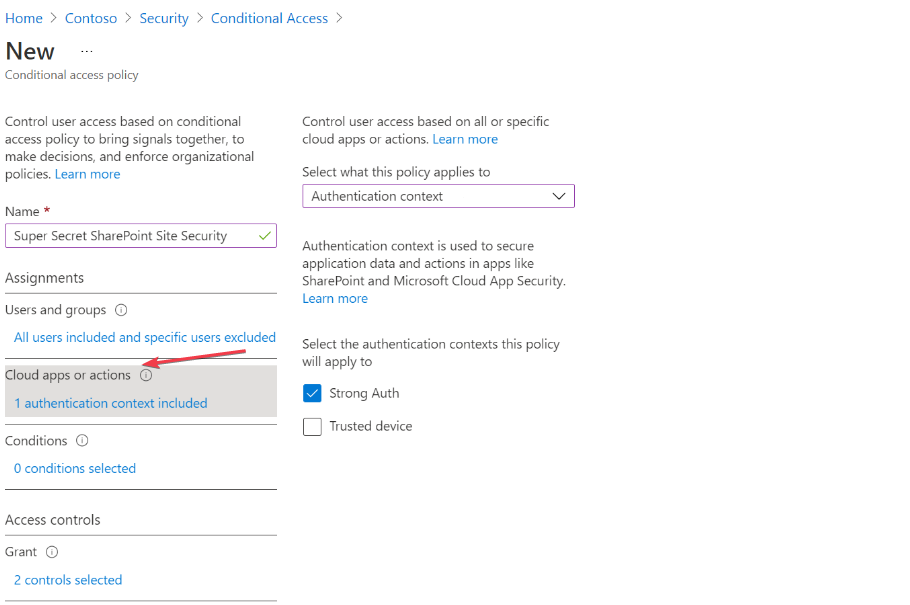

- Создайте новую политику Conditional Access.

- В Assignments выберите Users and groups.

- На вкладке Exclude отметьте All guest and external users.

- В Assignments откройте Cloud apps or actions.

- В Include выберите Microsoft Azure Information Protection как цель политики.

- В Access controls выберите Grant.

- Отметьте Grant access и включите Require multi-factor authentication.

Результат: гости и внешние пользователи будут исключены из требования MFA, но доступ к приложению будет контролироваться новой политикой доступа.

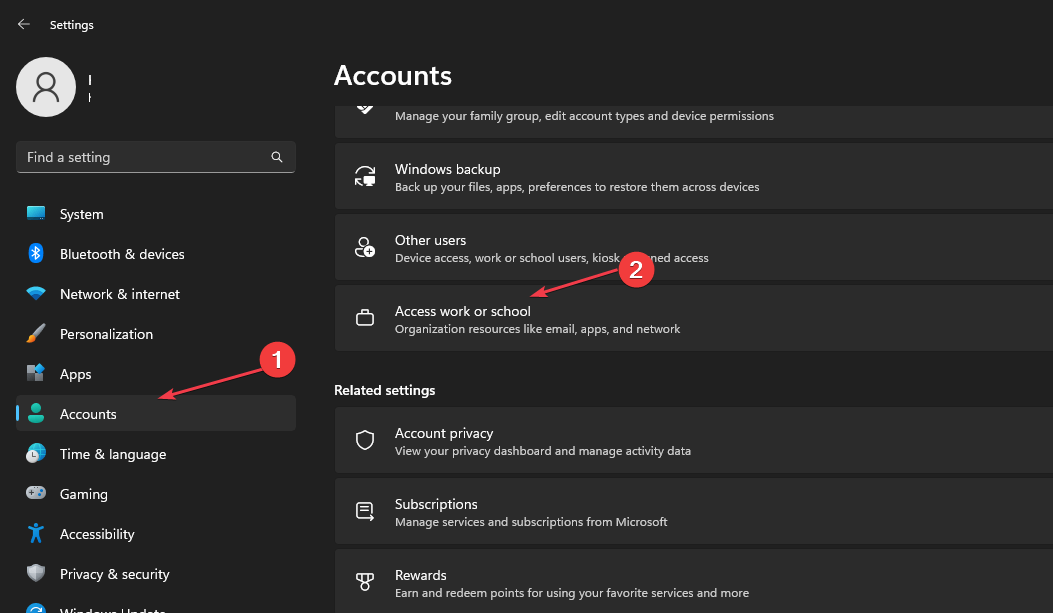

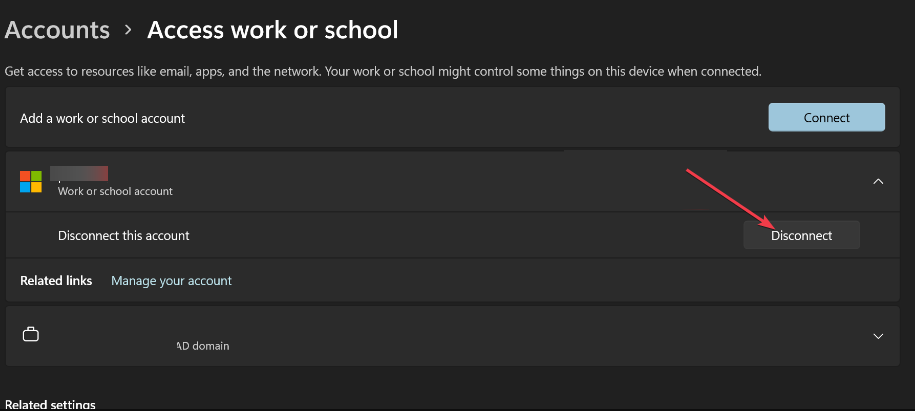

Решение 3 — Отключение организационной учётной записи на устройстве (Windows)

- Кликните правой кнопкой по Пуск и откройте Параметры.

- Перейдите в Accounts → Access work or school.

- Найдите организационную учётную запись и нажмите Disconnect.

- Подтвердите действие, отвечая Yes на запросы.

- Перезапустите приложение Teams (или попробуйте вход через веб-версию Teams) и проверьте, ушла ли ошибка.

Примечание: этот шаг полезен, если локальная привязка устройства к организации вызывает конфликт учётных записей.

Мини‑методика диагностики (быстрая последовательность действий)

- Повторите быстрые проверки (перезагрузка, сеть, cookie).

- Определите тип учётной записи: гость/внешний или корпоративный.

- Если гость — проверьте политики Conditional Access, исключения для Microsoft Azure Information Protection.

- Если синхронизированная учётная запись — сверяйте ImmutableID в локальной AD и объекте Azure AD.

- Если шаги выше не помогли — отключите организационную учётную запись на устройстве и протестируйте вход.

Чек-листы по ролям

Администратор Azure AD:

- Проверить политики Conditional Access (Assignments → Users and groups; Cloud apps).

- Проверить список исключений для облачных приложений.

- Сверить атрибут ImmutableID между локальной AD и Azure AD.

- Просмотреть логи входа в Azure AD для конкретного UserPrincipalName.

Пользователь (конечный):

- Перезагрузить ПК и приложение.

- Очистить cookie/кэш браузера или попробовать другой браузер (Firefox).

- Попробовать веб‑версию Teams.

- Сообщить администратору точную ошибку и время попытки входа.

Служба поддержки (helpdesk):

- Собрать логин пользователя, время, сообщение об ошибке и ID сеанса.

- Уточнить, гость ли это пользователь или учётная запись организации.

- При необходимости передать запрос администратору тенанта.

Дерево принятия решений (быстрая навигация)

flowchart TD

A[Появилась ошибка AADSTS90072?] --> B{Учётная запись гость/внешняя?}

B -- Да --> C[Проверить политики Conditional Access]

C --> D{Исключение Azure Information Protection?}

D -- Нет --> E[Добавить исключение или создать новую политику]

D -- Да --> F[Проверить MFA и попробовать вход снова]

B -- Нет --> G[Сверить ImmutableID между AD и Azure AD]

G --> H{Идентификаторы совпадают?}

H -- Нет --> I[Исправить sourceAnchor/ImmutableID и синхронизировать]

H -- Да --> J[Отключить организационную учётную запись на устройстве и тестировать]Глоссарий (одна строка)

- Tenant — экземпляр Azure AD, представляющий организацию.

- Guest user — внешний пользователь, приглашённый в тенант другой организации.

- Conditional Access — механизм Azure AD для применения правил доступа.

- sourceAnchor / ImmutableID — неизменяемый идентификатор объекта при синхронизации.

Критерии приёмки (когда считать проблему решённой)

- Пользователь может войти в приложение (Teams или др.) без AADSTS90072.

- Для гостевых пользователей действуют только ожидаемые политики MFA/исключения.

- Если была проблема с ImmutableID — синхронизация завершилась успешно и вход работает.

Рекомендации по безопасности и конфиденциальности

- Не отключайте MFA глобально ради устранения ошибки — применяйте исключения целенаправленно для конкретных приложений или групп пользователей.

- Логи входа и отладочная информация содержат PII (имена пользователя, UPN); передавайте их в службу поддержки только через защищённые каналы.

Контрпримеры — когда описанные шаги не помогут

- Если учётная запись действительно не создана в нужном тенанте (нет приглашения/активации) — исключения MFA не помогут: нужно создать/пригласить пользователя.

- Если проблема вызвана внешним провайдером удостоверений (B2B) с некорректной конфигурацией, потребуется проверка у провайдера.

Быстрый инцидентный план для службы поддержки

- Снять скриншот ошибки и зафиксировать время.

- Проверить, гость ли это пользователь, через Azure AD → Users.

- Просмотреть Conditional Access sign-in logs для причины отказа.

- Применить исключение для теста и попросить пользователя повторить вход.

- При подтверждении — оформить изменение политики и уведомить владельцев безопасности.

Сводка

Ошибка AADSTS90072 чаще всего связана с отсутствием учётной записи в тенанте, требованием MFA для гостя или несоответствием ImmutableID. Начните с простых действий (перезагрузка, сеть, cookie), затем последовательно проверьте и измените политики Conditional Access или отключите организационную учётную запись на устройстве. Работайте аккуратно с исключениями MFA и фиксируйте все изменения.

Если нужна помощь по конкретному сценарию (например, как сверить ImmutableID или как правильно настроить исключение в Conditional Access для вашего приложения), опишите конфигурацию вашего тенанта и шаги, которые вы уже выполняли — отвечу с детальной инструкцией.

Спасибо за чтение. Оставьте вопрос или детали вашей ситуации в комментариях ниже.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone