Как воруют номера кредитных карт и как защититься

Каждый раз, когда крупное мошенничество с кредитными картами поражает бизнес, многие реагируют равнодушно, пока проблема не затронет лично. Но далеко не все утечки попадают в новости; мелкие инциденты происходят регулярно. Хотя многие уже лучше понимают социальную инженерию, злоумышленники переходят на новые приёмы кражи данных карт.

Ниже — подробный разбор самых распространённых способов похищения номеров кредитных карт на 2019 год и практические рекомендации по защите.

Основные признаки и понятия

- Клонирование карты — копирование магнитной полосы и/или данных для записи на другую физическую карту.

- Скимминг — установка устройства, считывающего данные карты при её протягивании через терминал, иногда в паре с камерой для PIN.

- Formjacking — удалённая кража данных на страницах оплаты сайта через внедрённый вредоносный скрипт.

Краткое определение: formjacking — это цифровой эквивалент скимминга: вредоносный код крадёт данные при вводе на странице оплаты.

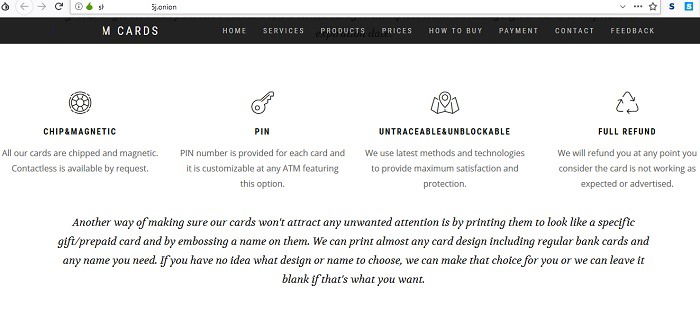

1. Клонирование карт

Клонирование — самый «прямой» способ украсть и потратить чужие деньги. Злоумышленнику достаточно краткого доступа к вашей карте (иногда — доли минуты), чтобы считать магнитную полосу или записать данные на препейд-карту. Затем такие карты продаются на даркнете, часто за криптовалюту. Многие поддельные карты выглядят почти как настоящие: внимание к деталям у преступников впечатляет.

Клонирование обычно организовано криминальными группами: операции окупаются при большом количестве жертв, когда детали карт продаются оптом по сниженной цене. Злоумышленники часто тестируют одну-две небольшие покупки, чтобы проверить работоспособность карты, а затем делают крупные траты.

Важно: покупка или использование клонированных карт — уголовное преступление.

Как предотвратить клонирование

- Никогда не отдавайте карту третьим лицам без крайней необходимости.

- Предпочитайте бесконтактные или чиповые платежи, где это возможно.

- Ставьте уведомления о транзакциях и следите за мелкими непонятными списаниями.

- Регулярно меняйте PIN-код и не используйте очевидные комбинации.

- При подозрительной транзакции немедленно блокируйте карту и сообщайте в банк.

2. Скимминг

Скимминг тесно связан с клонированием, но акцент на месте установки считывающего устройства. На банкоматах и POS-терминалах злоумышленники могут установить прикрытый считыватель, который копирует данные магнитной полосы, а рядом — мини-камеру или накладную панель, снимающую ввод PIN.

Скиммеры бывают настолько аккуратно спрятаны, что их не заметишь без тщательной проверки. Злоумышленники особенно активны в местах с низким уровнем контроля — на уличных банкоматах, в небольших заведениях и в странах с низкой готовностью правоохранительных органов действовать.

Как распознать и предотвратить скимминг

- Плотно проверьте накладку слота банкомата: подергайте картридер — он не должен шевелиться.

- Скрывайте клавиатуру при вводе PIN и используйте ладонью для защиты ввода.

- По возможности используйте банкоматы в отделениях банков и с видеонаблюдением.

- Мгновенные SMS/Push-уведомления о транзакциях помогают заметить подозрительную активность.

- Для бизнеса: проводите регулярный осмотр POS-терминалов и обновляйте ПО.

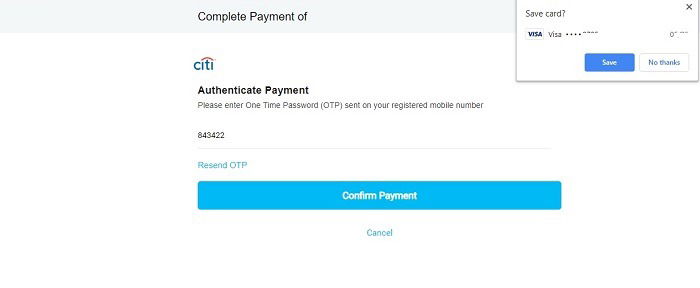

3. Formjacking

Formjacking — это цифровая версия скимминга. Злоумышленники внедряют вредоносный JavaScript в страницы оформления заказа на сайтах (часто через уязвимый сторонний скрипт или плагин). Когда покупатель вводит данные карты, скрипт перехватывает их и отправляет на сервер преступников.

Крупные инциденты formjacking были зафиксированы на сайтах British Airways, Ticketmaster, Home Depot и других платформенных ресурсах. Вредоносный код может долго оставаться незамеченным, особенно если он элегантно маскируется под легитимные трекеры.

Как защититься от formjacking

- Для пользователей: при оплате предпочтите проверенные сайты и оплачивайте через защищённые шлюзы (например, через сервисы, которые не передают данные продавцу).

- Используйте одноразовые виртуальные карты или привязанную карту с лимитом.

- Для сайтов и бизнеса: ограничьте использование сторонних скриптов, внедрите Content Security Policy (CSP), проверяйте целостность используемых библиотек и применяйте Subresource Integrity (SRI) там, где возможно.

- На стороне браузера: блокировщики скриптов, такие как NoScript (Firefox), помогают предотвратить исполнение неавторизованных скриптов.

Когда стандартные меры могут не сработать

- Злоумышленники используют компрометацию поставщиков стороннего ПО, поэтому даже тщательно настроенный сайт рискует быть взломан.

- Физические модификации терминалов трудно обнаружить в слабо контролируемых местах.

- Социальная инженерия может заставить человека добровольно отдать данные, несмотря на все технические барьеры.

Альтернативные подходы к оплате и их плюсы/минусы

- Виртуальные одноразовые карты: минимизируют риск повторного использования данных, но не всегда доступны у всех банков.

- Мобильные кошельки (Apple Pay, Google Pay): повышают безопасность за счёт токенизации, но требуют совместимого терминала.

- Платёжные агрегаторы (PayPal и пр.): скрывают данные карты от продавца, но вводят третью сторону и комиссии.

Факто-бокс: ключевые числа и признаки

- Признак клонирования: мелкая тестовая транзакция перед крупной покупкой.

- Признак скимминга: изменение внешнего вида картридера или послойная накладка на слот.

- Признак formjacking: всплывающие поля оплаты, которые не загружаются с основного домена продавца.

(Примечание: точные статистические данные зависят от года и региона — в статье используются качественные описания.)

Рольовые чек-листы: кто что должен делать

Пользователь:

- Включить пуш/SMS-оповещения о транзакциях.

- Использовать виртуальные карты при онлайн-покупках.

- Регулярно проверять выписки и мгновенно блокировать карты при подозрениях.

Мерчант/Владелец сайта:

- Ограничить сторонние скрипты и ввести CSP.

- Использовать проверенные платёжные провайдеры и проводить ревизии подключаемых библиотек.

- Информировать клиентов о взломах и предлагать меры компенсации.

Банк/Платёжная система:

- Аналитика транзакций и поведенческая детекция аномалий.

- Быстрая блокировка карт и выпуск виртуальных номеров.

- Обучение клиентов: разъяснения о рисках и способах защиты.

Инцидент-раннборн и шаги отката для бизнеса

- Немедленно заблокировать компрометированные скрипты и отключить уязвимые сторонние компоненты.

- Отключить страницы оплаты и перевести на резервный защищённый шлюз.

- Уведомить клиентов и регуляторов в соответствии с местным законодательством.

- Провести forensics-расследование, собрать логи, восстановить бэкапы.

- Выпустить отчёт и план исправления: патчи, смена ключей и обновление инструкций.

Небольшая методология для оценки риска (Mental model)

- Идентифицируйте каналы утечки: фишинг, физический доступ, сторонние скрипты.

- Оцените воздействие: сколько карт/транзакций может быть затронуто.

- Примените барьеры: технические (токенизация, CSP), организационные (процедуры), образовательные (обучение сотрудников).

- Мониторьте результат и корректируйте меры.

Дерево принятия решений для пользователей

flowchart TD

A[Подозрение на мошенничество] --> B{Есть ли уведомления о транзакциях?}

B -- Да --> C[Проверить выписку и заблокировать карту]

B -- Нет --> D[Включить уведомления и следить 24–48 ч]

C --> E[Сообщить в банк и изменить PIN]

D --> E

E --> F{Оплатили через сайт?}

F -- Да --> G[Связаться с продавцом и потребовать возврат]

F -- Нет --> H[Следить и при необходимости менять карту]Пример тестов и критерии приёмки для сайта магазина

- Тест 1: все поля оплаты выполняются через защищённый домен или iframe платёжного провайдера.

- Тест 2: внедрённая CSP блокирует внешние скрипты, не указанные в политике.

- Тест 3: механизмы мониторинга фиксируют необычную активность (всплески отказов, странные IP).

Критерии приёмки: при автоматическом сканировании уязвимостей не обнаружено вредоносных скриптов; пуш-оповещения о транзакциях работают корректно; инструкции для клиентов доступны.

Мини-глоссарий

- Токенизация — замена реального номера карты безопасным токеном при оплате.

- POS — точка продаж, терминал, принимающий оплату.

- CSP — политика безопасности контента, ограничивающая внешние ресурсы.

Примеры реальных ошибок и когда методы не помогают

- Если злоумышленник получает доступ к серверу торговца, простая CSP-защита недостаточна.

- Если сотрудник банка или продавца участвует в мошенничестве, технические барьеры бессильны без аудита и контроля доступа.

Что делать сразу при подозрении на утечку

- Заблокировать карту и заказать перевыпуск.

- Проверить выписки за последние 30–90 дней.

- Сообщить в банк и, при необходимости, в полицию.

- Если оплата происходила на сайте — уведомить продавца и запросить отчёт о безопасности.

Итог

Меры защиты от кражи номеров карт не требуют глубоких технических знаний: включите уведомления, используйте виртуальные или одноразовые карты, проверяйте терминалы и осторожно относитесь к сторонним скриптам. Для бизнеса критично ограничивать подключаемые библиотеки и иметь план реагирования на инциденты. Совокупность простых действий заметно снижает риск, но абсолютной гарантии не существует — нужна многослойная защита и постоянная бдительность.

Важно: если вы заметили подозрительные операции, действуйте быстро — своевременная блокировка карты часто предотвращает крупные потери.

К каким мерам вы прибегаете для защиты своих карт? Поделитесь опытом в комментариях.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone