Keyloggers : fonctionnement et protection

Un keylogger enregistre frappes et clics. Il existe en logiciel et en matériel. Ce guide explique détection, suppression et meilleures pratiques pour protéger comptes et systèmes.

Un keylogger enregistre frappes et clics. Il existe en logiciel et en matériel. Ce guide explique détection, suppression et meilleures pratiques pour protéger comptes et systèmes.

Redémarrez d'abord le PC, analysez le disque externe et le système contre les malwares, puis exécutez SFC et DISM. Si nécessaire, mettez à jour le pilote du disque ou reformatez le lecteur après sauvegarde.

Si Windows demande de formater un disque externe, n'acceptez pas immédiatement. Diagnostiquez d'abord : testez le disque sur un autre PC, changez de port, mettez à jour les pilotes, exécutez des outils intégrés comme Vérificateur d'erreurs ou chkdsk. Si la réparation logique échoue, utilisez des outils de récupération (TestDisk, PhotoRec, Recuva) ou faites appel à un service professionnel.

Les solutions SaaS réduisent les coûts et accélèrent le déploiement, mais le choix du bon fournisseur demande une vérification de la réputation, de la sécurité, des options d'intégration et des conditions tarifaires.

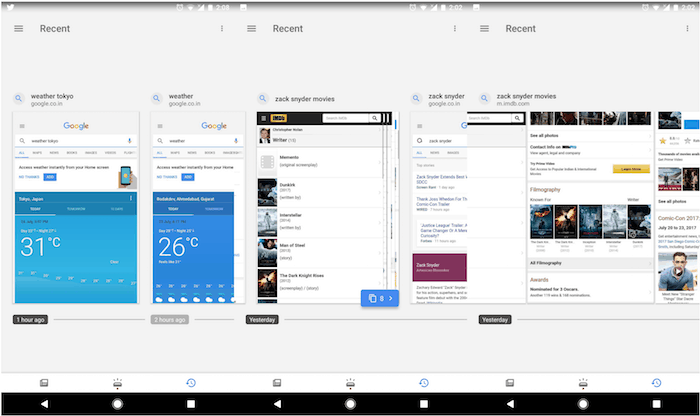

L’application Google pour Android conserve des captures locales des résultats consultés dans l’onglet Recents. Vous pouvez consulter, supprimer ou désactiver cette fonction depuis l’application pour protéger votre vie privée.

Transformez votre smartphone ou tablette Android en clavier et pavé tactile pour votre PC Intel. Ce guide explique l'installation d'Intel Remote Keyboard, la mise en paire via QR code, les limites courantes et des alternatives sécurisées.

Google supprimera automatiquement les sauvegardes WhatsApp inactives depuis plus d'un an. Sauvegardez manuellement via WhatsApp, exportez les conversations sensibles et conservez une copie locale chiffrée si besoin.

Facebook prend en charge les photos 360° : capturez un panorama large ou utilisez une caméra 360, téléversez comme une photo normale et Facebook active la navigation. Si la conversion échoue, vérifiez le ratio et les métadonnées.

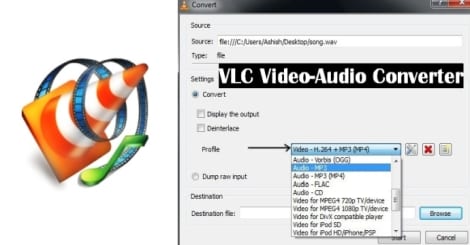

VLC peut convertir presque tous les formats. Ouvrez Media > Convertir/Enregistrer, ajoutez le fichier, choisissez un profil, définissez la destination et cliquez sur Démarrer.

Vous pouvez afficher une image personnalisée sur Netflix via une extension de navigateur, mais elle ne sera visible que sur l'appareil avec l'extension. Pour une icône synchronisée partout, utilisez Gérer les profils et choisissez une image officielle.

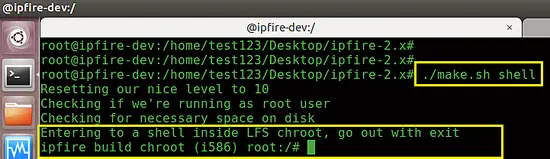

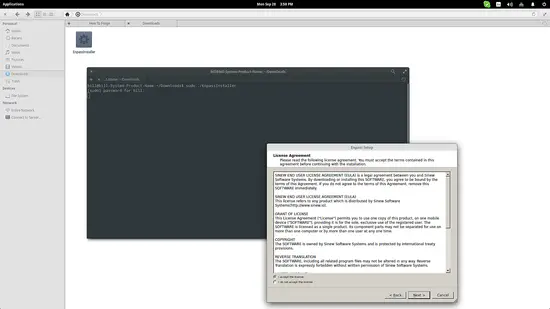

Ce guide montre comment compiler pcsc-lite, CCID et OpenSC pour IPFire 2.19, créer des paquets pakfire et installer les addons pour intégrer des smartcards.

Ce guide explique pas à pas l'installation d'OTRS 5 (version 5.0.15) sur une machine CentOS 7 minimale. Il couvre la préparation du système, l'installation de MariaDB, Apache/SSL, des modules Perl requis, le déploiement d'OTRS et la configuration initiale via l'installateur web. Utilisez les checklists et la boîte à outils pour valider chaque étape.

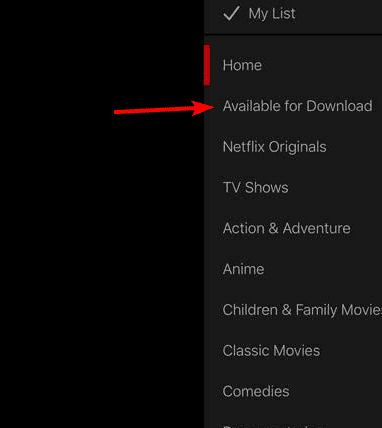

Téléchargez des titres avec l’application Netflix sur Windows 10/11, Android et iOS pour les regarder sans connexion. Les téléchargements expirent généralement après 7 jours ou 48 heures après le début de la lecture.

Vous pouvez retirer un titre de la section Continue Watching sur le web, l'application mobile et la plupart des téléviseurs connectés. Les suppressions se font titre par titre ; si un autre utilisateur reprend la lecture, le titre réapparaîtra.

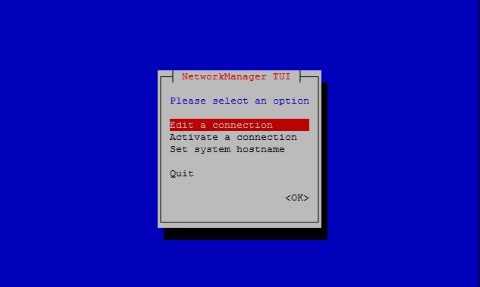

Ce guide explique pourquoi le signal Wi‑Fi faiblit et propose une méthodologie pratique pour diagnostiquer et améliorer la couverture : emplacement optimal du routeur, focalisation du faisceau, changement de canal, mise à jour du firmware, ajout d'antennes ou de routeurs secondaires, et options avancées (DD‑WRT, répéteurs, matériel plus récent).

Ce guide explique en deux étapes comment vérifier la compatibilité de votre PC avec Miracast et comment connecter un écran externe sans fil sous Windows 10. Inclut dépannage, alternatives et checklist pour utilisateur et administrateur.

Votre smartphone peut devenir une source de revenus complémentaires sans investissement lourd : 20 méthodes (sondages, vente, création, services) avec checklists, SOP et conseils de sécurité.

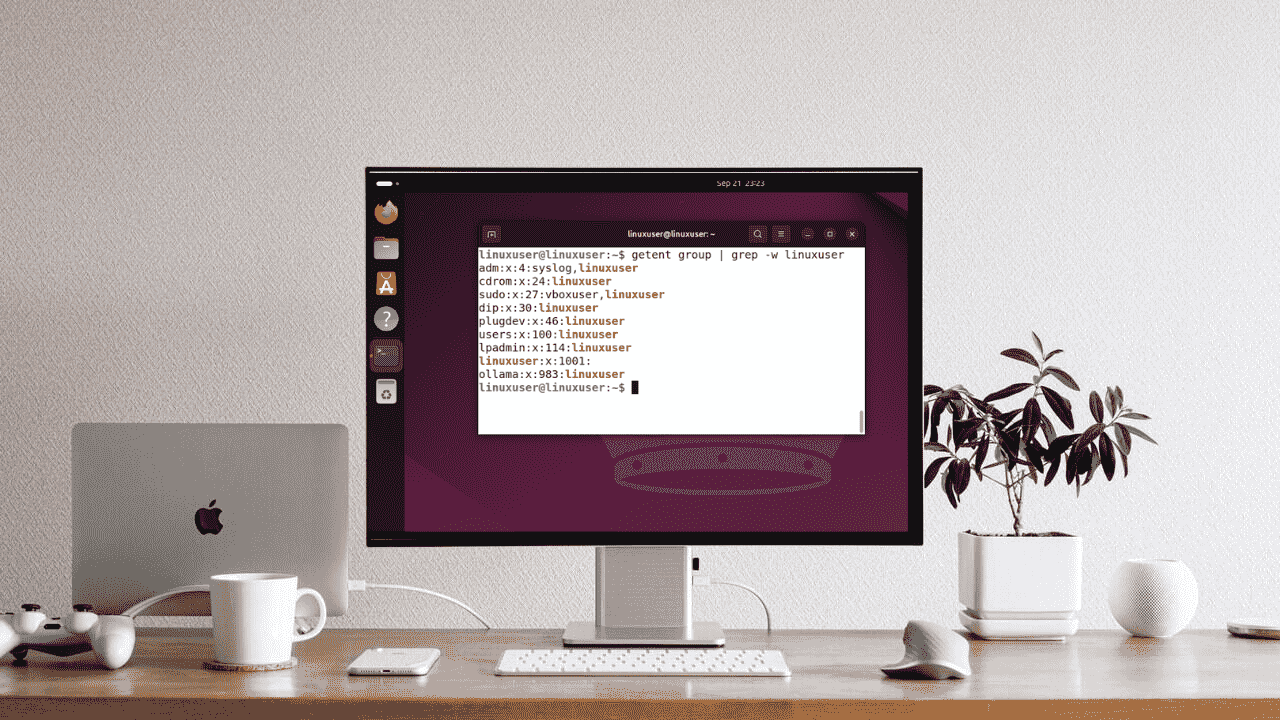

Listez et vérifiez rapidement les groupes d’un utilisateur sous Linux avec les commandes groups, id, getent ou en consultant /etc/group. Suivez la procédure pas à pas, utilisez les astuces pour environnements réseau (LDAP/SSSD) et appliquez les bonnes pratiques de sécurité.

Le cyberstalking peut provoquer des traumatismes profonds. Passez en revue ce que vous partagez, renforcez vos identifiants, adoptez des règles d'hygiène numérique et durcissez vos dispositifs. Ce guide fournit des étapes immédiates, des listes de contrôle selon le rôle et une méthodologie d'intervention si vous êtes ciblé.

La superlune du 14 novembre 2016 est une occasion idéale pour pratiquer la photographie lunaire. Ce guide donne des conseils pratiques pour préparer le lieu, choisir le matériel, composer l'image et utiliser un smartphone, plus des check‑lists et une mini‑méthodologie pour maximiser vos chances d'obtenir une belle photo.

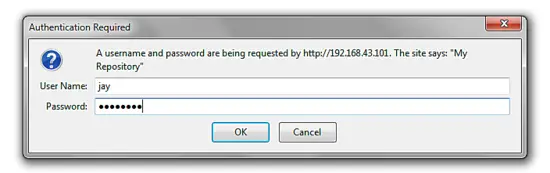

Ce tutoriel montre comment installer et configurer un serveur SVN (Subversion) sur CentOS, créer un dépôt, gérer les utilisateurs et les autorisations, tester l'accès depuis Linux et Windows (TortoiseSVN), et appliquer des bonnes pratiques de sécurité et d'exploitation.

Vous pouvez couper l'accès réseau d'apps individuelles sans rooter votre appareil avec NetGuard. Activez le VPN local, excluez NetGuard de l'optimisation batterie, utilisez Lockdown pour tout bloquer et ajoutez la tuile aux paramètres rapides.

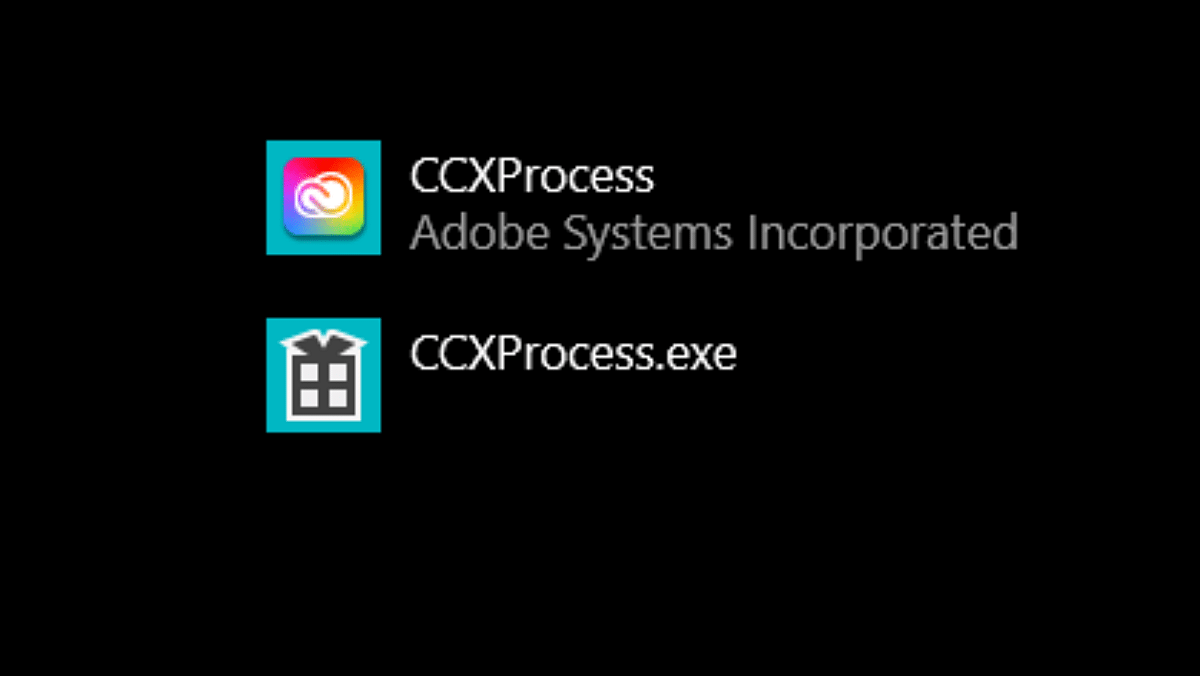

CCXProcess est un composant Adobe légitime mais non essentiel au démarrage. Vérifiez le chemin et la signature : si suspect, scannez et isolez la machine, puis désinstallez proprement.

Vous pouvez acheter Dogecoin en Inde via des plateformes d'échange comme WazirX en créant un compte, en complétant le KYC, en déposant des INR puis en passant un ordre d'achat (au marché ou limité). Ce guide détaille pas à pas les procédures sur PC et mobile, les alternatives, les risques, la sécurité et des checklists pratiques.

Localiser une personne via son numéro est accessible via apps spécialisées et fonctions natives. N’agissez qu’avec consentement ou raison légale. Ce guide compare 9 services, donne des SOP d’urgence et des conseils de protection.

Vous pouvez enregistrer des zones de Google Maps pour les consulter sans connexion. Ouvrez l'app, allez dans Profil > Cartes hors connexion > Sélectionnez votre carte, choisissez la zone et appuyez sur « Télécharger ». Mettez à jour régulièrement.

Si certaines fonctions IA de votre Pixel vous dérangent, n'éteignez pas tout d'un coup. Évaluez l'usage et la confidentialité puis désactivez sélectivement Camera Coach, Magic Cue, Gemini dans Messages, Circle to Search, la recherche IA sur captures et l'assistant Gemini.

Ce guide montre pas à pas comment compiler, installer, configurer et tester DRBD (Distributed Replicated Block Device) sur deux serveurs CentOS/Oracle Linux 6. Vous apprendrez la préparation, l'initialisation, la promotion primaire/secondaire et les tests de bascule.

Si vous voyez l'erreur "VAN9001" activez TPM 2.0 et Secure Boot dans l'UEFI/BIOS si votre PC les prend en charge. Sinon, mettez à jour le firmware, changez de matériel ou revenez à Windows 10.

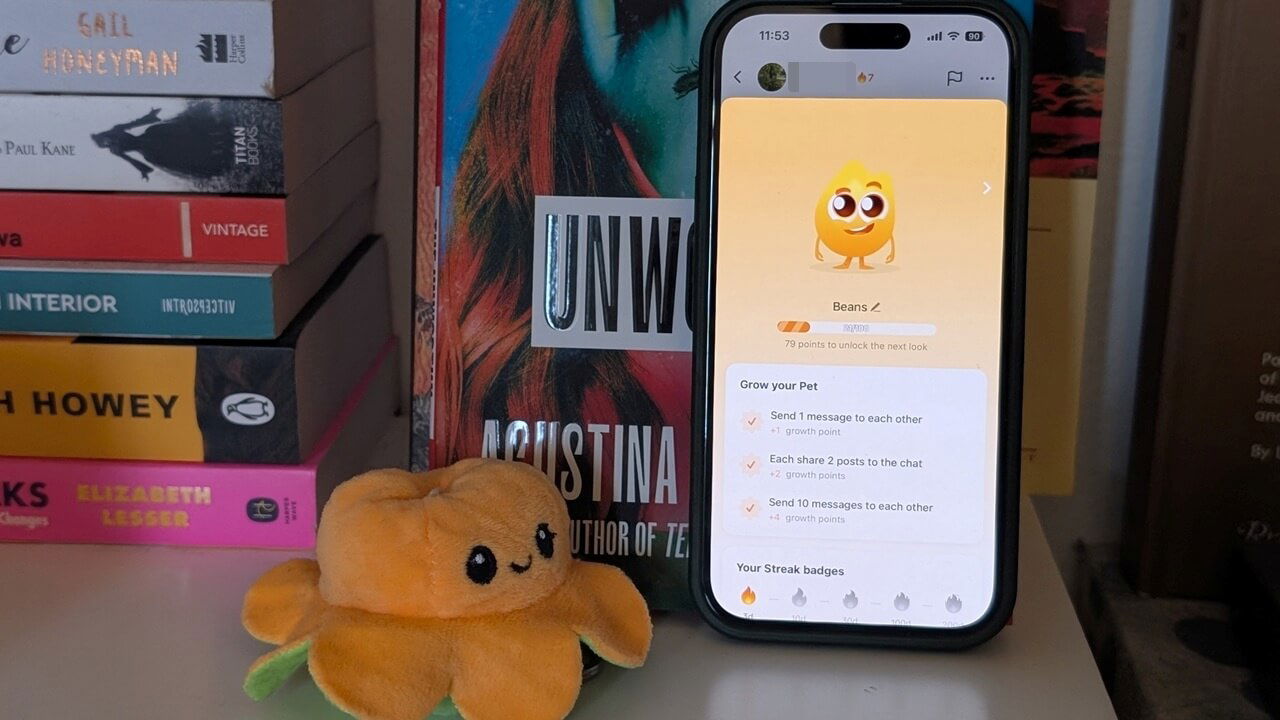

Découvrez comment transformer vos conversations TikTok en jeu social. Vous pouvez élever un animal virtuel en créant un enchaînement de messages de 3 jours, renommer et masquer le compagnon, et jouer à des mini jeux directement dans les chats.

Kodi transforme une smart TV en centre multimédia centralisé et personnalisable. Sur Android TV, installez Kodi depuis le Google Play. Sur les téléviseurs sans Play Store, utilisez un lecteur externe ou le casting. Protégez-vous en ne téléchargeant que des extensions fiables et en utilisant un VPN.

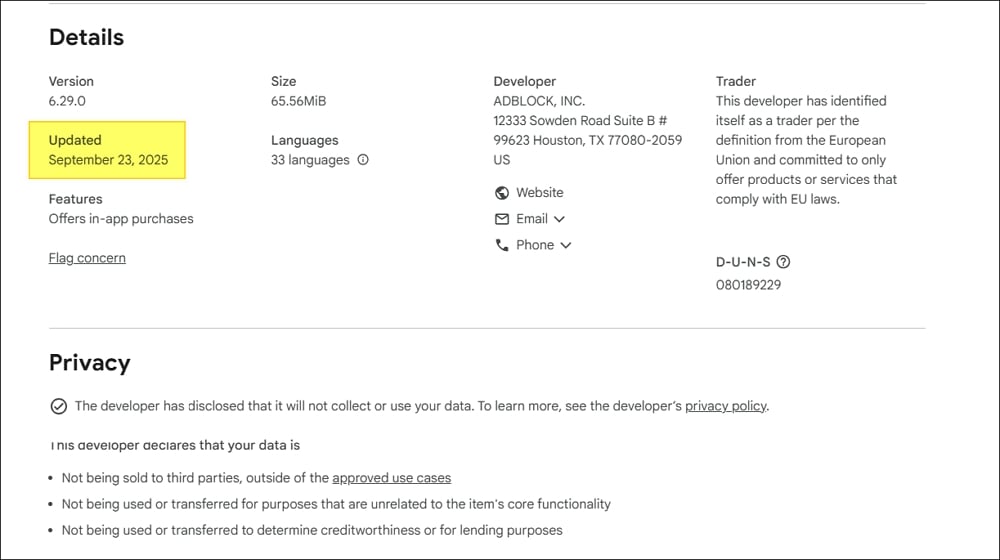

YouTube détecte de plus en plus les bloqueurs de pubs. Testez d'abord une extension fiable, puis DNS filtrant ou VPN; la solution la plus propre reste YouTube Premium.

Vous pouvez regarder des anime gratuitement sur iPhone via des apps officielles (Crunchyroll, YouTube, RetroCrush) ou des sites web. Activez un bloqueur de contenu et privilégiez les sources légales pour une meilleure expérience.

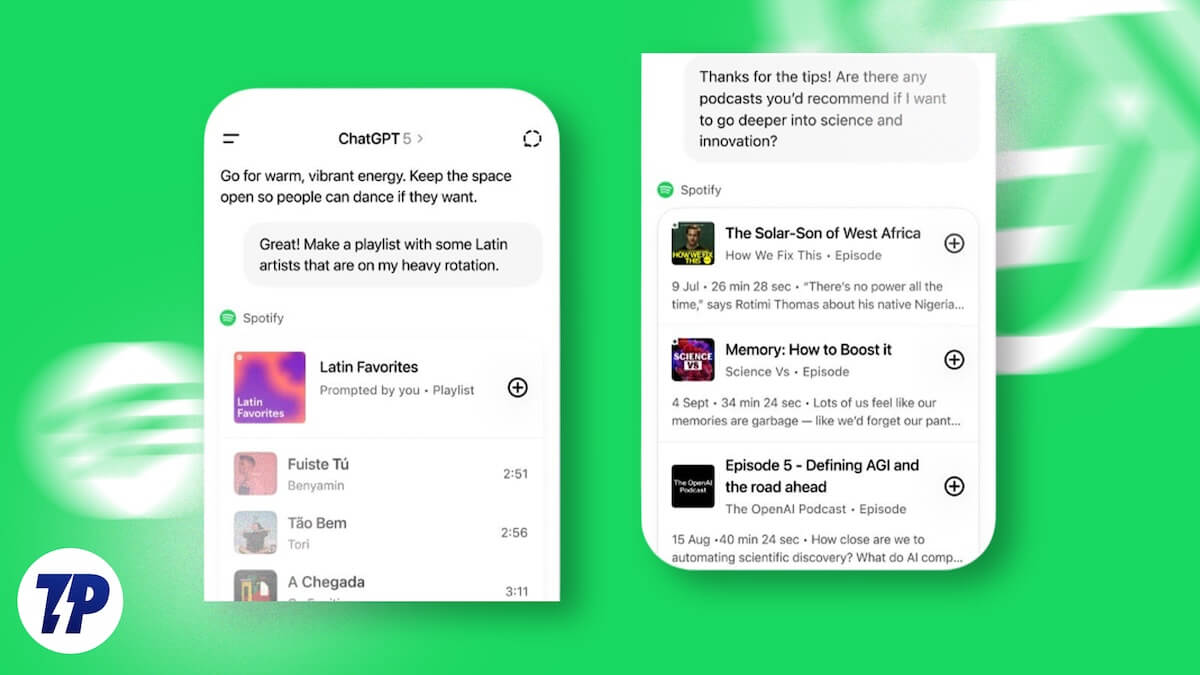

Connectez votre compte Spotify à ChatGPT pour demander des recommandations, rechercher des titres ou générer des playlists personnalisées. Les utilisateurs Free et Premium peuvent utiliser l’intégration ; Premium obtient des playlists entièrement nouvelles.

Ce guide explique comment déployer ALL uniquement les composants ONLYOFFICE (Document, Mail, Community) sur une machine Linux avec Docker. Il inclut les commandes Docker, un exemple docker-compose, des recommandations de sécurité et une checklist de validation.

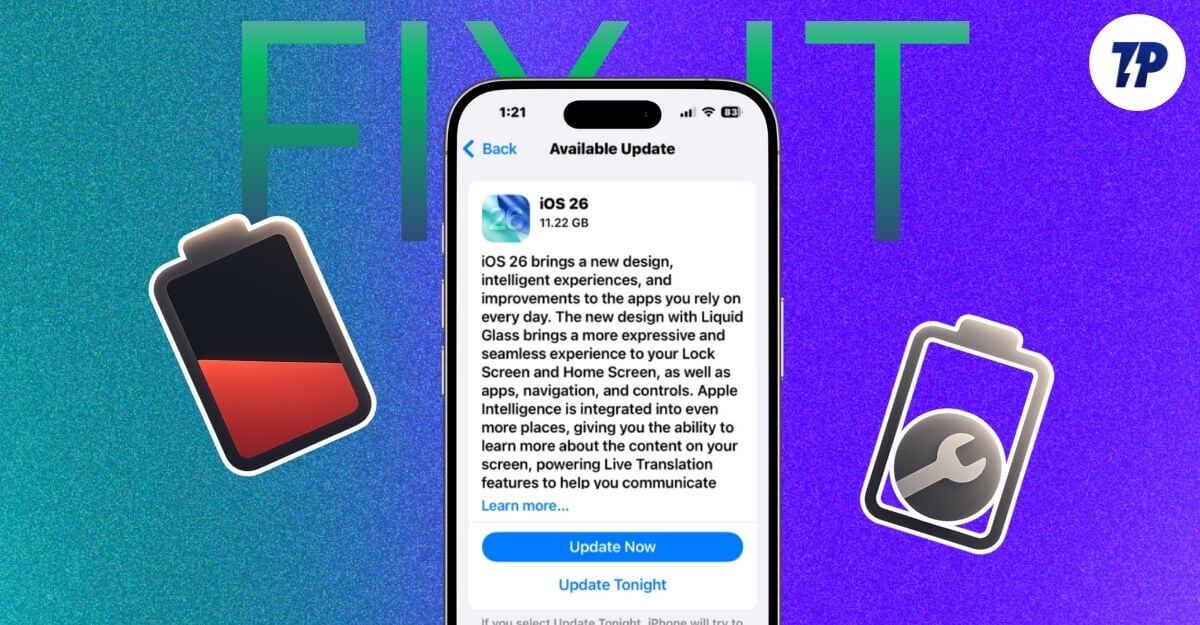

Si la batterie se décharge après iOS 26, attendez 24–48 h, installez iOS 26.1, redémarrez, vérifiez les apps gourmandes et activez le mode économie. En dernier recours, réinstallez iOS ou effectuez une restauration d'usine après sauvegarde.

Ce guide explique comment recadrer des images dans Word, Excel et PowerPoint (Microsoft 365 et versions 2013+), gérer Fill/ Fit, recadrer vers une forme, travailler avec IMAGE() dans Excel et supprimer définitivement les zones recadrées.

Si votre iPhone tourne sous iOS 9, une faille permettait d’accéder aux contacts et photos depuis l’écran verrouillé en exploitant Siri et l’application Horloge. Ce guide explique la faille, montre les étapes à reproduire, et donne des mesures pratiques pour protéger vos données.

Le support de Windows 10 prend fin le 14 octobre 2025. Migrez vers Windows 11 si possible, utilisez ESU temporairement ou changez d'OS ; sauvegardez d'abord vos données.

Protéger un ordinateur portable quand vous le laissez sans surveillance nécessite des mesures matérielles et logicielles complémentaires. Activez un mot de passe BIOS/UEFI, désactivez le démarrage externe, utilisez des autocollants détecteurs d'altération, des bouchons de ports USB et chiffrez le disque avec BitLocker. En cas de signes de falsification, sauvegardez et réinstallez le système.

Enpass est un gestionnaire natif pour Linux qui chiffre les données avec SQLCipher, propose la synchronisation cloud et des fonctions de sécurité. Ce guide couvre installation, ajout d'éléments, synchronisation et bonnes pratiques.

iOS 26 apporte de nouveaux styles d’horloge (Glass et étirée), la possibilité de placer les widgets en bas, les fonds Spatial Scene et des animations pour Apple Music. Suivez la méthode et la checklist pour tester et valider vos réglages.

Ce guide explique comment enregistrer un appel sur Android et iOS, les limites légales, les alternatives, et les bonnes pratiques pour rester conforme à la vie privée.

Anikoto est un site non officiel proposant des anime gratuits mais il comporte des risques légaux et de sécurité. Préférez les plateformes légales et protégez-vous si vous visitez ce type de site.

RatOn est un cheval de Troie Android qui combine faux écrans, automatisation pour voler des fonds et attaques NFC. Ne sideloadez pas d'apps inconnues, refusez l'accès Accessibilité, désactivez le NFC et utilisez un gestionnaire de mots de passe et un portefeuille matériel pour la crypto.

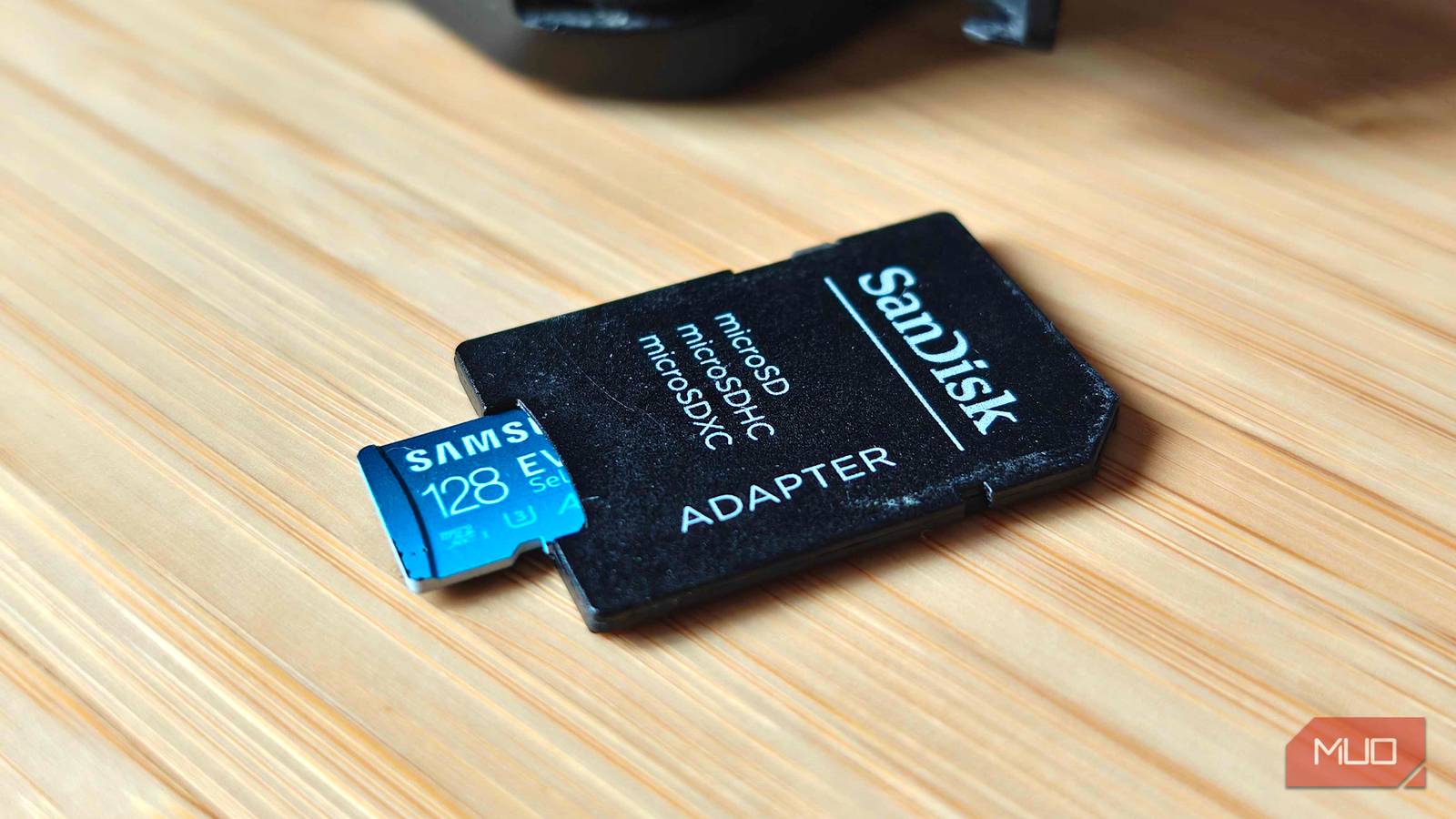

Les cartes microSD très bon marché peuvent être contrefaites. Vérifiez l'apparence, le vendeur et testez la capacité réelle avec FakeFlashTest, H2testw ou F3 avant d'y stocker des données importantes.

Activez la sauvegarde automatique dans WhatsApp pour Android afin d'enregistrer vos discussions, messages vocaux, photos et vidéos sur Google Drive. Vous pourrez ensuite restaurer l'intégralité sur un nouvel appareil en vous connectant au même compte Google et en vérifiant votre numéro de téléphone. Vérifiez l'espace Drive, choisissez la fréquence et, si disponible, activez le chiffrement des sauvegardes.

winget est le gestionnaire de paquets natif de Microsoft pour Windows 10. Il permet d'installer, mettre à jour et gérer des applications depuis la ligne de commande. Ce guide explique comment l'obtenir, l'utiliser et l'intégrer dans des scripts de déploiement.

Party Crashers est un LTM basé sur des alliances temporaires et le partage d'objets. Ce guide détaille les quêtes, les meilleures tactiques, les rôles et une méthode pour farmer l'XP efficacement.

Ce guide explique comment intégrer un serveur RADIUS (par ex. WiKID, FreeRADIUS ou NPS) à sudo via PAM pour activer l'authentification à deux facteurs sur CentOS/RHEL 7 et Ubuntu 14.04. Inclut étapes d'installation, configuration, tests, scénarios d'échec, options alternatives et vérifications post-déploiement.