Protéger un portable contre les altérations physiques

Pourquoi ce guide

Laisser un portable sans surveillance expose au risque d’altération physique : modification du BIOS/UEFI, ajout d’un dispositif externe, installation d’un logiciel malveillant via un périphérique USB ou extraction de données à partir du disque. Ce guide fournit des étapes pratiques, faciles à mettre en place, pour réduire fortement la probabilité d’une attaque physique réussie.

Important : aucune mesure n’est infaillible face à un attaquant déterminé disposant d’outils et de temps. Ces recommandations visent à augmenter la friction et à protéger vos données contre la majorité des menaces opportunistes.

Activer un mot de passe BIOS/UEFI

De nombreuses options de protection post-démarrage se trouvent dans le BIOS/UEFI. Un attaquant peut les manipuler pour désactiver le démarrage sécurisé ou installer des rootkits. Verrouiller l’accès au BIOS empêche la modification de ces paramètres par des personnes non autorisées.

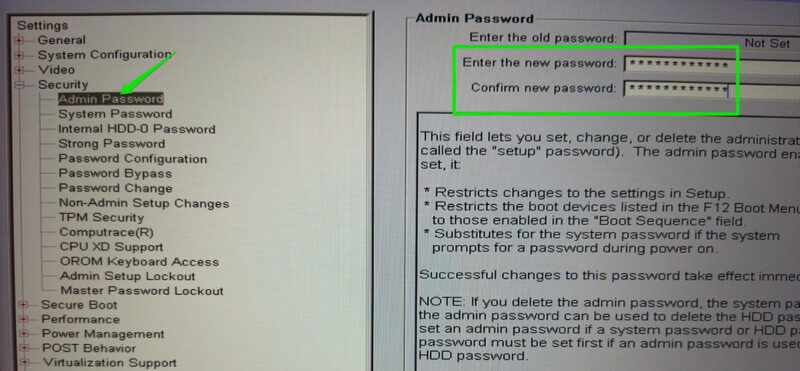

Procédure rapide :

- Redémarrez l’ordinateur et entrez dans le BIOS/UEFI (touche souvent Esc, F2, F10 ou Suppr selon le fabricant).

- Cherchez la section Sécurité ou Authentification.

- Ajoutez un mot de passe pour Mot de passe Administrateur/Configuration afin d’empêcher l’accès non autorisé.

Note : sur certains modèles, un attaquant expérimenté peut réinitialiser le BIOS en déconnectant la pile CMOS ou en remplaçant des composants. Le mot de passe BIOS reste toutefois un excellent moyen pour arrêter la plupart des attaques opportunistes.

Désactiver le démarrage depuis un support externe

Permettre le démarrage depuis un périphérique USB facilite l’installation d’un système compromis ou l’accès aux données. Désactivez le démarrage externe dans le BIOS/UEFI pour réduire ce vecteur d’attaque.

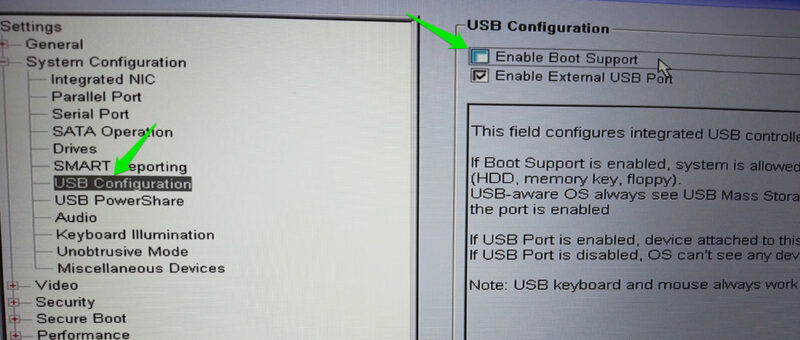

Étapes :

- Dans le BIOS, ouvrez Configuration USB ou Options de démarrage.

- Désactivez la prise en charge du démarrage depuis USB ou autres médias externes.

- Sauvegardez et quittez. Si vous devez démarrer occasionnellement depuis une clé, réactivez temporairement puis remettez la valeur précédente.

Utiliser des autocollants détecteurs d’altération

Les autocollants détecteurs d’altération (tamper-evident) fournissent une preuve visuelle de manipulation. Ils laissent un motif ou se déchirent lorsqu’on tente de les retirer.

Usage recommandé :

- Placez-les sur les vis d’accès, la trappe batterie, les joints du châssis et les ports inoccupés.

- Photographiez leur position et conservez un registre afin de détecter rapidement tout changement.

- Remplacez-les après toute intervention légitime.

Coût et disponibilité : généralement peu coûteux, faciles à remplacer. Vous pouvez acheter du ruban TamperSafe pour créer des tailles personnalisées.

Protéger les ports USB avec des bouchons physiques

Les ports USB permettent l’introduction de chargeurs, clés et outils d’attaque. Un bouchon physique bloque l’accès au port et nécessite une clé dédiée pour le retirer.

Points clefs :

- Achetez des bouchons compatibles USB-A et USB-C.

- Ils s’insèrent comme un périphérique et ne laissent pas d’espace pour brancher un autre appareil.

- Sans la clé, le bouchon doit être cassé pour être retiré, ce qui laisse une preuve d’altération.

Recommandation : privilégiez des modèles fournis par des vendeurs reconnus (PortPlugs et équivalents).

Chiffrer les données avec BitLocker

Le chiffrement du disque empêche l’accès aux données même si le disque est retiré. BitLocker pour Windows propose une authentification avant le démarrage qui bloque l’accès au système si la clé n’est pas présente.

Avantages :

- Empêche la lecture des fichiers si le disque est volé ou retiré.

- Rend inefficace la plupart des tentatives d’exfiltration de données hors ligne.

Points d’attention :

- Sauvegardez la clé de récupération dans un emplacement sûr (Microsoft Account, clé USB chiffrée ou gestionnaire de secrets d’entreprise).

- Le chiffrement n’empêche pas les attaques actives si l’attaquant modifie le BIOS/UEFI et contourne la chaîne de démarrage ; il réduit fortement le risque d’exfiltration de données.

Vérifier les signes évidents d’altération

Avant de remettre votre portable en service après l’avoir trouvé sans surveillance :

- Inspectez l’alignement du châssis, les vis, les autocollants de sécurité et les bouchons de ports.

- Recherchez des périphériques inconnus branchés ou des rallonges.

- Notez tout comportement anormal au démarrage (messages inattendus, état du BIOS modifié, absence de chiffrement demandé).

Si vous observez un signe d’altération, procédez comme indiqué dans la section Incident.

Quand ces mesures échouent (limites et contre-exemples)

- Attaquant déterminé avec accès prolongé : démontage complet, remplacement de composants ou accès à des outils de reprogrammation peuvent contourner les protections matérielles.

- Attaque sur la chaîne de production : si le portable est compromis avant que vous ne le receviez, les protections locales risquent d’être insuffisantes.

- Vol physique : les mesures anti-altération ne remplacent pas les protections physiques (câbles antivol, coffre). Elles réduisent le risque de manipulation discrète.

Approches alternatives et complémentaires

- Utiliser une solution MDM/ESM en entreprise pour appliquer des politiques BIOS/BitLocker à distance.

- Verrouiller physiquement le portable avec un câble antivol lorsque possible.

- Configurer une authentification forte (Windows Hello + PIN) et verrouiller automatiquement l’écran au bout de 1–5 minutes d’inactivité.

Runbook d’incident (que faire si vous trouvez une altération)

- Isoler l’appareil : ne le mettez pas sous tension si vous suspectez une altération matérielle grave.

- Sauvegarder les données connues si l’appareil peut être démarré en mode sécurisé et si le chiffrement autorise l’accès.

- Photographier les preuves (autocollants, vis, ports, périphériques connectés).

- Réinitialiser le BIOS si nécessaire et réactiver le mot de passe après vérification.

- Réinstaller proprement le système d’exploitation depuis un média de confiance.

- Restaurer les données depuis des sauvegardes vérifiées.

- Signaler l’incident au service sécurité de l’entreprise ou au fournisseur si applicable.

Liste de vérification selon le rôle

- Voyageur : activer chiffrement, utiliser bouchons USB, garder le portable sur soi ou verrouillé.

- Employé de bureau : appliquer mot de passe BIOS, désactiver démarrage externe, consigner les autocollants.

- Administrateur IT : déployer BitLocker et politiques BIOS centralisées, garder un inventaire des appareils et clés de récupération.

Méthodologie rapide pour déployer ces protections (mini-plan en 5 étapes)

- Audit rapide : identifier les ports et points d’accès physiques sur les modèles utilisés.

- Configurer BIOS/UEFI et activer le chiffrement disque.

- Installer protections physiques (autocollants, bouchons).

- Documenter la configuration et stocker les clés de récupération.

- Former les utilisateurs à vérifier les signes d’altération.

Diagramme décisionnel pour une réponse rapide

flowchart TD

A[Trouvez-vous l'appareil laissé sans surveillance?] --> B{Signe d'altération visible?}

B -- Oui --> C[Isoler, photographier, sauvegarder si possible]

C --> D[Réinitialiser le BIOS et réinstaller OS]

B -- Non --> E[Remettre en service avec vigilance]

E --> F[Activer protections manquantes]Boîte à outils et coûts relatifs

- Autocollants détecteurs d’altération : faible coût, remplaçables.

- Bouchons USB physiques : coût faible à moyen selon qualité.

- Câble antivol : coût moyen.

- Gestionnaire de clés / MDM : coût variable, recommandé en entreprise.

Glossaire en une ligne

- BIOS/UEFI : firmware de démarrage contrôlant les options matérielles avant l’OS.

- BitLocker : solution de chiffrement de disque intégrée à Windows.

Questions fréquentes

Que faire si le mot de passe BIOS est oublié?

Contactez le fabricant ou l’équipe IT. Sur certains modèles, une réinitialisation matérielle est nécessaire et peut invalider la garantie.

Le chiffrement empêche-t-il toutes les attaques?

Non. Le chiffrement protège les données au repos mais n’empêche pas forcément les attaques qui modifient la chaîne de démarrage ou interceptent des entrées après déchiffrement.

Est-il sûr de laisser les bouchons USB en permanence?

Oui, si les bouchons sont de bonne qualité et utilisés correctement. Ils doivent être retirés uniquement par des personnes autorisées.

Résumé

- Combinez protections logicielles (BIOS, BitLocker) et matérielles (autocollants, bouchons) pour réduire les risques.

- Vérifiez régulièrement l’état physique du portable et gardez des sauvegardes à jour.

- En cas de doute, isolez l’appareil, documentez les preuves et procédez à une réinstallation propre.

Important : ces mesures accroissent la sécurité contre la majorité des attaques opportunistes, mais ne remplacent pas une politique de sécurité globale en entreprise.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD