Keyloggers : fonctionnement, risques et protection

TL;DR

Un keylogger est un logiciel ou un petit appareil qui enregistre les frappes au clavier, les clics et parfois les captures d’écran. Ils peuvent servir à la surveillance légitime (contrôle parental, sécurité d’entreprise) mais sont souvent utilisés à des fins malveillantes. Ce guide explique les types, le fonctionnement, les usages, comment détecter et supprimer un keylogger, et fournit des checklists et procédures pour les administrateurs et utilisateurs.

Qu’est-ce qu’un keylogger

Définition courte : un keylogger capture automatiquement l’activité d’entrée d’un ordinateur (frappes, clics, parfois écran) et la stocke ou l’envoie à un tiers.

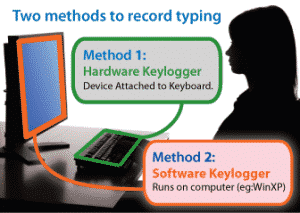

Un keylogger peut être un logiciel qui s’exécute en tâche de fond, ou un petit appareil matériel placé entre un clavier et un ordinateur. Les concepteurs de keyloggers visent la discrétion : le logiciel se cache, le dispositif matériel est invisible à l’œil non averti.

Types de keyloggers

Les keyloggers se divisent principalement en deux familles : logiciel et matériel.

- Logiciel : programme installé sur le système. Il peut intercepter les frappes, suivre les mouvements de la souris, capturer des écrans et transmettre les données via Internet. Il se dissimule souvent sous forme de service ou de processus système.

- Matériel : module physique inséré entre le clavier et l’ordinateur, ou intégré au clavier. Il enregistre localement les frappes et peut nécessiter un accès physique pour récupérer les données.

Comment cela fonctionne

- Installation ou connexion physique. Le logiciel s’installe par un exécutable, une pièce jointe ou une vulnérabilité. Le matériel s’insère physiquement.

- Captation des événements d’entrée (frappes, clics). Certains keyloggers capturent aussi le presse-papiers et les captures d’écran à intervalles réguliers.

- Stockage et exfiltration. Les données sont soit stockées localement, soit envoyées à un serveur contrôlé par l’attaquant.

- Accès à distance. L’attaquant consulte les logs via une interface web, un e‑mail ou un canal chiffré.

Important : beaucoup de programmes antivirus qualifient les keyloggers de menaces (trojans) parce que leur comportement ressemble à celui d’un logiciel espion.

Usages légitimes et usages malveillants

Usages légitimes :

- Contrôle parental pour surveiller l’activité des mineurs.

- Audit et investigation informatique en entreprise pour retracer un incident.

- Tests de sécurité réalisés par des équipes autorisées.

Usages malveillants :

- Vol d’identifiants (comptes e‑mail, services bancaires, réseaux sociaux).

- Espionnage industriel.

- Surveillance non autorisée d’employés ou de tiers.

Note : l’utilisation d’un keylogger sans consentement est illégale dans de nombreuses juridictions. Vérifiez la législation locale avant toute utilisation.

Comment obtenir et utiliser un keylogger

Il existe des logiciels dits « Keyloggers » distribués gratuitement ou commercialement. Les fournisseurs légitimes ciblent les administrateurs et parents et fournissent des licences et des guides d’installation. Toutefois, les mêmes outils peuvent être détournés.

Procédure d’installation (générique) :

- Télécharger depuis le site du fournisseur ou installer via un package fourni.

- Configurer l’exécution en arrière‑plan et les méthodes d’exfiltration (SMTP, serveur propriétaire, FTP).

- Déployer l’agent sur la machine cible (requiert souvent un accès physique ou des droits d’administration).

Éthique et légalité : n’installez un keylogger que si vous avez l’autorisation explicite du propriétaire de la machine ou si vous agissez dans le cadre légal de votre organisation.

Détection et suppression

Signes possibles d’un keylogger : ralentissements inhabituels, processus suspects, activité réseau étrangement élevée, nouveaux fichiers exécutables, changements dans le comportement du clavier.

Méthodes de détection :

- Analyse antivirus/antimalware à jour.

- Vérification des processus et services dans le gestionnaire de tâches.

- Analyse des connexions réseau sortantes pour repérer des communications vers des serveurs inconnus.

- Recherche de modules inattendus chargés dans le noyau (requiert des outils spécialisés).

Suppression étape par étape :

- Déconnecter la machine d’Internet.

- Exécuter une analyse complète avec un antivirus et un antimalware réputés.

- Examiner les processus persistants et les tâches planifiées.

- Si le logiciel est résistant, démarrer en mode sans échec et supprimer les fichiers et les entrées d’autorun.

- Pour un keylogger matériel, inspecter tous les périphériques d’entrée et remplacer le matériel compromis.

- Changer immédiatement tous les mots de passe depuis une machine propre et activer l’authentification à deux facteurs.

Important : en cas d’intrusion grave ou d’atteinte de comptes sensibles, contactez votre équipe de sécurité ou un professionnel pour une investigation complète.

Prévention et bonnes pratiques

- Maintenez le système et les applications à jour.

- Activez et mettez à jour un antivirus/EDR fiable.

- N’ouvrez pas de pièces jointes ou d’exécutables provenant d’expéditeurs inconnus.

- Évitez d’exécuter des fichiers compressés (.zip, .rar) issus de sources non vérifiées.

- Utilisez l’authentification multifactorielle pour les comptes critiques.

- Pour les opérations sensibles (banque en ligne), utilisez un périphérique/OS isolé ou un clavier virtuel.

- Limitez les droits d’administration aux comptes qui en ont besoin.

Checklist rapide par rôle

Administrateur système :

- Maintenir les correctifs et l’EDR.

- Surveiller les logs réseau et processus.

- Former les utilisateurs sur les risques.

Parent ou tuteur :

- Discuter des intentions et obtenir le consentement si vous installez un logiciel de contrôle.

- Utiliser des solutions parentales commerciales et documentées.

Utilisateur individuel :

- Garder l’antivirus actif.

- Ne pas télécharger d’applications depuis des sources non officielles.

- Vérifier périodiquement le gestionnaire de tâches.

Mini méthodologie pour un audit rapide

- Isolation : couper le réseau suspect.

- Identification : lister processus, services et connexions.

- Contention : empêcher l’exfiltration (bloquer IP/domains suspects).

- Éradication : supprimer le binaire, corriger la configuration.

- Récupération : remettre en production depuis une image saine.

- Leçon tirée : mettre à jour les procédures et renforcer la prévention.

Runbook d’incident court

- Détecté : notification ou comportement suspect.

- Action immédiate : isoler la machine, prendre une image disque (si possible).

- Analyse : exécuter outils d’analyse pour identifier le composant malveillant.

- Communication : informer l’équipe sécurité et, si nécessaire, la direction.

- Restauration : réinstaller à partir d’une sauvegarde propre.

- Post‑mortem : consigner les causes et mesures prises.

Diagramme décisionnel pour réagir

flowchart TD

A[Suspicion d'activité] --> B{Machine isolée ?}

B -- Oui --> C[Exécuter scan complet]

B -- Non --> D[Isoler la machine]

C --> E{Scan positif ?}

E -- Oui --> F[Suivre runbook d'incident]

E -- Non --> G[Surveiller et auditer périodiquement]

D --> CPetits tests d’acceptation

- Un scan antivirus détecte et signale le composant suspect.

- Après suppression, aucun processus inconnu ne redémarre.

- Mots de passe compromis ont été modifiés sur une machine propre.

Glossaire rapide

- Keylogger : logiciel ou matériel qui enregistre l’activité au clavier.

- Exfiltration : transfert non autorisé de données vers un tiers.

- EDR : Endpoint Detection and Response, outil de détection sur les postes.

Résumé

Les keyloggers existent sous forme logicielle et matérielle. Ils servent parfois des objectifs légitimes, mais posent un risque élevé lorsqu’ils sont utilisés sans consentement. Adoptez des contrôles préventifs, gardez vos outils à jour et suivez une procédure claire en cas d’incident.

Important : respectez les lois et la vie privée. Si vous doutez, faites appel à un professionnel de la sécurité.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD