RatOn Android — guide complet pour comprendre et se protéger

RatOn est un cheval de Troie d’accès distant (RAT) Android qui combine faux écrans, automatisation de transferts, attaques NFC en relais et écran de type rançongiciel. Ne sideloadez pas d’apps inconnues, refusez l’accès Accessibilité, désactivez le NFC si vous ne l’utilisez pas, utilisez un gestionnaire de mots de passe et, pour les crypto-actifs, préférez un portefeuille matériel.

RatOn est une évolution significative des menaces mobiles : il n’est pas seulement conçu pour voler des identifiants, il automatise des actions sur le téléphone, exfiltre des fonds et peut verrouiller l’accès de l’utilisateur avec un écran de rançon. Ce guide explique son fonctionnement, comment le repérer, et fournit une méthodologie et des procédures concrètes pour s’en protéger ou réagir après une infection.

Qu’est-ce que RatOn ?

RatOn est une variante moderne d’un Remote Access Trojan (RAT) ciblant Android. La caractéristique qui le distingue est l’automatisation : une fois installé et muni des permissions nécessaires, il contrôle l’écran pour afficher des faux écrans (overlays), simuler des taps, exécuter des transferts d’argent et intercepter des paiements NFC par relais. Si le malware n’a rien à voler, il bloque l’accès et affiche un écran ressemblant à un rançongiciel pour extorquer de l’argent.

Définition rapide : un RAT est un programme malveillant qui permet à un attaquant de contrôler un appareil à distance. RatOn ajoute des routines automatisées pour réduire l’intervention manuelle de l’attaquant.

Comment RatOn infecte et agit

Les vecteurs d’infection connus incluent la distribution par pages Play Store factices et des apps à thème adulte. Comme beaucoup de malwares mobiles, RatOn demande des permissions critiques — en particulier le service Accessibilité — qui lui permettent de lire l’écran et d’interagir avec les éléments UI.

Fonctions observées :

- Faux écrans (overlays) : affiche des interfaces factices sur des applications bancaires ou de crypto pour récupérer identifiants et seed phrases.

- Transferts automatiques : simule des taps et des interactions pour initier et finaliser des transferts bancaires ou des envois de crypto-monnaies.

- Attaque par relais NFC : intercepte la communication sans contact et la relaie pour autoriser un paiement à distance depuis un autre terminal.

- Écran de rançon : verrouille l’accès à l’appareil et affiche un message intimidant pour pousser la victime à payer. Ce n’est pas nécessairement un chiffrement complet des données, mais la perte d’accès et la panique sont bien réelles.

Important : RatOn nécessite une installation manuelle (sideload) — il ne s’installe pas seul sans action de l’utilisateur — mais il manipule l’utilisateur pour effectuer cette action.

Signes d’infection

- Apparition soudaine d’apps inconnues ou de notifications persistantes.

- Demandes répétées d’activation du service Accessibilité par une app récemment installée.

- Fenêtres superposées inattendues lorsque vous ouvrez votre banque ou un portefeuille crypto.

- Notifications de paiements non autorisés ou opérations bancaires que vous n’avez pas initiées.

- Écran verrouillé affichant un message de rançon après une série d’actions inhabituelles.

Comment repérer une fausse page Google Play

Les fausses pages Play Store sont une méthode courante pour piéger des victimes. Voici comment les distinguer :

- Un vrai lien Play Store ouvre l’application Google Play native. Si le lien s’ouvre dans un onglet du navigateur et propose de télécharger un APK, c’est suspect.

- Les fausses pages demandent souvent de « sideloader » l’application via un téléchargement direct. Le Play Store officiel n’a pas besoin de ce procédé.

- Vérifiez l’URL : une page Play affichée dans un navigateur aura souvent un nom de domaine non officiel ou des paramètres étranges.

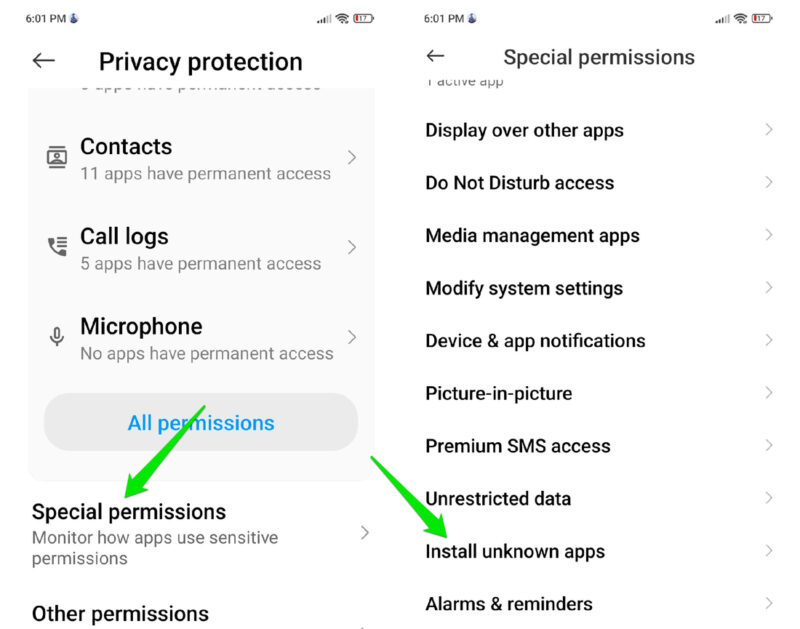

Procédure recommandée : allez dans Paramètres → Protection de la confidentialité → Permissions spéciales → Installer des applications inconnues et révoquez cette permission pour toutes les applications. N’autorisez jamais l’installation depuis des sources inconnues à moins d’en avoir une raison très valable et d’être absolument sûr de la provenance.

Gérer soigneusement la permission Accessibilité

La permission Accessibilité permet à une app de lire le contenu de l’écran et d’effectuer des actions au nom de l’utilisateur. Entre de mauvaises mains, c’est une porte ouverte pour l’automatisation malveillante.

Bonnes pratiques :

- N’accordez la permission Accessibilité qu’aux apps qui en ont une justification claire (lecteurs d’écran, applications d’automatisation que vous connaissez et en qui vous avez confiance).

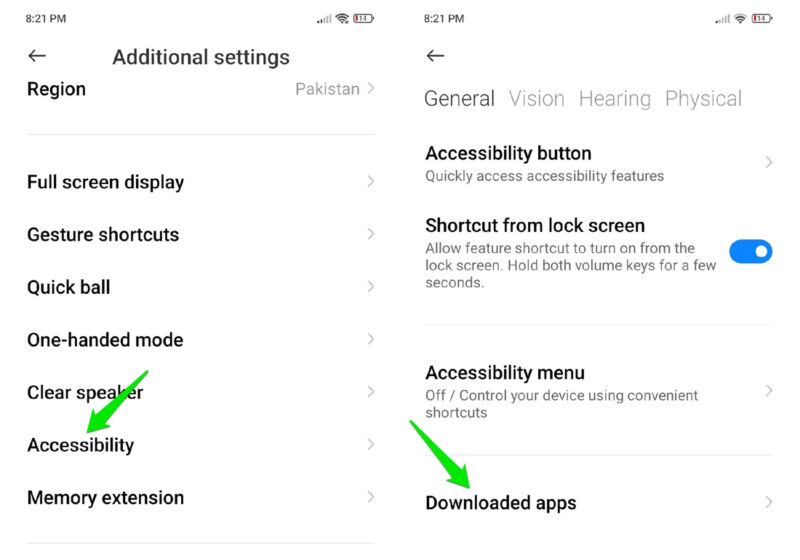

- Pour vérifier : Paramètres → Accessibilité → Applications téléchargées (ou Applications installées) et retirez toute permission inutile.

- Si une application récemment installée demande cette permission sans explication plausible, refusez et désinstallez l’app.

Désactiver le NFC quand vous ne l’utilisez pas

Les attaques par relais NFC sont rares mais possibles : RatOn peut tenter d’intercepter la communication sans contact et la transmettre vers un terminal contrôlé à distance. La mesure la plus simple est de garder le NFC désactivé par défaut.

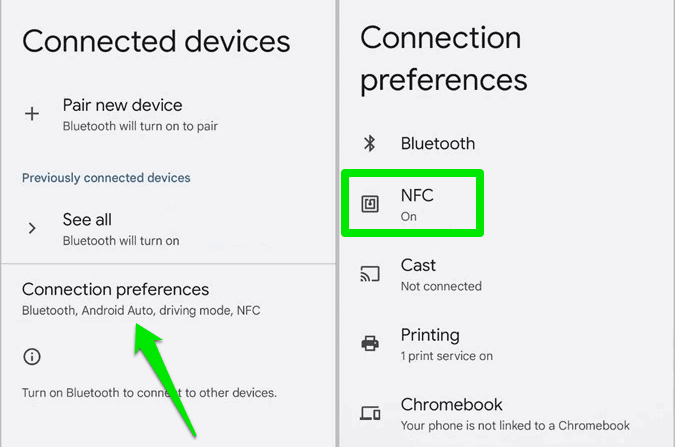

Paramètres → Appareils connectés → Préférences de connexion → NFC → Désactivé.

Note : même avec NFC désactivé, des overlays peuvent vous inciter à exécuter une action NFC manuelle. Soyez prudent face aux demandes inattendues de paiement.

Protéger vos crypto-actifs : utilisez un portefeuille matériel

Les seed phrases peuvent être capturées via des overlays malveillants. Un portefeuille matériel (hardware wallet) garde les clés privées hors ligne et exige une confirmation physique pour signer une transaction. Cela stoppe la plupart des attaques automatisées qui tentent de construire et envoyer une transaction à votre place.

Coût initial : modéré, mais rapport sécurité/effort très favorable pour les portefeuilles de valeur.

Utilisez un gestionnaire de mots de passe

Les gestionnaires de mots de passe réputés refusent généralement de remplir des champs dans des contextes qui ne correspondent pas à l’origine attendue. Ils aident à réduire le risque d’entrer des identifiants dans un overlay factice. Configurez le remplissage automatique uniquement pour les apps/sites connus et vérifiez l’URL ou l’application cible avant d’approuver toute suggestion.

Méthodologie simple pour évaluer une application avant installation

- Vérifier la source : lien officiel Play Store ou site de l’éditeur.

- Lire les avis en filtrant par évaluation basse pour détecter signaux d’alarme.

- Vérifier le nombre d’installations et l’ancienneté du compte développeur.

- Contrôler les permissions demandées : correspondent-elles aux fonctionnalités ?

- Si sideloading : vérifier la signature de l’APK et installer dans un environnement isolé d’abord.

Playbook d’incident — que faire en cas d’infection probable

- Isolez le dispositif : désactivez Wi‑Fi et données mobiles.

- Passez en mode sans échec pour empêcher le lancement d’apps tierces. (Selon le fabricant, la méthode diffère.)

- Désinstallez toute app récemment installée et suspecte.

- Révoquez les permissions Accessibilité et Installations inconnues.

- Changez vos mots de passe depuis un appareil propre : bancaires, e‑mail, gestionnaire de mots de passe, authentificateurs.

- Révoquez tokens OAuth et sessions actives (mail, services financiers).

- Contactez votre banque/card provider si vous voyez des transactions suspectes.

- Sauvegardez les données importantes puis, si le comportement persiste, réinitialisez l’appareil aux paramètres d’usine ou réinstallez l’OS depuis une image officielle.

- Après nettoyage, restaurez depuis une sauvegarde connue propre. Surveillez les comptes pendant plusieurs semaines.

- Déposez une plainte et signalez l’incident : autorités locales, plateforme antivirus, Google Play Protect/report.

Critères d’acceptation pour considérer un appareil propre :

- Les applications malveillantes identifiées ont été supprimées.

- Les permissions critiques (Accessibilité, Installations inconnues) sont révoquées pour toutes les apps non fiables.

- Les mots de passe et accès sensibles ont été réinitialisés depuis un appareil sain.

- Aucune transaction non autorisée n’apparaît après période de surveillance raisonnable.

Listes de contrôle rapides par rôle

Utilisateur final :

- Ne sideloadez pas. Si vous devez, validez la source.

- Refusez Accessibilité sauf pour apps vérifiées.

- Désactivez NFC par défaut.

- Utilisez gestionnaire de mots de passe et portefeuille matériel pour la crypto.

Administrateur IT / Responsable sécurité :

- Bloquez l’installation d’apps inconnues via MDM.

- Surveillez logs d’anomalies (comportement d’API, transferts sortants vers IPs suspectes).

- Informez et formez les utilisateurs à reconnaître fausses pages Play.

Développeur d’app :

- N’exigez que les permissions nécessaires. Documentez pourquoi chaque permission est requise.

- Surveillez l’usage anormal des services tiers et signalez les abus.

Modèle mental et heuristiques utiles

- Règle des trois contrôles : origine (qui publie), destination (où vont les données) et intention (pourquoi la permission est nécessaire).

- Heuristique du moindre privilège : une app doit demander le minimum de permissions utile.

- Si une interaction vous met sous pression (panique, urgence), arrêtez et vérifiez : la coercition est une technique d’attaque.

Contre‑exemples et limites

- Si RatOn n’obtient pas la permission Accessibilité, beaucoup de ses fonctions sont limitées mais pas forcément impossibles : il peut toujours tenter des arnaques sociales via notifications.

- Certaines protections (mode sans échec, Play Protect) peuvent échouer si l’utilisateur a été persuadé d’accorder des permissions élevées.

Risques, impact et atténuations (matrice qualitative)

- Vol d’identifiants / seed phrases : Impact élevé — Mitigation forte : portefeuille matériel, gestionnaire de mots de passe.

- Transferts automatiques : Impact très élevé — Mitigation : surveillance bancaire, alertes, 2FA fort.

- Perte d’accès (écran rançon) : Impact moyen à élevé — Mitigation : sauvegardes et procédure de restauration.

- Attaque NFC relay : Impact ciblé — Mitigation : désactiver NFC et vigilance sur demandes de paiement.

Confidentialité et aspects RGPD

Une compromission peut exposer données personnelles (contacts, e‑mails, identifiants). Si vous êtes en Europe, considérez l’obligation d’information des personnes concernées et, selon le cas, la notification à l’autorité de protection des données. Documentez l’incident et conservez les preuves utiles pour d’éventuelles démarches.

Glossaire — une ligne chacun

- RAT : Remote Access Trojan, logiciel de contrôle à distance d’un appareil.

- Overlay : fenêtre superposée utilisée pour imiter une interface légitime.

- Seed phrase : suite de mots permettant de restaurer un portefeuille crypto.

- Sideload : installation d’une application depuis un APK externe au Play Store.

Résumé et recommandations finales

RatOn illustre la tendance des malwares mobiles vers l’automatisation et la multifonctionnalité. La prévention repose sur des gestes simples et systématiques : ne pas sideloader, limiter les permissions Accessibilité, désactiver le NFC, utiliser un gestionnaire de mots de passe et, pour la crypto, un portefeuille matériel. En cas d’incident, isolez l’appareil, révoquez les accès, changez les mots de passe depuis un appareil sain et, si nécessaire, réinitialisez l’appareil.

Important : la prudence et la routine de vérification valent mieux que la confiance aveugle. Prévoyez des sauvegardes régulières et une procédure de réponse aux incidents pour réduire le temps de rétablissement.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD