Vérifier les groupes d’utilisateurs sous Linux

Pourquoi les groupes Linux importent

Les groupes sous Linux servent à centraliser la gestion des permissions. Au lieu d’accorder des droits utilisateur par utilisateur, on attribue des permissions à un groupe. Tous les membres héritent alors des mêmes droits. Cela simplifie l’administration, réduit les erreurs et assure une gestion cohérente des accès aux fichiers, répertoires et services.

Un utilisateur possède une groupe primaire (créé automatiquement avec le même nom que l’utilisateur) et peut appartenir à plusieurs groupes secondaires. Cette organisation donne la flexibilité nécessaire pour autoriser l’accès à des ressources spécifiques sans multiplier les comptes.

Important: le nom d’un groupe et son identifiant numérique (GID) sont deux façons complémentaires de référencer un groupe.

Commandes de base pour vérifier les groupes

Voici les commandes les plus utilisées et ce qu’elles renvoient.

groups — affichage simple des groupes

La commande groups fait partie de GNU coreutils et est généralement préinstallée.

groups [username]- Sans argument : affiche les groupes de l’utilisateur courant.

- Avec un nom d’utilisateur : affiche les groupes de cet utilisateur.

Exemples :

groups

# ou

groups linuxuserLa sortie liste le groupe primaire suivi des groupes secondaires.

id — identifiant utilisateur et groupes

La commande id montre l’UID, le GID et la liste des groupes.

id [username]Options utiles :

id -G linuxuser # liste des GID (numériques)

id -Gn linuxuser # liste des noms de groupes lisibles

id # infos pour l'utilisateur courantid est pratique quand vous avez besoin à la fois des identifiants numériques et des noms.

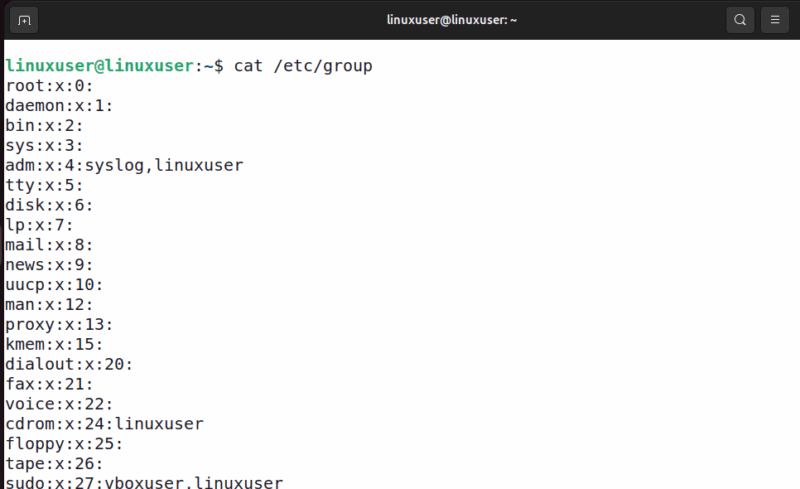

Consulter le fichier /etc/group

Le fichier /etc/group contient l’inventaire local des groupes. Chaque ligne suit le format :

group_name:password:group_id:user_list- group_name : nom du groupe

- password : souvent vide ou “x”

- group_id (GID) : identifiant numérique

- user_list : liste d’utilisateurs séparés par des virgules (membres secondaires)

Affichage :

cat /etc/groupPour rechercher un nom d’utilisateur précis, utilisez grep :

grep -w linuxuser /etc/group

Remarque: sur des systèmes avec annuaires réseau (LDAP, NIS), /etc/group peut ne pas contenir tous les groupes. Dans ce cas, préférez getent (voir plus bas).

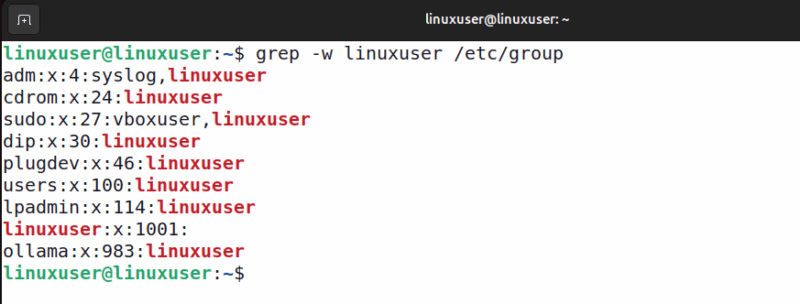

Astuce de recherche

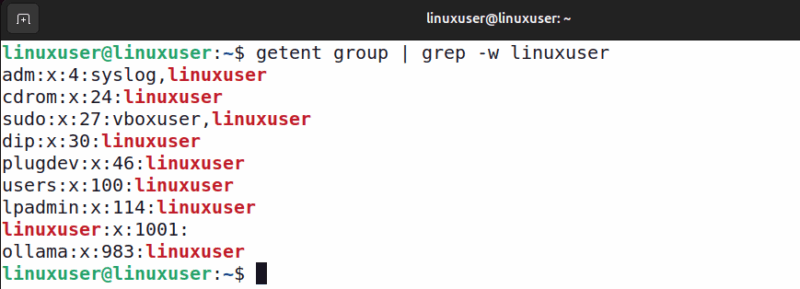

Combinez getent et grep pour interroger la source de vérité du système :

getent group | grep -w linuxuser

Utiliser getent pour les environnements réseau

La commande getent interroge les bases de données du système définies par nsswitch.conf (ex. passwd, group, hosts). Elle est donc plus fiable sur les systèmes qui utilisent LDAP, NIS, SSSD ou autres sources centralisées.

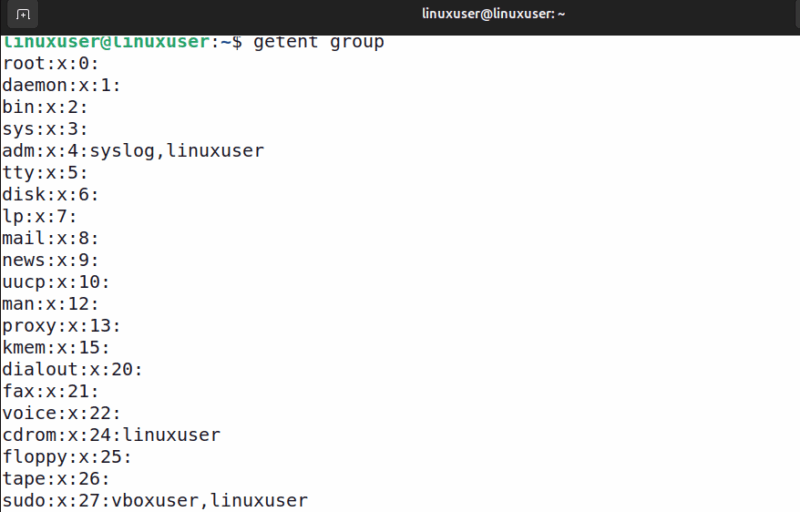

Lister tous les groupes :

getent groupFiltrer par utilisateur :

getent group | grep -w linuxuser

getent respecte la configuration NSS (nsswitch.conf) et renvoie donc les groupes provenant de toutes les sources configurées.

Procédure pas à pas — vérifier et valider un utilisateur

- Vérifiez rapidement les groupes de l’utilisateur courant :

groups- Pour un utilisateur précis :

id -Gn linuxuser- Confirmez avec getent si votre système utilise un annuaire externe :

getent group | grep -w linuxuser- Si nécessaire, regardez /etc/group pour les définitions locales :

grep -w linuxuser /etc/group- Si l’utilisateur n’apparaît nulle part, vérifiez la source d’authentification (sssd, ldap, nscd) et les logs (/var/log/auth.log ou journalctl).

Fiche technique — commandes essentielles (cheat sheet)

- groups [user] : liste simple des groupes

- id [user] : UID/GID + groupes

- id -Gn [user] : noms lisibles des groupes

- id -G [user] : GID numériques

- getent group | grep -w [user] : interroge toutes les sources NSS

- grep -w [user] /etc/group : recherche locale dans /etc/group

- getent passwd [user] : vérifier l’entrée passwd quand utile

Exemple d’usage enchaîné pour rapport :

user=linuxuser

printf "User: %s\n" "$user"

id -unG "$user" && getent group | grep -w "$user"Cas où ces méthodes échouent et solutions

- Annuaire réseau (LDAP/Active Directory) non disponible : getent peut ne rien renvoyer. Vérifiez la connectivité au serveur LDAP et le démon sssd/nslcd.

- Caching (nscd/sssd) : vous voyez des informations obsolètes. Rafraîchissez le cache (par ex. systemctl restart sssd ou nscd -i group).

- Conteneurs et chroot : le conteneur peut avoir son propre /etc/group isolé. Exécutez les commandes à l’intérieur du conteneur.

- Utilisateur supprimé localement mais présent dans LDAP : getent renverra l’entrée si LDAP est consulté, /etc/group non.

Mitigation : connaître la source d’authentification (vérifier /etc/nsswitch.conf) avant d’interpréter les résultats.

Alternatives graphiques et outils d’administration

- Outils d’interface graphique (ex. GNOME Users and Groups) pour les environnements de bureau.

- Web UIs dans des environnements centralisés (ex. FreeIPA, LDAP admin) pour gérer groupes et membres à grande échelle.

- Ansible et scripts pour auditer les groupes sur plusieurs machines.

Choisissez l’outil selon l’échelle : en local, les commandes shell suffisent ; en entreprise, préférez une gestion centralisée et automatisée.

Checklist par rôle

- Administrateur système : vérifier la source NSS, tester getent, contrôler SSSD/NSS cache et appliquer les changements avec usermod/groupmod.

- Support/Helpdesk : utiliser id -Gn pour réponse rapide, noter le contexte (machine, service d’authentification).

- Développeur/DevOps : inclure un test d’appartenance de groupe dans les scripts de déploiement et CI.

Bonnes pratiques sécurité

- Accordez les droits par groupe plutôt que par utilisateur.

- Minimisez les groupes avec privilèges élevés (ex. sudo, docker, adm).

- Auditez régulièrement les membres des groupes sensibles.

- Documentez les procédures d’ajout/suppression et conservez des logs d’administration.

Confidentialité et conformité (GDPR)

Les noms d’utilisateur et les appartenances à des groupes peuvent être des données à caractère personnel si elles permettent d’identifier une personne. Limitez l’accès aux rapports d’audit, conservez une durée de rétention raisonnable et respectez la politique interne de protection des données.

Exemples concrets et sorties typiques

Exemple : id pour linuxuser

$ id linuxuser

uid=1001(linuxuser) gid=1001(linuxuser) groups=1001(linuxuser),27(sudo),1002(developers)Interprétation : gid 1001 est le groupe primaire. Les groupes secondaires sont sudo et developers.

Vérifier après modification

Après avoir ajouté un utilisateur à un groupe (usermod -aG groupe user), la session en cours peut ne pas refléter le changement. Demandez à l’utilisateur de se déconnecter/reconnecter, ou utilisez su - $user pour appliquer les nouveaux groupes dans une session.

Exemple d’ajout :

sudo usermod -aG docker linuxuserPuis vérification :

su - linuxuser -c 'id -Gn'Exemples d’échecs courants

- Oublier l’option -a avec usermod (remplace la liste de groupes au lieu d’ajouter).

- Modifier /etc/group directement sans vérifier les GID ; conflits possibles lors de synchronisation LDAP.

- Négliger le cache SSSD/nscd : les changements semblent «non pris en compte».

Résumé

- Utilisez groups ou id pour des vérifications rapides.

- Préférez getent sur des systèmes avec annuaires réseau.

- Consultez /etc/group pour les définitions locales mais n’oubliez pas les sources NSS.

- Vérifiez le cache des services d’authentification et demandez une reconnexion après modification.

Important: adaptez la méthode à votre environnement (locale vs réseau) et documentez toute opération sur les groupes.

Résumé des actions rapides : id -Gn, getent group | grep -w, grep -w /etc/group, usermod -aG pour ajout.

Fiche rapide (glossaire en une ligne) :

- UID : identifiant numérique d’utilisateur.

- GID : identifiant numérique de groupe.

- NSS : Name Service Switch, configuration des sources d’authentification.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD