KRACK: что это и как защитить свои Wi‑Fi‑устройства

Важно: KRACK не раскрывает пароль Wi‑Fi, но позволяет расшифровать и подменять данные, передаваемые по радиоканалу. Самая надёжная защита — своевременные обновления производителей.

Быстрые ссылки

- Что такое KRACK и стоит ли волноваться?

- Как защититься от атак KRACK — шаги для дома и офиса

- Список известных патчей и даты выпуска

- Чек‑листы для ролей: пользователь, администратор, производитель

- План реагирования при подозрении на компрометацию

Что такое KRACK и стоит ли волноваться?

KRACK — сокращение от key reinstallation attack (атака повторной установки ключа). Каждый раз, когда устройство подключается к Wi‑Fi, между клиентом и точкой доступа выполняется 4‑ступенчатое подтверждение (4‑way handshake). Эта последовательность гарантирует, что обе стороны используют один и тот же сеансовый ключ. Исследователи показали, что, перехватывая и манипулируя сообщениями handshake, злоумышленник может заставить клиент переустановить уже используемый ключ, что приводит к повторному использованию и ослаблению защиты, позволяя расшифровывать пакеты и/или внедрять собственные данные в поток.

Ключевые тезисы:

- Атака затрагивает протокол WPA2 — стандарт, используемый на подавляющем большинстве роутеров и клиентских устройств.

- KRACK позволяет перехватывать и/или модифицировать трафик; в ряде случаев возможно внедрение вредоносного кода в HTTP‑трафик.

- KRACK не раскрывает пароль вашей сети владельцу атаки: пароль остаётся секретом, но трафик может быть скомпрометирован.

- Уязвимости подвержены большинство платформ; особая опасность для Linux и Android‑клиентов из‑за их реализации клиентского стека Wi‑Fi.

Насколько нужно волноваться? Если вы используете Wi‑Fi в многоквартирном доме, в кафе или в общественных местах, риск выше. В частном доме с ограждённой территорией вероятность таргетированной атаки ниже, но всё равно рекомендуется принять меры — атака возможна с близкого расстояния.

Особенно внимательно относитесь к устройствам, которые редко получают обновления: старые роутеры, смарт‑устройства и некоторые Android‑модели.

Как защититься от атак KRACK — пошаговая инструкция

Ниже — практический план действий для обычного пользователя и администратора. Следуйте в порядке приоритета.

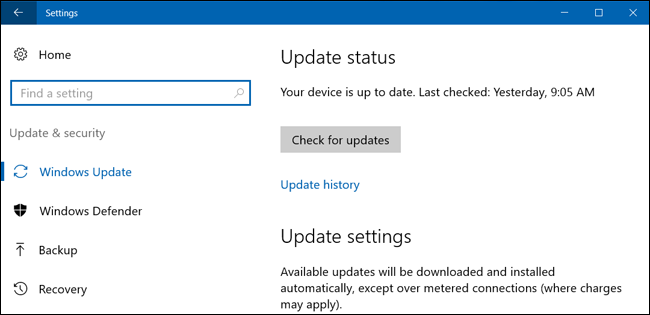

1) Сразу обновите устройства и роутер

Почему это главный шаг: уязвимость исправляется на уровне реализации WPA2 — это программные и прошивочные патчи. Если хотя бы одна сторона соединения (роутер или клиент) обновлена корректно, сессия становится защищённой.

Что делать прямо сейчас:

- Проверьте и установите последние обновления ОС и прошивок на:

- ПК с Windows (патчи доступны с 10 октября 2017 при условии установки всех обновлений);

- macOS (патчи доступны с 31 октября 2017 при установке macOS High Sierra 10.13.1);

- iPhone/iPad (патчи доступны с 31 октября 2017 при установке iOS 11.1);

- Android (патчи включены в бюллетени безопасности от 6 ноября 2017 для устройств Pixel/Nexus; другие производители разграничивают сроки);

- ChromeOS (патчи с 28 октября 2017 при установке Chrome OS 62);

- Linux‑дистрибутивы (популярные дистрибутивы выпустили обновления: Ubuntu, Arch, Debian, Gentoo — убедитесь, что вы установили пакеты безопасности).

- Проверьте страницу поддержки производителя вашего роутера и установите обновление прошивки, если есть.

- Если роутер старый и производитель не планирует обновления — спланируйте замену на модель, для которой есть поддержка безопасности.

Важно: просто смена пароля Wi‑Fi не поможет: KRACK не получит ваш пароль, но позволит расшифровывать трафик уже установленной сессии.

2) Используйте HTTPS и проверяйте «замок» в браузере

HTTPS шифрует содержимое запросов между вашим браузером и сервером. Даже если радиоканал подвергнут атаке KRACK, корректный HTTPS защищает содержимое и делает внедрение видимым или невозможным.

Практические советы:

- Для банков, почты, платежей и сайтов, где вводите пароли или данные карт — используйте только HTTPS и проверяйте наличие значка замка.

- Не вводите чувствительные данные на сайтах без HTTPS.

- Используйте браузерное расширение HTTPS‑Only или встроенные настройки, которые принудительно переходят на HTTPS, где это возможно.

- Следите, чтобы замок не пропал во время сессии — это может быть признаком атаки.

Ограничения: HTTPS защищает большинство случаев, но не все — неправильно настроенные сайты или смешанный контент могут оставлять зазоры.

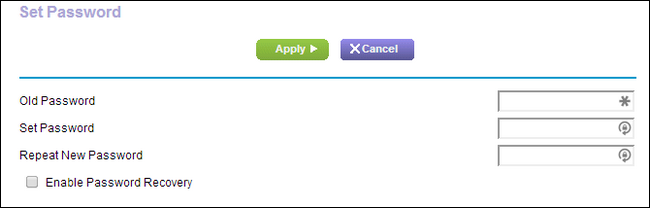

3) Измените стандартные пароли и отключите уязвимые функции роутера

Рекомендации по жёсткой настройке:

- Смените административный пароль роутера на сильный и уникальный.

- Включите WPA2 с AES (не выбирайте TKIP или смешанные режимы, если есть выбор).

- Отключите WPS — Push‑button и PIN, они упрощают обход защиты.

- Отключите UPnP на роутере, если не используете локальные приложения, которые требуют его.

- Ограничьте доступ к интерфейсу управления роутером по IP‑адресам или включите только HTTPS/SSH доступ, если устройство поддерживает.

- Проверьте списки подключённых устройств и блокируйте неизвестные.

4) Запустите и поддерживайте антивирус/анти‑малварь на клиентах

Антивирус не защитит от самой атаки на уровень канала, но поможет обнаружить и удалить вредоносное ПО, которое могло быть внедрено через уязвимости в приложениях или через HTTP.

Рекомендации:

- Windows: используйте встроенный Microsoft Defender + дополнительно запускайте сканирование Malwarebytes Anti‑Malware по запросу.

- macOS/Linux: используйте проверенные инструменты мониторинга и следите за обновлениями пакетов.

- Регулярно сканируйте и проверяйте журналы безопасности.

5) Ограничьте использование публичного Wi‑Fi и гостевых сетей

Публичные сети повышают риск: атакующие физически ближе и могут легче провести перехват. Пока вы не уверены, что устройства обновлены, избегайте выполнения конфиденциальных операций в публичном Wi‑Fi.

Альтернативы:

- Используйте мобильный интернет (4G/5G) для банковских операций.

- Поднимайте VPN‑соединение, если вынуждены использовать общественные сети (VPN защищает трафик даже при атаке на Wi‑Fi‑канал).

Список известных исправлений и даты (изворотливо — факты)

Ниже перечислены платформы и даты, когда были выпущены соответствующие патчи. Это список из официальных релизов и бюллетеней безопасности, а не оценки охвата устройств.

- Windows 10/8/8.1/7: патчи доступны с 10 октября 2017 при условии установки всех обновлений.

- macOS: обновления безопасности выпущены 31 октября 2017 (High Sierra 10.13.1 и соответствующие апдейты).

- iOS (iPhone, iPad): патч в iOS 11.1 (31 октября 2017).

- Android: исправления были включены в бюллетень безопасности от 6 ноября 2017; первыми получили обновления устройства Google Pixel и Nexus; остальные — по политике производителей.

- ChromeOS: исправления в Chrome OS 62 (28 октября 2017).

- Linux: основные дистрибутивы выпустили пакеты безопасности (Ubuntu 14.04+ и другие) — обновляйте пакеты wpa_supplicant/hostapd и ядро, если требуется.

Проверяйте страницу поддержки производителя вашего устройства и бюллетени безопасности для точных дат и версий.

Когда обновления могут не помочь — исключения и тонкости

- Устаревшие роутеры или IoT‑устройства могут никогда не получить патч. Такие устройства остаются риском и должны быть изолированы.

- Если клиент и роутер оба уязвимы, обновление любой из сторон снижает риск; однако лучше обновить обе.

- Некоторые реализации стека Wi‑Fi (особенно в встраиваемых устройствах) могут требовать обновления драйверов и прошивок отдельно.

- KRACK не трогает защищённость серверов, использующих корректный TLS/HTTPS; однако внедряемый MITM может перенаправлять или модифицировать HTTP‑запросы.

Mini‑методология: как безопасно проверить, защищено ли устройство

- Не выполняйте экспериментальных атак и не пытайтесь воспроизводить эксплойты в продакшене.

- Проверяйте бюллетень производителя: ищите упоминания «KRACK», «CVE» и обновления для wpa_supplicant/hostapd.

- На клиенте: обновите ОС и драйверы Wi‑Fi, затем проверьте список установленных пакетов безопасности и номера версий.

- На роутере: войдите в веб‑интерфейс, сравните версию прошивки с указанной в бюллетене производителя и примените обновление.

- Для корпоративной сети: используйте центральное управление патчами и MDM, чтобы массово обновить устройства.

Decision flow: что делать, если вы не уверены (Mermaid)

flowchart TD

A[У вас есть доступ к настройкам роутера?] -->|Да| B{Есть обновление прошивки?}

A -->|Нет| C[Обновите клиентские устройства и включите VPN]

B -->|Да| D[Установите прошивку и перезагрузите роутер]

B -->|Нет| E{Роутер старый и не поддерживается?}

E -->|Да| F[План замены роутера; изолируйте устройства]

E -->|Нет| G[Свяжитесь с производителем и отслеживайте релизы]

D --> H[Обновите все клиенты — ПК, телефоны, смарт‑устройства]

H --> I[Проверка: все устройства обновлены?]

I -->|Да| J[Нормальная эксплуатация, следите за обновлениями]

I -->|Нет| K[Ограничьте сеть для непатченных устройств]Роль‑ориентированные чек‑листы

Чек‑лист для домашнего пользователя

- Установить все заметные обновления ОС на ПК, телефоне и планшете.

- Обновить прошивку роутера или проверить наличие обновления у производителя.

- Сменить административный пароль роутера; отключить WPS и UPnP.

- Использовать HTTPS для логинов и платежей; рассмотреть VPN для публичных сетей.

- Проверить и при необходимости изолировать устройства IoT, которые не получают обновлений.

Чек‑лист для администратора сети малого/среднего бизнеса

- Провести инвентаризацию всех Wi‑Fi‑устройств и клиентов.

- Проверить состояние патчей для всех точек доступа и контроллеров.

- Обновить корпоративные политики: принудительное использование TLS, запрет старых криптопротоколов.

- Настроить сегментацию гостевой сети и ограничить доступ некритичных устройств.

- Подготовить план замены оборудования, если прошивки не доступны.

Чек‑лист для производителя устройcтв/разработчика

- Проверить стек реализации 4‑way handshake (wpa_supplicant/hostapd, драйверы).

- Подготовить и выпустить патч для прошивки и/или драйверов.

- Обновить страницу поддержки и уведомить клиентов о необходимости установки.

- Провести регрессионное тестирование, проверить совместимость с разными клиентами.

План реагирования и runbook при подозрении на компрометацию

- Признаки: необычная активность в сети, изменение поведения сайтов (отсутствие HTTPS‑замка), вспышки рекламы или редиректы.

- Немедленные меры:

- Отключите подозрительный клиент от сети (Wi‑Fi и кабель).

- Перезагрузите роутер и примените доступные обновления прошивки.

- На подозрительном клиенте выполните полное офлайн‑сканирование антивирусом/анти‑малварью.

- Сбор данных:

- Сохраняйте логи роутера и клиентских устройств (журналы безопасности и сетевой активности).

- Не удаляйте потенциально полезные логи до окончания расследования.

- Восстановление:

- Замените пароли админских интерфейсов и учётных записей.

- Перепроверьте все устройства в сети на наличие признаков компрометации.

- Если подозревается внедрение в веб‑страницы, смените пароли и уведомите сервисы о возможной утечке.

- Пост‑инцидентные действия:

- Проанализируйте вектор атаки и внесите изменения в процессы обновления и сегментации сети.

- Сообщите пользователям и, при необходимости, регулятору (в зависимости от масштаба и локального законодательства).

Критерии приёмки (после исправления):

- Роутер и все критичные клиенты получили и применили обновления безопасности.

- Нет признаков повторной компрометации в логах в течение согласованного окна мониторинга (обычно 72 часа).

- Пользователи подтверждают восстановление нормальной работы сервисов.

Безопасная замена устройств и миграция

- При покупке нового роутера выбирайте модели с активной поддержкой безопасности и регулярными обновлениями.

- Предпочитайте устройства, где прошивка можно обновлять вручную и есть централизованная страница релизов.

- После замены: установите уникальный пароль, включите WPA2‑AES, отключите WPS и UPnP, и сразу примените последнюю доступную прошивку.

Что делать с IoT‑устройствами и старыми Android‑телефонами

- IoT‑устройства часто не получают обновлений: помещайте их в отдельную VLAN или гостевую сеть с ограниченным доступом к локальным ресурсам.

- Если устройство должно иметь доступ в интернет, используйте фаервол на роутере для ограничения исходящих соединений.

- Для Android‑устройств, которые больше не получают обновления от производителя, рассмотрите замену или переход на устройства с поддержкой безопасности.

1‑строчный глоссарий

- WPA2 — стандарт защиты беспроводных сетей; применяет 4‑шаговый handshake.

- KRACK — атака повторной установки ключа (key reinstallation attack).

- 4‑way handshake — процесс согласования сеансового ключа между клиентом и точкой доступа.

- HTTPS/TLS — защитный слой для веб‑соединений, шифрует данные поверх TCP.

- WPS/UPnP — удобные, но потенциально небезопасные функции роутера.

Частые вопросы и ответы (коротко)

Q: Сменит ли смена пароля Wi‑Fi защиту от KRACK? A: Нет. KRACK не раскрывает пароль, смена пароля не устраняет проблему повторной установки ключа.

Q: Нужен ли VPN? A: VPN даёт дополнительный уровень шифрования и может защитить трафик, пока устройства не обновлены.

Q: Какие устройства наиболее уязвимы? A: По реализации клиентского стека наиболее уязвимы некоторые версии Linux и Android; также проблемны старые роутеры и IoT.

Рекомендации по безопасности (сводный чек‑лист)

- Обновляйте прошивки и ОС сразу после выхода патчей.

- Используйте HTTPS и проверяйте замок в браузере при вводе конфиденциальных данных.

- Смените дефолтные пароли и отключите WPS/UPnP на роутере.

- Изолируйте устаревшие/необновляемые устройства в отдельной сети.

- Используйте антивирус и регулярно сканируйте устройства.

- Рассмотрите VPN для публичных сетей.

Короткое резюме

KRACK — серьёзная уязвимость в WPA2, но её можно нейтрализовать обновлениями и надёжной конфигурацией сети. Первые шаги — установить патчи на роутер и все клиентские устройства, использовать HTTPS и ограничить использование устаревших устройств. При подозрении на компрометацию следуйте runbook: отключите, соберите логи, проверьте и восстановите систему.

Важно: следите за официальными уведомлениями производителей и бюллетенями безопасности — только они дают достоверную информацию о наличии патчей и способах их установки.

Похожие материалы

Как провести встречу в Microsoft Teams

Dconf Editor: как настроить GNOME

Как стать фрилансером: пошаговое руководство

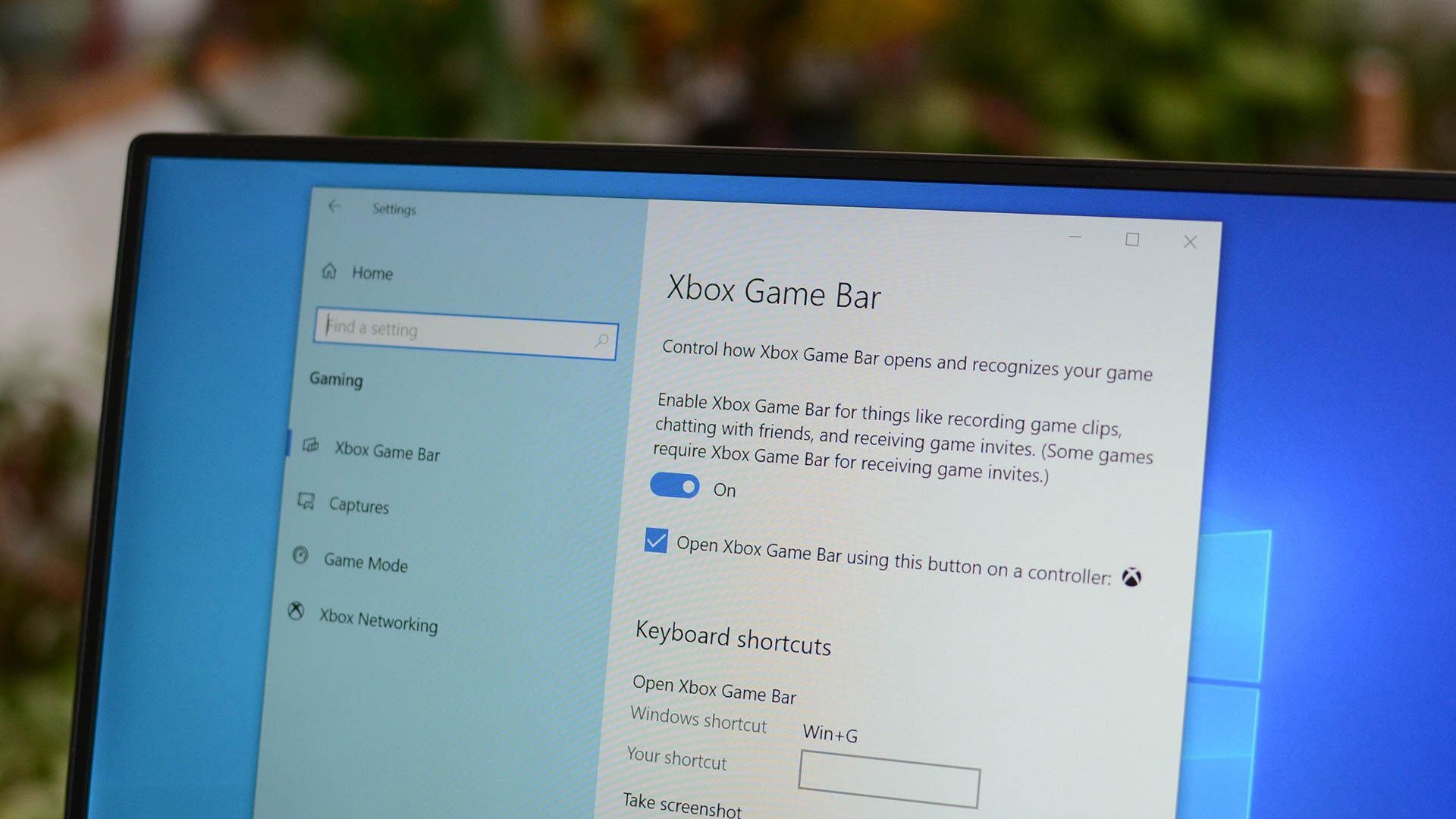

Отключить Game Bar и кнопку Xbox в Windows 10

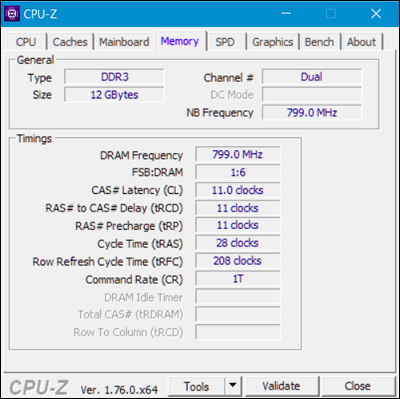

Включение Intel XMP — как запустить RAM на заявленных скоростях