Как включить DNS over HTTPS (DoH) в Windows 11

Краткое объяснение: что такое DNS over HTTPS и зачем он нужен

DNS (Domain Name System) переводит доменные имена в IP-адреса. По умолчанию эти запросы идут незашифрованными и могут быть перехвачены или изменены. DNS over HTTPS (DoH) шифрует запросы DNS внутри HTTPS-соединения, мешая третьим сторонам (провайдерам, государственным органам) читать ваш DNS-трафик.

Определение в одну строку: DoH — это метод отправки DNS-запросов через HTTPS для защиты от мониторинга и подмены ответов.

Важно: браузеры (Chrome, Edge, Firefox, Opera) уже поддерживают DoH в пределах своих процессов. Включение DoH на уровне ОС обеспечивает шифрование DNS для всех приложений, а не только браузеров.

Рекламный блок — лучшие предложения (март 2025)

Лучшие цены на март 2025

- Private Internet Access — круглосуточная поддержка, 83% скидки на план на 3 года и 3 месяца бесплатно. Рейтинг 4.9/5. Get 83% off ►

- Express VPN — высокая скорость, 61% скидки и 4 месяца бесплатно при планe на 2 года. Рейтинг 4.7/5. Get 61% off ►

- CyberGhost VPN — проверенные протоколы безопасности, 83% скидки и 2 месяца бесплатно при планe на 2 года. Рейтинг 4.6/5. Get 83% off ►

(Эта секция была в исходном тексте. Она служит напоминанием, что VPN — альтернативный способ защиты трафика.)

Что делает опция шифрования DNS в Windows 11

В Windows 11 Microsoft предложила три режима для DNS-шифрования:

- Unencrypted only — только незашифрованный DNS. По сути, отключено.

- Encrypted only — только DoH. Система будет обращаться только к DoH-совместимым резолверам.

- Encrypted preferred, unencrypted only — предпочитать шифрованные резолверы, но при отсутствии поддерживаемых серверов перейти на обычный DNS.

Это даёт контроль над тем, будет ли система автоматически понижать защиту в случае недоступности DoH.

Какие DoH-серверы поддерживаются и как их выбрать

Windows 11 использует список резолверов, которые поддерживают DoH. Ниже — популярные публичные адреса, которые часто указывают в качестве примеров. Выбор зависит от доверия к оператору и требований к конфиденциальности.

Для IPv4:

- Cloudflare: 1.1.1.1 и 1.0.0.1

- Google: 8.8.8.8 и 8.8.4.4

- Quad9: 9.9.9.9 и 149.112.112.112

Для IPv6:

- Google: 2001:4860:4860::8888 и 2001:4860:4860::8844

- Cloudflare: 2606:4700:4700::1111 и 2606:4700:4700::1001

- Quad9: 2620:fe::fe и 2620:fe::fe:9

Примечание: серверы меняются со временем. Если вы доверяете частному резолверу (например, корпоративному), используйте его URL-шаблон DoH.

Способы включения DoH в Windows 11

Ниже перечислены основные методы: через «Параметры», через групповую политику, а также добавление собственных серверов через netsh или PowerShell.

1) Через «Параметры» (интерфейс)

- Откройте Пуск → Параметры.

- Выберите «Сеть и Интернет».

- Выберите нужное соединение: Ethernet или Беспроводная сеть (Wi‑Fi).

- Нажмите «Изменить назначение DNS-сервера» (Edit DNS server assignment).

- Выберите «Вручную» (Manual) в выпадающем списке.

- Включите переключатель IPv4 (или IPv6) в положение ВКЛ.

- В поле «Предпочитаемый DNS» (Preferred DNS) введите IP-адрес резолвера (например, 1.1.1.1).

- В разделе «Шифрование DNS по умолчанию» (Preferred DNS encryption) выберите «Только шифрованный» (Encrypted only). Это будет использовать DoH.

- В поле «Альтернативный DNS» укажите запасной сервер и также установите «Только шифрованный».

- Нажмите «Сохранить».

Плюсы: простой способ, безопасный и не требует прав администратора (в некоторых сборках может требоваться админ).

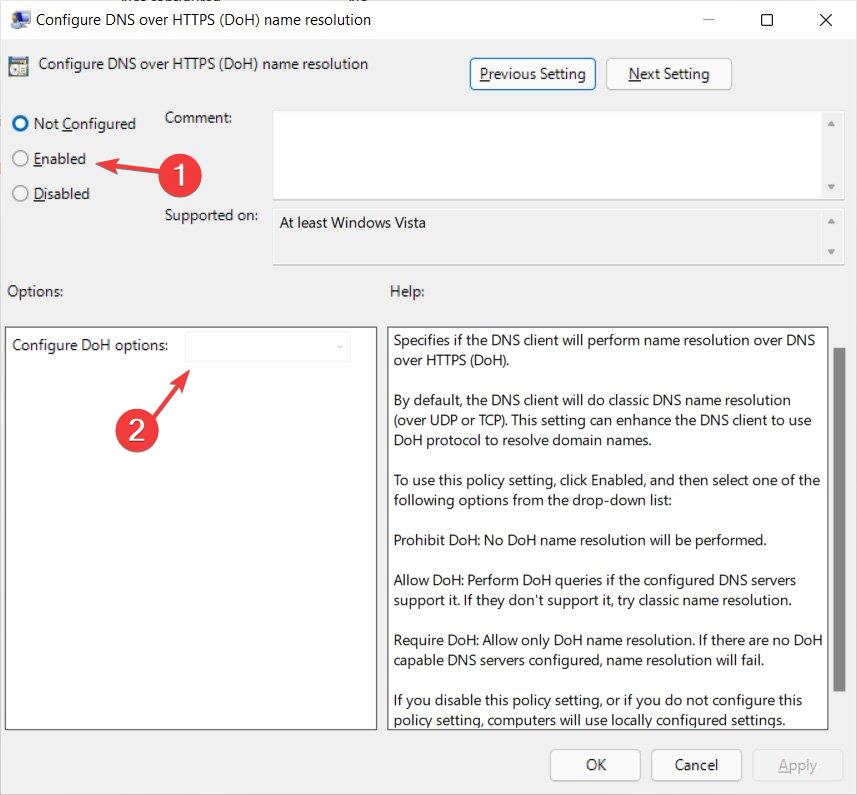

2) Через Редактор групповой политики (для Windows Pro/Enterprise)

Microsoft позволяет управлять поведением DoH через шаблоны групповой политики. Это удобно в корпоративной среде.

- Нажмите клавишу Windows и найдите «Редактор групповой политики» (Edit Group Policy).

- Перейдите: Computer Configuration → Administrative Templates → Network → DNS Client.

- Найдите параметр «Configure DoH options».

- Включите политику и в выпадающем меню выберите нужный режим (например, Encrypted only).

- При необходимости можно задать конкретные адреса резолверов в связанной политике «DNS servers».

Важно: изменения групповой политики могут потребовать перезапуска или обновления политик через gpupdate /force.

3) Через netsh или PowerShell — добавление кастомных DoH-серверов

Если вы управляете инфраструктурой или хотите зарегистрировать собственные резолверы, используйте команды ниже.

Netsh:

netsh dns add encryption server=[resolver-IP-address] dohtemplate=[resolver-DoH-template] autoupgrade=yes udpfallback=noPowerShell:

Add-DnsClientDohServerAddress -ServerAddress '[resolver-IP-address]' -DohTemplate '[resolver-DoH-template]' -AllowFallbackToUdp $False -AutoUpgrade $TrueПояснение: dohtemplate — это строка шаблона DoH, обычно формата https://dns.example.com/dns-query{?dns} или специальный формат, который предоставляет провайдер.

Проверка работоспособности и методология тестирования

Мини‑методология для проверки, что DoH включён и работает:

- Отключите/включите сетевой адаптер или перезагрузите компьютер.

- Выполните команду nslookup в PowerShell: nslookup example.com

- Посмотрите, отвечает ли система через ожидаемый резолвер.

- Используйте онлайн-инструменты проверки DoH (например, сервисы от Cloudflare или Google) через браузер.

- Для глубокого контроля можно собрать трафик с помощью сетевого сниффера (Wireshark) и убедиться, что DNS-запросы идут через HTTPS, а не по UDP/53.

Критерии приёмки:

- DNS-запросы не видны в незашифрованном виде в трафике (нет запросов на порт 53 в чистом виде).

- Система использует указанный DoH-шаблон и IP-адреса резолверов.

- При недоступности DoH система ведёт себя в соответствии с выбранной политикой (не понижать до UDP, если запрещено).

Когда DoH может не помочь или не работать — возможные ограничения

- Прокси/фильтры на уровне сети: корпоративные прокси могут блокировать или модифицировать HTTPS и мешать DoH.

- DPI (deep packet inspection) и активные меры цензуры: некоторые сети блокируют известные DoH-паттерны или домены резолверов.

- Некорректно настроенные DNS-серверы: если поставщик DoH не поддерживает нужные функции, возможны ошибки резолвинга.

- Конфликт с корпоративной политикой безопасности: администраторы могут централизованно управлять DNS и запрещать сторонние резолверы.

Контрпример: если компания использует локальный DNS-сервер для внутреннего разрешения имён (split-horizon), принудительное использование публичного DoH приведёт к недоступности внутренних ресурсов.

Альтернативы DoH и когда их выбрать

- DNS over TLS (DoT): шифрует DNS через TLS на порту 853. Хорошо подходит для сетей, где HTTPS-инспекция не применяется.

- DNSCrypt: ещё один протокол для защиты DNS, поддерживает аутентификацию резолвера.

- VPN: шифрует весь трафик и скрывает DNS-запросы от локальной сети; полезно при полном обходе цензуры.

Выбор зависит от требований к совместимости, управлению и контролю над трафиком.

Рекомендации для разных ролей

Роль: Обычный пользователь

- Включите DoH через Параметры. Используйте публичный доверенный резолвер (Cloudflare или Quad9).

- Не меняйте групповые политики без консультации с ИТ.

- Проверьте, что сайты и приложения работают корректно после включения.

Роль: Системный администратор / ИТ‑инженер

- Тестируйте DoH в контролируемой среде, чтобы исключить разрыв доступа к внутренним ресурсам.

- Документируйте список одобренных резолверов и DoH-шаблонов.

- При необходимости используйте политику «Encrypted preferred, unencrypted only» для плавного перехода.

- Мониторьте логи и взаимодействие с корпоративным DNS (split-horizon).

Роль: Менеджер по безопасности

- Оцените риски: DoH повышает конфиденциальность конечных пользователей, но усложняет централизованный мониторинг безопасности.

- Разработайте политику допустимых резолверов и инструктируйте SOC о способах работы с зашифрованными DNS-запросами.

Безопасность и конфиденциальность — что учитывать (GDPR и приватность)

- DoH скрывает домены от локальной сети, но данные всё ещё обрабатываются резолвером. Выбирайте резолвер с прозрачной политикой конфиденциальности.

- Для соответствия требованиям (например, GDPR) убедитесь, что выбранный резолвер соблюдает законы хранения данных и обработку персональных данных.

- В корпоративной среде используйте собственные резолверы или доверенные провайдеры, чтобы сохранить контроль над логами.

Тесты и критерии приёмки

Примеры тест-кейсов:

- Включение DoH через Параметры — система сохраняет настройки после перезагрузки.

- Переход в режим «Только шифрованный» — отсутствуют DNS-запросы на UDP/53 во внешнем трафике.

- Добавление кастомного DoH-сервера через PowerShell — резолвер используется при запросах.

- Симуляция недоступности DoH — поведение соответствует настройке (fallback/не fallback).

Чек-лист для внедрения в организации

- Оценить влияние на внутренние сервисы (split-horizon).

- Подобрать одобренные DoH‑резолверы и зафиксировать шаблоны.

- Обновить политики групповой политики (GPO) и протестировать на пилоте.

- Подготовить инструкции для сотрудников и ИТ‑помощи.

- Настроить мониторинг и аудит событий DNS.

Часто задаваемые вопросы

Q: Станет ли DNS over HTTPS медленнее, чем UDP-DNS? A: В ряде случаев DoH может иметь немного большую задержку из‑за установки HTTPS, но современные резолверы и кэширование минимизируют разницу.

Q: Можно ли комбинировать DoH и VPN? A: Да. VPN шифрует весь трафик, включая DoH. В некоторых сценариях это дублирует защиту.

Q: Нужно ли доверять провайдеру DoH? A: Да. Постоянный резолвер видит, какие домены вы запрашиваете. Выбирайте провайдеров с понятной политикой конфиденциальности.

Резюме

DNS over HTTPS в Windows 11 даёт простой способ повысить приватность DNS-запросов для всех приложений. Для домашних пользователей достаточно включить опцию в «Параметрах». Для организаций рекомендуем тестирование, выбор одобренных резолверов и использование групповых политик. Альтернативы, такие как DoT или VPN, остаются релевантными в определённых сценариях.

Важно: перед массовым развёртыванием убедитесь, что DoH не нарушает доступ к внутренним ресурсам и соответствует политике безопасности организации.

Краткие выводы:

- DoH шифрует DNS через HTTPS и повышает приватность.

- Windows 11 поддерживает выбор режимов шифрования и кастомные резолверы.

- Администраторам нужно тестировать влияние на внутренние сети.

Спасибо за чтение. Поделитесь своим опытом с DoH в комментариях или с ИТ‑отделом вашей организации.

Похожие материалы

Размытие движения в Photoshop — пошагово

Как измерить пульс на Samsung Galaxy Watch

Lenovo Vantage тормозит — как исправить

5.1 на YouTube TV: как включить и проверить

Запуск Linux в Windows через Hyper‑V