Шифрование диска в Windows 11: как включить BitLocker

Краткое содержание

- Что такое шифрование диска и зачем оно нужно

- Как включить BitLocker пошагово (с иллюстрациями)

- Как включить BitLocker без TPM 2.0 через Group Policy

- Как отключить BitLocker

- Частые проблемы и их решение

- Альтернативы и рекомендации для организации

- Чеклисты, критерии приёмки и тестовые сценарии

Что такое шифрование диска и почему это важно

Шифрование диска — это процесс преобразования данных на накопителе в формат, недоступный без ключа или пароля. Оно предотвращает чтение данных при физическом доступе к носителю (кража, утрата, вскрытие диска). Шифрование защищает от ряда угроз, включая вымогательское ПО и несанкционированный доступ.

Определения в одну строку:

- TPM — микропроцессорный модуль, обеспечивающий безопасное хранение криптографических ключей. Если нет TPM 2.0, BitLocker можно настроить с паролем или USB‑ключом через политику.

- BitLocker — встроенная функция Windows для полного шифрования томов (доступна в Pro/Enterprise/Education).

- Device Encryption — упрощённая форма шифрования, доступная на некоторых устройствах и в Home, зависит от аппаратной конфигурации и учётной записи Microsoft.

Important: шифрование защищает данные, но если вы потеряете пароль и ключ восстановления, доступ к данным возможен только при наличии резервной копии ключа. Храните ключи отдельно и безопасно.

H2: Как включить шифрование диска (BitLocker) в Windows 11 — пошагово

Ниже — подробная инструкция с переводом интерфейсных меток на русский.

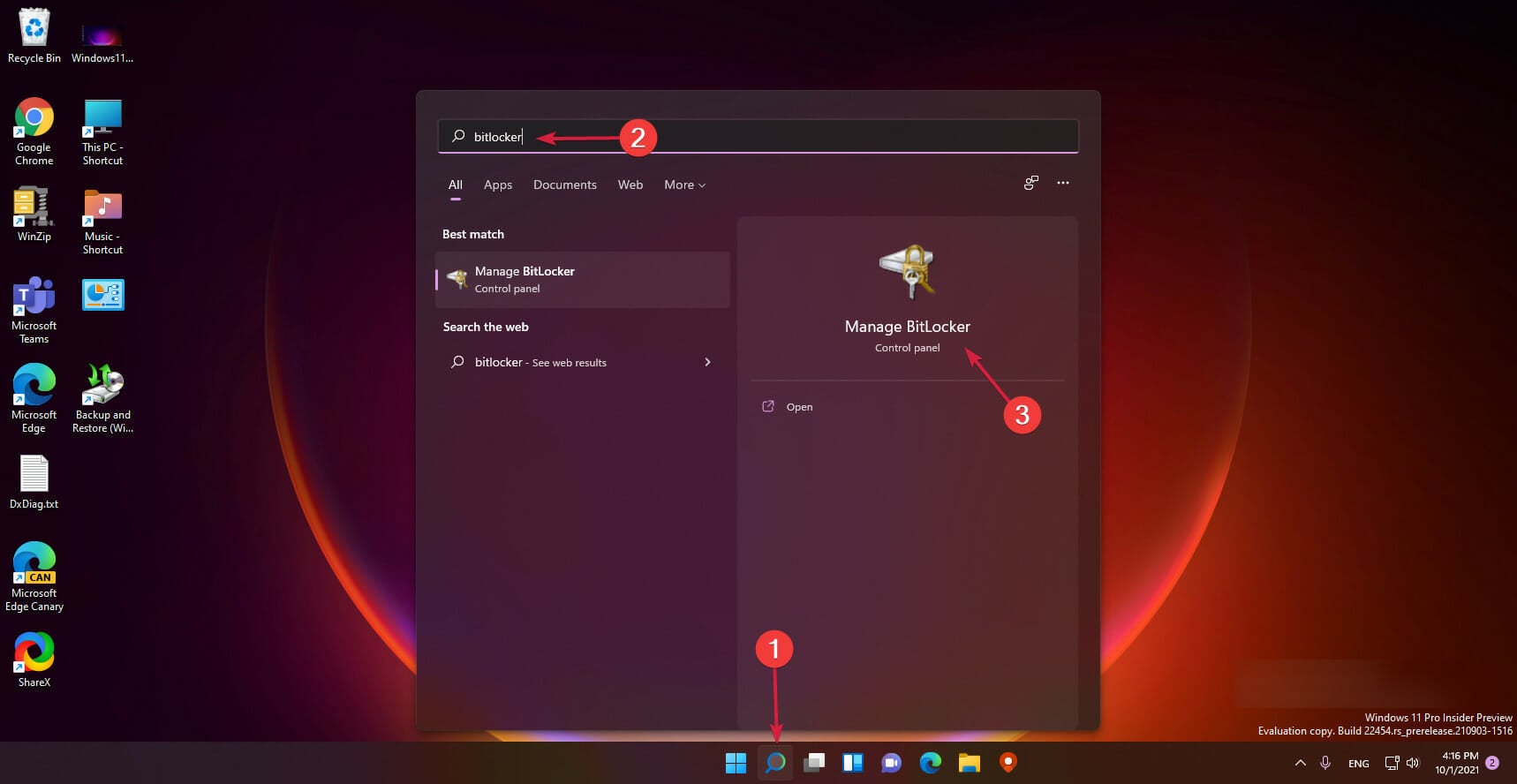

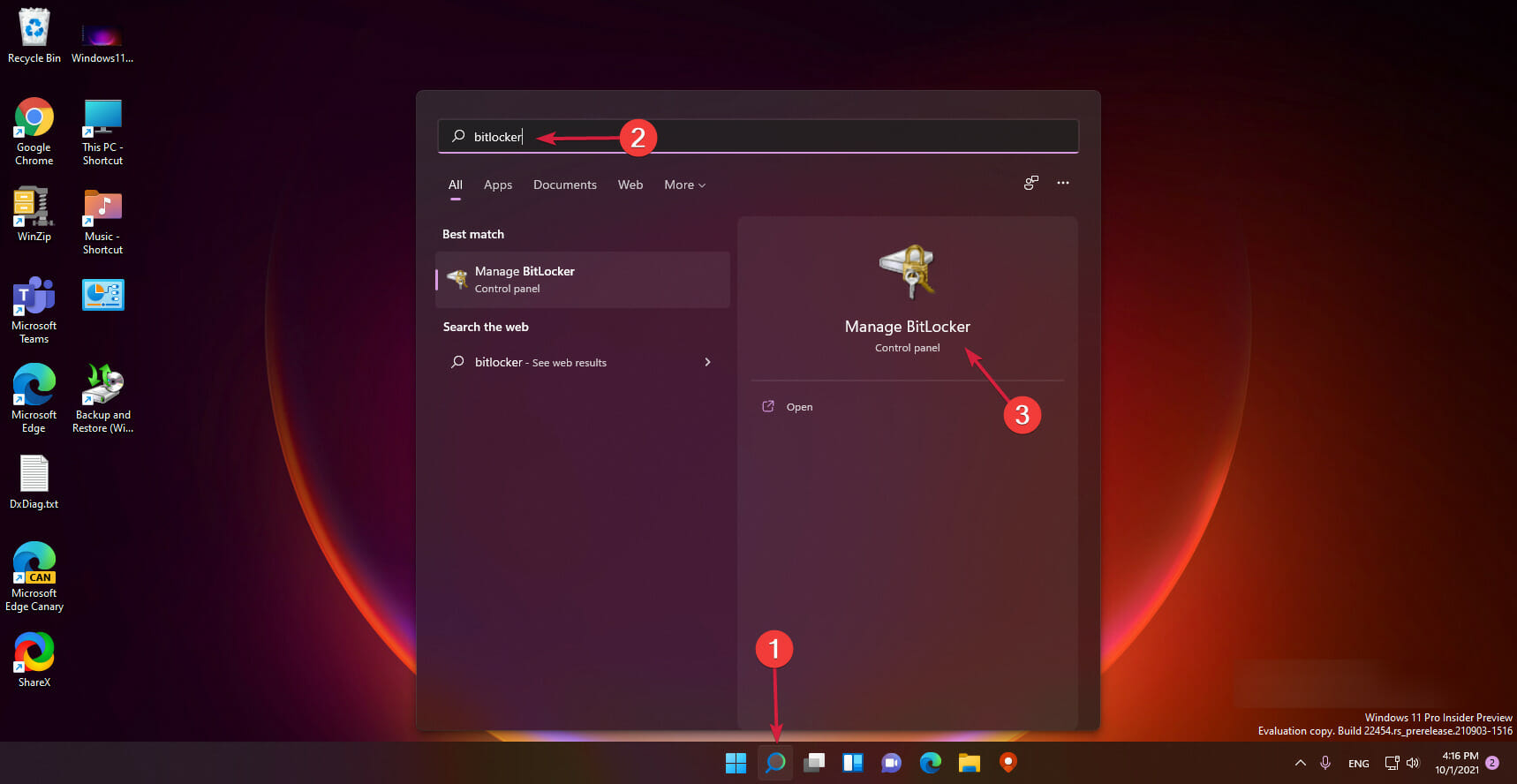

- Нажмите значок Поиска на Панели задач.

- Введите «BitLocker» в строке поиска и выберите приложение «Шифрование диска BitLocker» из результатов.

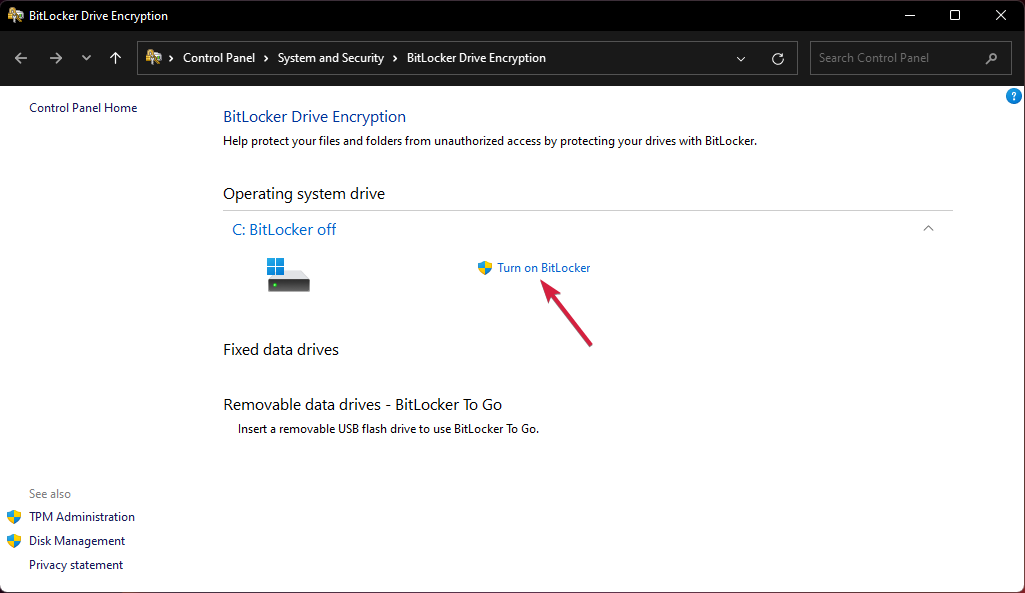

- В окне управления BitLocker нажмите «Включить BitLocker» рядом с диском, который хотите зашифровать.

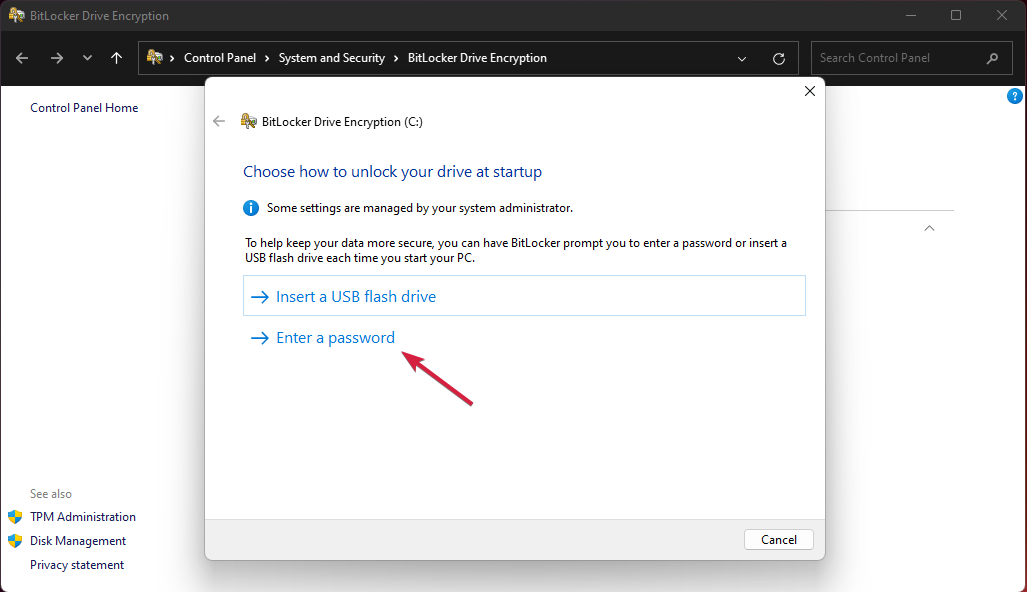

- Выберите метод разблокировки при запуске: пароль или USB‑ключ. Рекомендуется пароль как удобный и безопасный вариант.

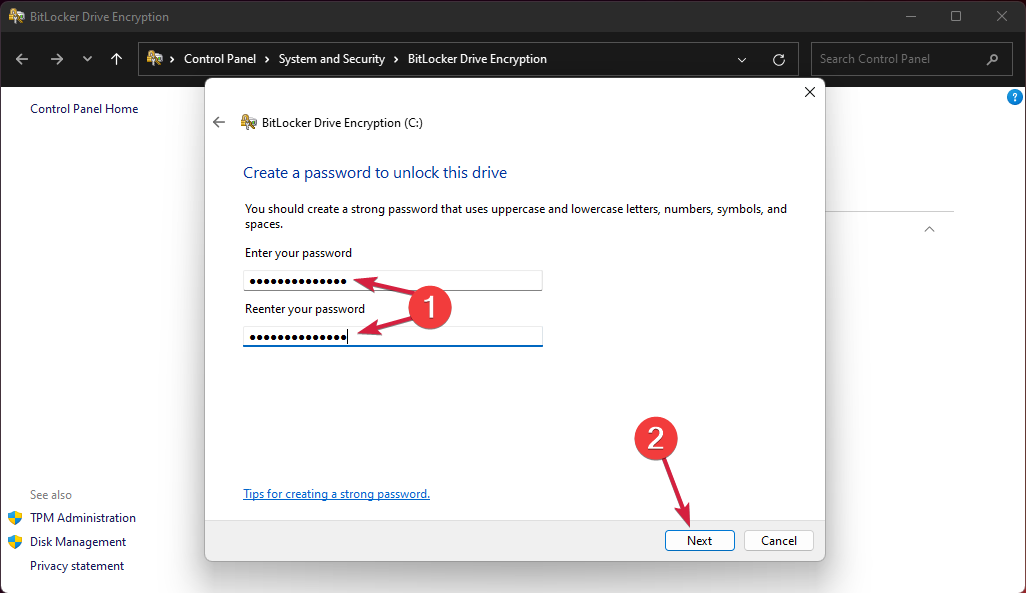

- Введите и подтвердите пароль, затем нажмите «Далее».

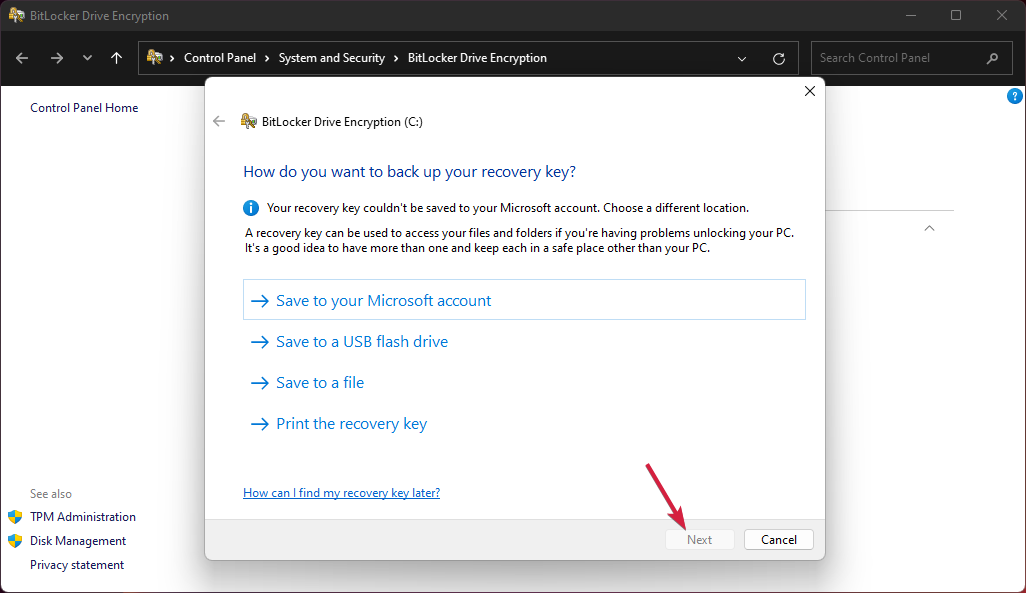

- Система предложит сохранить ключ восстановления. Выберите один или несколько способов: сохранить в учётной записи Microsoft, в файл, на USB‑накопитель или распечатать. Рекомендуется иметь как минимум два копирования — одна локально в безопасном месте и одна вне устройства.

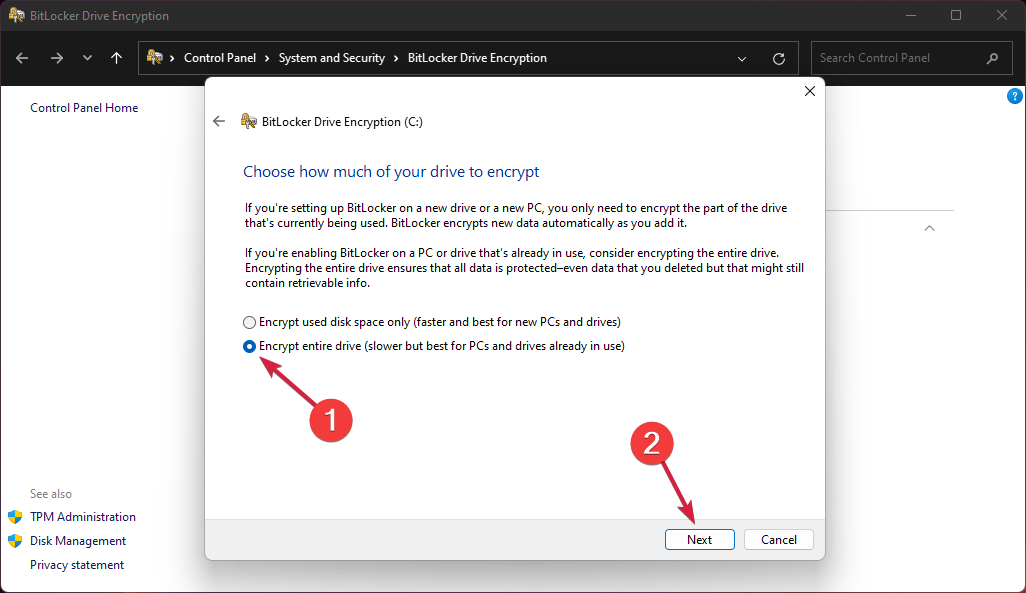

- Выберите, шифровать весь диск или только занимаемую область. Шифрование всего диска дольше, но безопаснее при миграции диска или при использовании ранее неочищенных носителей.

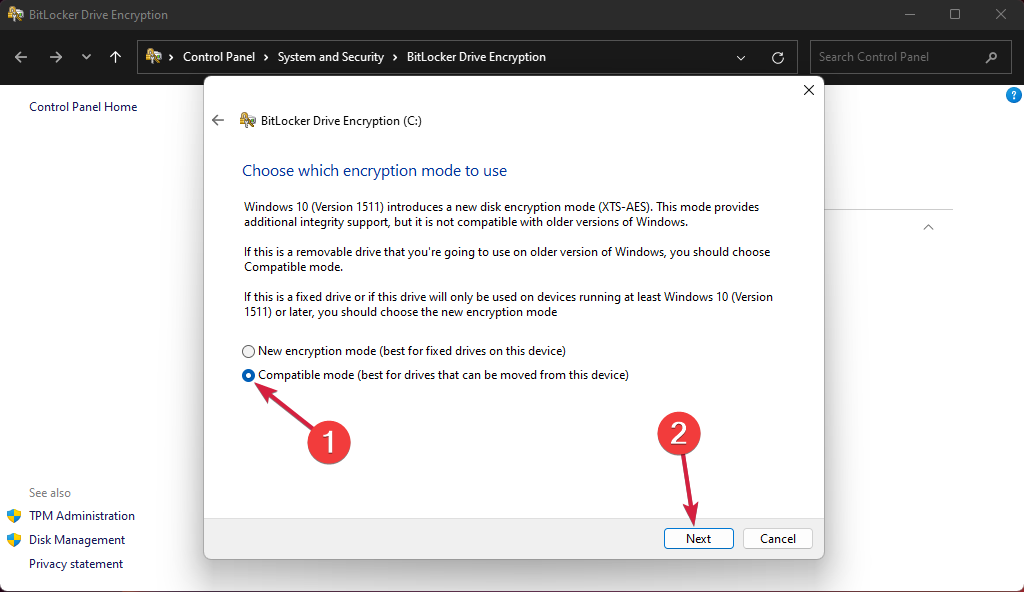

- Выберите режим шифрования. Для внутреннего системного диска используйте режим для фиксированных дисков. При переносе диска между устройствами выберите совместимый режим.

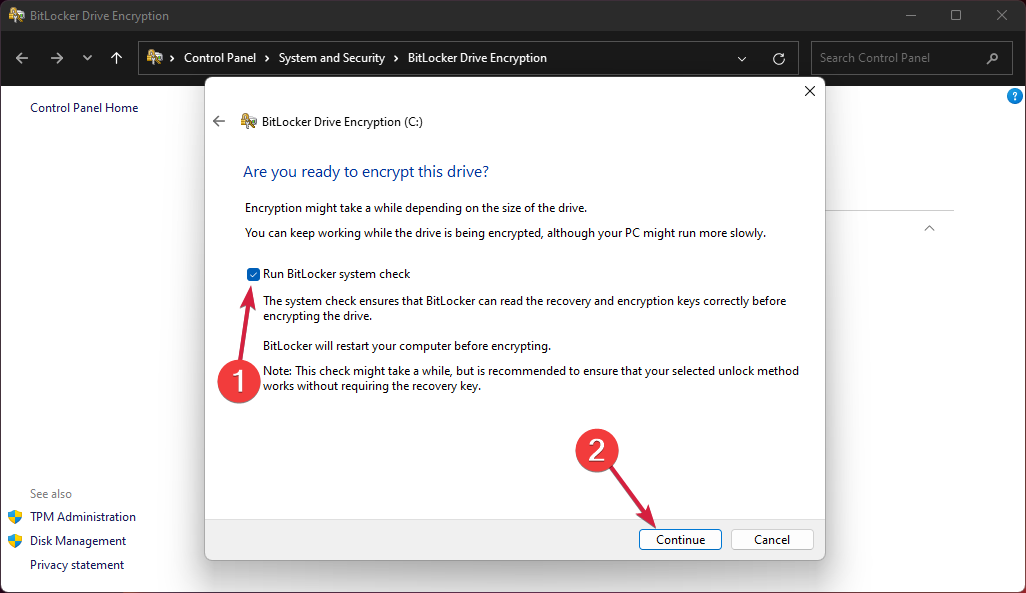

- Установите флажок «Запустить проверку работоспособности BitLocker», затем нажмите «Продолжить».

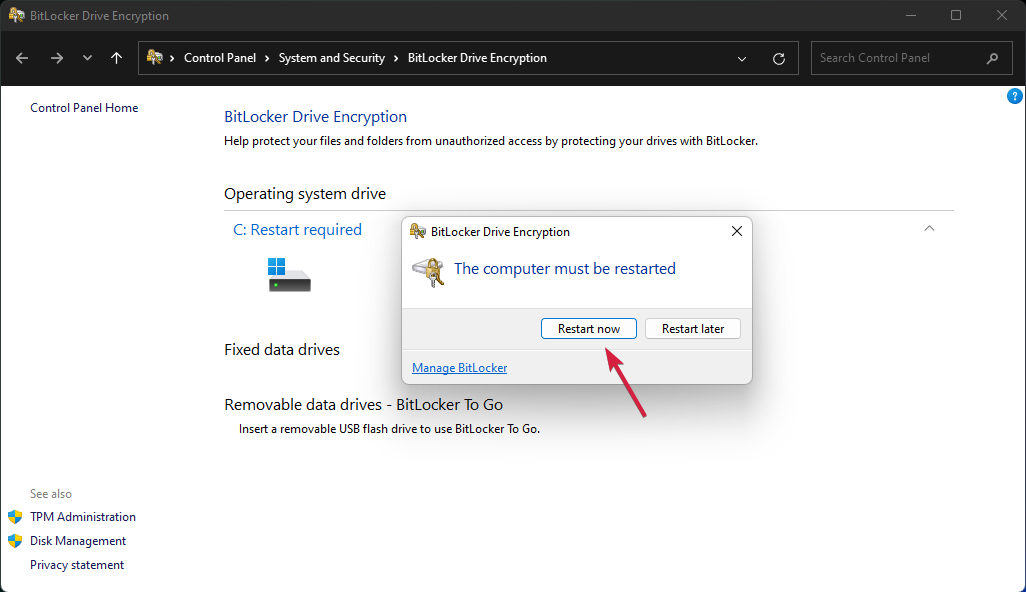

- Система предложит перезагрузить компьютер. Подтвердите «Перезагрузить сейчас».

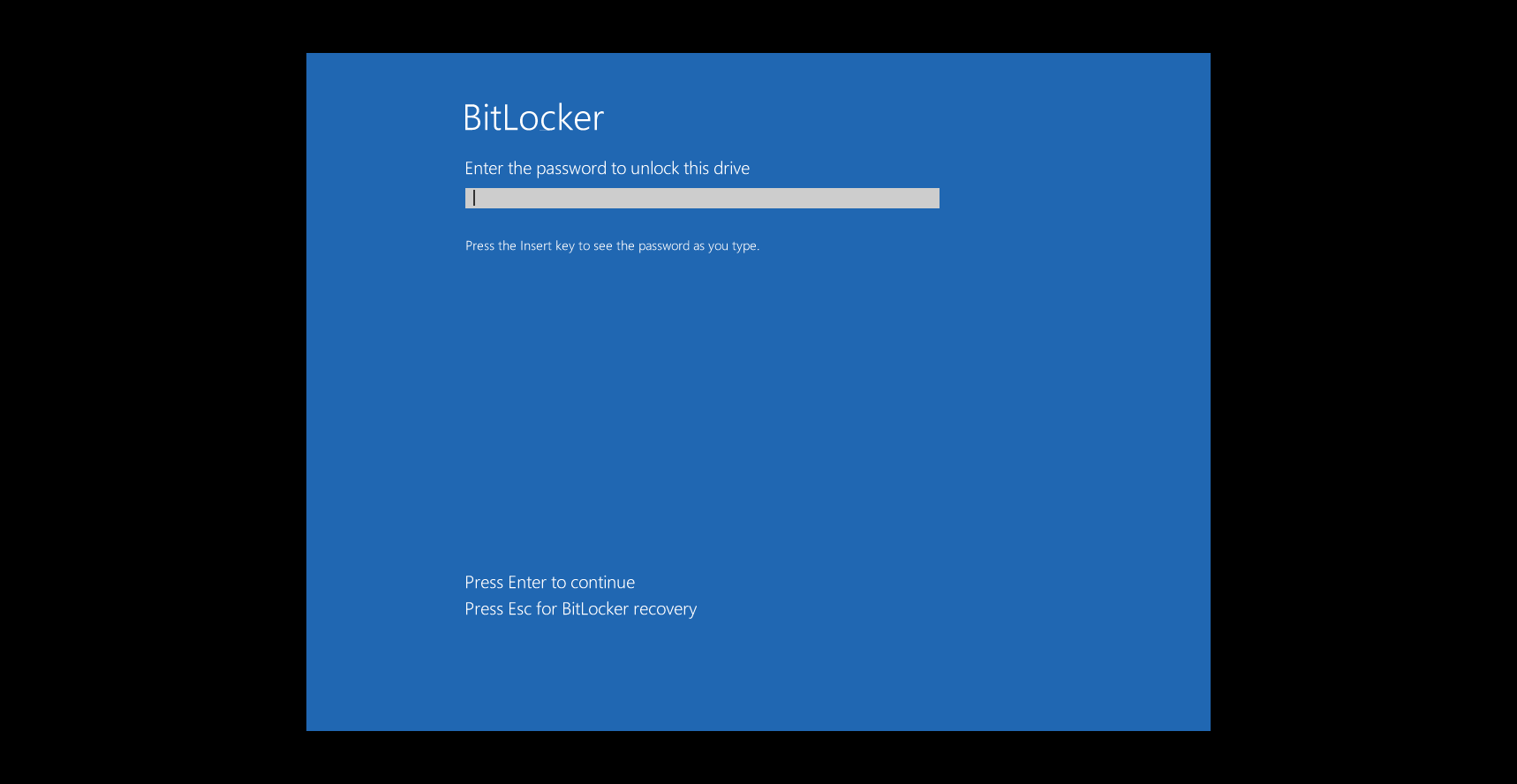

- После перезагрузки введите пароль или вставьте USB‑ключ для разблокировки и дождитесь завершения шифрования.

Notes: на некоторых устройствах может использоваться Device Encryption вместо BitLocker; интерфейсы и надписи могут отличаться при локализации Windows.

H2: Как включить BitLocker на ПК без TPM 2.0

Если при попытке включить шифрование вы видите сообщение «Шифрование устройства недоступно для этого устройства», возможно, в системе отсутствует TPM 2.0. Можно разрешить использование BitLocker без совместимого TPM через редактор локальной групповой политики.

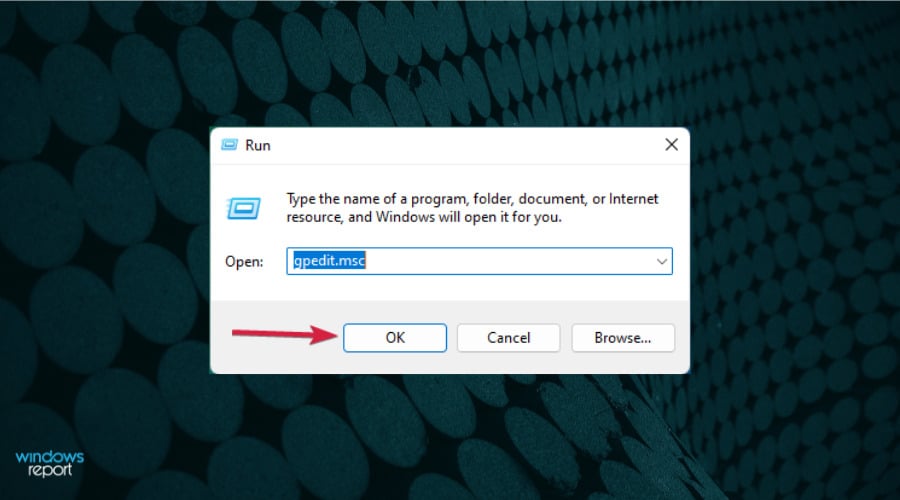

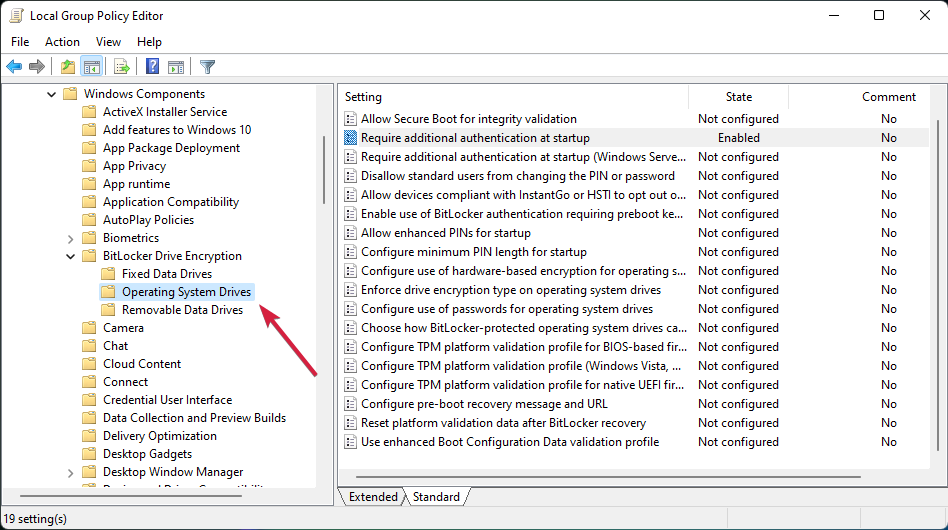

- Нажмите Win + R, чтобы открыть окно Выполнить, введите gpedit.msc и нажмите Enter.

- Перейдите в раздел: Local Computer Policy\Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives

Local Computer Policy\Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives

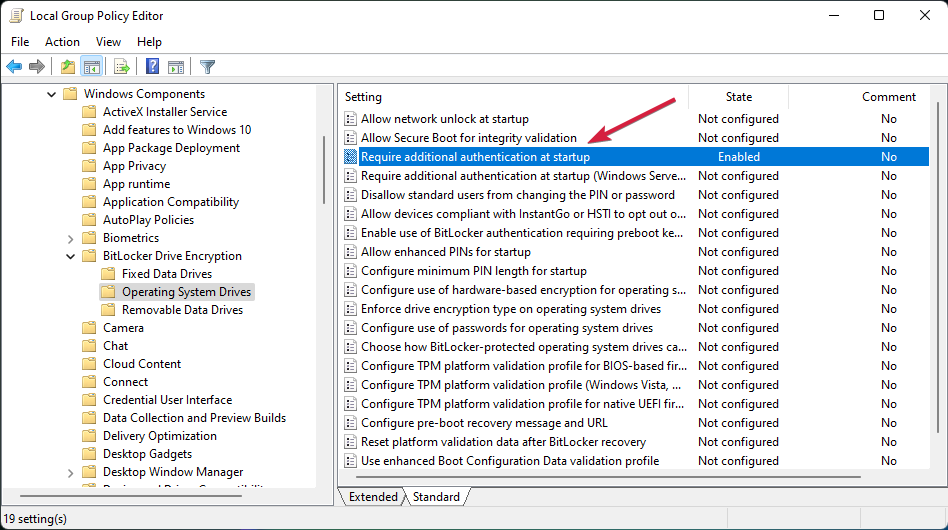

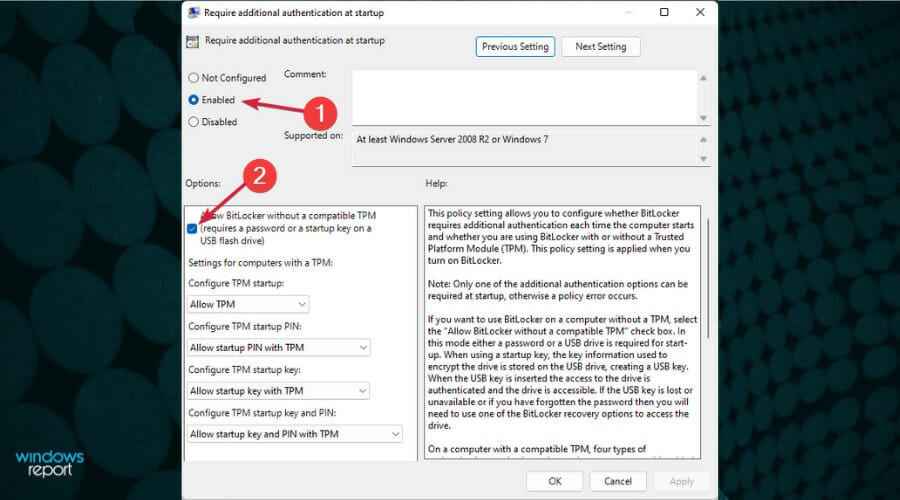

- Откройте параметр Require additional authentication at startup.

- Выберите Enabled, затем отметьте «Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive)», нажмите OK.

- Теперь повторите шаги из раздела включения BitLocker. При отсутствии TPM система предложит использовать пароль или USB‑ключ при старте.

Important: разрешение BitLocker без TPM снижает аппаратную защиту ключа. Обязательно используйте длинный уникальный пароль и храните ключ восстановления отдельно от устройства.

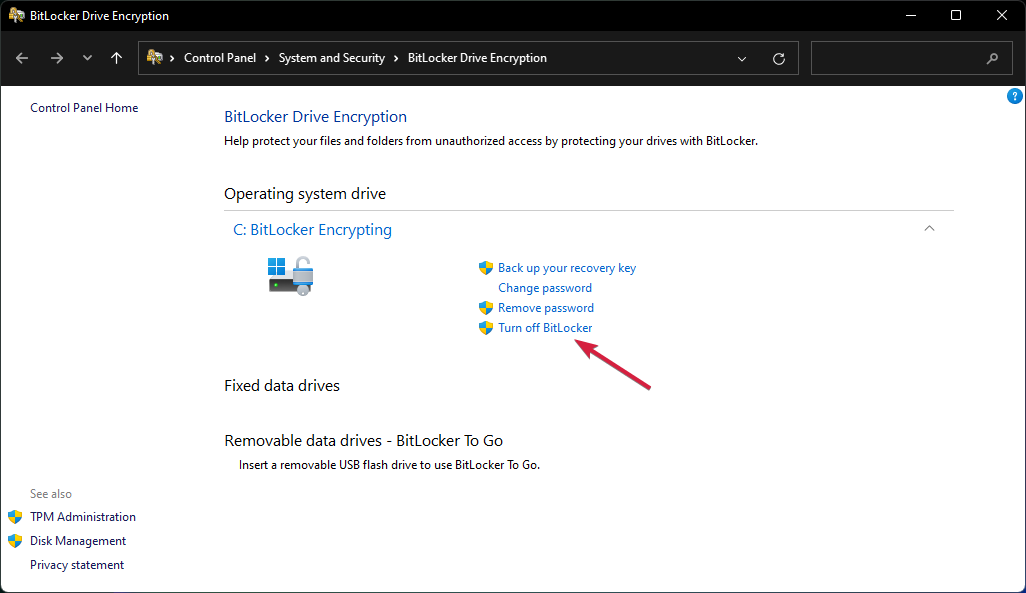

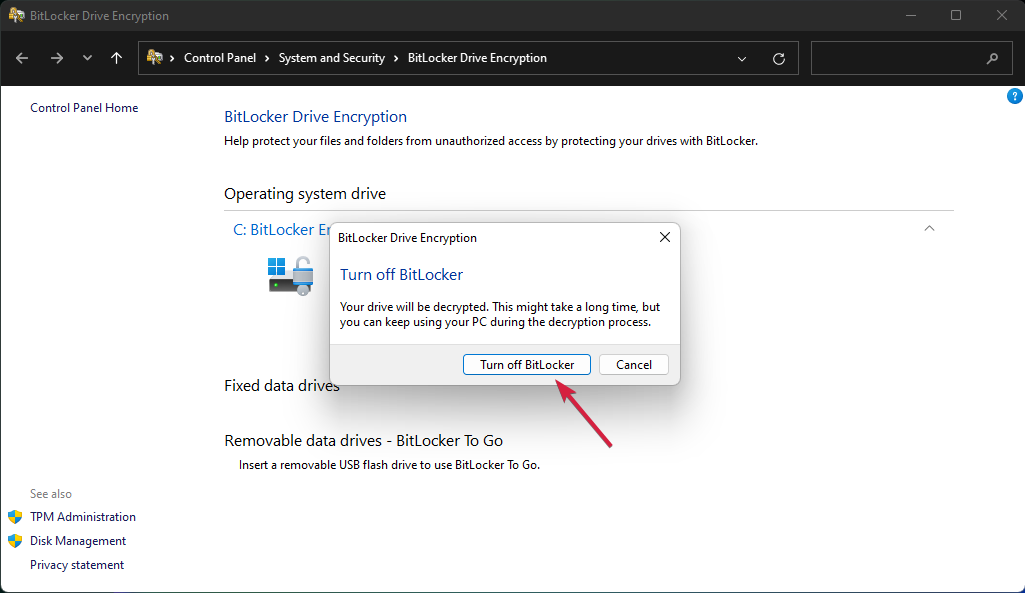

H2: Как отключить шифрование BitLocker

Если вы передумали, отключить BitLocker просто:

- Откройте Поиск на Панели задач, введите «bitlocker» и выберите приложение.

- Нажмите «Отключить BitLocker» рядом с нужным томом.

- Подтвердите действие ещё раз, нажав «Отключить BitLocker».

- Дождитесь завершения процесса расшифровки перед перезагрузкой или выключением системы.

Notes: отключение расшифровывает данные и снижает уровень защиты — убедитесь, что это однозначно необходимо.

H2: Частые проблемы и способы их решения

- «Шифрование устройства недоступно для этого устройства» — вероятно, нет TPM 2.0 или политика блокирует функцию. См. раздел про Group Policy.

- Нельзя сохранить ключ в учётной записи Microsoft — проверьте подключение к интернету и настройки учётной записи; в корпоративных системах может блокироваться политика.

- Потерян ключ восстановления — без ключа и пароля доступ к данным может быть невозможен. Всегда храните резервную копию ключа в двух местах.

- Диск отформатирован в FAT32 — BitLocker требует NTFS или exFAT в отдельных сценариях; проверьте файловую систему.

- Медленное шифрование или высокое использование диска — запланируйте шифрование в период низкой активности, используйте опцию шифровать только занятые области для ускорения первого прохода.

Counterexample: если на устройстве нужно часто передавать диск между разными ОС, BitLocker может усложнить транспортировку — рассмотрите шифрование на уровне файла или использование контейнеров VeraCrypt.

H2: Альтернативные подходы

- VeraCrypt — бесплатный инструмент для создания зашифрованных контейнеров и полного шифрования диска (поддержка загрузки ограничена для системных разделов). Подходит, если вам необходима кросс‑платформенная совместимость.

- EFS (Encrypting File System) — шифрует отдельные файлы и папки в NTFS, не весь диск. Удобно для защиты отдельных данных без шифрования всего тома.

- Аппаратное шифрование на SSD (Self‑Encrypting Drives) — скорость и прозрачность, но нужно убедиться в совместимости и настройках производителя.

Плюс/минус: BitLocker тесно интегрирован с Windows и удобен для корпоративных развертываний, но в некоторых сценариях сторонние решения дают больше гибкости.

H2: Мини‑методология развёртывания в организации

- Оценка совместимости: инвентаризация устройств, проверка наличия TPM и версий Windows.

- Политика и документация: определите правила хранения ключей, требования к паролям и процедуры восстановления.

- Пилот: тест на ограниченной группе пользователей с контролируемым резервным копированием.

- Масштабирование: автоматизация через MDM/Intune и групповую политику.

- Обучение пользователей: инструкции по сохранению ключей и способам разблокировки.

- Мониторинг и аудит: проверяйте состояние шифрования и журналы доступа.

H2: Риски и меры смягчения

- Риск: утеря ключа восстановления. Митигирование: хранить ключи в корпоративном хранилище/защитном сейфе или напечатать и положить в сейф.

- Риск: компрометация пароля администратора. Митигирование: многофакторная аутентификация, ротация паролей.

- Риск: несовместимость при переносе диска на другое устройство. Митигирование: использовать режим совместимости при шифровании для переносимых дисков.

H2: Роль‑ориентированные чеклисты

Для пользователя:

- Создать надёжный пароль и записать ключ восстановления в два места.

- Убедиться, что устройство полностью заряжено и подключено к электропитанию до начала шифрования.

- Протестировать разблокировку после перезагрузки.

Для администратора:

- Настроить и задокументировать политику ключей и сохранение в корпоративном хранилище.

- Провести пилот и создать шаблоны автоматического развертывания.

- Настроить резервное копирование и план восстановления на случай потери ключей.

Для IT‑менеджера:

- Оценить совместимость парка устройств и определить бюджет на обновление аппаратного обеспечения.

- Определить SLA на восстановление доступа и процедуры при инцидентах.

H2: Критерии приёмки

- Устройство перезагружается и после ввода пароля/USB ключа система загружается без ошибок.

- Ключ восстановления сохранён в как минимум двух безопасных местах.

- Шифрование завершено для запланированных томов, и производительность остается в допустимых пределах.

- Процедура восстановления проверена на тестовом устройстве.

H2: Тестовые сценарии и приёмочные тесты

- Тест 1: шифрование системного диска и успешная загрузка с вводом пароля.

- Тест 2: восстановление доступа по ключу из файла/USB/учётной записи Microsoft.

- Тест 3: перенос зашифрованного внешнего диска на другое устройство и проверка совместимости.

- Тест 4: отключение BitLocker и полная расшифровка без потери данных.

H2: Совместимость и советы по миграции

- Для переноса системного диска на другой компьютер убедитесь, что режим шифрования совместим с новым оборудованием.

- При переходе на новый ПК экспортируйте ключи и расшифруйте диск перед переносом, если планируется загрузка с этого диска на другом устройстве.

H2: Безопасность и соответствие требованиям конфиденциальности

Шифрование помогает удовлетворять требования к защите персональных данных и снижает риск утечки. Однако соблюдение законодательства по защите данных требует комплексного подхода: управление доступом, журналы аудита, резервные копии ключей и политики хранения. Для компаний, подпадающих под GDPR, шифрование является одним из рекомендованных технических средств защиты, но не заменяет организационные меры.

Альтернативный короткий обзор для соцсетей

Защити данные в Windows 11: включи BitLocker, сохрани ключ восстановления и протестируй доступ. Без TPM — используйте Group Policy и пароль или USB‑ключ.

Сводка

Шифрование диска в Windows 11 с помощью BitLocker — мощный и интегрированный способ защиты данных. Если на устройстве нет TPM 2.0, можно включить BitLocker через групповую политику, но при этом важно правильно хранить ключ восстановления и использовать надёжные пароли. В корпоративной среде рекомендуется пилотирование, документирование и централизованное хранилище ключей.

Если остались вопросы или нужна помощь с конкретной конфигурацией устройства, опишите модель ПК и версию Windows 11, и мы поможем шаг за шагом.

Похожие материалы

Сканирование слайдов на планшетном сканере

Отключение надстроек Outlook — быстрое руководство

Как работать с файлами на Mac через Finder

Как перенести репозиторий на GitHub

Уведомления Android на компьютере