Гомографические атаки: как распознать и защититься

Что такое гомографическая атака?

Гомографическая атака — это приём социальной инженерии и технического фишинга, при котором злоумышленник заменяет буквы в имени пользователя, адресе электронной почты или домене похожими символами из других письменностей, чтобы обмануть человеческое восприятие.

Краткое определение: гомограф — символ, визуально похожий на другой (например, латинская “a” и кириллическая “а”). Атака использует такие визуальные совпадения, чтобы замаскировать поддельный адрес под вид законного.

Почему это работает: люди читают знакомые формы, а не анализируют каждый кодовый символ. Визуальная идентичность обманывает внимание — особенно на небольших экранах и при быстрой проверке.

Как работают гомографические атаки — техники и примеры

Атаки строятся вокруг трёх простых идей:

- Подмена отдельных букв: одна или несколько букв в домене заменяются на похожие символы из другой кодировки (кириллица, греческий, армянский и другие).

- Использование похожих визуально символов с кодом U+xxxx, которые воспринимаются как латиница.

- Создание домена в IDN (Internationalized Domain Name), который представлен в DNS в форме Punycode (начинается с xn–).

Примеры:

- Обычная подмена: вместо latin.com злоумышленник регистрирует lаtin.com, где второе “a” — кириллическое (U+0430).

- Визуально идентичный бренд: payрal.com, где “р“ — кириллическая р, выглядит как латинская “p”, но это другой код.

Когда используется: фальшивые страницы входа, письма с призывом к действию, поддельные профили и даже игровые ники или имена файлов — везде, где систему можно обмануть визуальной подменой символов.

Признаки гомографической атаки

Гомографические подделки могут быть крайне правдоподобны, но обычно дают распознаваемые подсказки.

Неожиданные или слишком привлекательные запросы

Если вам отправляют срочное сообщение с угрозой блокировки аккаунта или заманчивое предложение с бонусом, отнеситесь с подозрением. Атаки играют на эмоциях: страхе терять доступ или азартном ожидании выгоды.

Признаки:

- Нежданный запрос на подтверждение учётных данных.

- Требование срочно совершить платёж или перейти по ссылке.

- Письмо содержит необычный способ оплаты или новый реквизит.

Важно: даже если письмо кажется знакомым (использует логотип компании), проверьте адрес отправителя и домен вручную.

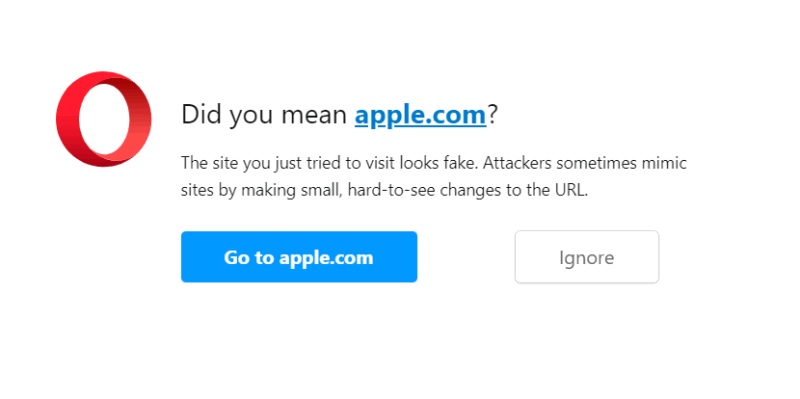

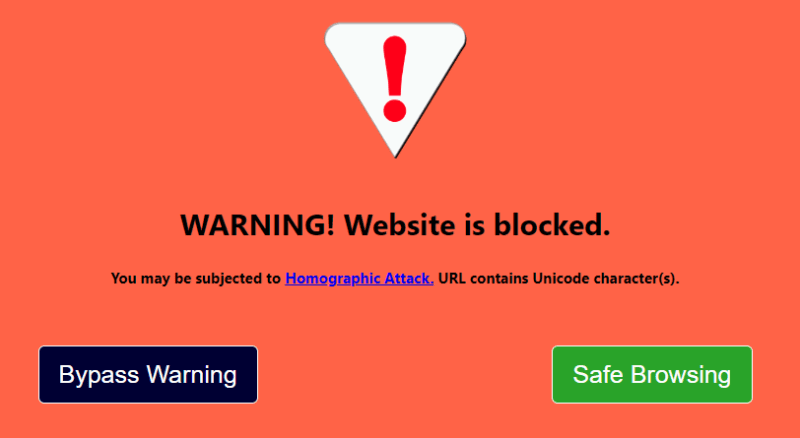

Предупреждение от браузера

Современные браузеры умеют выявлять подозрительные IDN и часто показывают Punycode или предупреждение.

Если браузер предупреждает — прекратите работу с сайтом и не вводите данные.

Незаметные отличия в URL

ICANN и реестры доменов ввели правила для IDN, но малейшие отличия в буквах (например, акцентированная Í вместо I) всё ещё могут вводить в заблуждение.

Совет: сравнивайте домен по буквам, а не по общей картинке. Проверьте кодировку через Punycode.

Спрашивают войти снова, когда вы уже вошли

Если служба обычно сохраняет сессию, а вдруг требует повторный вход через ссылку — отнеситесь с подозрением. Откройте сервис вручную в новой вкладке, а не по ссылке в письме.

Как защититься от гомографической атаки — практические шаги

Ниже — подробные, проверяемые шаги для пользователей и администраторов.

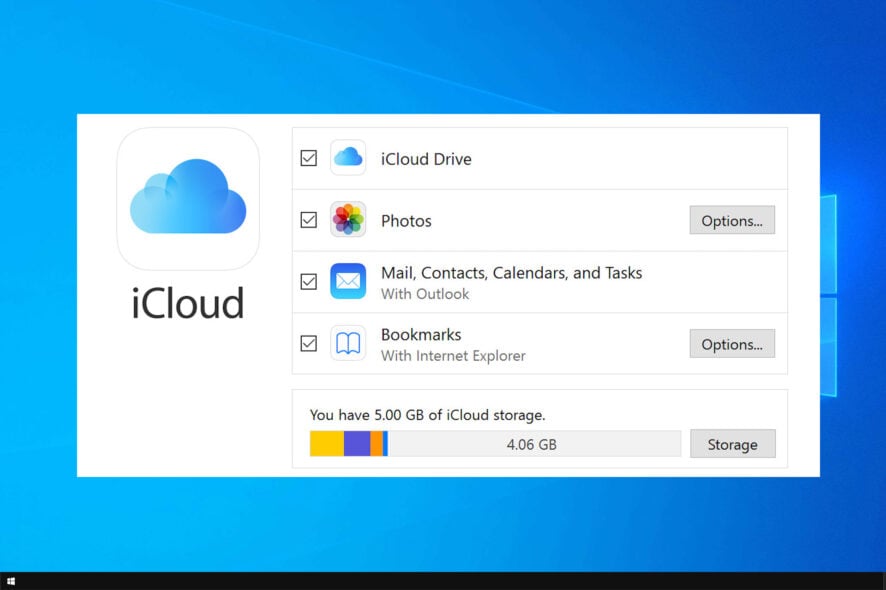

Используйте браузер, который показывает Punycode

Punycode превращает Unicode‑символы в ASCII и начинается с префикса xn–. Если адрес показан в Punycode, проще заметить подмену.

Пример: xn–example-abc.com

Chrome, Edge, Opera и современные версии Firefox показывают Punycode для доменов, которые сочетают разные скрипты.

Установите расширение для блокировки не‑ASCII доменов

Расширения вроде PunyCodeChecker блокируют домены с не‑ASCII символами или предупреждают о них. Это снижает риск случайного перехода по поддельной ссылке.

Проверяйте домен в онлайн‑инструменте

Сервисы и утилиты, которые трансформируют текст в Punycode, помогут быстро увидеть, есть ли в строке не‑ASCII символы. Вставьте адрес — получите версию, начинающуюся с xn–.

Используйте менеджер паролей

Менеджеры паролей подставляют креденшалы только на точно сопадающие домены, поэтому если домен подменён, автозаполнение не сработает. Это надёжный дополнительный барьер.

Включите двухфакторную аутентификацию (2FA)

2FA снижает ценность украденных паролей: злоумышленнику потребуется второй фактор (SMS‑код, приложение‑OTP, аппаратный ключ).

Ограничьте ввод тестовых данных и используйте фейковые учётные данные с осторожностью

В временных целях можно ввести явно неверные логин/пароль, но делайте это только как часть анализа. Злоумышленник может настроить сайт так, чтобы возвращать стандартную страницу ошибки и в фоне перехватывать данные.

Обучение и процедуры для компаний

- Обновите политики приёма платежей и проверок реквизитов — требуйте подтверждения через официальный канал.

- Внедрите DMARC, SPF и DKIM для снижения возможности подделки отправителя.

- Настройте фильтры почтового шлюза на выявление доменов с не‑ASCII символами.

Чеклист: что делать пользователю прямо сейчас

- Не кликайте по ссылке из подозрительного письма.

- Откройте сервис вручную в новой вкладке и проверьте, совпадает ли URL.

- Посмотрите, показывает ли браузер адрес в Punycode (xn–).

- Включите двухфакторную аутентификацию в важных сервисах.

- Если сомневаетесь — используйте менеджер паролей и не вводите данные вручную.

Чеклист для ИТ‑администратора

- Включите политики блокировки IDN в корпоративном прокси/фильтре.

- Настройте EDR/антивирус на правила для фишинговых страниц.

- Обучайте сотрудников распознаванию гомографий на примерах.

- Импортируйте список доверенных доменов в менеджеры паролей.

План реагирования на инцидент — быстрый playbook

- Изолировать пострадавший аккаунт: сбросить пароли, вынудить выход со всех сессий.

- Отключить все скомпрометированные ключи/токены.

- Проанализировать логи входа: IP, User‑Agent, время.

- Проверить, были ли переводы средств; при обнаружении — уведомить банк и полицию.

- Уведомить пользователей о возможной утечке и дать пошаговые действия по восстановлению.

- Проанализировать путь доставки фишингового письма и усилить фильтры.

Критерии приёмки: восстановление доступа, отсутствие подозрительных активностей в течение 30 дней, обновлённые политики и отчёт об инциденте.

Мини‑методика проверки URL (коротко)

- Скопируйте адрес из письма и вставьте в онлайн‑Punycoder.

- Если результат начинается с xn– или содержит не‑ASCII символы — не переходите.

- Откройте официальный сайт вручную и сравните сертификат (кто его выдал) и содержимое.

- По возможности используйте «whois» и проверьте дату регистрации домена — очень новые домены часто мошеннические.

Тестовые сценарии и критерии приёмки

- Тест 1: Переход по ссылке с подменой кириллических символов — браузер должен показать Punycode или расширение должно блокировать.

- Тест 2: Менеджер паролей не должен автозаполнять данные на поддельном домене.

- Тест 3: Письмо с поддельным отправителем не проходит почтовые SPF/DKIM/DMARC проверки в корпоративном шлюзе.

Критерии приёмки: поведение соответствует ожиданиям для всех трёх тестов; отчёт о результатах и фиксация памяти о тестах.

Ментальные модели — как думать о подменах

- «Считать все ссылки недоверенными»: сначала не доверяй, потом проверяй.

- «Смотреть на структуру, а не на картинку»: проверяйте по буквам, а не по логотипу.

- «Подозрение = дополнительный шаг»: если что‑то кажется странным — делайте дополнительную проверку вручную.

Матрица рисков и смягчение

- Низкий риск: пользователь увидел предупреждение браузера — действие: немедленное прекращение и уведомление ИТ.

- Средний риск: получила письмо с поддельным доменом — действие: сообщить в службу поддержки и проверить учётную запись.

- Высокий риск: перевод средств или ввод кредитных данных — действие: экстренное блокирование карт/учётных записей и расследование.

Советы для компаний и разработчиков сайтов

- Используйте строгие проверки IDN при регистрации домена для службы поддержки и отправки почты.

- Настройте HSTS и корректные сертификаты TLS, чтобы снизить вероятность подделки страниц под SSL.

- Интегрируйте предупреждения на UI, если пользователь приходит с реферального URL, который не совпадает с основным доменом.

Безопасность и приватность: что учитывать

- GDPR и персональные данные: в случае утечки учётных данных необходимо следовать локальным требованием уведомления пострадавших и регуляторов. Юридические требования отличаются по регионам — проконсультируйтесь с юристом.

- Логи и аудиты: храните логи попыток фишинга в защищённом виде для последующего анализа и расследования.

Когда меры не помогают — альтернативные подходы

- Аппаратные ключи (U2F/WebAuthn) полностью устраняют риск ввода пароля на фишинговом сайте, потому что привязаны к конкретному домену.

- Корпоративные прокси, которые блокируют все не‑ASCII домены на уровне сети.

- Централизованные политики менеджера паролей, которые разрешают автозаполнение только для списка доверенных доменов.

Эджкейсы и ограничения методов

- Браузеры не всегда показывают Punycode, особенно если домен использует только один скрипт (например, все символы — кириллица). Тогда визуальная подмена всё ещё возможна.

- Злоумышленник может настроить фейковую страницу так, чтобы она возвращала стандартные ошибки и одновременно крала данные — тест с фейковыми учётными записями не даёт 100% гарантии.

Рекомендации для локального (российского) контекста

- Будьте внимательны при взаимодействии с локальными банками и госуслугами: используйте закладки или официальные приложения, а не переходы по письмам.

- Если получаете странные платёжные реквизиты — уточняйте их через телефон или официальный канал компании.

Решающее дерево: стоит ли переходить по ссылке?

flowchart TD

A[Получено письмо с ссылкой] --> B{Вы ожидаете это действие?}

B -- Да --> C[Открыть сайт вручную в новой вкладке]

B -- Нет --> D[Не переходить — проверить отправителя и домен]

C --> E{URL совпадает с официальным доменом?}

E -- Да --> F[Открыть сайт и проверить 2FA/менеджер паролей]

E -- Нет --> G[Скопировать URL в Punycoder и проверить xn--]

G --> H{Есть не-ASCII символы?}

H -- Да --> I[Не вводить данные, сообщить ИТ/безопасности]

H -- Нет --> J[Проверить сертификат TLS и whois]Глоссарий (одной строкой)

- IDN — домены с поддержкой Unicode (международные домены).

- Punycode — ASCII‑представление Unicode‑домена, начинается с xn–.

- SPF/DKIM/DMARC — почтовые механизмы, уменьшающие подделку отправителя.

- 2FA — двухфакторная аутентификация.

Короткие рекомендации для пользователей (раздать как памятку)

- Никогда не вводите пароли с перехода по письму: сначала проверьте URL вручную.

- Включите двухфакторную аутентификацию и используйте менеджер паролей.

- Установите расширение для отображения Punycode или блокировки не‑ASCII доменов.

Примечание: эти рекомендации носят общий характер и не заменяют внутренние политики безопасности вашей организации.

Image credit: Vecteezy. Все скриншоты — Karrar Haider.

Похожие материалы

Crontab в Ubuntu: планирование задач

Удалить SLU_Updater.exe: убрать всплывающий вирус

Переменные окружения в Zsh — как задать и управлять

Отключить субтитры Facebook на ПК и iPhone

Как вернуть деньги за приложение в Google Play