Как взять полное владение ключом реестра Windows

- Если Windows блокирует изменение или удаление ключа реестра — нужно взять его в полное владение и дать себе полномочия. Сделать это можно через regedit (GUI) или с помощью утилит (RegOwnit) и PowerShell. Всегда создавайте резервную копию реестра перед изменениями.

Зачем это нужно и когда применять

Реестр Windows хранит системные и программные настройки. Иногда при попытке изменить или удалить ключ система отказывает в доступе — даже учётная запись администратора может не иметь владельца или прав на конкретный ключ. В таких случаях требуется изменить владельца и права доступа, чтобы вносить изменения.

Важное: перед любыми правками создайте резервную копию ветки реестра (Экспорт в regedit) или создайте точку восстановления системы.

Быстрая инструкция — вручную через regedit

- Нажмите Win + R, введите

regeditи нажмите Enter, чтобы открыть Редактор реестра.

- Перейдите к нужному ключу реестра.

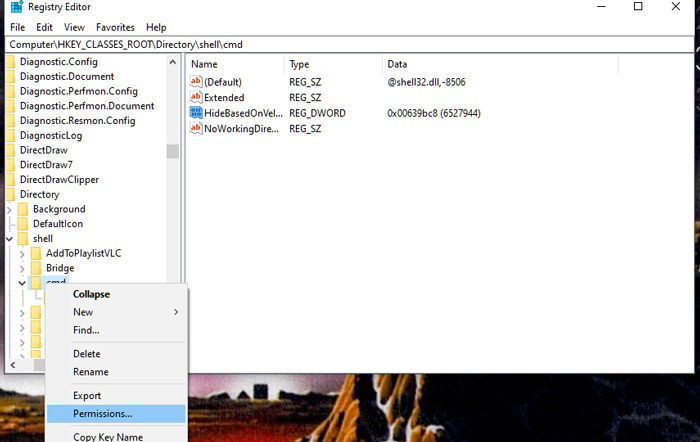

- Щёлкните правой кнопкой по ключу → «Разрешения».

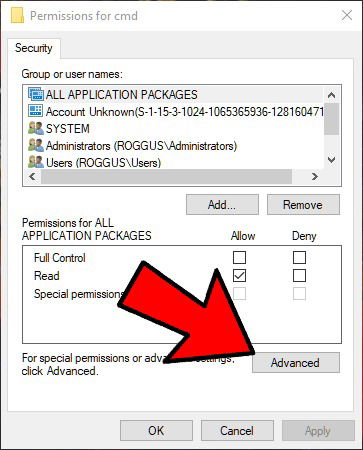

- В окне разрешений нажмите «Дополнительно».

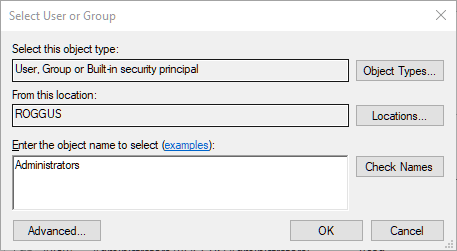

- Рядом с полем Владелец нажмите «Изменить», введите «Administrators» (или имя нужной учётной записи/группы), нажмите ОК.

- Вернитесь к списку разрешений, дважды кликните по группе Administrators и установите флажок «Полный доступ», затем ОК.

После этих шагов у вас появится возможность изменять или удалять ключ.

Критерии приёмки

- Вы можете редактировать или удалять значения ключа без ошибок доступа.

- В журнале безопасности (при необходимости) отражены изменения владельца/прав.

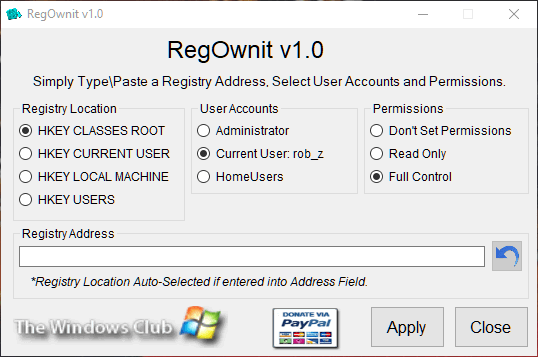

Альтернативный способ: утилита RegOwnit

Если ручная процедура кажется громоздкой, можно воспользоваться бесплатной портативной утилитой RegOwnit (от TheWindowsClub). Скачайте приложение, запустите его (не требует установки), укажите путь к ключу в поле Registry Address, выберите учётную запись и права, нажмите Apply.

RegOwnit упрощает задачу, но принцип тот же: смена владельца и назначение полного контроля.

Вариант через PowerShell (для продвинутых пользователей)

PowerShell позволяет программно читать и менять ACL реестра через провайдер реестра. Примерный рабочий шаблон (требуются права администратора):

$path = 'HKLM:\SOFTWARE\Path\To\Key'

$acl = Get-Acl -Path $path

$owner = New-Object System.Security.Principal.NTAccount('BUILTIN\Administrators')

$acl.SetOwner($owner)

Set-Acl -Path $path -AclObject $acl

# Затем надо дать права: получить ACL, добавить правило доступа и снова Set-AclЗамечание: перед выполнением скрипта протестируйте на тестовой машине или в виртуальной среде. Неправильные ACL могут вывести службу или систему из строя.

Когда метод может не сработать

- Ключ защищён системными процессами (WMI/Winlogon) и изменение может быть запрещено даже администратору в работающей системе.

- Антивирус или политики групп (GPO) восстанавливают права автоматически.

- Вы не запустили regedit/PowerShell с повышением (Run as administrator).

В таких случаях временно загрузитесь в безопасном режиме или используйте средство восстановления для редактирования автономно.

Мини‑методология: безопасный рабочий процесс

- Оцените риск: почему нужно менять ключ.

- Сделайте экспорт ключа (ПКМ → Экспорт) и/или снимите образ системы.

- Выполните смену владельца и назначьте права.

- Внесите требуемые изменения.

- Проверяйте систему/приложение на предмет побочных эффектов.

- При проблемах откатите из экспорта или образа.

Роли и проверочный список (Role-based checklist)

Администратор:

- Запустить regedit с повышенными правами.

- Экспортировать ключ перед изменением.

- Изменить владельца и назначить «Полный доступ».

- Протестировать последствия изменения.

Сотрудник службы поддержки:

- Подготовить инструкцию и резервную копию.

- Передать администратору запрос с обоснованием.

Power‑user:

- Иметь доступ к портативным утилитам (RegOwnit) и тестовой среде.

Матрица рисков и смягчения

| Риск | Вероятность | Влияние | Митигирование |

|---|---|---|---|

| Повреждение ключа, сбой приложения | Средняя | Высокое | Экспорт ключа и точка восстановления |

| Автоматический откат GPO | Низкая | Средняя | Проверить политики групп перед правкой |

| Ошибка при назначении прав | Средняя | Высокое | Тестировать изменения в изолированной среде |

Безопасность и конфиденциальность

- Меняя владельца и права, вы не разглашаете персональные данные, однако несанкционированные правки реестра могут ослабить защиту системы. Работайте только с доверенными ключами и журналируйте изменения.

- Для организаций документируйте изменения и согласуйте с владельцем сервиса.

Краткая схема принятия решения

Mermaid диаграмма (логика действий):

flowchart TD

A[Нужно изменить ключ?] -->|Да| B[Сделать экспорт/резерв]

B --> C{Имеете права администратора}

C -->|Да| D[Открыть regedit и сменить владельца]

C -->|Нет| E[Запросить права или использовать RegOwnit]

D --> F[Внести изменения]

F --> G[Тестирование]

G --> H[Откат при проблеме]1‑строчный глоссарий

- ACL — список контроля доступа, набор правил, кто и что может делать с ключом реестра.

Шаблон действий — быстрый чек‑лист для выполнения

- Сохранить экспорт ключа

- Запустить regedit от имени администратора

- Изменить владельца на Administrators или конкретную учётную запись

- Дать «Полный доступ» нужной группе/пользователю

- Внести изменения

- Проверить систему и хранить экспорт

Когда лучше не трогать реестр

Если вы не уверены, что делает ключ, или это продакшен‑сервер без тестовой среды — согласуйте с владельцем сервиса и используйте образ для отката.

Итог

Взятие полного владения ключом реестра — стандартная задача для администраторов и опытных пользователей. Главная защита от ошибок — резервные копии и тестирование. Используйте GUI (regedit), портативные утилиты (RegOwnit) или PowerShell, если требуется автоматизация.

Короткое напоминание: всегда экспортируйте ключ и документируйте изменения.

Похожие материалы

Home Notes в Apple Home: хранение кодов и правил

Исправление COREMSG_INTERNAL_ERROR — BSoD

Как записать видео на Mac с веб‑камеры

Аудио YouTube на Smart TV — как исправить

Как настроить SwitchBot Hub 2