Виды браузерных атак и как их предотвратить

Кратко

Total AV поставляется со всеми инструментами безопасности для защиты данных и конфиденциальности, включая:

Total AV поставляется со всеми инструментами безопасности для защиты данных и конфиденциальности, включая:

- Проверку загрузок, установщиков и исполняемых файлов на вирусы и угрозы

- Блокировку нежелательной рекламы и планирование умных сканирований

- Шифрование соединения для Windows, Mac, iOS и Android

Не пропустите текущие скидки! Получите TOTAL AV сегодня!

Современная сеть — это набор поверхностей атаки; браузеры часто оказываются в первой линии обороны. Понимание разновидностей атак поможет выбрать правильные меры защиты и процессы реагирования.

Что такое браузерная атака?

Браузерная атака — это эксплуатация уязвимостей браузера или связанного софта с целью получить данные, выполнить произвольный код или нарушить конфиденциальность и целостность. В результате злоумышленник может читать сессии, перехватывать учетные данные, внедрять вредоносный код или получать постоянный доступ к системе.

Важно: браузерная атака может затрагивать не только конечного пользователя, но и серверную часть (через уязвимости в веб-приложении) или инфраструктуру (через DNS, сертификаты и т. п.).

Как выглядят браузерные атаки в реальной жизни

Ниже — подробный разбор популярных типов атак. Для каждого типа указаны принцип работы, признаки компрометации и практические меры защиты.

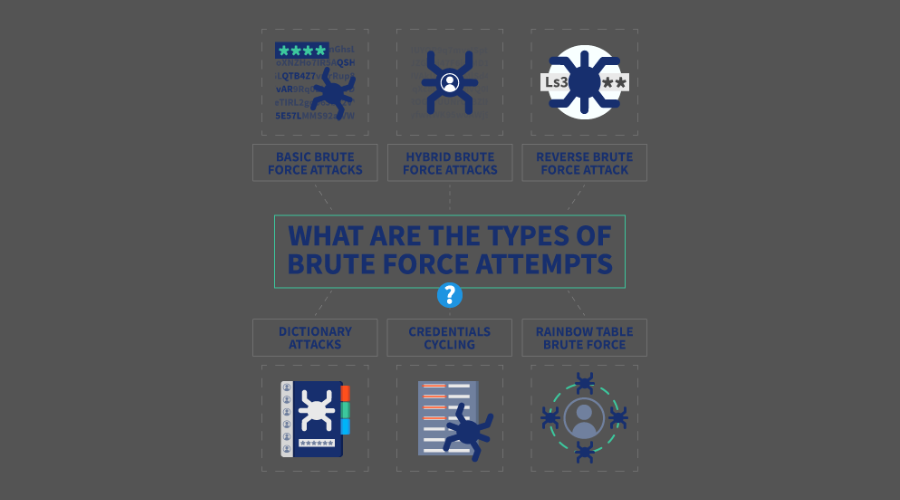

1. Грубая сила (brute force)

Описание: атака методом перебора паролей и ключей путём последовательной проверки большого числа комбинаций. Простой в реализации подход, но часто требует времени и ресурсов.

Признаки: многочисленные неудачные попытки входа, массовые запросы к интерфейсу авторизации, блокировки по IP.

Защита:

- Используйте длинные сложные пароли и менеджеры паролей.

- Включите многофакторную аутентификацию (MFA).

- Ограничьте число попыток входа и применяйте временные блокировки/капчи.

- Ведите логирование и оповещения о высоком числе попыток входа.

Когда защита может не сработать: если злоумышленник использует скомпрометированные учетные данные с других сервисов (credential stuffing) — тогда нужно комбинировать MFA и мониторинг утечек.

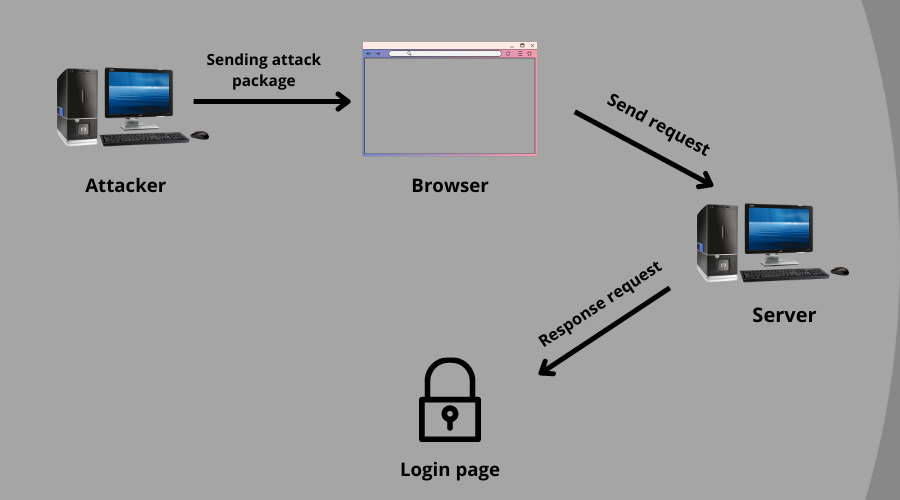

2. Активная атака

Описание: злоумышленник вмешивается в коммуникацию, изменяет или подменяет передаваемые данные между клиентом и сервером.

Признаки: неконсистентные ответы сервера, подменённые страницы, неожиданные перенаправления.

Защита:

- Всегда используйте защищённые соединения (HTTPS с современными настройками TLS).

- Проводите целостную проверку данных (HMAC/подписи) при необходимости.

- Поддерживайте строгую проверку заголовков и контроль CORS.

3. Подмена (spoofing)

Описание: злоумышленник выдаёт себя за другое лицо или сервис, чтобы получить доступ к данным или ресурсам.

Признаки: фальшивые push-уведомления, поддельные страницы входа, некорректные сертификаты.

Защита:

- Используйте проверенные каналы доставки и цифровые подписи.

- Обучайте пользователей распознавать фишинговые сообщения.

- Применяйте политиками HSTS и строгую проверку сертификатов.

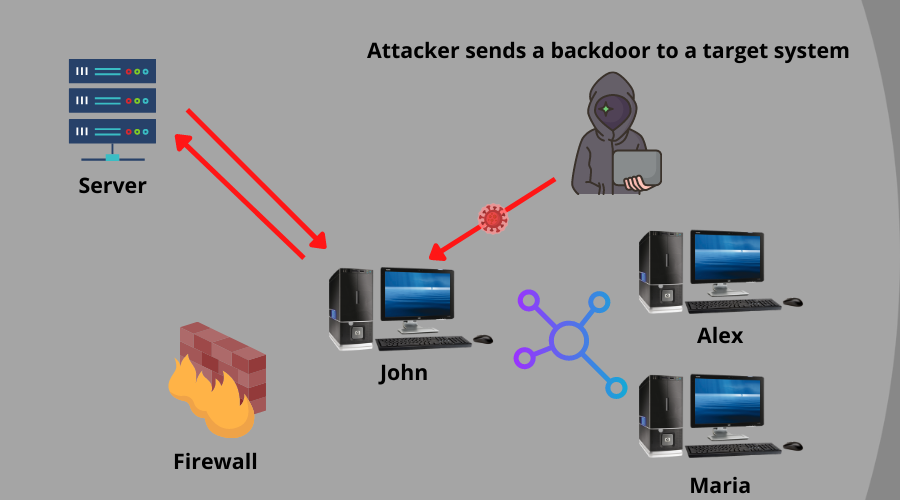

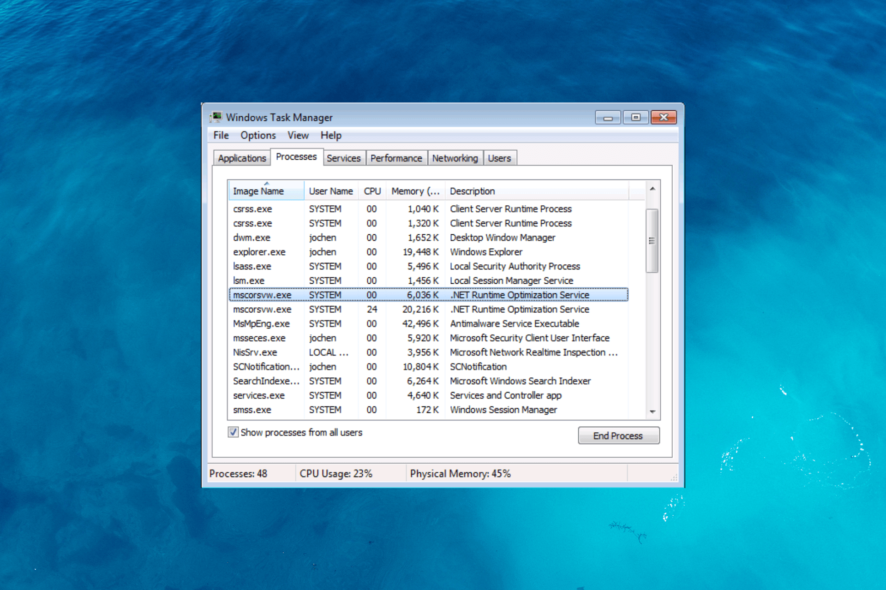

4. Бэкдор (backdoor)

Описание: установка скрытого доступа в систему через вредоносное ПО или уязвимость, обеспечивающая длительный контроль над системой.

Признаки: неизвестные службы, резкое увеличение исходящего трафика, наличие незнакомых процессов.

Защита:

- Регулярно сканируйте систему антивирусным и антиэксплойт ПО.

- Управляйте правами доступа и минимизируйте привилегии.

- Проводите инвентаризацию софта и контроль целостности файлов.

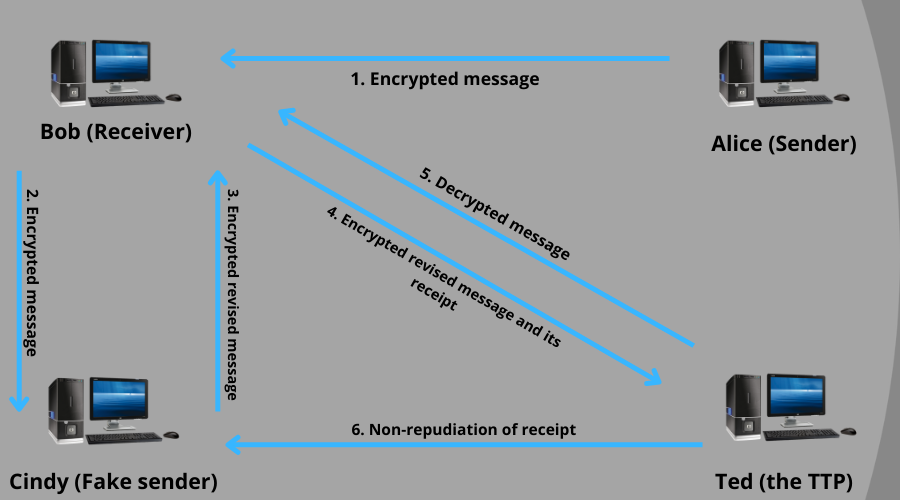

5. Отрицание участия (repudiation)

Описание: пользователь или злоумышленник отрицает выполнение транзакции; проблема — отсутствие достаточных журналов и доказательств.

Признаки: отсутствие журналов, несоответствие записей о транзакциях.

Защита:

- Включайте детальное логирование с метками времени и идентификаторами пользователей.

- Используйте защищённые и неизменяемые журналы (WORM, append-only).

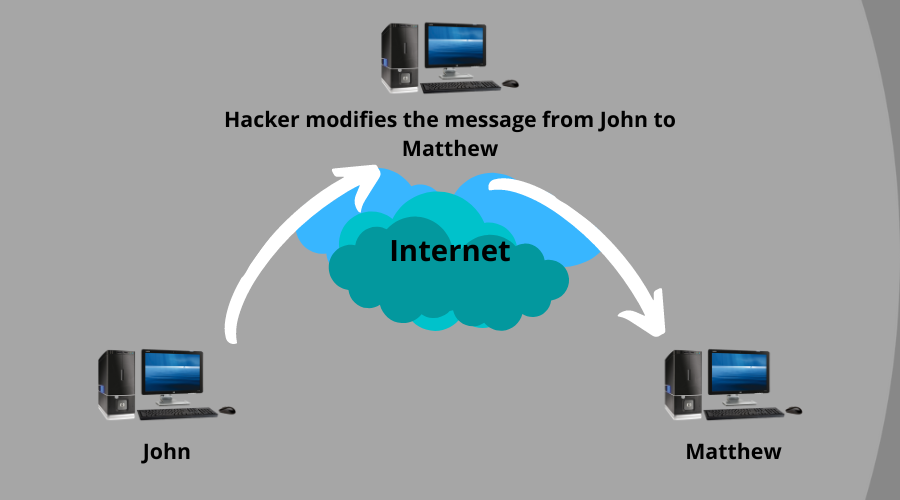

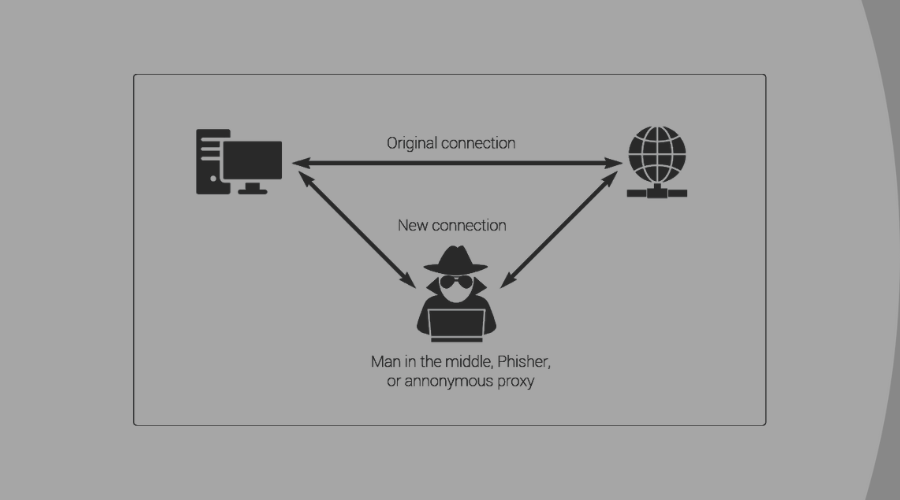

6. Человек посередине (Man-in-the-Middle)

Описание: злоумышленник перехватывает и, возможно, изменяет трафик между двумя сторонами. Пример: компрометация публичной Wi‑Fi сети.

Признаки: предупреждения о сертификатах, незашифрованный трафик, неожиданные редиректы.

Защита:

- Всегда требуйте TLS/HTTPS и проверяйте цепочку сертификатов.

- Используйте VPN при работе в публичных сетях.

- Применяйте HSTS, Certificate Pinning и модернизированные TLS-настройки.

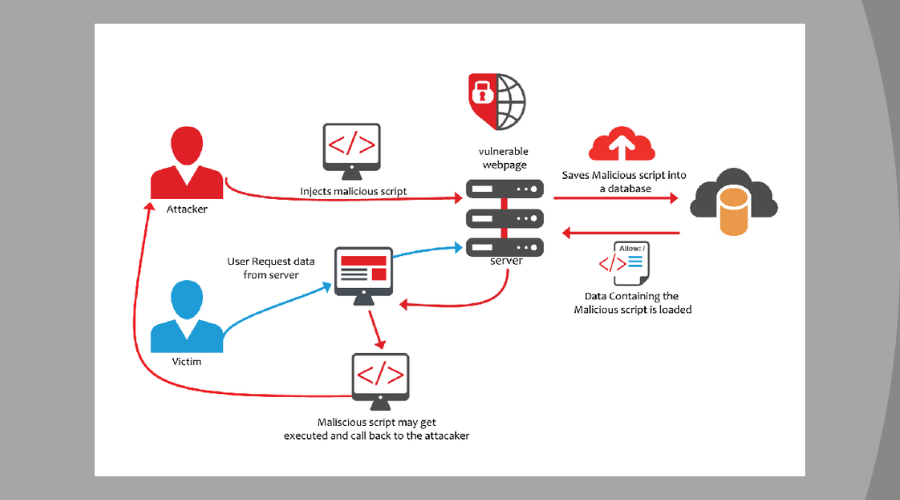

7. Межсайтовый скриптинг (XSS)

Описание: внедрение вредоносного скрипта в доверенный веб-сайт, который затем выполняется в браузерах посетителей.

Типы: Stored (сохранённый), Reflected (отражённый), DOM-based.

Признаки: пользователи сообщают о неожиданных уведомлениях, автоматических перенаправлениях, изменениях страницы.

Защита:

- Экранируйте (escape) и валидируйте вводимые данные на стороне сервера и клиента.

- Используйте Content Security Policy (CSP) для ограничения источников скриптов.

- Применяйте библиотечные функции для безопасного вывода HTML.

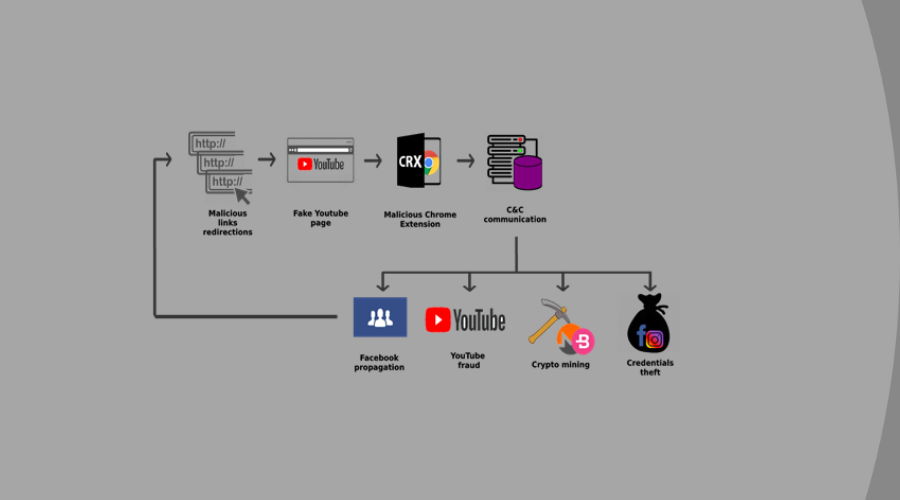

8. Вредоносные расширения браузера

Описание: злоумышленники распространяют расширения, которые собирают историю, куки, логины и выполняют скрытую активность.

Признаки: неожиданные всплывающие окна, реклама, изменённая домашняя страница, необычные запросы к удалённым доменам.

Защита:

- Устанавливайте расширения только из официальных магазинов и проверяйте отзывы и разрешения.

- Периодически проверяйте список расширений и удаляйте неиспользуемые.

- Для корпоративных устройств централизуйте список разрешённых расширений.

9. Нарушение аутентификации

Описание: атаки, направленные на захват или подделку сессий пользователя (например, через угон куки).

Защита:

- Используйте безопасные флаги куки (Secure, HttpOnly, SameSite).

- Применяйте короткие таймауты сессий и ротацию идентификаторов сессий.

- Валидируйте привязку сессии к IP/браузеру, если это приемлемо для UX.

10. SQL‑инъекция

Описание: внедрение SQL-кода через пользовательский ввод для получения доступа к базе данных.

Признаки: странные ответы сервера, выдача ошибок базы данных, утечка данных.

Защита:

- Используйте подготовленные выражения (prepared statements) и ORM.

- Минимизируйте привилегии учетной записи базы данных.

- Проводите регулярный аудит и тесты на инъекции.

11. Отравление DNS (DNS poisoning)

Описание: подмена ответов DNS-сервера, переводя пользователей на фальшивые сайты.

Признаки: неожиданная перенаправления на несвязанные домены, ошибки валидации сертификатов.

Защита:

- Применяйте DNSSEC и защищённые настройки DNS.

- Используйте доверенные DNS-провайдеры и мониторинг целостности DNS-записей.

12. Социальная инженерия

Описание: манипуляция пользователем с целью заставить его раскрыть секретную информацию или выполнить опасное действие.

Примеры: фишинг по e‑mail, vishing, фальшивые страницы входа.

Защита:

- Обучайте пользователей выявлять фишинг и не переходить по подозрительным ссылкам.

- Проводите регулярные фишинговые учения и тесты.

13. Ботнеты

Описание: сеть заражённых устройств под контролем злоумышленника, используемая для атак (DDoS, рассылки, майнинг).

Защита:

- Закрывайте ненужные порты и сервисы.

- Обновляйте прошивки IoT‑устройств и используйте сильные пароли.

- Внедряйте системы детекции аномалий в сети.

14. Path traversal (перемещение по файловой системе)

Описание: ввод специальных последовательностей (../) для доступа к файлам вне веб-корня.

Защита:

- Валидируйте и нормализуйте пути на сервере.

- Ограничьте доступ к файловой системе через файловую привязку и ACL.

15. Local File Inclusion (LFI)

Описание: принуждение приложения выполнить локальный файл, что может привести к утечке конфиденциальных данных и удалённому выполнению.

Защита:

- Блокируйте возмозность включения файлов на основе входных данных.

- Разделяйте права среды выполнения и блокируйте опасные расширения файлов.

16. OS command injection

Описание: внедрение команд операционной системы через уязвимые интерфейсы.

Защита:

- Не выполняйте системные команды на основе пользовательского ввода.

- Используйте проверку и белые списки допустимых аргументов.

17. LDAP‑атаки

Описание: эксплуатация уязвимостей в службах каталогов LDAP через подмену запросов или некорректную конфигурацию.

Защита:

- Защитите интерфейсы LDAP через TLS, применяйте строгие права доступа и аудит.

18. IDOR (небезопасные прямые ссылки на объекты)

Описание: уязвимость доступа к объектам при использовании пользовательских идентификаторов в URL без проверки прав.

Защита:

- Всегда проверяйте права доступа на стороне сервера перед выдачей объекта.

- Используйте непредсказуемые идентификаторы вместо последовательных чисел.

19. Неправильная конфигурация безопасности

Описание: ошибки в настройках сервера, фреймворков или облачных сервисов, оставляющие доступные точки входа.

Защита:

- Внедрите процессы конфигурационного управления и автоматизированные проверки настроек (CIS, IaC-сканеры).

20. Отсутствие контроля доступа на уровне функций

Описание: предоставление доступа к операциям, которые не должны быть доступны обычным пользователям.

Защита:

- Реализуйте ролевую модель доступа и проверяйте полномочия на уровне бизнес‑логики.

Меры предотвращения браузерных и веб‑атак — руководство по приоритетам

Важно: защиту нужно планировать по принципу многоуровневой обороны (defense in depth). Ниже — практическая последовательность действий.

- Базовая гигиена: обновления ОС, браузера и плагинов; включение автообновлений.

- Аутентификация: уникальные пароли + MFA + менеджеры паролей.

- Сетевая защита: HTTPS, HSTS, VPN для публичных сетей, защищённый DNS.

- Антивирус и антиэксплойт: слои защиты против бэкдоров и вредоносных расширений.

- Защита приложения: валидация ввода, подготовленные запросы, CSP, безопасное управление сессиями.

- Мониторинг и ответ: логирование, SIEM, Playbook для инцидентов.

Практические рекомендации для пользователей

- Всегда проверяйте URL перед вводом пароля.

- Устанавливайте расширения только из проверенных источников.

- Используйте менеджер паролей и MFA.

- Подключайтесь к публичной сети через VPN.

- Регулярно делайте резервные копии ключевых данных.

Практические рекомендации для разработчиков и DevOps

- Внедрите CI/CD с автоматическими сканерами безопасности (SAST/DAST).

- Проводите ревью кода и периодические pentest‑аудиты.

- Разверните механизм управления секретами и ротации ключей.

- Настройте мониторинг аномалий и алерты о повышенной активности.

Чек-листы (ролевые)

Для обычного пользователя

- Включён менеджер паролей

- Включена MFA на всех критичных сервисах

- Не установлены подозрительные расширения

- Операционная система и браузер обновлены

- Используется VPN в публичных Wi‑Fi сетях

Для веб-разработчика

- Все входы валидируются и экранируются

- Используются подготовленные запросы к БД

- Внедрена CSP и строгие заголовки безопасности

- Тесты на XSS/SQL/IDOR включены в CI

- Логи содержат достаточную информацию для расследования

Для администратора/DevOps

- Автообновление и патч‑менеджмент настроены

- Минимальные привилегии для сервисных учётных записей

- Защита DNS и TLS (DNSSEC, OCSP Stapling)

- Мониторинг аномалий и SIEM интегрированы

- План реагирования и резервные копии проверены

План реагирования на инцидент — упрощённый SOP

- Обнаружение: оповещение от IDS/пользователя или мониторинга.

- Идентификация: быстро определить тип атаки и затронутые системы.

- Изоляция: временно отключить поражённые узлы/сервисы.

- Сбор доказательств: сохранить логи, дампы памяти, сетевые трассы.

- Устранение: удалить вредоносное ПО, патчить уязвимости, сбросить ключи/пароли.

- Восстановление: вернуть сервисы в работу по проверенному чек-листу.

- Послерасследование: документировать причины, корректирующие меры и обновить SOP.

Критерии приёмки:

- Все критичные сервисы работают стабильно.

- Подтверждено отсутствие активного вредоносного кода.

- Патчи и конфигурационные изменения задокументированы.

- Пользователи проинформированы, при необходимости — уведомлены регуляторы.

Тесты и критерии приёмки (security QA)

- Тест на XSS: все поля, возвращающие HTML, проходят автоматические и ручные тесты; отклонение входных данных — 100%.

- Тест на SQL‑инъекцию: все запросы с параметрами через подготовленные выражения.

- Тест на утечку сессий: куки имеют флаги Secure/HttpOnly/SameSite.

- Тест на управление правами: доступ к защищённым ресурсам запрещён без соответствующей роли.

Decision tree — что делать при подозрении на атаку

flowchart TD

A[Есть подозрение на атаку?] -->|Да| B{Тип инцидента известен?}

A -->|Нет| Z[Мониторинг]

B -->|Да| C[Изолировать заражённые узлы]

B -->|Нет| D[Собирать логи и включить форензик]

C --> E{Данные скомпрометированы?}

D --> E

E -->|Да| F[Уведомить владельцев данных и регуляторы]

E -->|Нет| G[Патчить уязвимости и восстановить сервисы]

F --> G

G --> H[Послерасследование и обновление SOP]

H --> ZМатрица рисков и смягчающие меры (качественная)

- Высокий риск: XSS на страницах с авторизацией, SQL‑инъекция в API — Меры: приоритетный патч, ревизия кода, WAF.

- Средний риск: вредоносные расширения и ботнет-активность — Меры: обучение пользователей, централизованный контроль расширений, сетевые фильтры.

- Низкий риск: конфигурационные ошибки в неключевых сервисах — Меры: автоматизированные сканеры конфигураций, ревью.

Мини‑методология: внедрение безопасности в жизненный цикл разработки (min‑SDLC)

- Требования: определите требования безопасности и политики доступа.

- Дизайн: защищённая архитектура, минимизация доверия между компонентами.

- Реализация: кодирование по правилам безопасности, использование библиотек с поддержкой.

- Тестирование: SAST, DAST, интерактивное тестирование.

- Развертывание: автоматизированное развертывание с проверками конфигурации.

- Эксплуатация: мониторинг, патч‑менеджмент и инцидент‑менеджмент.

Глоссарий (в одну строку)

- XSS: межсайтовый скриптинг — внедрение и выполнение скриптов в браузере жертвы.

- DDoS: распределённая атака отказа в обслуживании — перегрузка сервиса запросами.

- SQL‑инъекция: внедрение SQL‑кода через ввод пользователя.

- IDOR: небезопасная прямая ссылка на объект — доступ к объектам без проверки прав.

- MFA: многофакторная аутентификация — сочетание нескольких факторов для подтверждения личности.

- CSP: Content Security Policy — заголовок для ограничения источников контента.

Тестовые сценарии (примеры)

- Попытка XSS: отправить вредоносный payload в форму и проверить, что он не исполняется.

- Попытка SQL: отправить инъекционный шаблон и убедиться, что приложение не раскрывает данные.

- Брутфорс: имитировать массовые неудачные логины и проверить срабатывание блокировок.

- MITM: попытка подключиться через неконтролируемую сеть и проверить, что соединение отклонено или зашифровано.

Шаблон уведомления при инциденте (короткий)

- Кому: команда реагирования, владелец сервиса, юридический отдел

- Что: краткое описание инцидента, временные рамки, текущий статус

- Действия: изоляция, сбор логов, назначенные ответственные

- Ожидания: план восстановления и последующие шаги

Советы по совместимости и локальным особенностям

- Мобильные браузеры могут иметь свои особенности кэширования и разрешений; тестируйте расширения и сценарии на мобильных платформах.

- В корпоративной сети централизованное управление расширениями и политиками браузера (GPO для Windows, MDM для macOS/iOS/Android) существенно снижает риск установки вредоносных расширений.

Когда предложенные меры не помогут

- Если внутренняя политика безопасности слабая (например, общий пароль для сервисов), технические меры ничего не исправят без изменений в процессах.

- Если злоумышленник уже получил постоянные привилегии в инфраструктуре (root/администратор), потребуется полная ревизия окружения и ключей.

Резюме

Браузерные и веб‑атаки разнообразны: от простых атак грубой силы до сложных схем с захватом сессий, XSS и SQL‑инъекциями. Защита должна быть многослойной: обновления, MFA, HTTPS, антивирус и антиэксплойт, безопасная разработка и мониторинг. Для организаций важно иметь документированный план реагирования, регулярные тесты и ролевые чек‑листы.

Важно: безопасность — это непрерывный процесс. Регулярно пересматривайте свои настройки, проверяйте журналы и проводите учения по реагированию на инциденты.

Если вы хотите узнать о лучших антивирусах или инструментах анти‑эксплойт для защиты браузера, на нашем сайте есть отдельные статьи с обзорами и рекомендациями.

Ключевые контакты и ресурсы (пример):

- Внутренний CERT/CSIRT: security@example.com

- Документация по управлению патчами: /docs/patch-management

- Политика использования расширений: /policies/extensions

Сохраните эту страницу как руководство: она пригодится для обучения сотрудников, подготовки инцидент‑планов и проверки текущей защиты.

Похожие материалы

Двухэтапная проверка в Dropbox: SMS и приложение

mscorsvw.exe — причины и исправления высокой загрузки CPU

Как изменить пароль голосовой почты

Смена обоев по тёмному и светлому режиму

Как отмечать людей, группы и страницы в Facebook