Новая FileFix‑атака, качающая StealC: как это работает и как защититься

Эта заметка объясняет механизм новой вариации FileFix‑атаки, из‑за которой на компьютеры жертв попадает инфостилер StealC (похожий по поведению на EDDIESTEALER). Привожу понятное описание работы атаки, практические рекомендации для пользователей и подробный план действий при заражении.

Как работает новая FileFix‑атака, загружающая StealC

Суть FileFix‑атаки — обмануть пользователя так, чтобы ОС выполнила цепочку действий по файловой системе, обходящую привычные защиты. В последних кампаниях злоумышленники совмещают фишинг‑страницы и команду PowerShell, которая от имени пользователя скачивает «изображение» с внедрённым скриптом, декодирует его и загружает окончательный инфостилер в оперативную память. Поскольку вредоносный код не остаётся на диске, обнаружить его сложнее.

Шаги атаки в порядке выполнения:

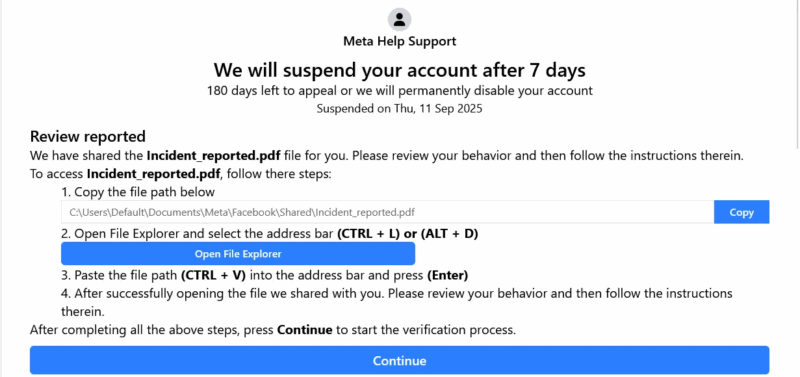

- Жертву заманивают на фишинговую страницу (например, уведомление о блокировке аккаунта Facebook) и просят скопировать путь в Проводник, чтобы «посмотреть отчёт об инциденте». При копировании путь содержит длинный пробел и скрытую полезную нагрузку в конце — пользователь видит только корректный путь, но при вставке запускается вредоносная команда.

Вставленная строка запускает PowerShell, который скачивает файл‑изображение, внутри которого скрыт скрипт.

PowerShell декодирует скрытое содержимое и загружает финальный исполнительный модуль в память (без следа на диске). В обнаруженных кампаниях основной полезной нагрузкой был StealC — инфостилер, ориентированный на кражу cookie браузеров, сохранённых учётных данных, криптокошельков и создание скриншотов активных приложений.

Важно: хотя в примерах использовались страницы, имитирующие Facebook, та же техника подходит для любых фишинговых сценариев и для установки других типов вредоносного ПО.

Почему это опасно

- Обход защит на диске: код выполняется в памяти и зачастую не оставляет артефактов на файловой системе.

- Социальная инженерия: атаке помогает доверие пользователей к видимому пути/команде.

- Использование легитимных инструментов ОС (PowerShell) затрудняет детекцию.

Простые правила поведения (для всех пользователей)

- Никогда не копируйте и не вставляйте команды или пути в системные окна (Выполнить, CMD, PowerShell, Проводник) по просьбе сторонних сайтов или пользователей.

- Если необходимо выполнить команду по инструкции, вводите её вручную и проверьте каждый символ.

- Используйте обычный (стандартный) аккаунт для повседневной работы; администраторская учётная запись используется только для изменений системы.

- Обновляйте ОС и браузеры — многие эксплойты полагаются на устаревшие компоненты.

Технические меры жёсткого уровня (рекомендации для ИТ‑администраторов)

- Жёстко зафиксируйте политику выполнения PowerShell: включите цифровую подпись скриптов (AllSigned или RemoteSigned), ограничьте выполнение внешних скриптов и используйте AppLocker/Windows Defender Application Control для белого списка.

- Внедрите EDR/AV с анализом памяти в реальном времени: выбирайте решения, которые умеют сканировать процессы в оперативной памяти и обнаруживать подгрузку исполняемых модулей. Примеры поставщиков с функциями проверки памяти — Bitdefender, ESET и другие корпоративные решения.

- Фильтрация почты и веб‑шлюзы: блокируйте страницы и вложения, содержащие техники инжекции через «изображения» или скрытые данные; анализируйте длинные ссылочные строки и редиректы.

- Ограничьте использование встроенных средств удалённого выполнения и автоматизации у массовых пользователей (PowerShell, WMI, PsExec) через групповую политику.

- Включите многофакторную аутентификацию (MFA) для критичных сервисов: даже если украдены пароли, MFA усложнит доступ злоумышленникам.

Что делать, если вы случайно выполнили злонамеренную команду

Если вы подозреваете, что выполнили вредоносную команду и устройство может быть скомпрометировано, действуйте быстро и по порядку. Ниже — проверенная последовательность шагов.

- Отключите устройство от сети (Wi‑Fi и кабельную сеть). Это ограничит возможность передачи данных на C2‑сервер и дальнейшую загрузку модулей.

- На другом, чистом устройстве немедленно смените пароли всех учётных записей, в которые вы входили с заражённого ПК (электронная почта, банки, соцсети, сервисы). Не используйте скомпрометированную машину для смены паролей.

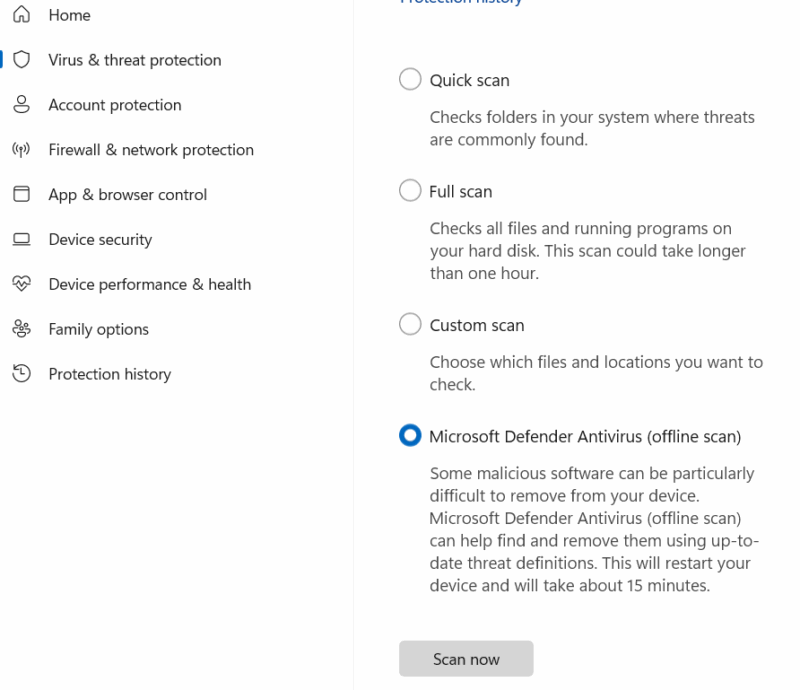

- Запустите офлайн‑сканирование Microsoft Defender: откройте приложение «Безопасность Windows» (Windows Security) и перейдите в «Защита от вирусов и угроз» → «Параметры сканирования» → «Офлайн‑сканирование Microsoft Defender». Это перезагрузит ПК и выполнит скан со среды, где активный вредоносный процесс не работает.

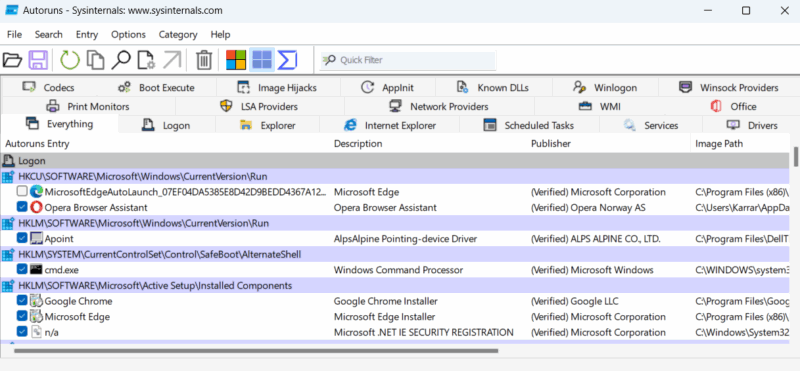

- Проверьте автозапуск и запущенные процессы с помощью надёжных инструментов (Autoruns, Process Explorer). Для безопасности скачивайте эти утилиты на другом устройстве, переносите их на инфицированный компьютер офлайн на флешке и запускайте в безопасном режиме.

- Если найдено подозрительное ПО, удалите его в соответствии с инструкциями производителя AV/EDR и смените все учётные данные ещё раз.

- При сомнениях или при наличии критичных данных — выполните сброс Windows, восстановление системы или чистую установку ОС. Большинство инфостилеров не настраивают сложную устойчивость к сбросу.

Важно: если устройство использовалось для корпоративного доступа (VPN, RDP, внутренние ресурсы), уведомите IT‑службу и следуйте организационному инцидентному плану.

Инцидентный план для администраторов (шаг за шагом)

- Этап 0 — Оповещение: принять сигнал о возможной компрометации.

- Этап 1 — Изоляция: отключить машину от сети, заблокировать учётную запись в AD/почте при необходимости.

- Этап 2 — Сбор артефактов: снимки памяти, дамп процессов, логи PowerShell (если включены), логи сетевого трафика.

- Этап 3 — Первичный анализ: поиск индикаций загрузки модулей в памяти, проверка внешних соединений на C2, идентификация утёкших аккаунтов.

- Этап 4 — Очистка/Восстановление: офлайн‑сканирование, удаление выявленного ПО, при необходимости восстановление ОС.

- Этап 5 — Устранение корневой причины: усиление политик PowerShell, исправление уязвимостей, обучение персонала.

- Этап 6 — Закрытие инцидента и отчётность: запись пост‑инцидентных мер, уведомление затронутых сторон.

Критерии приёмки: отсутствие активных подключений к C2, отсутствие обнаруженного вредоносного кода в памяти и на диске, восстановленные пароли и подтверждение безопасности сервисов.

Чек‑листы по ролям

Для рядовых пользователей:

- Не копировать команды/пути по запросу сторонних сайтов.

- Использовать стандартную учётную запись для работы.

- Включить MFA для всех важных сервисов.

- Установить антивирус с проверкой памяти.

Для IT‑администраторов:

- Включить и логировать аудирование PowerShell (Module Logging, Script Block Logging) с централизованным сбором логов.

- Настроить AppLocker/WDAC для ограничения запуска неподписанных скриптов.

- Настроить EDR/AV с memory scanning и мониторингом подозрительных PowerShell‑команд.

- Регулярно тестировать процедуру восстановления и инцидентный план.

Для инцидент‑респондеров:

- Собрать дамп памяти и сохранить его в изолированном месте.

- Проанализировать сетевые подключения на предмет C2‑доменов/адресов.

- Координировать смену учётных данных и уведомление затронутых пользователей.

Когда этот подход защиты может не сработать

- Если злоумышленник использует ранее неизвестную уязвимость в Windows, позволяющую обходить политики исполнения.

- Если PowerShell отключён от логирования или логи удалены — расследование усложняется.

- Если у атакующего есть действующие привилегии администратора на устройстве или в сети.

Альтернативные подходы и дополнительные меры

- Применение принципа минимальной привилегии и разделение прав (Privileged Access Management).

- Жёсткая фильтрация вложений и анализ изображений/медиа на необычные бинарные структуры в шлюзах безопасности.

- Использование песочниц для открытия подозрительных ссылок/вложений вместо клиентов пользователей.

- Регулярное обучение пользователей по распознаванию фишинга и задачам «проверки сомнительных инструкций».

Мини‑глоссарий (одно предложение)

- FileFix: приём социальной инженерии, при котором пользователь вводит или вставляет путь/команду, содержащую скрытую payload.

- Infostealer: тип вредоносного ПО, ориентированный на кражу данных пользователя (пароли, cookie, кошельки).

- MoTW (Mark of the Web): метка безопасности Windows, указывающая, что файл загружен из интернета.

- C2 (Command and Control): сервер злоумышленника, принимающий украденные данные и отдающий команды.

Рекомендации по усилению PowerShell (короткий чек‑лист)

- Включите ExecutionPolicy: RemoteSigned или AllSigned.

- Включите Script Block Logging и Module Logging, экспорт логов в SIEM.

- Используйте Constrained Language Mode для ограниченных пользователей.

- Применяйте AppLocker/WDAC для контроля исполняемых скриптов.

Примеры тестов и критерии приёмки для проверки безопасности

- Сценарий: пользователь получает фишинговое письмо с просьбой вставить путь. Проверка: пользователь не вставляет; если вставил — система блокирует исполнение через AppLocker.

- Сценарий: скачивание «изображения» с инжектом. Проверка: EDR фиксирует сетевую активность и сканирует объект в памяти; офлайн‑сканирование обнаруживает следы.

Заключение

FileFix‑атаки демонстрируют, что социальная инженерия плюс легитимные инструменты ОС остаются мощным вектором компрометации. Самый простой и эффективный барьер — внимательность пользователей и базовые технические меры: ограничённые учётные записи, жёсткая политика PowerShell, AV/EDR с проверкой памяти и процедура быстрого реагирования.

Важно: если вы обнаружили признаки компрометации, действуйте по порядку — изоляция, смена паролей на чистом устройстве, офлайн‑сканирование и при необходимости восстановление ОС.

Ниже — краткий список полезных ресурсов и действий для немедленного выполнения:

- Немедленно отключитесь от сети.

- Смените пароли с чистого устройства.

- Запустите офлайн‑сканирование Microsoft Defender.

- Сообщите в IT/службу поддержки при работе в корпоративной среде.

Примечание: если у вас есть подозрительная страница или файл — не пытайтесь исследовать его на рабочем компьютере; направьте артефакт специалистам или в лабораторию безопасности.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone