Как защитить и восстановить взломанный Gmail

Я признаюсь: моя электронная почта — это почти вся моя жизнь в сети. К ней привязаны PayPal, фриланс-проекты и важные учетные записи. Я думал, что пароль на 50 символов — это надёжно, пока не случилось почти самое плохое: меня взломали.

Второй серьёзный просчёт — постоянный вход в систему. Это удобно, но опасно, особенно если вы живёте онлайн. Я длительное время использовал продукты Google: Google Reader, Google News, Google Calendar, Google Books, Google+, AdSense и другие. Они хорошие и простые, но концентрация доступа повышает риск.

Ниже — практическое руководство для восстановления доступа, жёсткой и последовательной жесткой защиты аккаунта и плейбук на случай повторной атаки.

Основы безопасности аккаунта Gmail

Коротко о главном: сильный пароль, резервные контакты и регулярные проверки.

- Установите надёжный пароль. Под “надёжным” я понимаю не только буквы и цифры, но и символы: *, /, #, ^, &, -, + и другие. Длина — минимум 30 символов. Чем длиннее, тем лучше.

- Не используйте простые слова, известные фразы или последовательности клавиш. Пароли типа фразы из нескольких случайных слов, смешанные с символами, работают лучше.

- Храните пароль в защищённом менеджере паролей. Если вы не доверяете компьютеру, распечатайте пароль и храните лист в кошельке.

- Проверьте резервный адрес электронной почты и секретный вопрос. Убедитесь, что резервная почта тоже защищена сильным паролем и доступна вам.

Если сомневаетесь в антивирусе и антишпионском ПО, скачайте Google Pack или используйте проверенное ПО одной марки. Не устанавливайте сразу несколько антивирусов — это может привести к конфликтам.

Suggested Read: Ultimate Guide to Secure Your GMail Account

Дополнительные обязательные шаги

Даже с сильным паролем регулярно его меняйте. Частота обновления — по вашему выбору, но разумно хотя бы раз в месяц для аккаунтов с высокой ценностью данных. Google рекомендует держать в актуальном состоянии резервный адрес, номер телефона и секретный вопрос.

Подключите двухэтапную проверку (2-Step Verification). Это самый эффективный способ снизить вероятность несанкционированного доступа. Если вы планируете длительную поездку, заранее подумайте, как будете получать коды — смените номер телефона или настройте резервные коды.

Проверяйте авторизованные сайты и доступы к почте, POP/IMAP. Злоумышленник может настроить пересылку писем, создать фильтры или оставить подключённые почтовые клиенты. Периодически просматривайте активные устройства и сеансы.

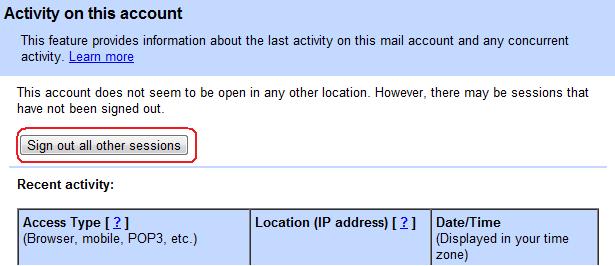

Вы можете это сделать, кликнув «Детали» в правом нижнем углу страницы Gmail. Там видно, не открыты ли другие сеансы. Если найдёте чужие подключения — нажмите «Выйти со всех других устройств».

Проверьте геолокации и время активности: если вы видите доступы из стран, где вы не были, это тревожный знак.

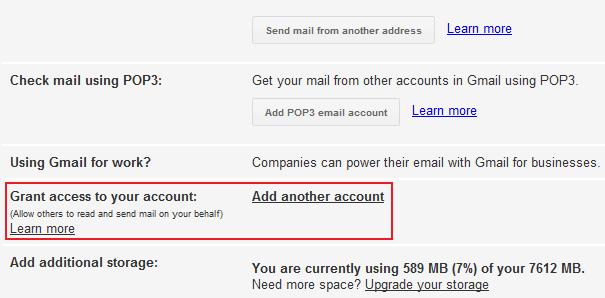

После выхода со всех устройств перейдите в Настройки почты > Учетные записи и импорт и проверьте, добавлял ли кто-то пересылки или внешние аккаунты.

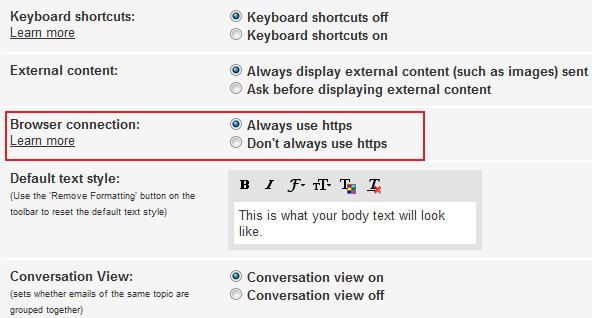

Также проверьте, используется ли защищённое соединение «https» и включите его в настройках, если оно выключено.

Что делать, если аккаунт уже взломан — по шагам

- Действуйте немедленно. Чем быстрее — тем выше шанс восстановить контроль.

- Попробуйте войти. Если пароль не проходит, используйте форму восстановления аккаунта Google: «Не удаётся войти?» или «I no longer have access to these» при отсутствии доступа к резервной почте/телефону.

- Если вы всё ещё вошли в систему на одном устройстве — немедленно выйдите со всех устройств через «Детали» и замените пароль.

- Очистите историю и кеш браузера, но делайте это после выхода и изменения пароля. Если вы очистите раньше и дадите злоумышленнику время — он успеет сделать изменения в настройках.

- Проверьте разделы: Учетные записи и импорт, Пересылка и POP/IMAP, Фильтры и заблокированные адреса, Автозаполнение и подписи. Удалите все неизвестные пересылки и правила.

- Если злоумышленник сменил резервный адрес и номер — при ответе на форму восстановления максимально подробно укажите известные контакты, метки, приблизительные даты писем и сервисы Google, которыми вы пользуетесь. Это ускоряет рассмотрение запроса поддержкой.

- Сообщите контактам о возможном компромате. Предупредите близких и коллег, чтобы они не открывали подозрительные письма от вашего адреса.

- Просканируйте все устройства на наличие вредоносного ПО и кейлоггеров.

- Включите двухэтапную проверку и создайте резервные коды.

- Если нужно — обратитесь в поддержку Google и следуйте их инструкциям.

В моём случае поддержка Google ответила быстро, и я восстановил доступ.

Плейбук: пошаговый сценарий восстановления и защиты (SOP)

- Идентификация инцидента

- Признаки: незнакомые письма, смена пароля, непонятные пересылки, входы из чужих геолокаций.

- Немедленно прекратите текущую работу в почте.

- Блокировка доступа угрозы

- Выйдите со всех устройств через «Детали».

- Смените пароль на безопасном устройстве.

- Восстановление контроля

- Если не можете сменить пароль, запустите «Не удаётся войти?» и заполните форму восстановления.

- Предоставьте максимум информации: метки, частые контакты, даты писем.

- Устранение следов злоумышленника

- Проверьте и удалите неизвестные фильтры, пересылки, подключенные аккаунты и сторонние приложения.

- Проверьте настройки автозаполнения и подпись на предмет внешних ссылок.

- Обеспечение долгосрочной защиты

- Включите двухэтапную проверку.

- Обновите резервную почту и телефон.

- Установите менеджер паролей и создайте уникальные пароли.

- Мониторинг и отчётность

- Ведите журнал действий: время обнаружения, предпринимаемые шаги, контакты поддержки.

- Если дело серьёзное — уведомите работодателя и/или правоохранительные органы.

Чеклист безопасности на каждый день

- Двухэтапная проверка включена.

- Пароль уникален и хранится в менеджере паролей или распечатан.

- Резервная почта и телефон актуальны.

- Нет незнакомых пересылок или фильтров.

- Регулярные сканирования антивирусом выполнены.

- Браузер и ОС обновлены до последних версий.

- Избегаю подключения к публичному Wi‑Fi без VPN.

Ролевые чек-листы

Пользователь

- Сильный уникальный пароль.

- Двухэтапная проверка и резервные коды.

- Очистка сессий и периодическая проверка активности.

IT-администратор малого бизнеса

- Централизованный менеджер паролей для сотрудников.

- Обязательное включение 2FA для корпоративных аккаунтов.

- Журналирование входов и оповещения об аномалиях.

Ответственный за безопасность

- Регулярные тесты фишинга для персонала.

- Автоматизированный мониторинг доменных и почтовых имен.

- План реагирования на инциденты и периодические тренировки.

Техническая жёсткая защита и рекомендации

- Включите 2-Step Verification: предпочтительно с аппаратными ключами безопасности (FIDO U2F) или приложением-генератором кодов.

- Отключите автоматическую пересылку на неизвестные адреса.

- Удалите старые приложения и OAuth-доступы, которыми вы не пользуетесь.

- Для доступа к почте по POP/IMAP используйте приложения, поддерживающие OAuth, а не хранение пароля в открытом виде.

- Используйте SSH/VPN и избегайте публичных Wi‑Fi для входа в чувствительные аккаунты.

Модель зрелости защиты аккаунта (уровни)

- Уровень 0 — минимальная защита: простой пароль, нет резервных контактов.

- Уровень 1 — базовая: сложный пароль, резервный адрес и телефон, базовый антивирус.

- Уровень 2 — продвинутый: 2FA, менеджер паролей, регулярные обновления, сканирование на malware.

- Уровень 3 — корпоративный: аппаратные ключи, централизованный SSO, аудит и мониторинг.

Критерии приёмки (как понять, что всё в порядке)

- Вы восстанавливаете доступ и входите без ошибок.

- Не обнаружено неизвестных пересылок, фильтров и подключённых аккаунтов.

- 2FA настроена, резервная почта и номер подтверждены.

- В устройствах нет признаков malware по результатам сканирования.

Простая методология расследования инцидента

- Соберите факты: логины, IP, метки, время активности.

- Заблокируйте причинный вектор (смена пароля, выход из сессий, удаление пересылок).

- Проанализируйте устройства на malware.

- Восстановите и усилите безопасность.

- Документируйте и извлеките уроки.

Тесты и критерии приёмки

- Попытка входа со старого пароля должна не пройти.

- Попытка создать пересылку на несуществующий адрес должна предотвращаться.

- После восстановления пользователь должен получить список изменённых настроек.

Матрица рисков и меры снижения

| Риск | Вероятность | Влияние | Меры снижения |

|---|---|---|---|

| Фишинг-письма | Высокая | Среднее–высокое | Обучение, фильтры, тесты фишинга |

| Кража пароля через кейлоггер | Средняя | Высокое | Сканы на malware, смена паролей, 2FA |

| Перенаправление почты злоумышленником | Низкая–средняя | Высокое | Проверка пересылок, оповещения о новых правилах |

| Компрометация резервной почты | Низкая | Высокое | Дублирование защиты резервной почты, разные пароли |

Что не работает или когда меры не спасают

- Если злоумышленник уже настроил пересылку и удаляет уведомления — восстановление усложняется.

- Если все ваши устройства заражены кейлоггерами, простая смена пароля не поможет без тщательной очистки.

- Если резервная почта также скомпрометирована, потребуется детальная проверка и помощь поддержки Google.

Полезные шаблоны и сниппеты

Шаблон сообщения контактам при компрометации:

Здравствуйте,

Мой почтовый ящик был скомпрометирован. Пожалуйста, не открывайте письма или вложения, пришедшие от меня в последние X часов, и сообщите, если получили от меня подозрительные сообщения.

Спасибо.

Короткая запись в журнал инцидента:

- Время обнаружения: YYYY-MM-DD HH:MM

- Признаки: неизвестная пересылка, гео-доступ

- Действия: выход со всех устройств, смена пароля, обращение в поддержку

Глоссарий в одну строку

- 2FA — двухфакторная аутентификация, требует второй фактор помимо пароля.

- POP/IMAP — протоколы для получения почты в почтовых клиентах.

- OAuth — протокол авторизации сторонних приложений без передачи пароля.

Пример решения для малого бизнеса

- Включите обязательную 2FA для всех сотрудников.

- Организуйте централизованный менеджер паролей.

- Проводите ежеквартальные проверки безопасности и фишинг-учения.

Короткое объявление для команды (100–200 слов)

Вчера наш корпоративный почтовый аккаунт подвергся попытке несанкционированного доступа. Мы оперативно вышли со всех устройств, сменили пароли и включили двухэтапную проверку для всех сотрудников. Просим всех немедленно проверить свои учётные записи, обновить пароли и удалить неизвестные пересылки. Также настоятельно рекомендуем настроить менеджер паролей и пройти простое обучение по распознаванию фишинга. Если вы получили подозрительное письмо от коллеги — сообщите в IT-поддержку.

Превентивные советы и повседневные привычки

- Не вводите пароль в ответ на письмо.

- Всегда проверяйте ссылки перед кликом: наведите курсор и посмотрите адрес.

- Используйте менеджер паролей и не храните пароли в открытых текстовых файлах с очевидными именами.

- Делайте резервные копии важной почты и документов.

Итог и следующие шаги

Взлом почты — стрессовая ситуация, но последовательные и быстрые действия часто позволяют вернуть контроль. Главные меры: выход со всех устройств, смена пароля, восстановление через форму Google, удаление неизвестных пересылок и включение 2FA. После инцидента наладьте регулярные проверки и автоматизируйте мониторинг доступа.

Важно: относитесь к электронной почте как к ключу от ваших финансов и репутации. Наличие надёжного процесса восстановления и дисциплина в управлении паролями снижает риск серьёзных последствий.

Сводка приведённых шагов:

- Немедленно действовать при подозрениях.

- Выйти со всех устройств и сменить пароль.

- Восстановить через Google, если доступ утерян.

- Проверить пересылки, фильтры и подключённые приложения.

- Включить двухэтапную проверку и хранить пароли в менеджере.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone