Как я чуть не потерял Gmail и что нужно делать, чтобы этого не случилось

Я признаюсь: моя электронная почта — это почти всё. К ней привязаны PayPal, удалённые работы, подписки и личная переписка. Я думал, что пароль из 50 символов — это уже надёжно, но составил его только из слов и цифр. Это почти стоило мне аккаунта.

Ещё одна большая ошибка — быть постоянно вошедшим в систему. Это глупо, особенно если вы живёте в сети. Я использовал много сервисов Google: Reader, News, Calendar, Books, Google+ и Adsense. Они удобны и просты, поэтому я привязал к одному Gmail много сервисов. Это увеличило риск: компрометация аккаунта бьёт по нескольким зонам сразу.

В этой статье я переведу свой опыт в конкретные шаги: что делать сразу при подозрении на взлом, как вернуть доступ, как усилить защиту и какие практики внедрить, чтобы минимизировать риск в будущем.

Основные принципы безопасности аккаунта Gmail

Кратко — три базовых правила, которые надо выполнять постоянно:

- Сильный уникальный пароль. Длина и сложность важнее редкости слов.

- Надёжный способ восстановления (второй адрес, телефон) и контроль над ним.

- Двухэтапная верификация и регулярные проверки активных сессий.

Определение: двухэтапная верификация — дополнительный уровень защиты, когда для входа помимо пароля нужен временный код или ключ.

Как выбрать пароль

- Используйте случайную фразу или менеджер паролей. Минимум 30 символов, лучше 50+. Включайте буквы разного регистра, цифры и символы: * / # ^ & - + .

- Не используйте последовательности слов, которые можно угадать по вашим публикациям или соцсетям.

- Если боитесь оставлять пароль в цифровом виде на компьютере, распечатайте его и храните в надёжном месте.

Важно: не называйте файл с паролем «password» или похожим именем. Злоумышленник ищет очевидные имена в первую очередь.

Антивирус и антишпионское ПО

- Установите одно надёжное решение. Несколько антивирусов одновременно могут конфликтовать.

- Обновляйте базы и выполняйте полное сканирование хотя бы раз в неделю.

- Для сомнительных программ смотрите отзывы и проверяйте цифровые подписи.

Совет: набор утилит Google Pack и проверенные бесплатные антивирусы подойдут новичку.

Дополнительные шаги защиты, которые нужно сделать сегодня

- Периодически меняйте пароль. Частота зависит от уровня риска, но раз в месяц или раз в квартал будет полезно при активном использовании.

- Убедитесь, что адрес восстановления и номер телефона защищены уникальными паролями и тоже доступны только вам.

- Включите двухэтапную верификацию (2FA). Для поездок заранее настройте резервные коды или альтернативный номер.

Важно: если вы планируете долгое путешествие, обновите номер для 2FA до отъезда или сохраните резервные коды. Потеря доступа к телефону — частая причина проблем.

Проверка активных сессий и приложений

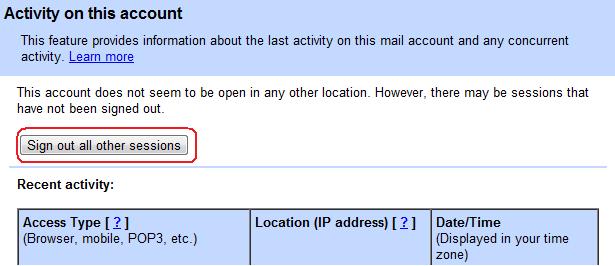

Периодически проверяйте, какие устройства и сторонние приложения имеют доступ к вашему Gmail. В Gmail это видно внизу экрана через ссылку “details”.

- Нажмите “Просмотреть активность” или “details” и выйдите из всех незнакомых сессий.

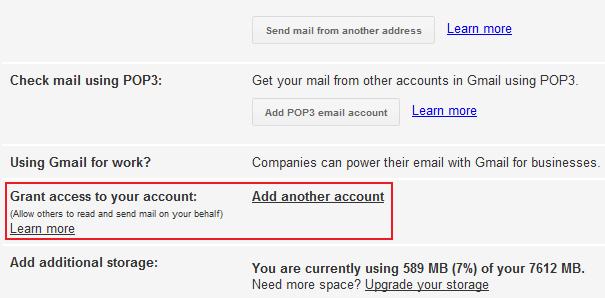

- Проверьте раздел «Аккаунты и импорт» — там могут быть добавлены пересылки, переадресации или подключённые почтовые аккаунты, о которых вы не знали.

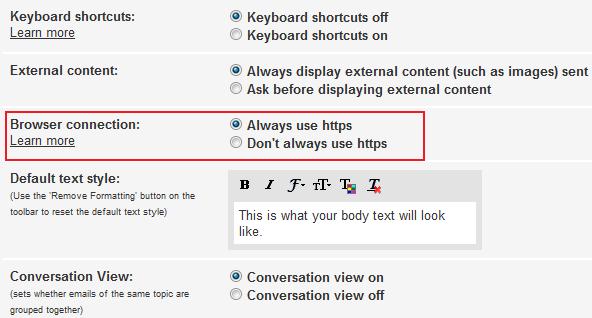

Проверьте использование HTTPS и защищённое соединение при работе с почтой.

Что делать немедленно, если вы подозреваете взлом

Пошаговый инцидентный план (runbook) — действуйте быстро.

- Немедленно выйдите из сессий на всех устройствах. На странице подробной активности выйдите из всех незнакомых сессий.

- Попробуйте войти и, если не получается, не тратьте время на многократный ввод пароля. Злоумышленник может менять параметры восстановления.

- Если вход возможен — смените пароль сразу на уникальный, длинный и сложный.

- Удалите неизвестные пересылки и подключённые аккаунты: Mail Settings > Accounts and Import. Удалите все правила и пересылки, которые вы не создавали.

- Проверьте и восстановите телефон и резервный адрес. Если они изменены — используйте опцию “Я больше не имею доступа к этим” в форме восстановления аккаунта.

- Включите 2FA и создайте резервные коды. Запишите их в безопасное место.

- Если злоумышленник получил доступ к финансовым сервисам (PayPal, Ads), сообщите в службу поддержки этих сервисов и смените там пароли.

- Просканируйте все устройства на вирусы и удалите обнаруженные угрозы.

- Уведомьте близкие контакты и предупредите об отправленных от вашего адреса подозрительных письмах.

- Заполните форму восстановления Google подробно: укажите метки, часто отправляемые контакты и приблизительные даты создания писем.

В моём случае Google ответил быстро, и я вернул доступ. Но моя скорость реакции и последовательность действий имели решающее значение.

Инцидентный чеклист для срочных действий

- Выйти из всех сессий

- Не вводить пароль многократно при подозрении на блокировку

- Сменить пароль (если есть доступ)

- Удалить неизвестные пересылки и правила

- Проверить и восстановить методы восстановления

- Включить 2FA, сохранить резервные коды

- Сканирование устройств антивирусом

- Проверка подключённых приложений OAuth

- Сообщение контактам и финансовым сервисам

Пошаговая методика восстановления доступа

- На странице входа выберите «Забыли пароль» и следуйте подсказкам. Если стандартные опции недоступны, выбирайте “Я больше не имею доступа к этим”.

- Подготовьте список последних контактов, меток и сервисов Google, которые вы использовали. Чем точнее — тем выше шанс восстановления.

- Укажите приблизительные даты: когда создавались папки, когда были важные письма, от кого приходили сообщения.

- Отправьте форму и внимательно следите за письмами от поддержки.

Критерии приёмки: аккаунт доступен, восстановлены настройки восстановления, включена 2FA, нет неизвестных пересылок.

Как усилить безопасность в долгосрочной перспективе

- Используйте менеджер паролей (1Password, Bitwarden, KeePass) для генерации и хранения сложных паролей.

- Применяйте аппаратные ключи 2FA (например, FIDO2) для максимальной защиты.

- Ограничьте доступ приложений OAuth: удалите те, что не нужны.

- Включите оповещения о подозрительной активности ие уведомления по SMS или у приложения безопасности.

- Регулярно делайте резервные копии почты и экспортируйте важные данные.

Шаблон настроек безопасности (чек‑лист для внедрения)

- Пароль: уникальный, 30+ символов

- Менеджер паролей: настроен и синхронизирован

- Восстановление: резервный email и номер телефона проверены

- 2FA: включена; резервные коды сохранены

- Подключённые приложения: проверены и очищены

- Антивирус: установлен, обновляется и сканирует еженедельно

- Резервное копирование почты: настроено

Роли и ответственность (кто что делает)

Администратор отдела IT:

- Включает политические правила MFA и блокирует подозрительные IP

- Имеет доступ к логам и помогает в расследовании

Обычный пользователь:

- Меняет пароли, включает 2FA и проверяет подключённые приложения

- Немедленно сообщает о подозрениях IT или в службу поддержки

Менеджер по безопасности:

- Проводит обучающие сессии

- Настраивает политику резервных копий и мониторинга

Когда стандартные меры не сработают

Примеры ситуаций, когда базовых действий может быть недостаточно:

- Если злоумышленник имеет контроль над вашим устройством (кейлоггер, root): потребуется полная переустановка ОС.

- Если у злоумышленника есть доступ к резервному email или телефону — смените их через безопасное устройство и сообщите в Google.

- Если у вас похищены аппаратные ключи доступа — отозвать разрешения и перевыпустить ключи.

Альтернатива: при подозрении на массовую компрометацию аккаунтов организации — перевод на централизованную систему идентификации (SSO) с строгими правилами MFA.

Диаграмма принятия решений (в формате Mermaid)

flowchart TD

A[Подозрение на взлом] --> B{Можете войти в аккаунт?}

B -- Да --> C[Сменить пароль, проверить пересылки, включить 2FA]

B -- Нет --> D[Использовать восстановление аккаунта: 'Не имею доступа']

D --> E{Google восстановил доступ?}

E -- Да --> C

E -- Нет --> F[Сканирование устройств, обращение в поддержку, смена паролей на связанных сервисах]

C --> G[Мониторинг 30 дней и аудит безопасности]

F --> GКонтроль рисков и рекомендации по безопасности

Риски:

- Утечка пароля через фишинг или инфицированное устройство.

- Несанкционированный доступ через OAuth приложения.

- Потеря телефона для 2FA.

Митигаторы:

- Аппаратный ключ 2FA и менеджер паролей.

- Регулярный аудит подключений и пересылок.

- Сохранение резервных кодов и запасного метода восстановления.

Защита приватности и соответствие (коротко)

Если вы обрабатываете персональные данные других людей, проверьте правила хранения и передачи данных в Google и требования вашей юрисдикции. В странах с регуляцией по защите данных (например, GDPR) нужно документировать инциденты и при необходимости уведомлять пользователей и регулятор.

Краткая галерея крайних случаев

- Компрометация почты с доступом к финансовым сервисам — требует немедленного оповещения платёжных провайдеров.

- Смена параметров восстановления — чаще всего требует продвинутого восстановления через форму Google.

- Кейлоггер на компьютере — полная переустановка ОС и смена паролей с чистого устройства.

Однострочные определения (глоссарий)

- 2FA: двухэтапная верификация — второй фактор помимо пароля.

- OAuth: протокол, по которому приложения получают ограниченный доступ к аккаунту.

- Аппаратный ключ: физическое устройство для аутентификации.

Короткий сценарий оповещения для контактов

Если вы заметили рассылку спама от вашего адреса, отправьте шаблонное сообщение таким контактам:

“Мой почтовый аккаунт был временно скомпрометирован. Если вы получили подозрительное письмо от меня, не открывайте вложения и не переходите по ссылкам. Сейчас я восстанавливаю доступ.”

Итог и рекомендации

- Главное — действовать быстро и методично. Чем быстрее вы начнёте восстановление, тем выше шанс вернуть контроль без последствий.

- Постоянно поддерживайте базовую гигиену: сильные пароли, 2FA, антивирус и аудит подключённых сервисов.

- Обучите себя и близких простым правилам: не переходить по подозрительным ссылкам и выходить из аккаунта на чужих устройствах.

Короткое резюме: восстановление возможно, но оно требует точной подготовки и быстрого реагирования. Сделайте безопасность частью своей привычки.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone