Встроенный аутентификатор iOS и iPadOS: настройка 2FA и автозаполнение кодов

Быстрые ссылки

Как включить встроенный аутентификатор

Как настроить учётную запись для двухфакторной аутентификации

Как включить автозаполнение паролей и кодов подтверждения

Нужно часто подтверждать входы кодами? Начиная с iOS 15 и iPadOS 15 в встроенном хранилище паролей появился генератор кодов двухфакторной аутентификации (2FA). Он хранит для каждой учётной записи пароль и, при настройке, одноразовые коды (TOTP), которые автоматически подставляются при входе. Это снижает необходимость переключаться между приложениями и упрощает повседневную безопасность.

Важно: функция работает только с сайтами и приложениями, которые поддерживают настройку 2FA через QR-код или ключ (setup key). Настройка выполняется для каждой учётной записи отдельно и требует ваших действий на стороне сервиса (например, на сайте GitHub, Google, Twitter и других).

Как включить встроенный аутентификатор

Кратко: откройте «Настройки» → «Пароли», подтвердите доступ (Face ID/Touch ID/код), выберите учётную запись или добавьте новую, затем в разделе параметров учётной записи выберите «Настроить код подтверждения» и введите ключ или отсканируйте QR.

Подробно:

- Откройте приложение «Настройки» и выберите раздел «Пароли». В iOS этот раздел может быть подписан как «Пароли» (Passwords).

- Для доступа потребуется подтверждение: используйте Face ID, Touch ID или код устройства.

- Откроется список сохранённых логинов. Нажмите на запись существующего сайта или в правом верхнем углу коснитесь значка “+”, чтобы добавить новый логин.

- Если добавляете новый логин, введите адрес сайта, имя пользователя и пароль. iOS предложит более надёжный пароль, если нужно обновить учётные данные.

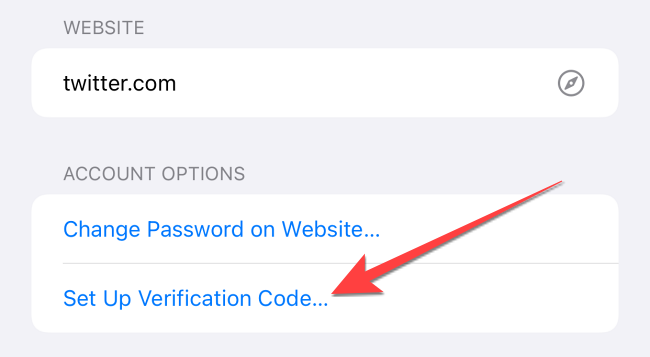

- В карточке учётной записи откройте раздел параметров учётной записи и выберите «Настроить код подтверждения».

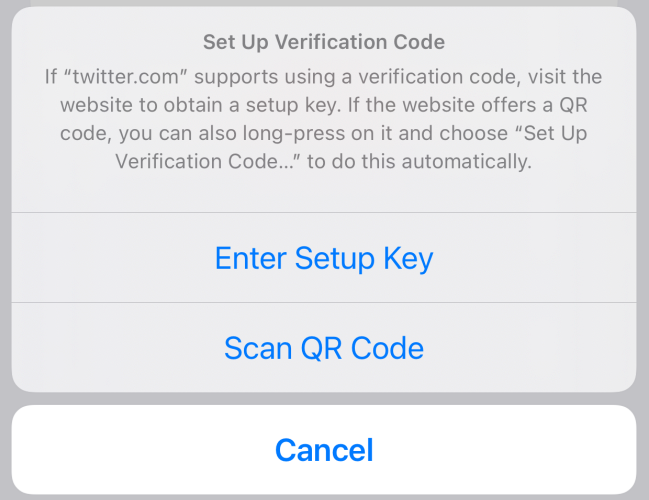

- Появится меню с двумя вариантами: ввести ключ вручную или отсканировать QR-код. Вы получите ключ/QR-код на сайте сервиса, где включаете 2FA.

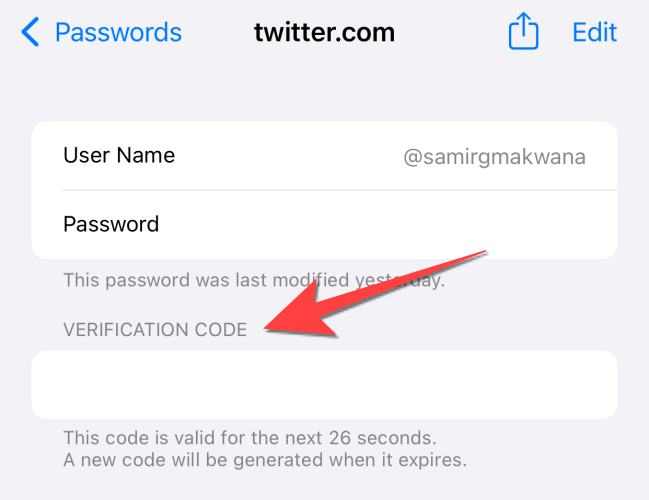

После добавления код начнёт генерироваться и будет виден в карточке учётной записи. Код обновляется регулярно (обычно каждые 30 секунд) в соответствии со стандартом TOTP.

Важно: если сервис поддерживает только SMS или аппаратный ключ (FIDO/WebAuthn) без QR/ключа для TOTP, встроенный генератор использовать нельзя.

Как настроить учётную запись для двухфакторной аутентификации

Возьмём пример с Twitter (инструкция применима к другим сервисам с аналогичным интерфейсом). Общая идея: на сайте сервиса включите двухфакторную аутентификацию и получите QR-код или секретный ключ.

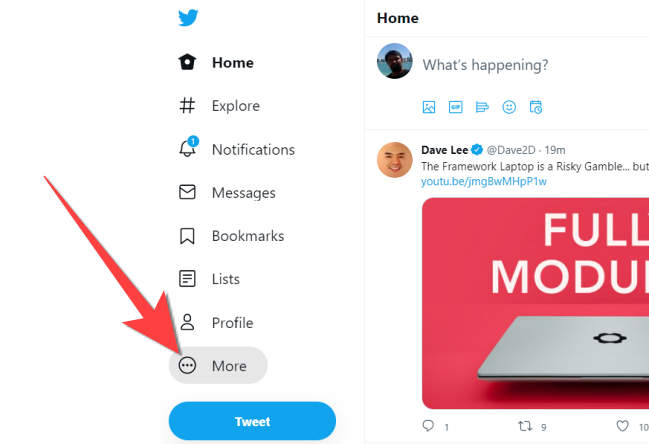

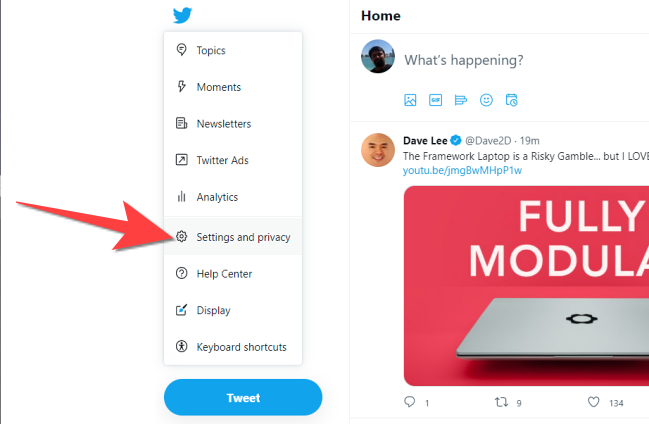

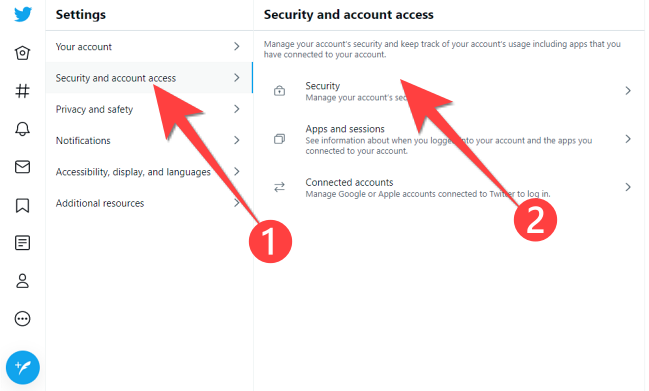

- На компьютере откройте сайт сервиса и войдите в аккаунт. Найдите настройки безопасности (обычно «Настройки и конфиденциальность» → «Безопасность и доступ к аккаунту» → «Безопасность»).

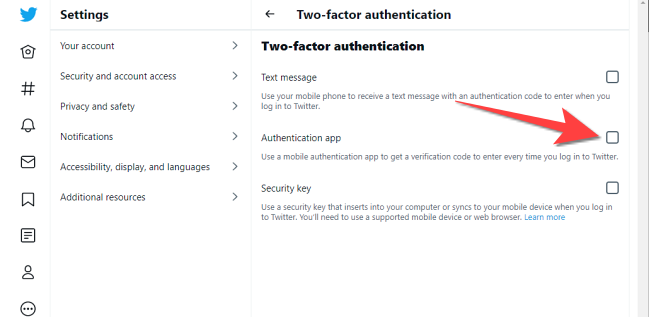

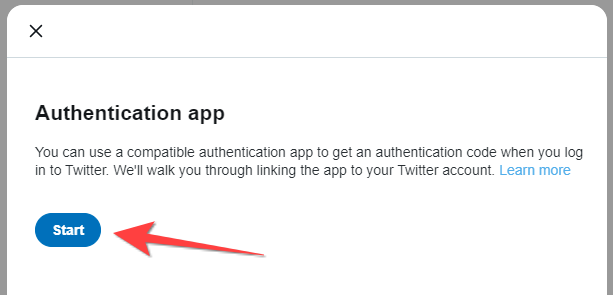

- Выберите опцию использования приложения-аутентификатора (Authentication App) и подтвердите действие вводом пароля аккаунта.

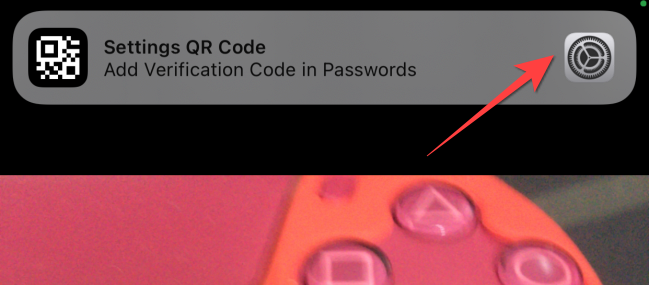

- Сайт выдаст QR-код. Откройте камеру на iPhone и отсканируйте QR-код с экрана компьютера. После сканирования появится уведомление «Добавить код подтверждения в Пароли» — коснитесь его.

- Подтвердите личность (Face ID/Touch ID) и выберите карточку учётной записи для добавления кода. После этого в карточке появится секция «Код подтверждения» с текущим шестизначным кодом, который обновляется каждые ~30 секунд.

Как включить автозаполнение паролей и кодов подтверждения

Если вы ранее использовали сторонний менеджер паролей, переключитесь на iCloud Keychain для автозаполнения встроенных кодов.

Откройте «Настройки» → «Пароли» и подтвердите доступ.

Нажмите «Автозаполнение паролей» (AutoFill Passwords).

- В разделе «Разрешить автозаполнение» выберите «iCloud Keychain».

После этого при входе в приложение или на сайт будет предлагаться автозаполнение как пароля, так и кода подтверждения. Это избавляет от ручного ввода и переключения между приложениями.

Когда встроенный аутентификатор не подойдёт

- Сервисы, которые не предоставляют QR-код или секретный ключ для TOTP — например, если поддерживается только SMS или аппаратные ключи FIDO без резервного секретного ключа.

- Если вам требуется переносимость между устройствами разных экосистем (Android ↔ iOS) и вы не используете общую учётную запись (iCloud). Встроенный генератор привязан к iCloud Keychain.

- Для корпоративных пользователей с политиками безопасности, требующими управляемых централизованных аутентификаторов или использования аппаратных токенов.

Альтернативные подходы

- Использовать сторонние менеджеры паролей с поддержкой TOTP (1Password, Bitwarden, Authy) — удобнее при переносе между платформами.

- Аппаратные ключи (FIDO2/WebAuthn) — более безопасны против фишинга, но не поддерживают автогенерацию TOTP.

- Комбинировать: iCloud Keychain для личных аккаунтов и корпоративный менеджер по политике компании.

Ментальные модели и эвристики

- Если сервис выдаёт QR-код или секретный ключ — можно использовать встроенный генератор.

- Если требуется высокая переносимость и резервирование — выбирайте менеджер паролей с экспортом/синхронизацией между платформами.

- Для критичных бизнес-аккаунтов выбирайте аппаратные ключи или корпоративные решения, даже если это неудобнее.

Чек-листы

Чек‑лист для пользователя при настройке 2FA на iPhone/iPad:

- Убедиться, что устройство обновлено до iOS 15 / iPadOS 15 или новее.

- Войти в iCloud и включить iCloud Keychain.

- Открыть «Настройки» → «Пароли» и подтвердить доступ.

- Добавить или выбрать учётную запись.

- В разделе параметров учётной записи выбрать «Настроить код подтверждения» и отсканировать QR или ввести ключ.

- Проверить появление секции «Код подтверждения» и актуальность шестизначного кода.

- Включить «Автозаполнение паролей» и выбрать iCloud Keychain.

Чек‑лист для администратора/ИТ‑службы при внедрении в организации:

- Проверить политикам компании допускает ли iCloud Keychain использование на рабочих устройствах.

- Оценить совместимость корпоративных сервисов с TOTP.

- Подготовить инструкцию для сотрудников с примерами популярных сервисов.

- Убедиться в наличии резервных способов восстановления доступа (backup codes, альтернативные контакты).

Порядок действий — краткая методология

- Анализировать: какие аккаунты должны иметь 2FA.

- Приоритизировать: персональные и критичные бизнес-аккаунты в первую очередь.

- Настроить: пройти процедуру описанную выше для каждой учётной записи.

- Проверить: выполнить вход и подтвердить автозаполнение.

- Документировать: сохранить резервные коды и инструкции по восстановлению доступа.

Критерии приёмки

- Для каждой защищённой учётной записи в карточке «Пароли» видно секцию «Код подтверждения» с обновляющимся шестизначным кодом.

- Автозаполнение предлагает код и пароль при попытке входа в приложение или на сайт.

- Восстановление доступа предусмотрено через резервные коды или альтернативный метод.

План отката и восстановление доступа

- Если при настройке что-то пошло не так, отмените добавление кода в карточке учётной записи и повторите процедуру.

- Если потеряли доступ к устройству с iCloud Keychain, используйте резервные коды сервиса или контактную процедуру восстановления у провайдера.

- Для корпоративных аккаунтов обратитесь в ИТ-поддержку и используйте утверждённый канал восстановления.

Сценарии тестирования и приёмки

- Попробуйте вход в сервис на другом устройстве: сайт должен предложить ввод кода, с iPhone автозаполнение должно предложить вставить текущий код.

- Проверьте обновление кода через 30 секунд — код должен измениться и продолжать работать при вводе текущего значения.

- Отключите сторонний менеджер паролей и проверьте, что iCloud Keychain автозаполняет пароли и коды.

Таблица рисков и способы смягчения

- Риск: потеря доступа к iCloud → Смягчение: сохранить резервные коды, включить альтернативные методы восстановления.

- Риск: сервис не поддерживает TOTP → Смягчение: использовать SMS (нежелательно) или аппаратный ключ, либо сторонний менеджер паролей с TOTP.

- Риск: корпоративная политика запрещает iCloud Keychain → Смягчение: применять корпоративные SSO/IdP решения.

Советы по устранению неполадок

- Если QR-код не сканируется: убедитесь, что экран компьютера не слишком яркий, используйте режим захвата экрана более высокого контраста или вручную введите секретный ключ.

- Если код не принимается сайтом: проверьте системное время на устройстве — точность времени критична для TOTP.

- Если автозаполнение не появляется: откройте «Настройки» → «Пароли» → «Автозаполнение паролей» и убедитесь, что выбран iCloud Keychain и разрешены подсказки.

Справочник терминов

- TOTP: одноразовый временно ограниченный пароль, меняется каждые ~30 секунд.

- QR-код: визуальное представление секрета, которое можно отсканировать камерой.

- iCloud Keychain: хранилище паролей и секретов Apple, синхронизируется через iCloud.

Решение по ветвлению с минимальными шагами

flowchart TD

A[Начать] --> B{Сайт поддерживает QR/ключ для TOTP?}

B -- Да --> C[Открыть Настройки → Пароли]

C --> D[Подтвердить FaceID/TouchID]

D --> E[Добавить/выбрать учётную запись]

E --> F[Настроить код подтверждения: сканировать QR или ввести ключ]

F --> G[Проверить появление кода в карточке]

G --> H[Включить Автозаполнение → iCloud Keychain]

B -- Нет --> I[Использовать альтернативу: аппаратный ключ или сторонний менеджер]

I --> J[Следовать инструкции выбранного решения]Приватность и соответствие требованиям

- Данные TOTP хранятся в iCloud Keychain и синхронизируются через iCloud при включённой синхронизации. Если для вас критична локальная изолированная сохранность без облака, используйте локальный менеджер паролей или аппаратные ключи.

- Для организаций с требованиями GDPR/личных данных рекомендуется обсуждать использование iCloud Keychain с юристами и ИТ‑отделом и документировать поток данных.

Короткая памятка для команды поддержки (100–200 слов)

Встроенный генератор 2FA в iOS/iPadOS хранит TOTP в карточках «Пароли» и подставляет коды при входе. Для настройки: в «Настройки» → «Пароли» выбрать учётную запись, «Настроить код подтверждения», отсканировать QR или ввести ключ, подтвердить Face ID/Touch ID. Включите «Автозаполнение паролей» → iCloud Keychain для автоподстановки кодов. Если сервис не предоставляет QR/ключ, используйте аппаратный ключ или сторонний менеджер. Для корпоративных устройств проверьте политику безопасности и способы восстановления доступа — сохранение резервных кодов обязательно.

Итог

Встроенный аутентификатор iOS/iPadOS — удобный и безопасный инструмент для личного использования: он сокращает количество переключений между приложениями и упростит управление кодами 2FA. Для корпоративных сценариев и для максимальной переносимости между платформами рассмотрите альтернативы и дополнения. Перед массовым внедрением оцените политику безопасности и план восстановления доступа.

Похожие материалы

Автоматическая очистка Корзины в Windows

Настройка почты в Thunderbird — Gmail, Exchange, IMAP/POP

Как добавить и переключать раскладки клавиатуры в Linux

Разблокировать и отформатировать внешний диск на Mac

Как слушать музыку на Google Home и Google Nest