Как обновить набор шифров на Windows Server для лучшей безопасности

Быстрые ссылки

Почему наборы шифров важны

Как проверить текущее состояние

Обновление набора шифров

Почему наборы шифров важны

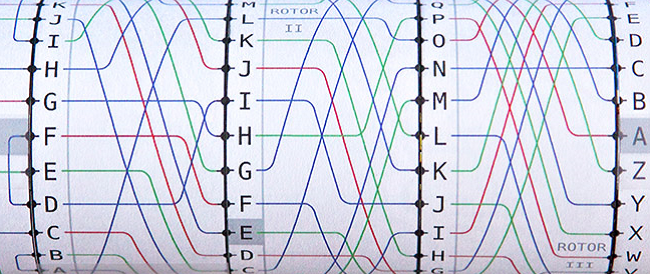

Набор шифров (cipher suite) — это набор алгоритмов, которые сервер и клиент используют при установлении защищённого соединения TLS/SSL. Он определяет, какие алгоритмы обмена ключами, шифрования и хеширования будут использоваться. Простая строка в настройках сервера может включать как современные стойкие варианты (например, ECDHE), так и устаревшие и небезопасные (например, DES, RC4).

Microsoft Internet Information Services (IIS) удобен в эксплуатации, но его настройки по умолчанию могут включать устаревшие шифры и протоколы. Это значит, что при поддержке старых алгоритмов браузер и клиент могут согласовать более слабый вариант и соединение окажется менее защищённым.

Важно: поддержка обратной совместимости иногда вынуждает администраторов сохранять устаревшие шифры — оценивайте совместимость с клиентами перед удалением.

Как проверить текущее состояние

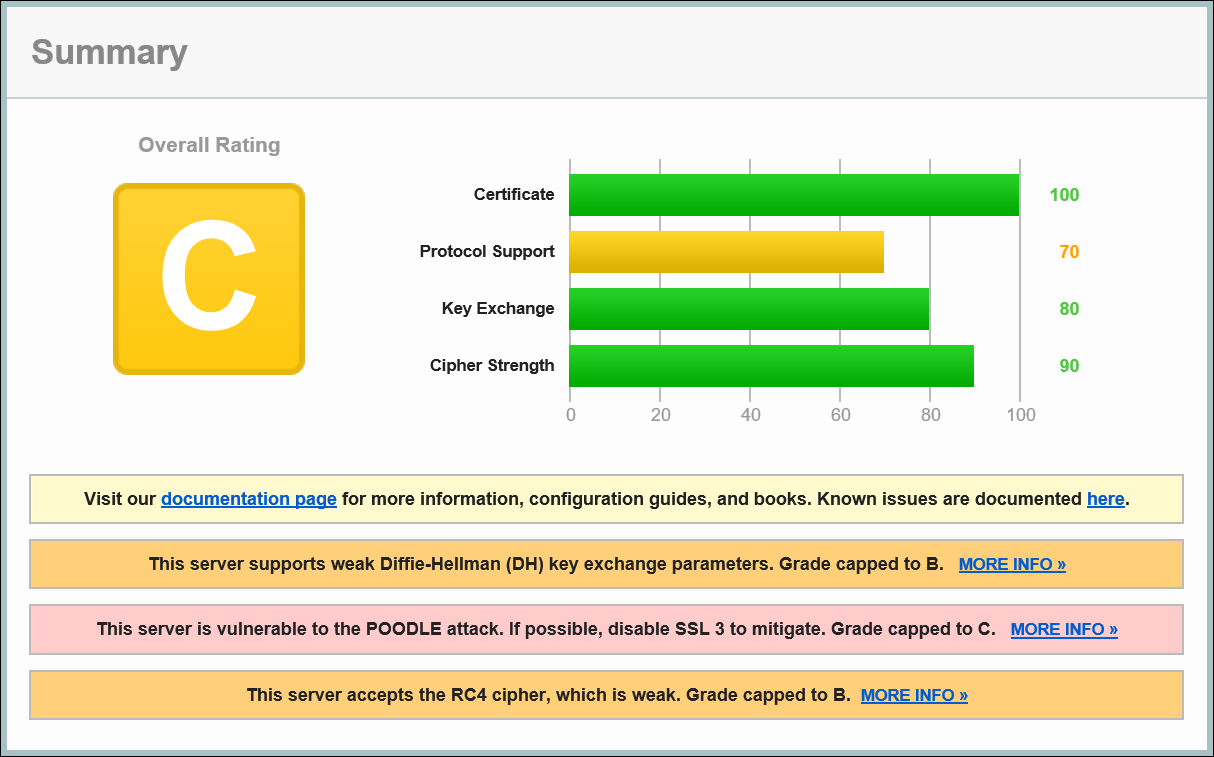

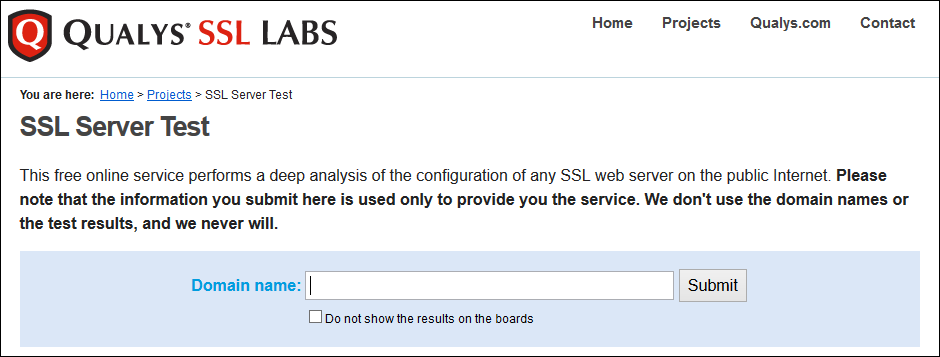

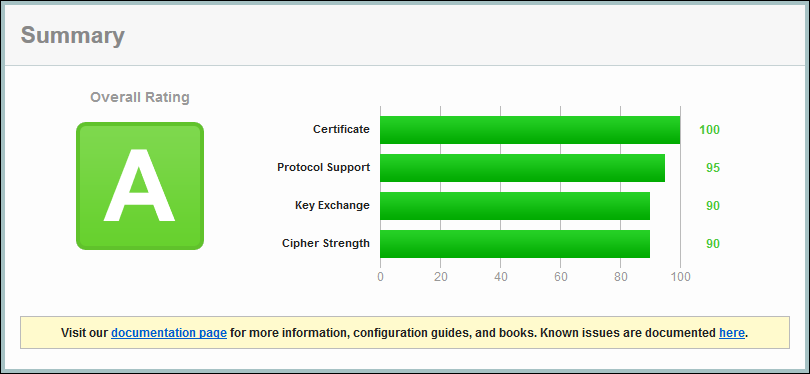

Перед изменениями полезно узнать текущее «здоровье» HTTPS у вашего сервера. Самый распространённый бесплатный инструмент — тест SSL Labs от Qualys: https://www.ssllabs.com/ssltest/.

Подсказка: введите ваш домен и дождитесь завершения сканирования. Отчёт покажет используемые протоколы (SSL/TLS), активные шифры, порядок предпочтений и рекомендации.

Примечание: рейтинг ниже «A» не всегда означает, что администоры плохо работают. Иногда по требованию совместимости сохраняется RC4 или старые протоколы. Используйте результаты как руководство, а не как единственный индикатор.

Обновление набора шифров через Редактор групповой политики

Ниже пошаговая инструкция для Windows Server с GUI и доступом к групповым политикам.

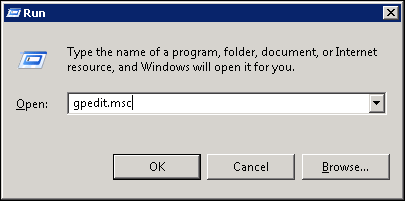

- Нажмите клавиши Windows + R, чтобы открыть окно «Выполнить». Введите gpedit.msc и нажмите ОК, чтобы запустить Редактор локальной групповой политики (Local Group Policy Editor).

В левой панели раскройте Computer Configuration → Administrative Templates → Network → SSL Configuration Settings.

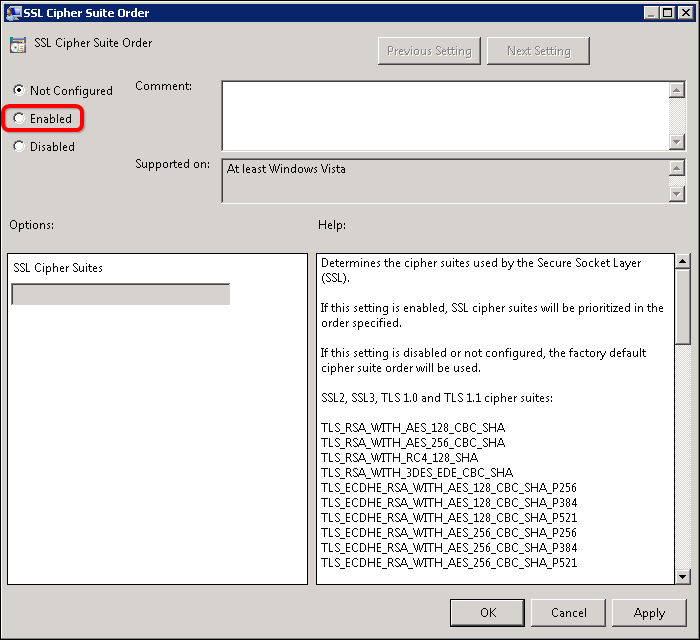

В правой панели дважды щёлкните SSL Cipher Suite Order.

- По умолчанию выделен вариант Not Configured. Выберите Enabled, чтобы отредактировать поле SSL Cipher Suites.

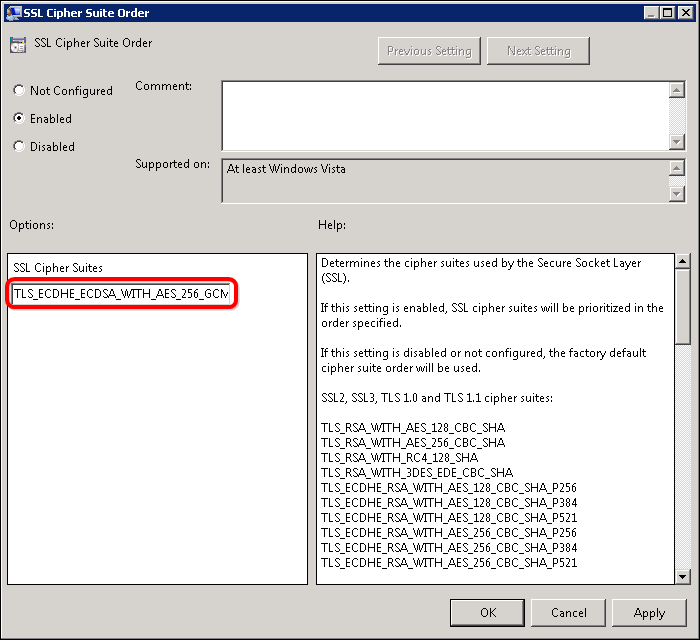

- Текст в поле представляет собой одну непрерывную строку со списком шифров, разделённых запятыми. Скопируйте текст в Блокнот и разбейте на строки для удобства чтения. Отредактируйте список: удалите устаревшие шифры и расположите предпочтительные в начале.

Ограничение: строка не должна превышать 1023 символа. Это означает, что придётся выбирать — используйте компактный набор современных шифров или управляйте порядком и совместимостью по приоритету.

Рекомендация: можно использовать проверенные собранные списки, например, список SChannel от Steve Gibson: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt. Он служит шаблоном для выбора безопасного порядка.

Сформатируйте ваш окончательный список как одну непрерывную строку (запятые между элементами), вставьте обратно в поле SSL Cipher Suites и нажмите OK.

Перезагрузите сервер, чтобы изменения вступили в силу.

Повторно просканируйте домен в SSL Labs и проверьте, что результат улучшился.

Важно: если после перезагрузки вы теряете доступ или появляется несовместимость с каким-то критичным клиентом, верните старые настройки из сохранённой копии.

Альтернативные подходы и инструменты

IIS Crypto (Nartac) — графический инструмент, который упрощает включение/отключение протоколов, шифров и хешей. Позволяет применить рекомендованные шаблоны (Best Practices, PCI, FIPS) и экспортировать/импортировать настройки.

Редактирование реестра напрямую — для серверных сред без GUI или при автоматизации через скрипты: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL. Там можно управлять протоколами, наборами шифров и хешами. Редактирование реестра требует строгой осторожности и резервной копии.

Централизованное управление GPO для доменных серверов — если у вас множество серверов, применяйте единый шаблон через Group Policy в Active Directory.

Примеры набора шифров и краткая шпаргалка

Ниже пример современного ориентировочного порядка (учтите ограничение длины 1023 символа — сокращайте или упрощайте):

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256

- TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

Эти записи нужно объединить в одну строку через запятые. Если вам важна совместимость со старыми клиентами, можно добавить несколько старых, но безопасных опций в конец.

Примечание: порядок важен — сервер отдаёт предпочтение первым элементам, поэтому поставьте самые безопасные и современные опции в начало.

Совместимость и рекомендации по версиям Windows

Windows Server 2012/2012 R2 и выше: поддерживают настройки через GPO и большинство современных шифров, но могут требовать обновлений для полного набора ECDHE/AEAD.

Windows Server 2008 R2 и старее: поддержка ограничена; для таких серверов лучше планировать миграцию или использовать обратные прокси с современным TLS (например, Nginx или Azure Application Gateway).

Автоматизация: при управлении большим парком серверов используйте групповые политики, PowerShell-скрипты или конфигурационные инструменты (Ansible, SCCM).

Когда обновление набора шифров может не помочь

Если проблема в устаревшем сертификате (например, ключ слишком короткий или использует SHA-1), изменение шифров не исправит сертификат.

Если приложение использует собственные TLS-стэки или прикладной протокол поверх TCP, которые не зависят от системного SChannel, изменения в GPO могут не повлиять.

Если клиенты используют устаревшие ОС/браузеры, они просто не смогут подключиться к серверу после удаления старых шифров. Оценивайте долю таких клиентов перед изменениями.

Чек-лист для ролей

Для системного администратора:

- Сделать резервную копию текущих настроек (экспортировать реестр или сохранить строку шифров).

- Проверить совместимость ключевых приложений/клиентов.

- Применить изменения в тестовой среде.

- Перезагрузить сервер и проверить журнал событий на ошибки SChannel.

Для менеджера по безопасности:

- Оценить риски совместимости и план отката.

- Согласовать окно обслуживания и оповещение пользователей.

Для DevOps/инженера релизов:

- Автоматизировать задачу через скрипт/шаблон GPO.

- Добавить проверку в CI: запуск теста SSL Labs или локального OpenSSL-скана как шаг в пайплайне.

Критерии приёмки

- Сервер проходит базовый тест SSL Labs без критических уязвимостей.

- TLS 1.2 и/или TLS 1.3 включены; SSL 2.0/3.0 и TLS 1.0/1.1 отключены (если политика совместимости позволяет).

- Приём соединений от ключевых клиентов подтверждён.

- Документация с исходными и новыми настройками сохранена в системе контроля конфигураций.

Тесты и кейсы приёмки

- Функциональный тест: установить HTTPS-сессию из браузера и проверить, что ресурс отдаёт контент без предупреждений.

- Инструментальный тест: просканировать домен в SSL Labs и получить требуемый рейтинг/статус по уязвимостям.

- Регрессионный тест: пройти тесты на критичных клиентских платформах (старые браузеры, мобильные приложения).

Безопасное откатывание и план на случай проблем

- Если после перезагрузки возникает несовместимость, восстановите сохранённую строку шифров и перезагрузите снова.

- Если доступ к серверу потерян полностью, используйте консоль удалённого управления (KVM, IPMI) и откат реестра из резервной копии.

- В журнале событий Windows смотрите записи SChannel для детальной диагностики проблем TLS.

Глоссарий (одно предложение на термин)

- TLS: протокол шифрования для защищённых сетевых соединений.

- Cipher Suite: набор алгоритмов, используемых для установления TLS-сессии.

- ECDHE: обмен ключами на эллиптических кривых с обеспечением вперёд-устойчивости.

- AEAD: режим шифрования, обеспечивающий аутентификацию и конфиденциальность одновременно.

Итог

Обновление набора шифров — недорогая и относительно простая мера для повышения безопасности HTTPS на Windows Server/IIS. При правильном подходе (резервные копии, тестирование и контроль совместимости) вы снизите риск перехвата и устаревших слабых шифров без серьёзных затрат.

Важно: всегда тестируйте изменения на тестовой среде и имейте план отката.

Источники и полезные инструменты:

- SSL Labs (Qualys): https://www.ssllabs.com/ssltest/

- Список SChannel от Steve Gibson: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt

- IIS Crypto от Nartac: https://www.nartac.com/Products/IISCrypto/Default.aspx

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone