Как протестировать шифрование VPN во время реального трафика

Кратко

Кратко: этот материал шаг за шагом объясняет, как проверить шифрование VPN в реальном времени — от простых команд в терминале до глубокого анализа трафика с Wireshark и автоматизированных онлайн‑сервисов. Подойдёт и обычным пользователям, и администраторам. В конце — чек-листы, критерии приёмки и план действий при утечке.

Важно: тестируйте только свои устройства и сети. Без разрешения анализ сетевого трафика чужих сетей запрещён.

Зачем проверять шифрование VPN

Цель любой VPN — скрыть источник трафика и защитить данные в пути. Тестирование помогает:

- Выявить утечки IP, DNS и WebRTC.

- Понять причину обрывов соединения и деградации скорости.

- Оценить реальную надёжность сервиса до оплаты.

Коротко: даже премиум‑VPN не гарантирует идеальную защиту в любых условиях. Проверка в реальном трафике показывает слабые места и даёт вам доказательства для перехода к другому провайдеру или смены настроек.

Быстрый обзор инструментов

- Командная строка (CLI) — быстрый локальный контроль IP.

- Wireshark — глубокий анализ пакетов.

- BrowserLeaks — набор веб‑тестов для утечек и отпечатков браузера.

- DNSLeakTest — проверка разрешения DNS и утечек DNS.

- Встроенные тесты в приложении VPN — удобно для оперативного мониторинга.

1. Проверка утечек IP через командную строку

Проверка IP из терминала — самый быстрый способ понять, маскирует ли VPN вашу личную сеть.

Что делать:

- Включите VPN и подключитесь к серверу.

- Откройте терминал.

- Выполните команду для своей ОС:

- macOS:

ipconfig getifaddr en0— проводное соединение;en1— беспроводное - Windows:

ipconfig /all— смотрите поля IPv4 адресов

- Сравните выданный локальный IP с тем, что показывает сайт вроде WhatIsMyIPAddress.

Если терминал показывает ваш реальный публичный IP или локальный адрес, совпадающий с реальным подключением, — это признак утечки. Утечка может происходить из‑за некорректной настройки интерфейсов, политики маршрутизации или недостаточной изоляции DNS.

Пример: в одном тесте бесплатный сервер показал несоответствие между адресами в столбце Ethernet и тем, что возвращал внешний сервис — явная утечка.

2. Использование Wireshark для обнаружения нешифрованного трафика

Wireshark показывает все пакеты, проходящие через интерфейс. Это лучший инструмент для детального анализа.

Установка и запуск:

- Скачайте Wireshark с официального сайта для Windows/macOS/Linux.

- На Windows при установке убедитесь, что установлена библиотека Npcap (часто возникает ошибка без неё).

- Запустите Wireshark, выберите интерфейс и нажмите Capture → Start.

Что смотреть:

- Поток IP‑пакетов — ищите пакеты, которые не проходят через туннель VPN.

- ARP‑пакеты — аномальные ARP могут раскрывать локальные адреса.

- Протоколы в ясном виде (HTTP, DNS) — их наличие вне туннеля означает утечку.

Пример анализа:

- При корректной работе вы увидите исходящие пакеты, адресованные через IP сервера VPN.

- Если видны ARP‑запросы с вашим локальным адресом или ответы DNS на ваш реальный провайдер — это утечка.

Что делать при обнаружении утечки:

- Проверьте настройки VPN (включён ли «kill switch», DNS‑защита, маршрут по умолчанию).

- Попробуйте подключиться к другому серверу или переключить протокол (WireGuard, OpenVPN, IKEv2).

- Если утечка сохраняется — обратитесь в поддержку VPN или смените провайдера.

3. Онлайн‑тесты: BrowserLeaks для комплексной проверки

Если не хотите копаться в пакетах, используйте комплексные веб‑сервисы. BrowserLeaks — набор инструментов, который быстро выявляет множество проблем.

Какие тесты есть:

- Проверка IP и заголовков HTTP

- WebRTC‑утечки (проверяет открытие реального IP через браузер)

- WebGL и Canvas‑фингерпринтинг

- Тесты SSL/TLS клиента

- Геолокация через Geolocation API

Особенно опасен тест Geolocation API: он может вернуть точные GPS‑координаты устройства (несколько метров). Если VPN не блокирует или не маскирует эту информацию — он не защищает ваше местоположение.

Как тестировать:

- Включите VPN.

- Откройте BrowserLeaks и последовательно запускайте тесты.

- Сравните результаты с тем, что вы ожидаете от VPN.

Примечание: хорошая практика — повторять тесты несколько раз и на разных серверах провайдера.

4. Расширенные DNS‑тесты с DNSLeakTest

DNS — ключевая часть. Даже если IP скрыт, DNS‑запросы, отправленные на серверы провайдера, выдают вашу активность.

DNSLeakTest позволяет выполнить стандартную и расширенную проверку. Интерпретация:

- Если в результатах видны серверы вашего ISP — DNS не замаскирован.

- Если в списке видны только DNS сервера VPN — защита работает.

Рекомендации:

- Запускайте Extended Test несколько раз и на разных серверах.

- Для исторических данных используйте инструменты мониторинга сети (например, GlassWire — платно/фремиум).

5. Встроенные инструменты в клиенте VPN

Многие провайдеры предлагают собственные тесты прямо в приложении или на сайте: проверка DNS, IP, WebRTC, и даже диагностические логи.

Как относиться к таким тестам:

- Они полезны для быстрой диагностики вашего подключения.

- Но тесты провайдера могут быть предвзяты — используйте их вместе с независимыми сервисами.

Пример функций:

- Обфускация трафика — трафик выглядит как обычные ISP‑пакеты.

- Диагностика соединения — журнал ошибок, время ответа сервера.

Если инструмент провайдера показывает вмешательство со стороны ISP (торможение, потери пакетов) — попробуйте менять серверы или протоколы.

Методология тестирования: шаги для повторяемого эксперимента

- Подготовка

- Обновите клиент VPN до последней версии.

- Убедитесь, что ОС и браузер обновлены.

- Отключите другие VPN/прокси и расширения, влияющие на сеть.

- Базовый тест

- Запустите CLI-проверку IP.

- Запустите BrowserLeaks базовые тесты.

- Глубокий анализ

- Запустите Wireshark и держите захват несколько минут во время типичной активности (браузинг, стриминг).

- Выполните DNSLeakTest (standard и extended).

- Повтор и сравнение

- Повторите тесты на другом сервере провайдера.

- Проверьте поведение при смене протоколов и включении/выключении kill switch.

- Документация

- Сохраните снимки экрана и дампы трафика.

- Оформите отчёт: какой сервер, время, протокол, результаты.

Критерии приёмки

VPN считается удовлетворительным, если:

- В CLI не виден реальный публичный IP.

- В Wireshark не появляются ясные (нешифрованные) HTTP/DNS пакеты, направленные на IP вашего ISP.

- BrowserLeaks не показывает WebRTC‑утечек и геолокация не возвращает реальные GPS‑координаты.

- DNSLeakTest показывает DNS сервера провайдера VPN, а не вашего ISP.

Если хотя бы одно условие не выполняется — требуется корректировка настроек или смена сервиса.

Чек‑лист: что проверить немедленно

Для пользователя:

- Включён kill switch в клиенте VPN

- Протокол соединения: WireGuard/OpenVPN/проверено

- Запущен BrowserLeaks — нет WebRTC‑утечек

- Запущен DNSLeakTest — DNS скрыт

- Быстрая CLI‑проверка IP совпадает с VPN‑сервером

Для администратора сети:

- Собраны дампы Wireshark для ключевых интервалов

- Проведён анализ ARP и маршрутизации

- Проверены правила файрвола и NAT

- Настроено логирование и периодические проверки

План действий при обнаружении утечки

- Изоляция: отключите чувствительные приложения.

- Активируйте kill switch.

- Попробуйте другой сервер/протокол.

- Проверка конфигурации DNS (ручные DNS провайдера VPN).

- Связь с техподдержкой провайдера с предоставлением дампов и скриншотов.

- При отсутствии решения — смена провайдера.

Риски и способы их снижения

| Риск | Вероятность | Последствие | Смягчение |

|---|---|---|---|

| WebRTC‑утечка | Средняя | Высокое (режим приватности под угрозой) | Отключить WebRTC в браузере или использовать расширение |

| DNS‑утечка | Средняя | Высокое (история доменов раскрыта) | Использовать DNS через VPN, зафиксировать DNS в настройках |

| ARP‑утечка | Низкая | Среднее (локальная идентификация) | Настроить корректные интерфейсы и обновить драйверы сети |

| Замедление ISP | Высокая | Среднее | Переключиться на другой сервер, включить обфускацию |

Роли и обязанности

Администратор:

- Проводит регулярные полномасштабные тесты с Wireshark и DNSLeakTest.

- Ведёт журнал изменений серверных конфигураций.

Обычный пользователь:

- Периодически выполняет BrowserLeaks и CLI‑проверки.

- Следует чек‑листу и сохраняет скриншоты при проблемах.

Тестовые случаи и критерии приёмки

- Тест: подключение к серверу A, запуск BrowserLeaks

- Ожидание: WebRTC не раскрывает реальный IP

- Критерий приёмки: Passed если WebRTC возвращает только VPN‑IP

- Тест: захват Wireshark при загрузке страницы

- Ожидание: все HTTP/DNS запросы проходят через туннель

- Критерий приёмки: Passed если нет прямых DNS/HTTP на серверы ISP

- Тест: DNSLeakTest Extended

- Ожидание: в списке — только DNS VPN

- Критерий приёмки: Passed если DNS на стороне VPN

Дополнительные подходы и альтернативы

- Используйте виртуальную машину или отдельный профиль браузера для тестов — это уменьшит влияние локальных расширений.

- Пробуйте разные протоколы: WireGuard чаще быстрее, OpenVPN иногда стабильнее в неблагоприятных сетях.

- Для постоянного мониторинга настройте SIEM/логирование и автоматические алерты об аномалиях.

Примерный playbook для инцидента утечки

- Получение сигнала (скриншот/алерт).

- Идентификация: какой сервер, время, протокол.

- Сбор доказательств: дамп Wireshark, результаты DNSLeakTest, BrowserLeaks.

- Временное решение: смена сервера, включение kill switch.

- Анализ причины: маршрутизация, DNS, неактуальная версия клиента.

- Постоянное решение: исправление конфигурации, патч или смена провайдера.

1‑строчный глоссарий

- DNS — система преобразования доменов в IP‑адреса.

- WebRTC — API браузера для прямой передачи аудио/видео, может раскрывать IP.

- ARP — протокол сопоставления IP и MAC в локальной сети.

- Kill switch — функция отключения Интернет‑сессий при разрыве VPN.

- Обфускация — маскировка VPN‑трафика под обычный трафик.

Галерея крайних случаев

- Бесплатные VPN, которые частично маршрутизируют трафик вне туннеля.

- Провайдеры с невключённым DNS‑маршрутом по умолчанию.

- Сети с агрессивным проксированием со стороны ISP, изменяющие пакеты.

Визуальное решение: как действовать — схема принятия решения

flowchart TD

A[Заподозрена утечка] --> B{Проверить CLI IP}

B -- Совпадает с VPN --> C{BrowserLeaks}

B -- Реальный IP виден --> D[Включить kill switch и сменить сервер]

C -- Нет утечек --> E[Мониторинг]

C -- Есть утечки --> F[Wireshark захват]

F --> G{ARP/DNS/HTTP вне туннеля}

G -- ARP --> H[Проверить локальные интерфейсы и драйверы]

G -- DNS --> I[Настроить DNS через VPN]

G -- HTTP --> J[Сменить провайдера]Заключение

Тестирование шифрования VPN при реальном трафике — обязательная процедура перед тем, как доверить сервису приватность и безопасность. Комбинация быстрых проверок (CLI, BrowserLeaks) и глубокого анализа (Wireshark, DNSLeakTest) даёт полноту картины. Документируйте результаты и имейте план действий на случай утечки.

Изображения: скриншоты и примеры в статье иллюстрируют типичные случаи и помогут вам повторить тесты. Имейте под рукой журнал с показателями и не стесняйтесь требовать от провайдера объяснений.

Изображение: Pixabay. Все скриншоты — собственные материалы автора.

Похожие материалы

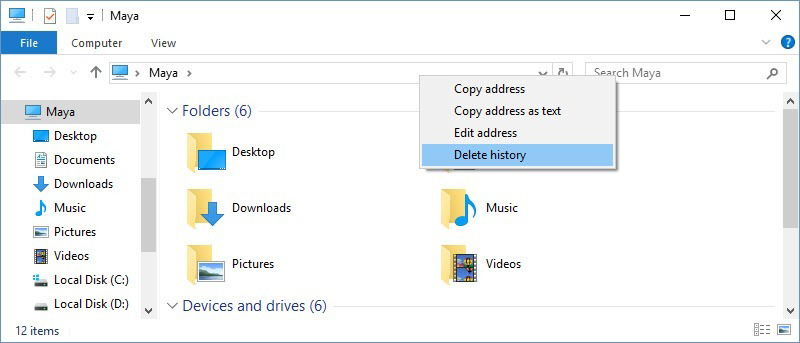

Очистка истории адресной строки Проводника Windows

Как изменить качество резервного копирования в Google Photos

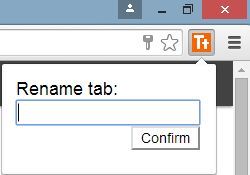

Переименование вкладок в Chromium — Tab Titler vs Rename Tab

Как скопировать путь к файлу в iPhone и iPad

Mini Mammoth: организуйте веб-исследования