Как понять, что антивирус ошибочно пометил файл как вирус

Быстрые ссылки

- Используйте VirusTotal, чтобы собрать мнение нескольких антивирусов

- Оцените источник загрузки — можно ли ему доверять

- Проверьте базы данных вредоносного ПО по имени угрозы или хешу

- Будьте очень осторожны — при сомнении не запускайте файл

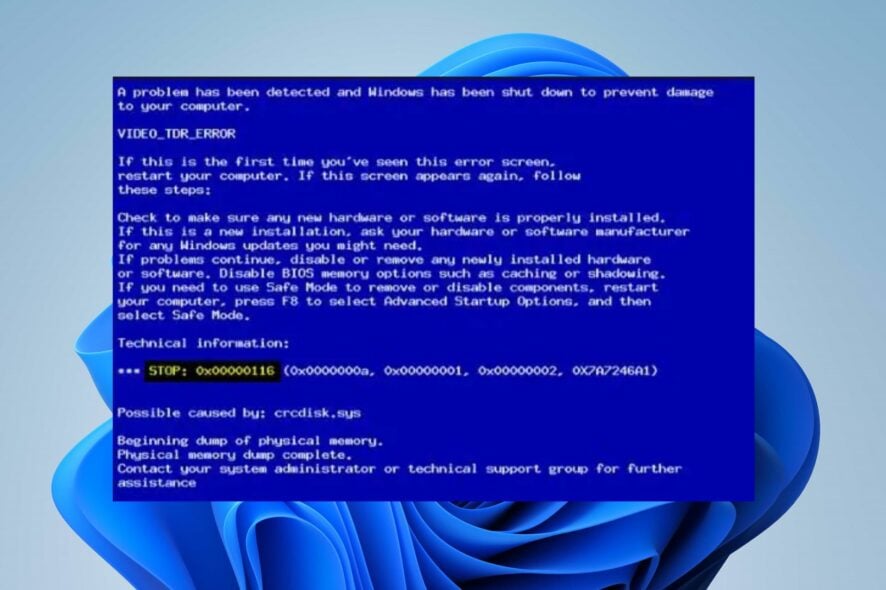

Что такое ложное срабатывание

Ложное срабатывание — это ошибка детектора. Антивирус считает, что файл опасен, хотя он безопасен. Классический пример — утилита разработчика, которую по эвристике пометили как троян. Определить ложное срабатывание можно только сбором доказательств; универсального способа нет.

Ключевой принцип: чем больше независимых источников подтверждают опасность, тем выше шанс, что файл действительно вредоносный.

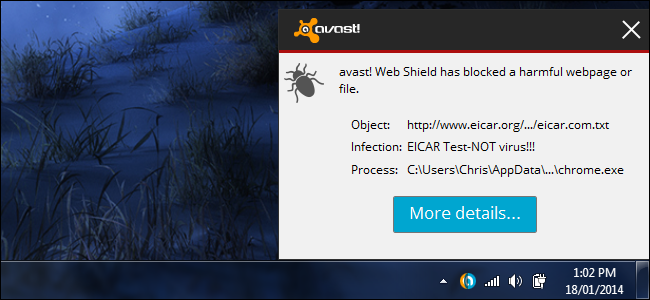

Используйте VirusTotal, чтобы получить дополнительные мнения

VirusTotal позволяет загрузить файл или ввести URL и проверяет его сразу несколькими десятками (обычно 40+) антивирусных движков. Это не абсолютное решение, но хороший инструмент для сопоставления данных.

Как пользоваться практично:

- Скачайте файл, не запускайте его.

- Запишите контрольные суммы — SHA256 и MD5 (см. раздел о проверке хеша).

- Загрузите файл на VirusTotal или вставьте URL загрузки.

- Посмотрите распределение «помечен / не помечен» и прочитайте названия детекций.

Интерпретация результатов:

- Если большинство движков помечают файл как вредоносный — с большой вероятностью файл опасен.

- Если помечают лишь 1–3 движка, а остальные считают его чистым — это сильный признак ложного срабатывания, но не гарантия.

- Обратите внимание на тип детекции: «heuristic», «PUA/Potentially Unwanted Application», «generic» — эвристические и «generic» метки чаще дают ложные срабатывания.

Важно: не полагайтесь только на один инструмент. VirusTotal — вспомогательный источник данных.

Оцените источник загрузки — можно ли доверять

Самый важный фактор — откуда файл пришёл.

Проверяйте:

- Официальный сайт разработчика. Адрес должен быть корректным и защищён HTTPS.

- Наличие цифровой подписи у установщика или двоичного файла.

- Каналы распространения: электронная почта и peer-to-peer чаще используются злоумышленниками.

- Историю компании: известные репозитории и крупные проекты менее склонны распространять вредоносный код.

Если вы скачали ПО с официального сайта и на странице видно предупреждение о ложных срабатываниях от вендора — это хороший знак, но всё равно подтвердите это независимыми источниками.

Проверка цифровой подписи:

- На Windows: правый клик по файлу → Свойства → Цифровые подписи. Посмотрите издателя и статус подписи.

- На macOS: подпись можно проверить с помощью команды codesign.

Отсутствие подписи не обязательно делает файл вредоносным, но наличие корректной подписи повышает доверие.

Проверьте базы данных вредоносного ПО и описание детекции

Когда антивирус пометил файл, он обычно присваивает ему имя угрозы или описание поведения. По этому имени и по хешу файла (SHA256) можно найти записи в базах данных и описания от вендоров.

Что искать:

- Описание того, что именно делает файл (например, удалённый доступ, кража паролей, эксплойт).

- Источник информации: описание от крупного вендора (Kaspersky, Microsoft, Sophos и др.) важнее нежели от неопознанного движка.

- Связь с PUA/PUC (потенциально нежелательные программы). PUA часто легальны, но нежелательны.

Пример: VNC-сервер может быть детектирован как «remote access backdoor», но это обычная административная утилита, если её установил администратор.

Дополнительные проверки, которые стоит сделать

- Сравните SHA256/MD5 файла с контрольной суммой на официальном сайте.

- Запустите файл в изолированной среде (виртуальная машина, песочница).

- Проверьте поведение файла: делает ли он сетевые подключения, изменяет ли автозапуск, модифицирует системные файлы.

- Используйте специализированные песочницы (например, Cuckoo Sandbox) или локальную виртуалку без доступа к сети.

- Проверяйте логи антивируса — какое именно поведение триггерит детекцию.

Технические команды (пример для получения SHA256):

- Windows PowerShell:

Get-FileHash -Algorithm SHA256 путь\к\файлу.exe | Format-List- Linux/macOS:

sha256sum path/to/fileКогда доверять и когда не доверять

Доверять можно, если:

- Файл подписан надёжным издателем и подпись валидна.

- Большинство независимых антивирусов считают файл безопасным.

- Контрольная сумма совпадает с опубликованной на официальном сайте.

- Вы знаете источник и ожидаете именно этот файл.

Не доверять, если:

- Файл пришёл по email от незнакомца или через P2P.

- Нет цифровой подписи и нет проверяемого источника.

- Большинство антивирусов помечают файл как Malware.

- На сайте разработчика нет упоминания о файле, но вы его получили как «обновление» или «патч».

Важно: мошенники могут клонировать сайты компаний. Всегда проверяйте URL и сертификат HTTPS.

Альтернативные подходы

- Использовать запуск в отдельной виртуальной среде с изолированной сетью и мониторингом.

- Дать файлу пройти статический анализ (например, через yara-правила, дизассемблер).

- Попросить коллегу или сообщество (форумы разработчиков, GitHub, Reddit) проверить файл.

Преимущество альтернатив: позволят выявить тонкие признаки зловредности, когда сигнатуры неясны.

Модель мышления и эвристики

Простая ментальная модель:

- Источник → Достоверность

- Подпись/контрольная сумма → Целостность

- Множественные движки → Консенсус

- Поведение в песочнице → Практическая опасность

Если хотя бы два элемента вызывают сомнение, относитесь к файлу как к потенциальной угрозе.

Роль-ориентированные чек-листы

Для системного администратора:

- Сравнить хеш с репозиторием.

- Проверить цифровую подпись.

- Прогнать на тестовой машине с мониторингом сети.

- Отправить файл в антивирусный вендор.

Для рядового пользователя:

- Убедиться, что файл скачан с официального сайта.

- Не запускать файл, если есть сомнения.

- Попросить помощи у системного администратора или службы поддержки.

Для разработчика ПО:

- Подписать сборки цифровой подписью.

- Публиковать контрольные суммы на официальном сайте.

- Отслеживать и быстро реагировать на сообщения о ложных срабатываниях.

Пошаговый SOP для принятия решения

- Не запускайте файл.

- Получите хеш (SHA256).

- Загрузите файл/хеш в VirusTotal.

- Проверьте цифровую подпись и источник.

- Просмотрите описания детекций в базах антивендоров.

- Запустите файл в изолированной среде при необходимости.

- Если файл выглядит безопасным, отправьте копию в вендор антивируса как потенциальное ложное срабатывание.

- Документируйте решение и действия.

Критерии приёмки

- Хеш совпадает с официальным источником.

- Подпись проверена и валидна.

- Большинство антивирусов не детектируют угрозу.

- Поведение в песочнице не демонстрирует вредоносных действий.

Если все пункты пройдены — можно считать риск низким. Если нет — не запускать.

Как отправить файл на проверку в антивендор

Большинство антивирусов предоставляют форму для отправки подозрительных файлов. Проверьте документацию вашего продукта и используйте официальный канал. В пришедшем ответе иногда указывают причину срабатывания и срок исправления для ложного положительного.

Когда методики могут не сработать

- Новые «нулевые» угрозы могут пройти мимо большинства систем и не иметь «репутации».

- Целенаправленные целевые атаки (APT) часто используют кастомный код, не похожий на известные образцы.

- Поддельный официальный сайт может ввести в заблуждение даже опытного пользователя.

В этих случаях действуйте консервативно: не запускайте и привлекайте специалистов.

Короткая памятка — что делать прямо сейчас

- Не запускайте файл.

- Получите SHA256 и загрузите его в VirusTotal.

- Проверьте цифровую подпись.

- Если сомневаетесь, запустите в виртуальной машине или обратитесь к специалисту.

Часто задаваемые вопросы

Как отличить PUA от настоящего malware?

PUA (потенциально нежелательное ПО) обычно не эксплуатирует уязвимости и не стремится скрываться — оно рекламное, собирает данные или меняет настройки. Malware крадёт данные, создаёт устойчивый доступ или повреждает систему.

Можно ли доверять результатам одного антивируса?

Нет. Один движок может давать ложные срабатывания. Сравнение множества движков и проверка поведения важнее.

Что делать, если мой антивирус постоянно блокирует официальные файлы?

Отправьте файл в службу поддержки вашего антивируса как ложное срабатывание и следуйте инструкциям вендора. Разработчикам ПО стоит подписывать бинарники и публиковать контрольные суммы.

Фактбокс

- Инструмент для быстрой проверки: VirusTotal (множество движков).

- Полезные проверки: SHA256, цифровая подпись, поведение в песочнице.

- Правило безопасности: при сомнении — не запускать.

Заключение

Ложные срабатывания случаются регулярно. Задача пользователя — собрать и сопоставить доказательства: анализ мнений нескольких антивирусов, проверка источника и цифровой подписи, статический и динамический анализ в изолированной среде. Только после аккуратной проверки можно принять решение о запуске файла. При любом сомнении откажитесь от запуска и запросите помощь.

Если вы считаете, что обнаружение — ложное срабатывание, большинство антивирусов позволяют отправить файл на переоценку. Проверьте документацию вашего продукта и отправьте файл через официальный канал, чтобы вендор мог улучшить сигнатуры.

Похожие материалы

Стикеры в Signal: встроенные и сторонние

Как скачать и выбрать Firefox ESR

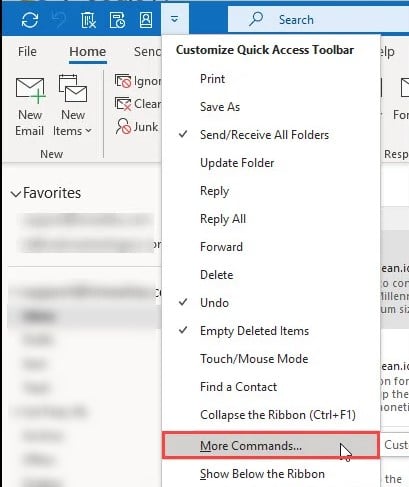

Как вставить HTML в Outlook — 3 простых способа

Жизнь как видеоигра: практический гайд

Управление громкостью iPhone без кнопок