Настройка PPTP VPN на Debian

Оглавление

- Введение

- Установка сервера

- Конфигурация pppd и chap-secrets

- Включение IP-форвардинга и NAT

- Настройка клиента (Windows XP и Windows 7) — режим Split Tunnel

- Рекомендации по безопасности и ограничения PPTP

- Отказ от ответственности и альтернативы

- Руководство-пошагово (SOP)

- Критерии приёмки

- Чек-лист ролей

- Устранение неполадок

- Краткий словарь терминов

- Итог

Введение

VPN-подключение к вашему серверу позволяет обращаться к любым службам внутри сети так, будто вы находитесь в той же локальной сети. Это удобно, когда вы не хотите настраивать проброс портов для каждого сервиса.

PPTP — не самая безопасная реализация VPN, но она крайне проста в установке и совместима со старыми и современными ОС (клиент встроен в Windows с эпохи XP). PPTP не требует работы с сертификатами, что упрощает настройку.

Важно: PPTP шифрует трафик слабее современных решений и уязвимости протокола известны. Используйте PPTP там, где простота важнее строгой безопасности, или только внутри доверенных сетей.

Предисловие

- Для доступа из интернета нужно пробросить (порт-форвардинг) TCP 1723 на ваш VPN-сервер (настроить на роутере/файрволе). Это не показано в инструкции.

- В примерах используется VIM для редактирования файлов; можно применять любой редактор.

Установка сервера

Установите пакет сервера PPTP:

sudo aptitude install pptpdОтредактируйте файл /etc/pptpd.conf:

sudo vim /etc/pptpd.confДобавьте (пример):

localip 192.168.1.5

remoteip 192.168.1.234-238,192.168.1.245- localip — адрес, который будет у сервера со стороны VPN.

- remoteip — пул адресов для клиентов. Подберите диапазон, который не конфликтует с вашей LAN.

Отредактируйте файл опций PPP для pptpd:

sudo vim /etc/ppp/pptpd-optionsДобавьте в конец файла следующие строки (пример):

ms-dns 192.168.1.1

nobsdcomp

noipx

mtu 1490

mru 1490- ms-dns указывает DNS-сервер локальной сети; замените на ваш DNS при необходимости.

- mtu и mru совместимы с PPTP и часто помогают избежать фрагментации.

Отредактируйте файл /etc/ppp/chap-secrets и добавьте учётные данные для пользователя в формате:

username*users-password* (Здесь

Перезапустите демон:

sudo /etc/init.d/pptpd restartЕсли вы не хотите давать VPN-клиентам доступ к другим компьютерам в сети, настройка сервера завершена на этом этапе.

Включение пересылки (IP-форвардинг) и NAT

Чтобы подключённые клиенты могли обращаться к другим устройствам внутри сети, включите пересылку IPv4.

Отредактируйте /etc/sysctl.conf:

sudo vim /etc/sysctl.confНайдите строку net.ipv4.ip_forward и измените значение на 1:

net.ipv4.ip_forward=1Примените настройки без перезагрузки:

sudo sysctl -pНастройка NAT (маскарадинг) — пример для интерфейса eth0 и подсети 192.168.1.0/24 (подстройте под свою сеть):

sudo iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j MASQUERADEЧтобы правило сохранялось после перезагрузки, установите пакет сохранения правил либо используйте iptables-persistent:

sudo apt-get install iptables-persistent

sudo netfilter-persistent saveВажно: корректно определите внешний интерфейс (eth0, ens3 и т. п.).

Мы рекомендуем использовать режим “Split Tunnel” на клиенте — это позволит направлять в VPN только трафик к локальной сети сервера, а остальной трафик будет идти напрямую в интернет.

Настройка клиента: общая идея

Идея Split Tunnel: не перенаправлять весь интернет-трафик через VPN, чтобы не ограничивать скорость соединения и не нагружать канал сервера.

Далее следуют детализированные шаги для Windows XP и Windows 7.

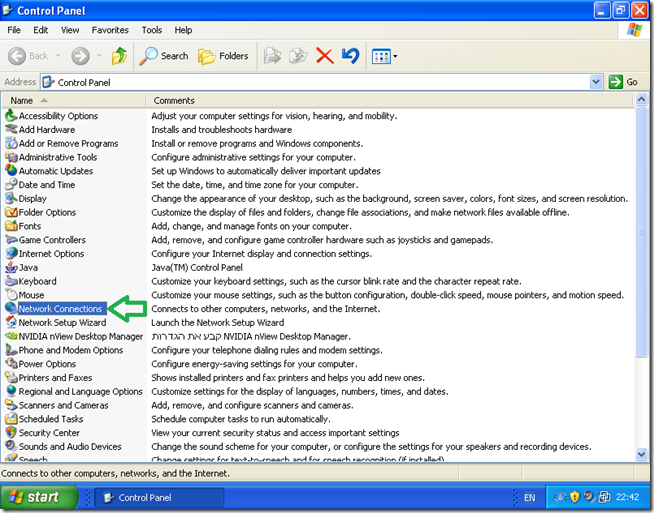

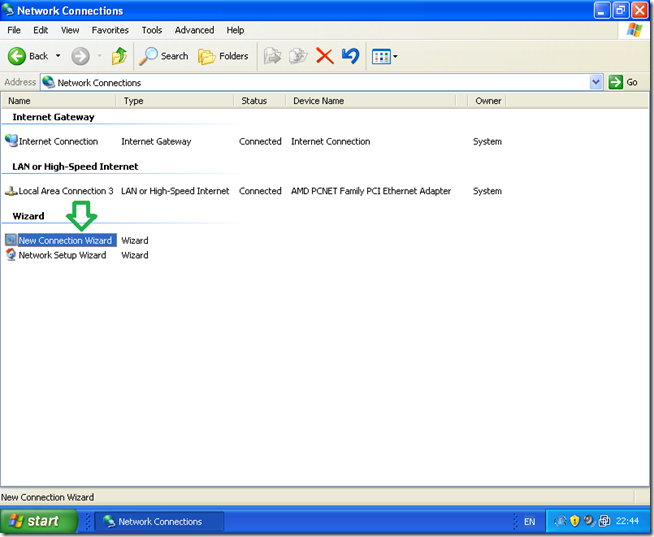

Настройка PPTP на Windows XP (режим Split Tunnel)

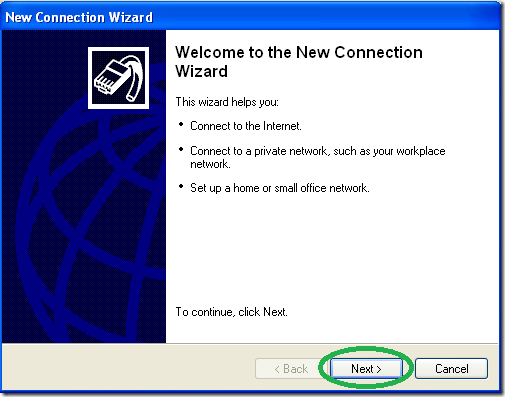

- Откройте Панель управления.

- Перейдите в Сетевые подключения.

- Запустите мастер создания нового подключения.

- Выберите “Подключиться к сети на рабочем месте” → “Виртуальное частное соединение”.

- Укажите имя подключения и DNS-имя или IP сервера.

- После создания не подключайтесь; откройте свойства нового соединения.

Вкладка Сеть: измените тип VPN на PPTP для ускорения согласования протокола (опционально).

В свойствах в разделе Дополнительно снимите флажок Использовать основной шлюз в удаленной сети (Use default gateway on remote network).

Введите имя пользователя и пароль, заданные в chap-secrets, и выполните подключение.

После установления соединения клиент получит адрес из пула remoteip и сможет обращаться к ресурсам сети.

Настройка PPTP на Windows 7 (режим Split Tunnel)

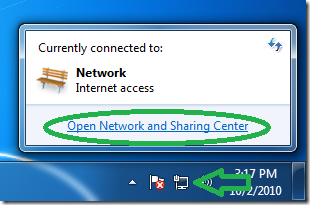

- Откройте Центр управления сетями и общим доступом.

- Нажмите Настроить новое подключение или сеть → Подключиться к рабочему месту.

- Выберите “Использовать моё подключение к Интернету (VPN)”.

- Укажите адрес сервера и учётные данные.

- После неудачной попытки подключения (обычно нормально) откройте Изменить параметры адаптера.

- Правой кнопкой по созданному подключению → Свойства.

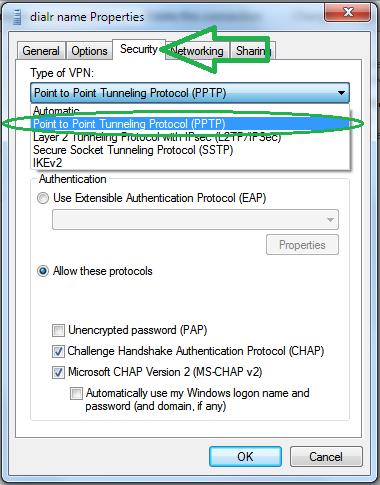

На вкладке Безопасность можно явно выбрать PPTP (опционально) для ускорения соединения.

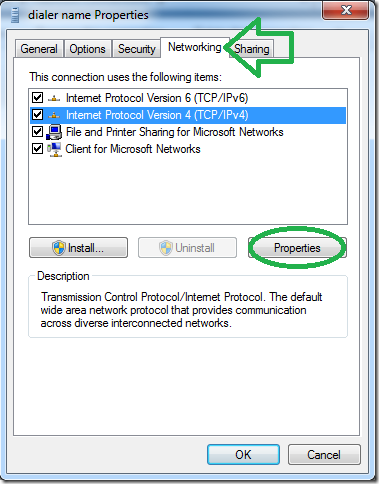

На вкладке Сеть выберите IPv4 → Свойства → Дополнительно и снимите флажок Использовать основной шлюз в удаленной сети.

Введите ваши учётные данные и подключитесь. Клиент должен получить IP из пула и иметь доступ к локальным ресурсам сервера.

Рекомендации по безопасности и ограничения PPTP

- PPTP использует MPPE/MPPC для шифрования, но протокол имеет известные уязвимости. Для конфиденциальных данных используйте OpenVPN, WireGuard или L2TP/IPsec с корректной настройкой.

- Всегда используйте сложные пароли и уникальные учётные записи для VPN-пользователей.

- Если требуется аудит подключений — настраивайте централизованную логируемаую систему и ротацию логов.

- Ограничьте доступ на фаерволе по IP-адресам, если возможно, чтобы допускать подключение только с доверенных сетей.

- По возможности используйте аутентификацию на основе сертификатов (альтернативные решения).

Когда PPTP не подходит

- Если вам нужна высокая криптографическая надежность и соответствие стандартам безопасности.

- Если сеть проходит через небезопасные или контролируемые сети, где PPTP легко подвергается нападению.

- Для корпоративных помещений с требованиями аудита и сложной политикой доступа.

Альтернативы: OpenVPN (SSL/TLS на базе сертификатов), WireGuard (простота и высокая производительность), L2TP/IPsec (широкая поддержка, но сложнее в настройке).

Пошаговое руководство (SOP) для администратора

- Убедитесь, что сервер Debian доступен и обновлён.

- Установите pptpd: sudo aptitude install pptpd.

- Настройте /etc/pptpd.conf: указать localip и remoteip.

- Отредактируйте /etc/ppp/pptpd-options: добавить ms-dns, mtu, mru и прочее.

- Добавьте пользователей в /etc/ppp/chap-secrets.

- Включите net.ipv4.ip_forward и примените sysctl -p.

- Настройте NAT на внешнем интерфейсе через iptables.

- Тест: подключитесь клиентом в режиме Split Tunnel.

- Проверьте маршруты и доступность внутренних сервисов.

- Сохраните правила iptables и настройте автообновление/ротацию логов.

Критерии приёмки

- Клиент получает адрес из диапазона remoteip.

- Клиент пингует IP сервера (localip) и как минимум один внутренний хост.

- При подключении трафик к локальной подсети проходит через VPN, а обычный интернет-трафик идёт напрямую (Split Tunnel).

- Логи на сервере фиксируют успешную аутентификацию.

Чек-листы по ролям

Администратор:

- Проверить проброс порта 1723 на брандмауэре/роутере.

- Установить и настроить pptpd и pppd.

- Настроить NAT и сохранить правила.

- Провести тест подключения и подтвердить доступность сервисов.

Пользователь:

- Получить имя пользователя и пароль.

- Создать VPN-подключение и снять флажок “Использовать основной шлюз в удаленной сети”.

- Подключиться и проверить доступ к внутренним ресурсам.

Оператор поддержки:

- Проверить логи и состояние процесса pptpd.

- Выполнить базовую диагностику сети (ping, traceroute).

- Свериться с администратором по правилам фаервола.

Устранение неполадок

Проверьте состояние сервиса и логи:

sudo service pptpd status

sudo tail -f /var/log/syslog | grep pptpdЕсли клиент не получает IP:

- Проверьте remoteip в /etc/pptpd.conf на конфликты.

- Убедитесь, что пул адресов в той же подсети и не пересекается с DHCP вашей LAN.

Если нет доступа к другим машинам сети, но есть доступ к серверу:

- Проверьте net.ipv4.ip_forward=1 и выполните sysctl -p.

- Проверьте правила iptables: sudo iptables -t nat -L -n -v.

Если соединение обрывается или длинные задержки:

- Проверьте MTU и попробуйте уменьшить mtu/mru в /etc/ppp/pptpd-options.

- Проверьте канал на предмет потерь и перегрузок.

Проверка маршрутов на клиенте (Windows):

- Выполните route print и убедитесь, что нет нативного маршрута 0.0.0.0 через VPN, если включён Split Tunnel.

Матрица совместимости и миграция

- Windows XP/7/10 имеют встроенную поддержку PPTP; мобильные устройства также часто поддерживают PPTP, но современные версии ОС могут пометить PPTP как небезопасный.

- Миграция на OpenVPN/WireGuard: сохраните пул IP, настройте соответствующие правила NAT и обновите процедуры выдачи учётных данных.

Безопасность и соответствие

- Не используйте PPTP для передачи конфиденциальной информации в производственной среде.

- Рассмотрите использование дополнительного шифрования трафика приложений (TLS) при необходимости.

Краткий словарь терминов

- PPTP: протокол туннелирования, прост в настройке, имеет известные уязвимости.

- localip: IP адрес сервера в конфигурации PPTP.

- remoteip: пул IP адресов для клиентов VPN.

- Split Tunnel: режим, когда только трафик к внутренней сети идёт через VPN.

Частые ошибки и когда они случаются

- “Не подключается” — обычно проблема с пробросом порта 1723, GRE (протокол 47) блокируется провайдером или роутером.

- “Клиент подключается, но нет доступа к сети” — не включён IP-форвардинг или отсутствуют правила NAT.

- “Очень медленно” — весь трафик идёт через VPN (не снят флажок “Использовать основной шлюз в удаленной сети”) или пропускная способность сервера/канала низкая.

Резюме

PPTP — быстрый способ получить VPN с минимальными настройками. Он подходит для задач, где приоритет — простота и совместимость. Однако для долгосрочной эксплуатации с требованиями безопасности стоит рассмотреть современные альтернативы.

Итоговые шаги для быстрой проверки:

- Установить pptpd, настроить localip/remoteip. 2) Добавить пользователя в chap-secrets. 3) Включить IP-форвардинг и NAT. 4) Настроить клиент в режиме Split Tunnel и проверить доступ.

Важно: при внедрении в продуктивную среду согласуйте выбор протокола с политиками безопасности вашей организации.

Похожие материалы

Распознать фейковые отзывы на Amazon и Yelp

ChatGPT + WhatsApp: интеграция и безопасность

Windows не может подключиться к принтеру — инструкция

Проблемы печати в Google Sheets: быстрое решение

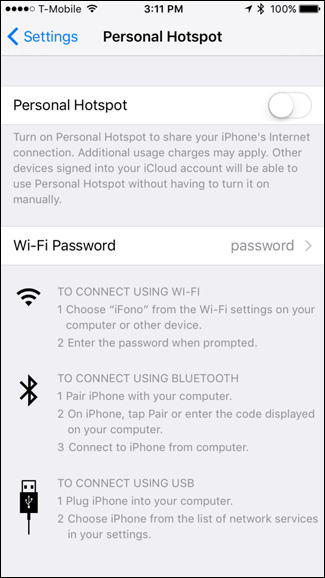

Раздача интернета с iPhone — Personal Hotspot