Как настроить Tailscale VPN для удалённого доступа к локальной сети

Tailscale — это peer-to-peer VPN на базе WireGuard, который быстро соединяет ваши устройства как будто они в одной локальной сети. Устанавливается через приложение на устройствах и управляется через консоль. Бесплатно для трёх пользователей и до 100 устройств. В статье приведены шаги установки, примеры ACL, рекомендации по безопасности, сценарии использования и чек‑листы для администраторов и пользователей.

Коротко о терминах

- VPN — защищённый канал связи через интернет.

- Peer-to-peer VPN — соединение устройств напрямую, минуя центральный VPN‑сервер.

- Tailnet — приватная сеть, созданная в Tailscale.

- ACL — списки контроля доступа для разрешений внутри tailnet.

Почему VPN нужен для удалённого доступа к локальной сети

Локальная сеть (LAN) обычно доступна только из одного места: дома или офиса. Интернет — это WAN, глобальная сеть. Чтобы безопасно «перенести» доступ к ресурсам из LAN в интернет, используют VPN. VPN шифрует трафик и позволяет устройствам взаимодействовать так, как будто они находятся в одной подсети.

Peer-to-peer VPN облегчает жизнь: нет необходимости разворачивать и поддерживать собственный VPN‑сервер. Устройства находят прямые маршруты друг к другу через зашифрованные туннели. Это снижает инфраструктурные затраты и часто повышает скорость передачи данных.

Когда это полезно:

- Доступ к файлам и медиасерверам дома с мобильных устройств.

- Администрация офисного оборудования (CCTV, принтеры) удалённым сотрудникам.

- Подключение ноутбука сотрудника к корпоративной сети без разворачивания отдельного сервера.

Когда возможно альтернативное решение:

- Если требуется только синхронизация файлов — облачные сервисы (Dropbox, OneDrive) проще, но имеют ограничения по объёму и контролю.

- Для крупной корпоративной инфраструктуры с жесткими требованиями аудита и мониторинга может потребоваться централизация через традиционный VPN‑сервер и SIEM.

Что такое Tailscale

Tailscale — сервис, который строит peer‑to‑peer VPN поверх WireGuard. Все соединения шифруются по WireGuard, а сама платформа добавляет удобную инфраструктуру управления и аутентификации. Каждая созданная вами приватная сеть называется tailnet.

Ключевые свойства:

- Шифрование WireGuard.

- Аутентификация через почту или провайдеров (Google, Microsoft, Apple, GitHub).

- ACL для контроля доступа между устройствами.

- Поддержка Windows, macOS, Linux, iOS, Android, Chromebook.

- Бесплатный тариф для трёх пользователей и до 100 устройств.

Как установить Tailscale

- Перейдите на сайт Tailscale и выберите инструкцию для вашей платформы: Windows, macOS, Linux, iOS, Android или Chromebook.

- Установите приложение и запустите его.

- Авторизуйтесь с электронной почтой или с помощью Google, Microsoft, Apple или GitHub.

- Нажмите «Connect» в приложении, чтобы добавить устройство в ваш tailnet.

Повторите для каждого устройства, которое вы хотите подключить. Для работы peer-to-peer нужно как минимум два устройства в tailnet.

Как настроить Tailscale через админ‑консоль

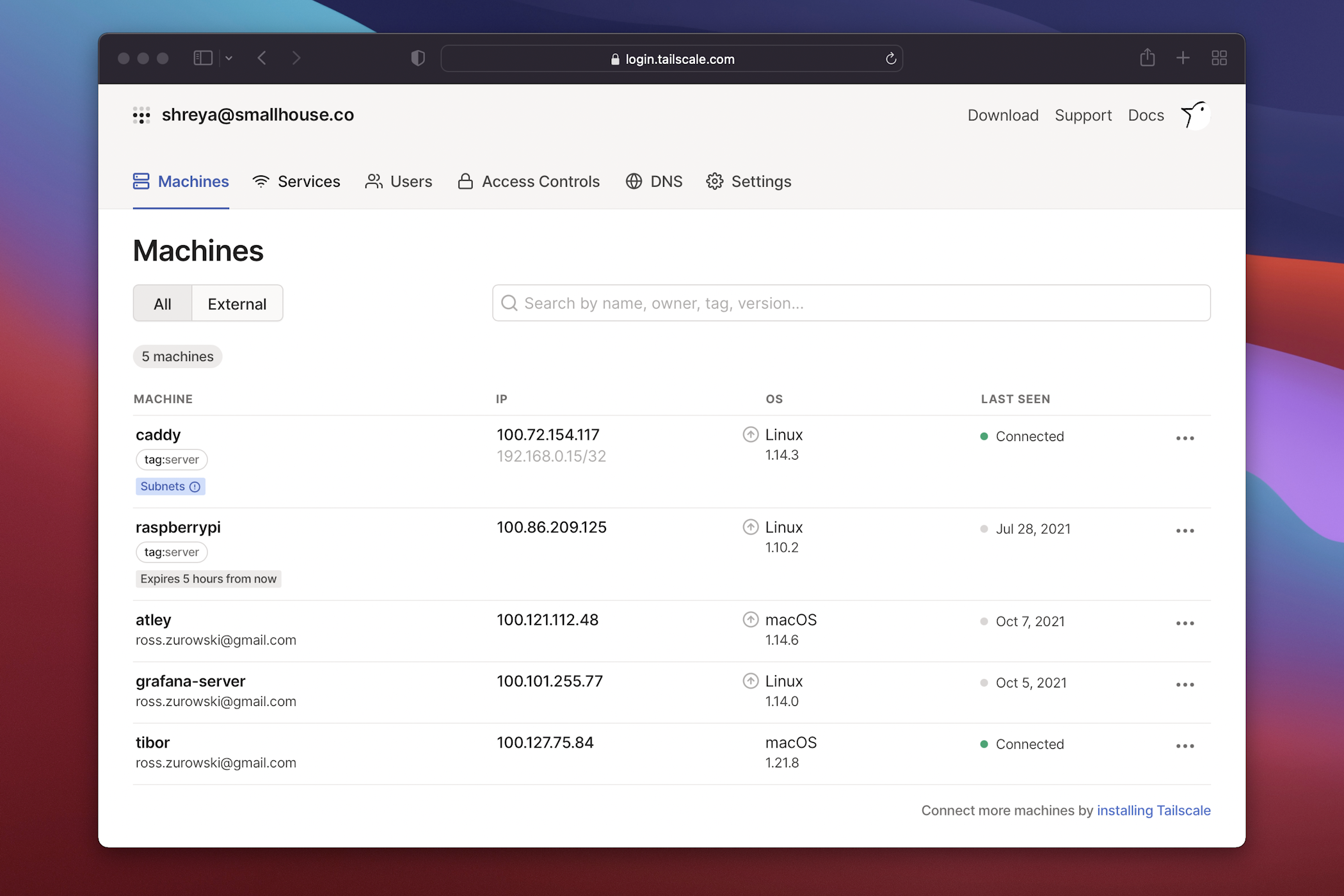

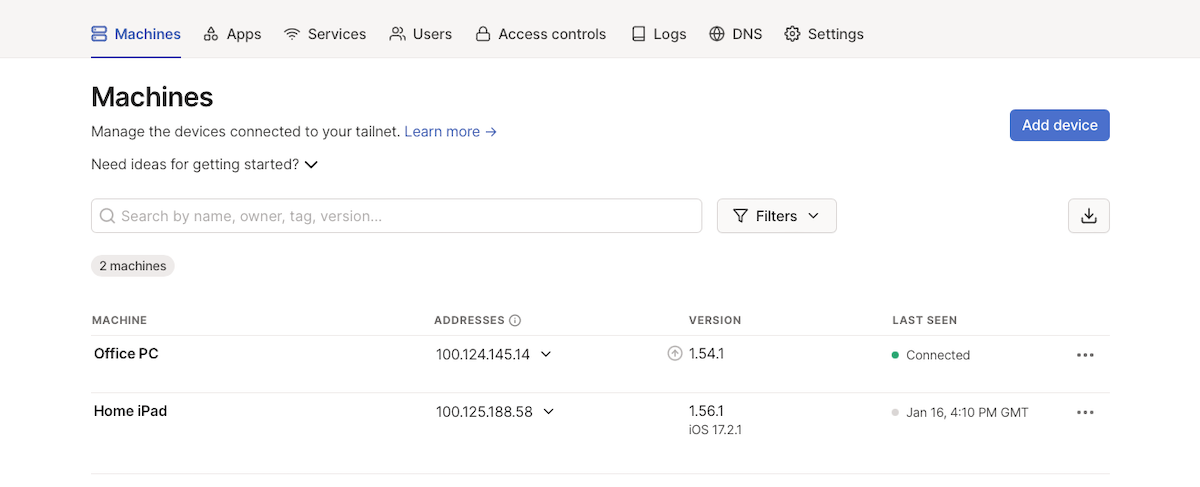

Войдите в админ‑консоль Tailscale тем же аккаунтом, который использовался на устройствах. По умолчанию откроется вкладка “Machines”. Там виден список подключённых устройств и их фиксированные IP‑адреса внутри tailnet. Эти адреса пригодятся при подключении к файловым шарингам и сервисам.

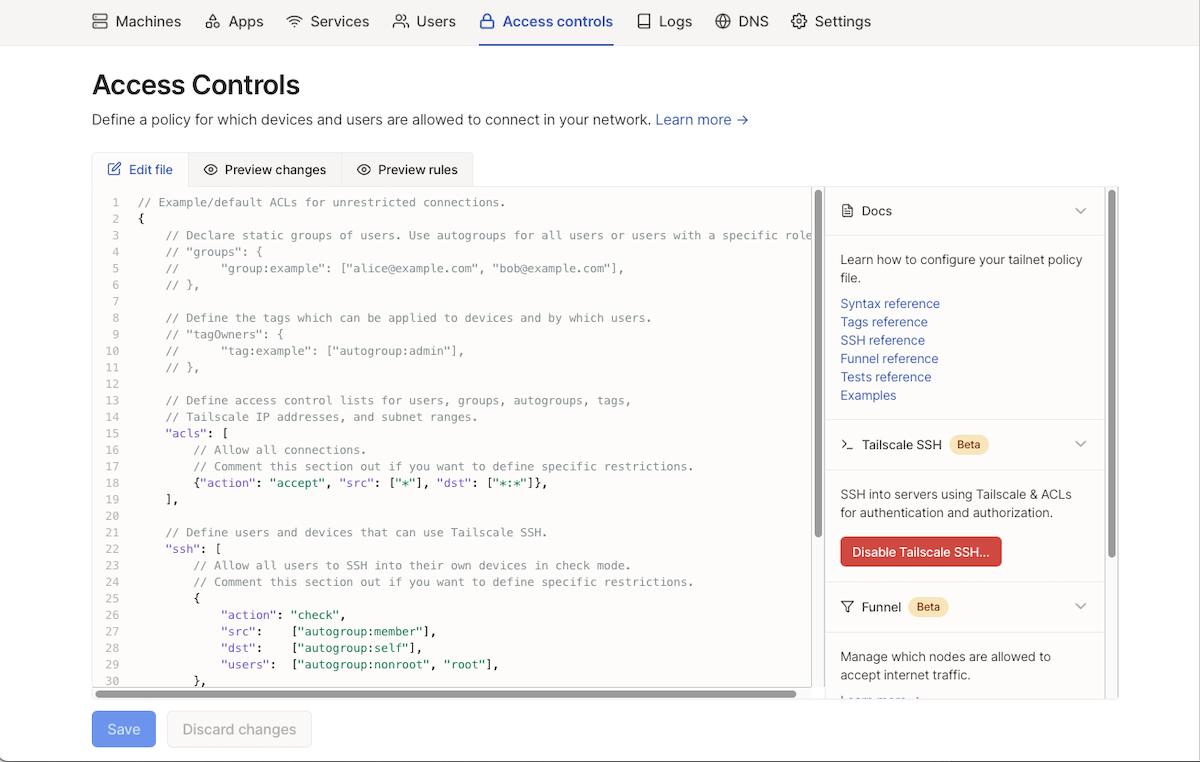

Перейдите на вкладку “Access Controls”, чтобы задать, кто и к чему имеет доступ. В настройках доступа Tailscale использует JSON‑конфигурацию ACL. По умолчанию доступ между устройствами открыт полностью. Чтобы ограничить права, измените ACL в админ‑консоли.

Редактирование ACL — наиболее технически требуемая часть. Но это компенсируется тем, что не нужно настраивать NAT, порт‑форуординг или поддерживать VPN‑серверы.

Пример минимального ACL

Ниже — упрощённый пример ACL, который разрешает доступ от сотрудников из группы users к конкретному серверу с именем “fileserver”:

{

"ACLs": [

{

"Action": "accept",

"Users": ["group:users@example.com"],

"Ports": ["fileserver:22,445"]

}

],

"Groups": {

"group:users@example.com": ["alice@example.com", "bob@example.com"]

},

"Hosts": {

"fileserver": "100.101.102.103"

}

}Пояснения:

- “Users” указывает, кто может обращаться к указанным портам.

- “Ports” задаёт хост и порты формата host:port1,port2.

- “Groups” удобны для управления множеством пользователей.

- “Hosts” позволяет присваивать удобочитаемые имена IP‑адресам внутри tailnet.

Важно: перед изменением ACL сохраните резервную копию текущей конфигурации.

Доступ к файлам, принтерам и другим ресурсам

Для доступа используйте IP‑адрес устройства внутри tailnet (см. вкладку “Machines”). Примеры:

- Windows file share: \100.101.102.103\SharedFolder

- macOS SMB: smb://100.101.102.103/SharedFolder

- SSH: ssh user@100.101.102.103

Если устройство «выдаёт» сетевой ресурс в вашей локальной сети, другие устройства в tailnet смогут подключаться к нему, как будто они в одной сети.

Советы:

- Используйте статические локальные имена через “Hosts” в ACL для удобства.

- Если доступ к принтеру медленный, проверьте, не передаётся ли большой поток данных через мобильный канал. Настройте ACL для ограничения портов.

Подсети, маршрутизация и exit‑node

Tailscale поддерживает два важных режима:

- Subnet routing — позволяет объявить часть локальной сети (подсеть) доступной для устройств в tailnet. Полезно, если вы хотите дать доступ к нескольким устройствам в офисной подсети через один узел.

- Exit node — позволяет направлять весь интернет‑трафик удалённого устройства через ваш домашний или офисный компьютер. Это удобно, когда нужно безопасно выходить в интернет через знакомую сеть.

При включении subnet routing вы назначаете «ретранслирующий» узел, который выступает шлюзом для указанной подсети. При этом нужно обеспечить безопасность и контроль доступа, чтобы не открыть лишние ресурсы.

Безопасность и hardening Tailscale

Tailscale безопасен по умолчанию, но администраторы могут дополнительно усилить защиту.

Рекомендации по защите:

- Включите двухфакторную аутентификацию в аккаунтах, используемых для входа в Tailscale.

- Сужайте ACL: предоставляйте доступ только к необходимым портам и хостам.

- Разделяйте пользователей на группы с разными правами.

- Регулярно пересматривайте список устройств в “Machines” и удаляйте неизвестные.

- Для узлов с subnet routing и exit node применяйте дополнительные правила брандмауэра на самих машинах.

- Ограничьте доступ к админ‑консоли с помощью корпоративных политик управления аккаунтом.

Риски и смягчения:

- Утеря устройства: используйте удалённый вывод устройства из сети через консоль и блокируйте аккаунт.

- Скомпрометированный аккаунт: немедленно отозвать ключи и пересмотреть ACL.

Роли и чек‑листы

Ниже короткие чек‑листы для типичных ролей.

Администратор:

- Создать и защитить аккаунт организации.

- Настроить группы и ACL.

- Включить 2FA для всех администраторов.

- Настроить subnet routing и exit node при необходимости.

- Проводить ревизию устройств ежемесячно.

Обычный пользователь:

- Установить приложение и авторизоваться.

- Подключиться к tailnet и подтвердить устройство в консоли администратора.

- Использовать только назначенные сервисы.

- Сообщать о пропаже или подозрительных подключениях.

DevOps/Сетевой инженер:

- Настроить NAT/роутинг для subnet relay узла.

- Контролировать брандмауэр на узлах с ролями маршрутизатора.

- Настроить логирование и мониторинг трафика на критических узлах.

Пошаговый SOP для добавления нового устройства

- Пользователь устанавливает приложение Tailscale на устройство.

- Пользователь логинится через корпоративный провайдер (если используется SSO).

- Администратор проверяет устройство в “Machines” и подтверждает его при необходимости.

- Администратор добавляет устройство в нужные группы или присваивает права через ACL.

- Пользователь проверяет доступ к нужным ресурсам и тестирует подключение.

- При проблемах: проверить журнал в приложении и статус в админ‑консоли.

Инцидентный план: отзываем доступ и восстановление

Если устройство потеряно или скомпрометировано:

- Администратор немедленно удаляет устройство из “Machines”.

- Отзывают соответствующие учётные записи или меняют их права.

- Проверяют логи доступа и ищут подозрительную активность.

- Переглядывают ACL и при необходимости ограничивают доступ.

- Подготавливают инструкцию для пользователя по безопасному восстановлению.

Тесты и критерии приёмки

Тестовые сценарии:

- Подключение: устройство входит в tailnet и получает IP.

- Доступ к файлам: пользователь с правами подключается к общей папке и читает/пишет файл.

- Ограничение доступа: пользователь без прав не может подключиться к защищённому хосту.

- Subnet routing: удалённое устройство может обращаться к устройствам в объявленной подсети.

- Exit node: весь внешний трафик проходит через выбранный exit node.

Критерии приёмки:

- Все тесты проходят без ошибок в течение 3 последовательных запусков.

- Время установки соединения и доступа к файлам не превышает разумные пределы (зависит от канала).

- Журналы соответствуют ожиданиям и не содержат подозрительных попыток доступа.

Примеры использования и альтернативы

Типичные сценарии:

- Домашняя медиатека: доступ к Plex/Nextcloud с телефона.

- Удалённая техника: админ подключается к NAS и обновляет прошивку.

- Офис и филиалы: настройки subnet routing для объединения офисных сетей.

Альтернативы:

- Традиционные корпоративные VPNы: централизация, интеграция с SIEM, сложнее в развёртывании.

- Облачные сервисы файлов: проще для обмена, но ограничены объёмом и контролем данных.

Совместимость, миграция и советы при переходе

Совместимость:

- Tailscale поддерживает большинство современных ОС: Windows, macOS, Linux, iOS, Android, Chromebook.

- Для оборудования типа NAS или роутеров проверьте наличие официального клиента или инструкции сообщества.

Миграция:

- Планируйте постепенное подключение устройств. Начните с нескольких тестовых узлов.

- Настройте ACL до массового подключения, чтобы избежать неожиданных открытий ресурсов.

- Документируйте IP‑адреса и роли узлов (exit node, subnet relay).

Локальные особенности для России:

- Проверьте требования к хранению и передаче данных, если политики вашей организации требуют локализации.

- Для корпоративных интеграций учтите настройки SSO провайдеров.

Небольшая методология проектирования tailnet

- Опишите требования: кто и к каким ресурсам должен иметь доступ.

- Разбейте пользователей на группы по правам.

- Решите, нужны ли subnet routing и exit node.

- Настройте минимальные ACL и добавляйте правила по мере надобности.

- Введите регулярный аудит и мониторинг.

Мини‑глоссарий

- Tailnet — ваша приватная сеть в Tailscale.

- ACL — правила доступа между пользователями и хостами.

- Exit node — узел, через который проходит весь Интернет‑трафик клиента.

- Subnet relay — узел, который объявляет локальную подсеть в tailnet.

Decision flowchart

flowchart TD

A[Нужен удалённый доступ?] -->|Да| B{Только файлы?}

B -->|Да| C[Использовать облачные сервисы]

B -->|Нет| D{Нужен доступ к роуту/подсети?}

D -->|Да| E[Настроить subnet routing]

D -->|Нет| F[Использовать Tailscale peer-to-peer]

F --> G[Настроить ACL и назначить группы]

E --> G

C --> H[Оценить приватность и требования к хранению]Часто задаваемые вопросы

Q: Сколько стоит Tailscale?

A: Есть бесплатный тариф для трёх пользователей и до 100 устройств; для бизнеса доступны платные планы с дополнительными функциями.

Q: Требуется ли открывать порты на роутере?

A: Нет, Tailscale справляется с NAT traversal; в большинстве случаев ничего дополнительно открывать не нужно.

Q: Можно ли настроить централизованное логирование?

A: Да, Tailscale предоставляет интеграции и API для экспорта данных и мониторинга.

Итог и рекомендации

Tailscale — мощный инструмент для быстрого и безопасного соединения устройств в приватную сеть без развёртывания VPN‑серверов. Он подходит для домашних пользователей, небольших команд и многих корпоративных сценариев. Начните с тестовой сети: подключите пару устройств, настройте ACL и проверьте доступ к нужным сервисам. По мере роста tailnet расширяйте правила доступа и вводите аудит.

Важно

- Резервируйте конфигурацию ACL перед изменениями.

- Регулярно проверяйте список подключённых устройств.

- Используйте 2FA и принцип наименьших привилегий.

Краткое резюме

- Tailscale упрощает удалённый доступ через peer-to-peer VPN.

- Устанавливается легко и управляется через админ‑консоль.

- ACL даёт гибкий контроль доступа.

- Поддерживает subnet routing и exit node для расширенных сценариев.

Источники и подсказки

- Для подробного синтаксиса ACL и примеров смотрите официальную документацию Tailscale.

- Перед классическим внедрением в корпоративную сеть обсудите политику безопасности и требования к хранению данных.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone