Как настроить Authy для двухфакторной аутентификации и синхронизации кодов между устройствами

Быстрые ссылки

- Почему стоит использовать Authy, а не SMS

- Как пользоваться Authy

- Как делать резервные копии и синхронизировать коды в Authy

Сильные пароли уже не достаточны: мы рекомендуем включать двухфакторную аутентификацию (2FA) для важных сервисов. Идеально — использовать приложение-аутентификатор (TOTP) или аппаратный ключ. Authy сочетает совместимость с сервисами, которые принимают Google Authenticator, и дополнительные удобства: бэкапы, синхронизацию и управление несколькими устройствами.

Почему лучше генерировать коды в Authy, а не получать их по SMS

Двухфакторная аутентификация требует двух разных факторов: что-то, что вы знаете (пароль), и что-то, что у вас есть (код или устройство). Это снижает риск полного компромета аккаунта при утечке пароля.

SMS — распространённый канал доставки кодов, но он уязвим. Перехват SMS, подмена SIM (SIM swapping), уязвимости сотовых сетей и софт для перенаправления сообщений делают SMS ненадёжным в долгосрочной перспективе. Приложение-аутентификатор генерирует коды локально по алгоритму TOTP, обычно каждый код действителен ~30 секунд, и перехват на маршруте доставки невозможен.

Authy предлагает ряд преимуществ по сравнению с базовыми приложениями (например, Google Authenticator):

- Шифрованные облачные бэкапы, которые вы контролируете паролем.

- Синхронизация между устройствами (телефон, планшет, десктоп) при включённой опции.

- Встроенные механизмы защиты доступа к приложению (PIN, биометрия).

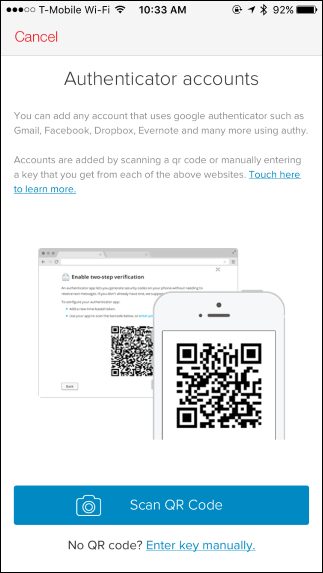

- Совместимость со сканированием QR-кодов тех сайтов, где предлагается Google Authenticator.

Таким образом, где бы сайт не предложил сканировать код для Google Authenticator, вы можете использовать тот же QR-код в Authy.

Как установить и настроить Authy

Коротко: установите, введите номер и email, подтвердите PIN, затем добавьте аккаунты через QR-коды.

Шаги подробно:

- Загрузите Authy из Google Play (Android) или App Store (iOS). На настольных системах доступны расширения и приложения — проверьте страницу загрузок Authy.

- Откройте приложение. Введите рабочий номер телефона и адрес электронной почты.

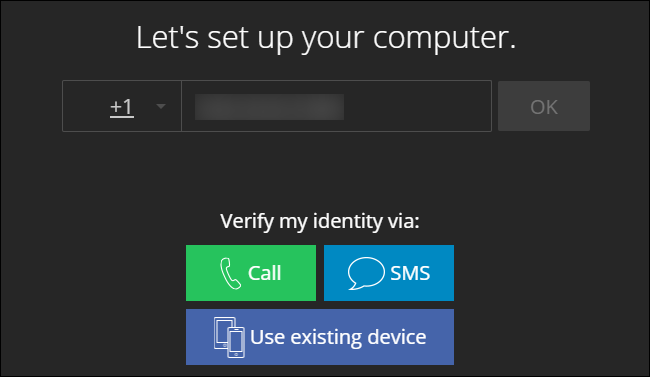

- Подтвердите номер: вам пришлют SMS, звонок или пуш-уведомление в уже настроенное приложение.

- После входа откройте страницу двухфакторной аутентификации в нужном сервисе и выберите вариант настройки через приложение (обычно «Использовать приложение-аутентификатор»). Когда покажут QR-код, в Authy нажмите «Добавить» и отсканируйте QR.

- Проверьте, что новый логин появился в списке, и используйте показанный код для подтверждения в сервисе.

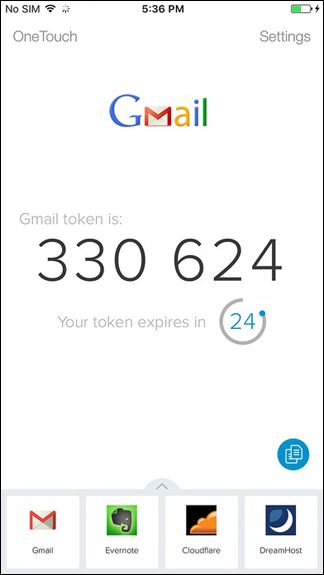

Когда нужен код, откройте Authy и выберите аккаунт — код будет отображён, есть кнопка копирования для вставки в форму входа.

В настройках можно включить дополнительную защиту доступа к приложению: PIN-код или биометрию (Touch ID/Face ID) — Settings > My Account > Protection PIN.

Бэкапы и синхронизация кодов в Authy

Authy поддерживает зашифрованные облачные бэкапы, шифруемые паролем, который задаёте вы. Без включённого бэкапа коды хранятся только локально на устройстве, как в Google Authenticator — это повышает конфиденциальность, но делает восстановление сложным при потере устройства.

Чтобы включить бэкап:

- Откройте Authy > Settings > Accounts.

- Включите «Authenticator Backups».

- Установите пароль для расшифровки бэкапов. Это не тот же PIN для доступа к приложению — это отдельный пароль, который потребуется при восстановлении бэкапов на новом устройстве.

Authy может синхронизировать аккаунты между устройствами. Для этого:

- Откройте Settings > Devices.

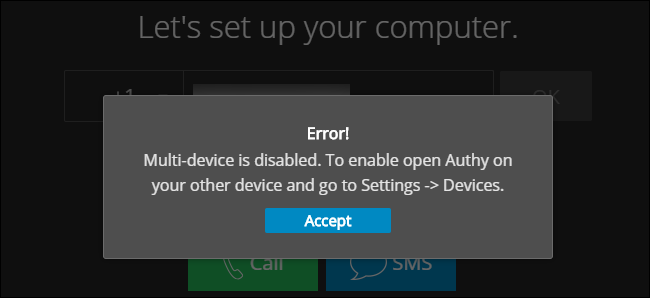

- Включите Allow Multi-device (Разрешить несколько устройств).

- Войдите в Authy на втором устройстве (ввод номера и подтверждение через SMS, звонок или пуш с уже авторизованного устройства).

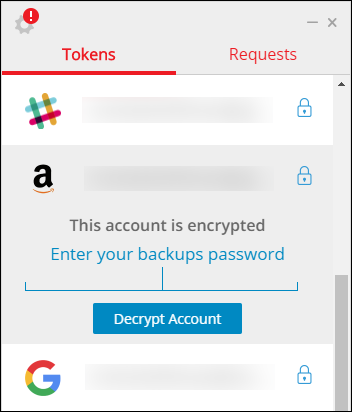

- Если у вас включён бэкап и вы используете пароль, после входа рядом с аккаунтами будет замок — введите пароль бэкапа, чтобы расшифровать коды на новом устройстве.

После добавления устройств синхронизация изменений (добавление/удаление аккаунтов) происходит автоматически. Рекомендуемый рабочый сценарий безопасности: добавьте минимум два устройства (например, телефон и планшет или телефон и десктоп), убедитесь, что коды доступны, затем отключите Allow Multi-device — это предотвратит добавление новых устройств без вашего разрешения.

Если вы отключите Allow Multi-device и потеряете единственное устройство с Authy, вы не сможете просто войти на новом устройстве: придётся либо временно включать multi-device (если есть доступ к другому устройству), либо использовать форму восстановления аккаунта у Authy. Восстановление может потребовать проверки владения номером и занять время (возможна задержка, по опыту пользователей — до 24 часов и более). Если у вас есть бэкап, вы сможете восстановить коды, введя пароль бэкапа.

Authy официально рекомендует добавлять по крайней мере два устройства и затем отключать Allow Multi-device. Это сохраняет доступ в случае потери одного устройства, но препятствует незаметному добавлению новых устройств третьими лицами.

Практические рекомендации и меры безопасности

- Всегда устанавливайте пароль для бэкапов. Этот пароль шифрует ваши TOTP-ключи в облаке.

- Добавьте минимум два устройства, проверьте работу, затем отключите возможность добавлять новые устройства.

- Включите защитный PIN или биометрию для доступа к приложению.

- Храните резервные коды восстановления от каждого сервиса в надёжном месте (менеджер паролей, зашифрованный контейнер, печать и хранение в сейфе).

- Для особо критичных сервисов используйте аппаратные ключи (FIDO2/WebAuthn, например YubiKey) вместо TOTP.

- Не используйте SMS для восстановления доступа без крайней необходимости.

Когда Authy может не подойти и альтернативы

Authy очень полезен, но есть ситуации, когда он не идеален:

- Политики компаний запрещают облачные бэкапы ключей из-за требований соответствия. В этом случае лучше локальные решения или аппаратные ключи.

- Если вы целенаправленно хотите полностью автономное хранение ключей, используйте Google Authenticator (локально) или апаратный ключ.

- Если вам важна независимость от облака провайдера, рассмотрите аппаратные ключи FIDO2.

Альтернативы и их краткая оценка:

- Google Authenticator — простой и локальный, без облачных бэкапов.

- Microsoft Authenticator — похож на Authy, предлагает бэкапы и интеграцию с учетными записями Microsoft.

- FreeOTP — открытый исходный код, локальное хранение, минималистичный.

- Аппаратные ключи (YubiKey, SoloKeys) — максимально надёжно для аутентификации, но не для всех сервисов удобны.

Ментальные модели и эвристики

- Threat model (модель угроз): представьте три угрозы — кража пароля, кража телефона, межсетевой перехват. 2FA устраняет угрозу кражи пароля; аппаратный ключ даёт защиту, даже если телефон или сеть скомпрометированы.

- Правило двух устройств: всегда ориентируйтесь на сценарий «потерял устройство» — настройте запасной доступ заранее.

- Разделение задач: используйте TOTP для бытовых и менее критичных сервисов, аппаратные ключи для банков и рабочих сервисов с высокими требованиями.

Чеклист для разных ролей

Для обычного пользователя:

- Загрузил Authy и подтвердил номер и email.

- Включил бэкап и задал пароль для бэкапов.

- Добавил второй устройство и подтвердил работу кодов.

- Отключил Allow Multi-device.

- Сохранил резервные коды сервисов в менеджере паролей.

Для администратора ИТ в компании:

- Оценил политику безопасности компании и допустимость облачных бэкапов.

- Рекомендовал или запретил использование Authy исходя из соответствия.

- Настроил инструкцию восстановления и контакты поддержки для сотрудников.

Для специалиста по безопасности:

- Проверил, какие сервисы поддерживают WebAuthn/FIDO2 и мигрировал критичные сервисы на аппаратные ключи.

- Настроил процесс инвентаризации и удалённого отзыва устройств.

Процедура восстановления доступа при потере устройства

- Если у вас есть второй зарегистрированный девайс — включите Allow Multi-device, выполните вход на новом устройстве и расшифруйте бэкап паролем.

- Если второй девайс отсутствует, но вы сохранили резервные коды от сервисов — используйте их, чтобы войти и перенастроить 2FA.

- Если у вас есть бэкап в облаке, но вы не помните пароль бэкапа — Authy не может восстановить его за вас. Это сделано намеренно для безопасности. Восстановление аккаунта у Authy подразумевает проверку владения номером и очистку ранее зарегистрированных устройств.

- Если ни один из способов не работает, используйте форму восстановления у сервиса (Authy и/или конечного сервиса) и следуйте их процедурам — это может занять время.

Критерии приёмки для успешного восстановления:

- Вы успешно вошли в Authy на новом устройстве и видите ожидаемый список аккаунтов; либо

- Вы использовали резервные коды сервисов для входа и заново привязали Authy; либо

- Проведена процедура восстановления через техподдержку с подтверждением владения номером.

Маленькая методология внедрения 2FA в личной жизни или компании

- Инвентаризация: составьте список всех сервисов, где есть двухфакторная аутентификация.

- Классификация: разделите сервисы по критичности (низкая/средняя/высокая).

- Приоритет: для высококритичных сервисов применяйте аппаратные ключи; для остальных — Authy с бэкапом.

- Обучение: опишите процесс для пользователей и проведите короткую инструкцию/вебинар.

- Резервирование: настройте минимум два устройства и условия восстановления.

- Ревью: раз в полгода проводите проверку и актуализацию резервных кодов и устройств.

Примеры тест-кейсов для проверки настройки

- Установка на новое мобильное устройство: войти, расшифровать бэкап, сгенерировать код и успешно войти в целевой сервис.

- Потеря устройства: имитировать потерю первого устройства и восстановить доступ с помощью второго или бэкапа.

- Отзыв устройства: удалить устройство из списка и убедиться, что оно больше не синхронизируется.

- Переустановка приложения: удалить Authy и восстановить через бэкап и пароль бэкапа.

Соображения по приватности и соответствию (GDPR)

Authy сохраняет зашифрованные TOTP-ключи на серверах провайдера, но шифрование выполняется клиентом с использованием вашего пароля бэкапа. Это означает, что провайдер не имеет доступа к расшифрованным ключам, при условии что вы используете сильный пароль.

Для организаций, работающих с персональными данными в юрисдикциях с жёсткими требованиями, важно оценить политику обработки данных Authy и её соответствие местным регламентам. Если политика компании запрещает хранение ключей в стороннем облаке, используйте локальные решения или аппаратные ключи.

Таблица совместимости и замещений

- Сайты, поддерживающие Google Authenticator: полностью совместимы с Authy.

- Сервисы с нативной поддержкой Authy: могут предлагать дополнительные функции восстановления; поведение зависит от сервиса.

- Аппаратные ключи: поддерживаются не всеми сервисами, но всё шире (Google, Microsoft, GitHub и т.д.).

Простое правило выбора решения

- Самая высокая безопасность + удобство для широкой аудитории: Authy с зашифрованным бэкапом и двумя устройствами.

- Максимальная безопасность для критичных аккаунтов: аппаратный ключ FIDO2.

- Минимальная зависимость от облака: Google Authenticator или FreeOTP без бэкапа.

Decision flowchart

flowchart TD

A[Нужно включить 2FA?] --> B{Сервис поддерживает WebAuthn?}

B -- Да --> C[Использовать аппаратный ключ]

B -- Нет --> D{Допускается ли облачный бэкап?}

D -- Да --> E[Использовать Authy и включить бэкап]

D -- Нет --> F[Использовать локальный аутентификатор 'Google Authenticator / FreeOTP']

C --> G[Настроить резервный метод: резервные коды]

E --> G

F --> G

G --> H[Добавить запасное устройство и сохранить коды]Часто задаваемые вопросы

Q: Можно ли перенести коды из Google Authenticator в Authy?

A: Да. При настройке каждого сервиса отсканируйте QR-код в Authy вместо Google Authenticator. Полного автоматического импорта из Google Authenticator нет, если у вас нет исходных ключей или QR-кодов — их нужно заново привязать.

Q: Что делать, если я забыл пароль бэкапа?

A: Authy не может восстановить пароль бэкапа за вас. В таком случае возможны варианты: доступ через другое уже авторизованное устройство или форма восстановления аккаунта у Authy, которая очистит устройства и позволит начать заново.

Q: Безопасно ли хранить бэкапы в облаке?

A: Бэкапы шифруются паролем, который задаёте вы. При использовании сильного пароля риск компромета минимален. Тем не менее, для организаций с ограничениями лучше выбирать локальные или аппаратные решения.

Краткое резюме

Authy — надёжное решение для большинства пользователей, сочетающее совместимость с Google Authenticator и удобную систему зашифрованных бэкапов и синхронизации. Настройте бэкап с сильным паролем, добавьте запасное устройство, затем отключите возможность добавления новых устройств. Для особо важных аккаунтов рассмотрите использование аппаратных ключей.

Важное: если вы не хотите хранить ключи в облаке, можно использовать локальные аутентификаторы или аппаратные ключи. Всегда сохраняйте резервные коды и план восстановления доступа заранее.

Краткое объявление для команды или публики: настройте Authy с зашифрованным бэкапом, добавьте второе устройство и отключите multi-device; для критичных сервисов используйте аппаратные ключи.

Похожие материалы

KeyTips в Microsoft Office — руководство

Пиратские прямые трансляции спорта — обзор

iPad как второй монитор для Windows

Как сжать PDF в Windows 11 — 6 бесплатных способов

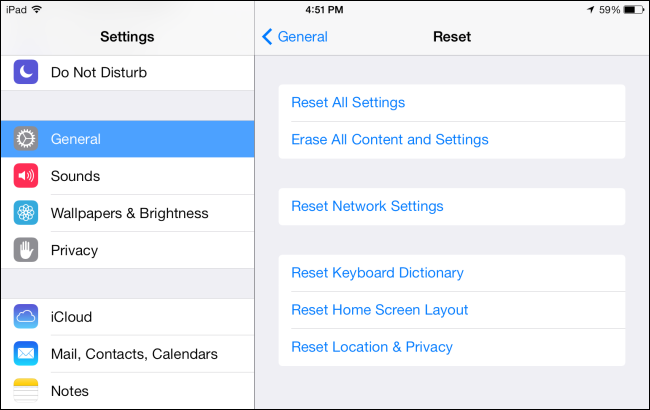

Сброс iPhone/iPad — восстановление, даже если не загружается