Как установить собственный приватный VPN с помощью TurnKey GNU/Linux

Создайте приватный VPN на базе TurnKey GNU/Linux и WireGuard за один вечер. Подойдёт для домашнего роутера, старого ПК или VPS: скачайте ISO, запишите на USB, установите, задайте root‑пароль, выберите профиль Server, добавьте клиентов через confconsole и импортируйте профиль в приложение WireGuard. В статье подробно описаны требования, безопасность, отладка и операционный чеклист.

Кому это полезно

- Домашним пользователям, которые хотят защищённый доступ к локальным устройствам.

- Малому бизнесу, который предпочитает полный контроль над VPN.

- Путешественникам, которые хотят стабильный канал в страну проживания.

Варианты запросов (primary intent + варианты)

- Установить приватный VPN

- VPN на TurnKey и WireGuard

- Частный VPN на VPS

- Настройка WireGuard на TurnKey

- Приватный VPN дома

Коммерческие VPN‑сервисы просты в использовании, но имеют недостатки: возможность перегрузки серверов, ограничение скорости, блокировки со стороны провайдеров и отсутствие полного контроля над пользовательскими данными. Приватный VPN даёт вам контроль над пользователями, размещением сервера и настройками сети. Вы можете развернуть сервер в своём доме или в выбранной стране на VPS. Частный VPN бесплатен по использованию (за исключением стоимости хостинга) и отлично подходит для доступа к устройствам в локальной сети.

Важно: приватный VPN не делает вас полностью анонимным в интернете — он скрывает трафик от локальной сети и провайдера хоста, но внешний ресурс видит IP сервера.

Что такое TurnKey GNU/Linux

TurnKey GNU/Linux — проект с открытым исходным кодом, предлагающий готовые «виртуальные образы» (virtual appliances). Образы основаны на Debian и содержат полный стек компонентов, настроенных «из коробки». TurnKey упрощает развёртывание серверов: образы преднастроены, частично защищены и оптимизированы для быстрого старта.

TurnKey предоставляет множество образов: CMS, веб‑серверы, почтовые решения, контроллеры домена и, что важно для нас, уже настроенные VPN‑образа с WireGuard и OpenVPN.

Краткое сравнение протоколов

- WireGuard — современный, лёгкий и быстрый протокол. Проще в настройке и аудите. Рекомендуется для новых установок.

- OpenVPN — зрелый, широко поддерживаемый протокол, полезен если вам нужна совместимость со старыми клиентами или специфическими сетевыми условиями.

Рекомендация: выбирайте WireGuard, если вашей целью является простая, быстрая и безопасная настройка.

Что потребуется перед началом

Физические и программные предпосылки:

- Минимум 256 МБ ОЗУ, рекомендуем минимум 1 ГБ для устойчивой работы.

- Небольшой диск — 8–16 ГБ достаточно для типовой установки.

- USB‑накопитель для установки в физической машине или возможность монтировать ISO в виртуальной машине.

- Публичный IP адрес или доступ к VPS.

- Если вы за NAT/CGNAT и у вас нет публичного порта, используйте VPS или обратный прокси.

- Базовые навыки работы с Linux и SSH полезны, но не обязательны.

Числовые ориентиры (факт‑бокс)

- Минимальная RAM: 256 МБ

- Рекомендуемая RAM: 1 ГБ

- Типичный порт WireGuard: UDP 51820

- Рекомендуемый формат подсети клиента: /24 (например, 10.125.5.0/24)

Выбор платформы размещения

- Домашний ПК или старый ноутбук. Подойдёт для доступа внутри дома и удалённого доступа при наличии публичного IP. Плюсы: полный контроль, низкая стоимость. Минусы: пропускная способность зависит от домашнего интернет‑канала.

- Виртуальная машина на хосте (VirtualBox, VMware, KVM). Удобно для тестирования и небольших деплоев.

- VPS у провайдера. Удобно для доступа из любой точки мира и обхода проблем с CGNAT. Выбор страны хоста даёт возможность «появиться» в нужной юрисдикции.

Ограничения размещения

- CGNAT (Carrier Grade NAT) мешает принимать входящие соединения. Если у вашего провайдера адреса в CGNAT, вы не сможете напрямую хостить VPN и должны выбрать VPS.

- Убедитесь, что провайдер VPS допускает загрузку кастомного ISO, если планируете использовать собственный образ. Некоторые провайдеры не позволяют это делать.

Скачивание и подготовка образа

- Перейдите на сайт TurnKey GNU/Linux и скачайте ISO VPN‑образ (WireGuard или OpenVPN).

- Запишите ISO на USB‑накопитель: используйте Etcher, Rufus или dd.

- Для виртуальной VM смонтируйте ISO как виртуальный CD/DVD.

- Настройте загрузку с USB/ISO в BIOS/UEFI или в настройках виртуальной машины.

Примечание по безопасности: загружайте образы только с официального сайта TurnKey и проверяйте контрольные суммы.

Процесс установки

- Загрузитесь с USB/ISO и выберите Install to hard disk.

- Выберите Guided partitioning для простоты (стирать весь диск — если машина выделена под VPN).

- При необходимости настройте шифрование диска (опционально).

- Дождитесь окончания установки, извлеките USB и перезагрузите машину.

После перезагрузки система предложит дополнительные параметры конфигурации.

Первая конфигурация TurnKey VPN

После перезапуска выполните базовые действия:

- Установите сильный root‑пароль.

- Выберите тип сервера: при вопросе о WireGuard Profile — выберите Server.

- Введите адрес подсети WireGuard для клиентов в формате CIDR. Подсеть не должна пересекаться с вашей текущей локальной сетью. Можно использовать пример 10.125.5.0/24.

- Укажите публичный адрес сервера (IP или DNS). Это адрес, по которому клиенты будут подключаться.

- Рекомендуется разрешить установку обновлений во время установки — это сократит число ручных обновлений после развёртывания.

Когда установка завершится, на экране появятся данные для доступа к веб‑интерфейсу и SSH. Запишите их и перезагрузите сервер ещё раз, если рекомендовано.

Доступ к веб‑интерфейсу и добавление клиента

TurnKey включает удобный веб‑интерфейс. Откройте браузер и перейдите по адресу https://<ваш‑публичный‑IP>. При подключении, скорее всего, появится предупреждение о самоподписанном сертификате — продолжите.

В интерфейсе вы увидите две основные опции:

- Web Shell — веб‑SSH клиент для доступа к консоли.

- Webmin — веб‑интерфейс для управления системой.

Логин: root и пароль, который вы задали при установке.

Добавление клиента через confconsole

- Откройте Web Shell или подключитесь по SSH и выполните:

confconsole- В меню confconsole выберите Add client.

- Введите имя для клиента (без пробелов и специальных символов предпочтительнее).

- Укажите адреса, которым разрешён доступ. Чтобы разрешить весь интернет через VPN, введите:

0.0.0.0/0- Сервер сгенерирует URL и QR‑код для скачивания конфигурации клиента. Вы можете скачать профиль и импортировать его в приложение WireGuard на любой платформе.

Пример импорта: скачайте .conf файл и затем в приложении WireGuard выберите Import tunnel(s) from file.

Сетевые тонкости и безопасность

- Порты и брандмауэр. WireGuard по умолчанию использует UDP порт 51820. Откройте этот порт на хосте и пробросьте его на роутере, если сервер у вас дома.

- NAT и IP‑маршрутизация. Если вы хотите, чтобы VPN‑клиенты имели доступ в интернет через сервер, включите форвардинг IPv4 и настройте правила NAT в iptables/ufw.

- DNS. Решите, будет ли VPN перенаправлять DNS‑запросы через сеть сервера. Для приватности настройте DNS‑резолвер на вашем сервере или используйте защищённые внешние резолверы.

- Сертификаты. Для удобства и безопасности можно установить валидный TLS‑сертификат (Let’s Encrypt) для веб‑интерфейса Webmin и других сервисов.

Рекомендации по безопасности

- Используйте сложные пароли и, где возможно, двухфакторную аутентификацию.

- Регулярно обновляйте систему и пакеты.

- Ограничьте SSH доступ по ключам и меняйте стандартный порт, если это оправдано.

- Храните резервные копии конфигураций WireGuard и ключей клиента в безопасном месте.

Резервирование, обновления и мониторинг

- Автоматические обновления ускоряют процесс, но в продуктивной среде лучше контролировать апдейты и тестировать их на стенде.

- Держите конфигурации в системе контроля версий, если применимо (не храните приватные ключи в публичных репозиториях).

- Для мониторинга используйте простые скрипты проверки доступности (ping/tcping) и системные мониторы (htop, netstat).

Отладка и типичные проблемы

- Клиент не подключается. Проверьте, открыт ли UDP порт и совпадают ли публичные ключи и адреса.

- Нет доступа к локальной сети. Убедитесь, что подсети не пересекаются и что на сервере включён ip_forward.

- Проблемы с CGNAT. Если провайдер использует CGNAT, сервер не будет доступен извне — используйте VPS или туннельный сервис.

Команды для проверки состояния WireGuard

# Показать интерфейс и пиров

wg show

# Проверить маршруты

ip route show

# Включить форвардинг временно

sudo sysctl -w net.ipv4.ip_forward=1Альтернативные подходы

- Коммерческий VPN‑провайдер: проще, больше серверов и часто лучше фаршированные приложения, но меньше контроля.

- VPS с преднастроенным скриптом установки WireGuard (например, один скрипт‑инсталлятор). Быстро, но менее контролируемо, чем TurnKey.

- Управляемый сервер в облаке с автоматизированным бэкапом и оркестрацией для корпоративной инфраструктуры.

Когда приватный VPN не подходит

- Вам нужна полная анонимность в интернете на уровне, превышающем смену IP — приватный VPN не заменит комплексных мер по анонимности.

- Вы хотите масштабируемость и геораспределённость с десятками точек присутствия — коммерческие сети CDN/VPN лучше подходят.

Роли и чеклисты

Администратор (перед развёртыванием)

- Выбрать хостинг (дом/VM/VPS).

- Подготовить ISO и USB.

- Проверить публичный IP / проброс портов.

- Запланировать резервное копирование ключей.

Обычный пользователь / путешественник

- Получить конфигурационный файл или QR‑код.

- Установить приложение WireGuard на устройстве.

- Проверить доступ к локальным ресурсам и интернету через VPN.

Подробный SOP для развёртывания (краткий playbook)

- Скачайте образ TurnKey WireGuard ISO с официального сайта.

- Запишите ISO на USB и загрузитесь.

- Установите систему, задайте root‑пароль.

- При выборе профиля выберите Server.

- Укажите CIDR подсеть, публичный адрес и установите обновления.

- Перезагрузите систему и войдите в Webmin/Web Shell.

- Запустите confconsole и добавьте клиента.

- Импортируйте клиентский .conf в приложение WireGuard и протестируйте подключение.

- Настройте NAT/форвардинг и убедитесь в открытии UDP порта.

- Настройте бэкапы и мониторинг.

Критерии приёмки

- Сервер принимает подключения клиентов WireGuard.

- Клиент получает доступ к интернету и/или локальным ресурсам согласно настройкам.

- Обновления установлены или механизм обновления проверен.

Тесты и критерии приёмки

Тесты:

- Подключение клиента из локальной сети.

- Подключение клиента из внешней сети (мобильный интернет).

- Доступ к локальному NAS через VPN.

- Проверка утечек DNS (сервис типа ipleak).

Критерии приёмки:

- Успешное подключение и обмен данными в обе стороны.

- Отсутствие DNS‑утечек.

- Логи не содержат критических ошибок при старте сервера.

Шаблон для именования клиентов (рекомендации)

| Имя клиента | Описание | Примечание |

|---|---|---|

| home‑laptop | Основной ноутбук дома | Используйте короткие имена без пробелов |

| phone‑alice | Телефон пользователя Алисы | Добавляйте роль/место |

| office‑vpn | VPN клиент офиса | Для коллективного доступа |

Примеры команд и сниппеты

Пример экспорта конфигурации и импорта (локально):

# Копируем конфигурацию клиента на локальную машину

scp root@:/root/wireguard/client1.conf ~/

# Импорт через wg-quick

sudo wg-quick up ~/client1.conf Сравнение WireGuard и OpenVPN (краткая матрица)

- Простота настройки: WireGuard > OpenVPN

- Производительность: WireGuard > OpenVPN

- Совместимость на старых платформах: OpenVPN > WireGuard

- Кодовая база и аудит: WireGuard легче для аудита

Проверки безопасности при вводе в эксплуатацию

- Убедитесь, что root‑пароль хранится в безопасном менеджере паролей.

- Проверяйте журналы периодически (/var/log).

- Храните резервные копии приватных ключей в зашифрованном виде.

Миграция и масштабирование

Если вам потребуется перенести VPN на VPS или в облако:

- Экспортируйте приватные ключи и конфиги клиентов.

- Проверьте, не пересекаются ли подсети с новой сетью.

- Тестируйте новый сервер в отдельной среде до переключения клиентов.

Когда автоматизация имеет смысл

Для большего числа клиентов и мультисерверной топологии используйте средства конфигурационного управления (Ansible, Terraform для VPS). TurnKey ускоряет ручную установку, но для масштабирования лучше применять автоматизацию.

Краткая галерея исключительных случаев

- CGNAT на домашнем провайдере — используйте VPS.

- Необходимость множества геораспределённых точек — коммерческие провайдеры или облака.

- Старые устройства без поддержки WireGuard — используйте OpenVPN, либо VPN‑гейтвей в сети.

Краткие рекомендации по приватности и GDPR

- Если в VPN проходят персональные данные граждан ЕС, храните минимально необходимые журналы и сопоставляйте политику хранения данных с требованиями GDPR.

- Для корпоративного использования документируйте целевое назначение логов и сроки их удаления.

Короткое объявление (100–200 слов)

Развёртывание приватного VPN ещё никогда не было таким простым. Используя готовый образ TurnKey GNU/Linux с WireGuard, вы получите безопасный и быстрый канал для удалённого доступа дома или на работе. Образ запускается с минимальными ресурсами, интуитивно настраивается через web‑интерфейс и предоставляет удобный механизм добавления клиентов через confconsole. Это отличное решение для тех, кто хочет полный контроль над своей сетью и конфигурациями, при этом избегая платных сервисов и общих серверов с перегрузкой. Следуйте шагам из этого руководства, чтобы развернуть сервер, добавить клиентов и обезопасить подключение с помощью стандартных практик брандмауэра и резервного копирования.

Часто задаваемые вопросы

Нужно ли платить за TurnKey GNU/Linux

TurnKey GNU/Linux — проект с открытым исходным кодом. Сам образ бесплатен. Платными могут быть услуги VPS или хостинга, которые вы используете для размещения сервера.

Что делать, если провайдер использует CGNAT

В таком случае вы не сможете принимать входящие соединения на домашней сети. Рекомендуется развернуть сервер на VPS с публичным IP.

Итог

Развёртывание приватного VPN с TurnKey GNU/Linux и WireGuard — практичное и доступное решение для домашнего использования и малого бизнеса. Оно даёт контроль, простоту управления и безопасность. Начните с тестовой установки, следуйте чеклистам и постепенно вводите дополнительные меры безопасности, такие как регулярные обновления, резервные копии и мониторинг.

Похожие материалы

Отключение Profile Transfer в Netflix

Как вернуть 4K на Netflix — руководство

PS4 Remote Play на Windows 10 — как настроить

Изменение размера диска KVM — гайд

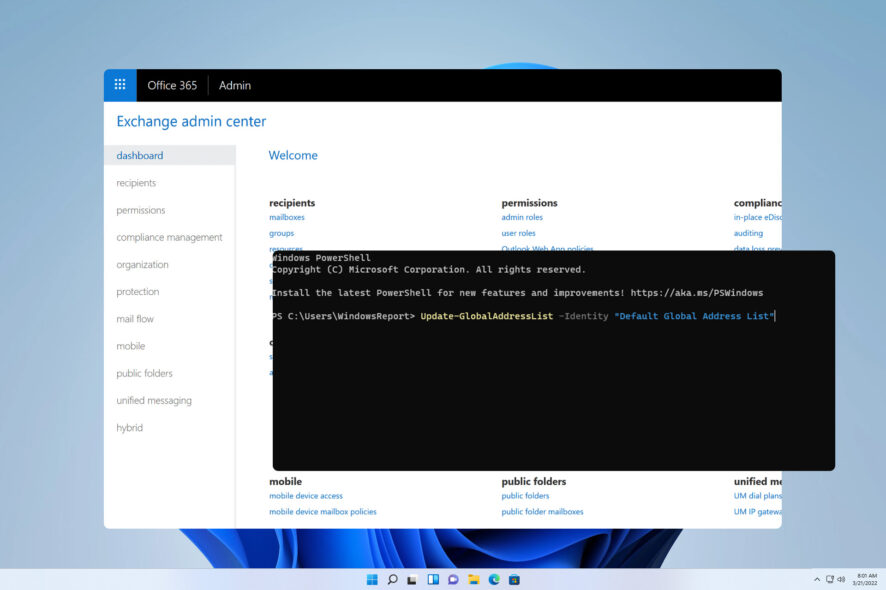

Обновление глобального списка адресов в Outlook