Как настроить NTFS‑права в Windows

NTFS — это файловая система Windows, которая управляет доступом к файлам и папкам. Вкратце: вы можете задать права через Проводник для простых задач, через PowerShell — для автоматизации и массовых изменений, или использовать специализированные инструменты (например, ADManager Plus) для централизованного управления и аудита. В статье — пошаговые инструкции, команды PowerShell, чек-листы для администраторов и рекомендации по безопасности.

ManageEngine ADManager Plus упрощает процессы и рабочие процессы Active Directory (AD), позволяя IT‑менеджерам сосредоточиться на важных задачах. Управление и отчётность для AD, Exchange, Microsoft 365 и Microsoft Teams включены.

- Создание нескольких учётных записей одновременно

- Изменение атрибутов множества пользователей через импорт CSV

- Включение/отключение пользователей и массовая установка срока действия учётных записей

- Сброс паролей для одного или нескольких пользователей

Управляйте всеми процессами Active Directory с одним инструментом! Попробуйте ADManager Plus прямо сейчас!

Короткое определение

NTFS‑права — это набор разрешений файловой системы Windows, которые определяют, кто и какие действия может выполнять с файлами и папками (чтение, запись, выполнение, изменение прав и т.д.).

Почему это важно

Неправильные права приводят к ошибкам типа «У вас нет прав для открытия этого файла», утечкам данных или сложности в администрировании. Правильная настройка — часть базовой безопасности и удобства работы пользователей.

Способы настройки NTFS‑прав

1. Через Проводник (File Explorer)

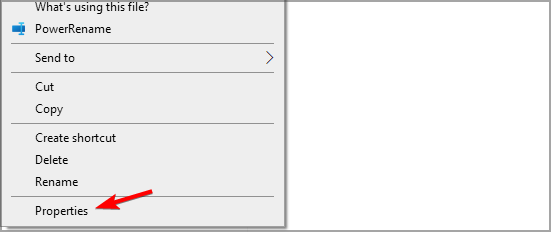

- Найдите папку, для которой нужно задать права. Кликните правой кнопкой мыши и выберите «Свойства».

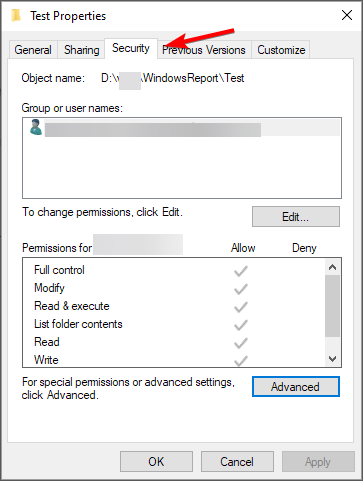

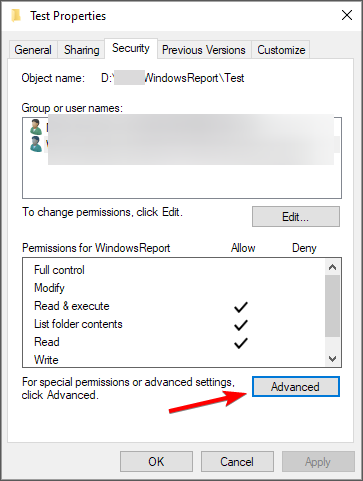

- Перейдите на вкладку «Безопасность». Здесь отображается список пользователей и их права.

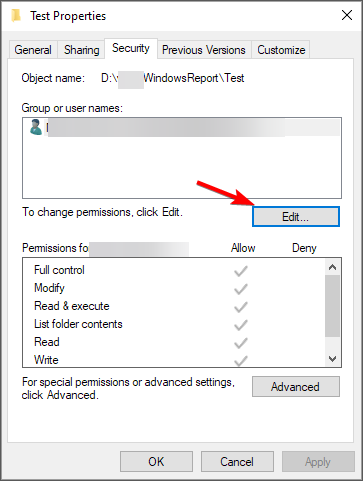

- Чтобы изменить права, нажмите кнопку «Изменить».

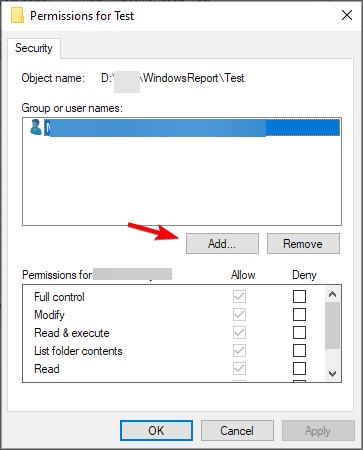

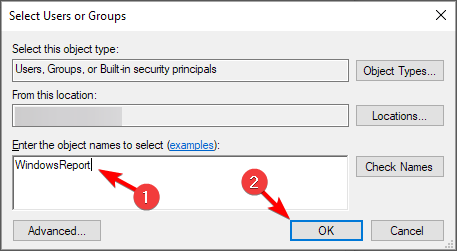

- Нажмите «Добавить», чтобы добавить нового пользователя или группу.

- Введите имя пользователя или группы и нажмите «ОК».

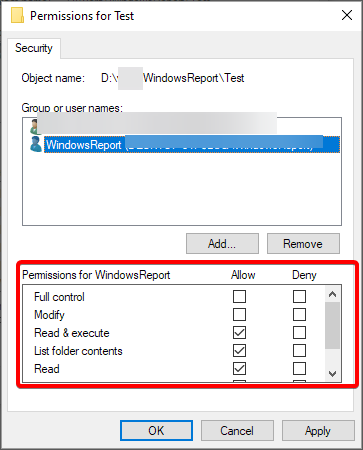

- Выберите пользователя или группу и установите нужные галочки для разрешений (Чтение, Запись, Изменение и т.д.).

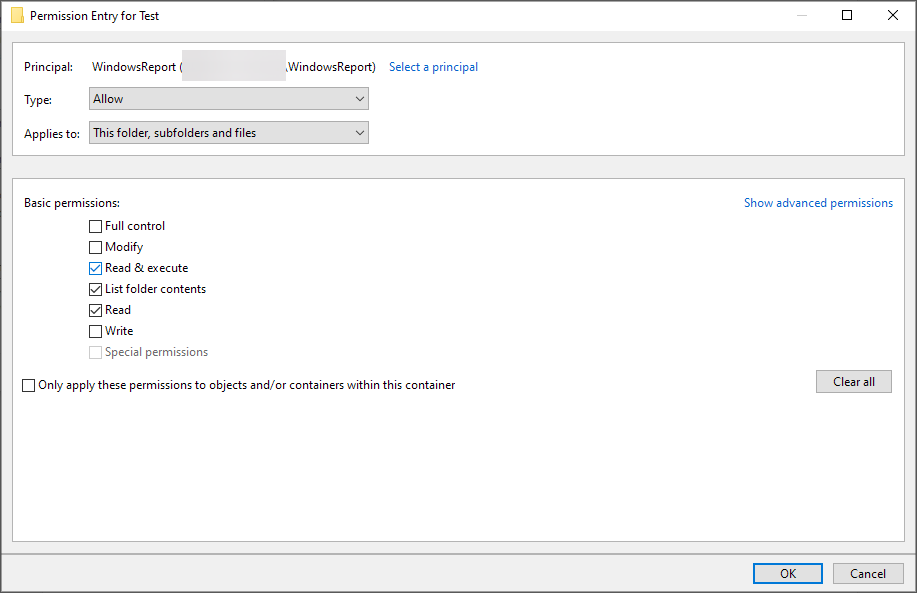

- Для доступа к расширенным настройкам нажмите «Дополнительно».

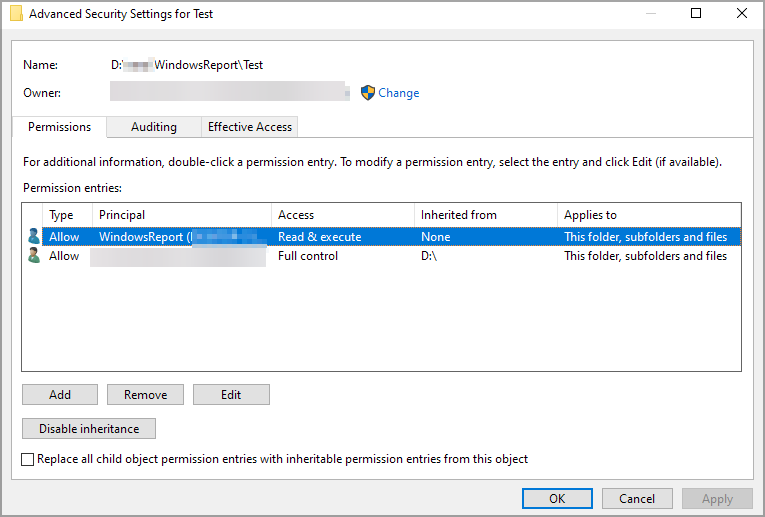

- В расширенных параметрах можно настроить наследование, точные разрешения и область их применения (только папка, подпапки, файлы и т.п.).

- Дважды щёлкните пользователя или группу для редактирования конкретного ACE (Access Control Entry).

Важно: Изменения через Проводник удобны при ручной настройке, но при необходимости массовых прав лучше использовать PowerShell или централизованные инструменты.

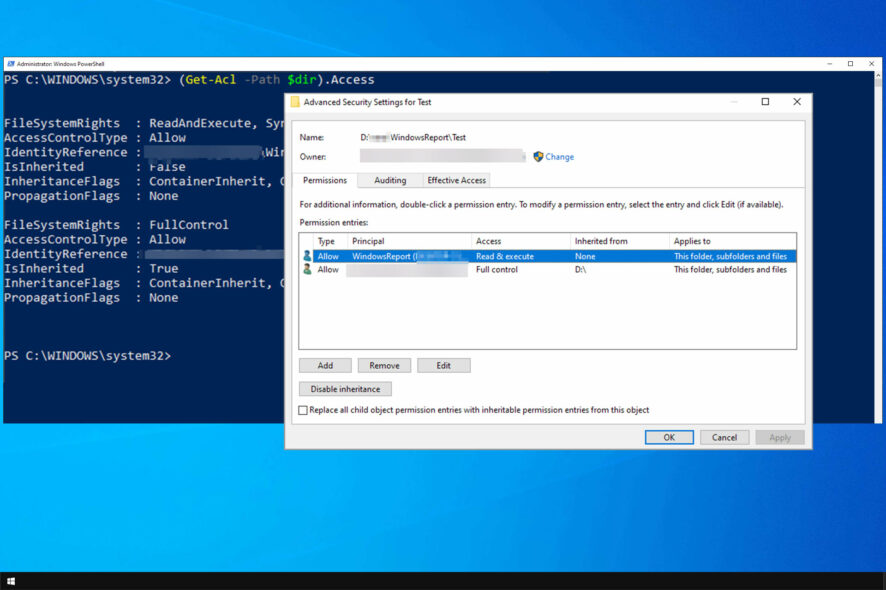

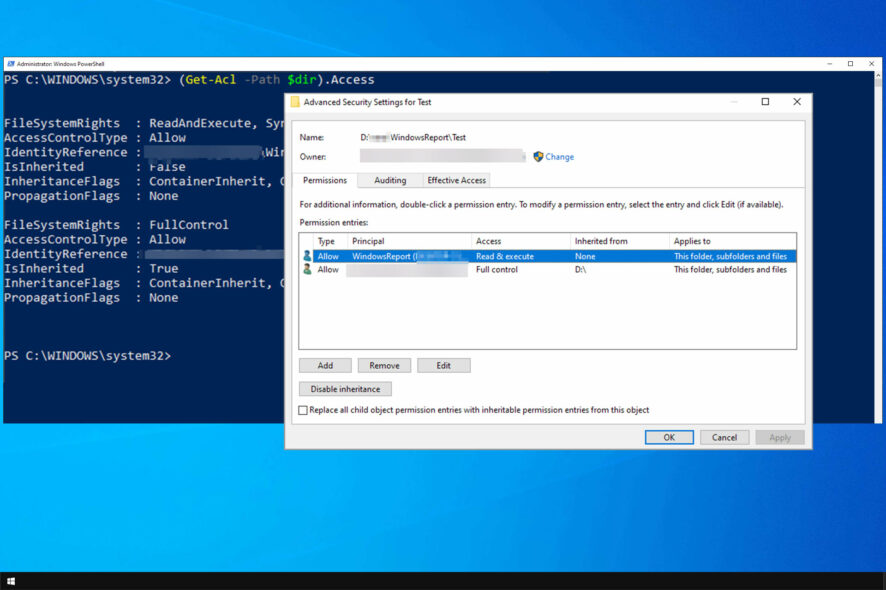

2. Через PowerShell

PowerShell даёт гибкость и подходит для автоматизации, массовых изменений и сценариев CI/CD. Ниже — базовые команды: как просмотреть, добавить и удалить правила доступа.

Просмотр прав

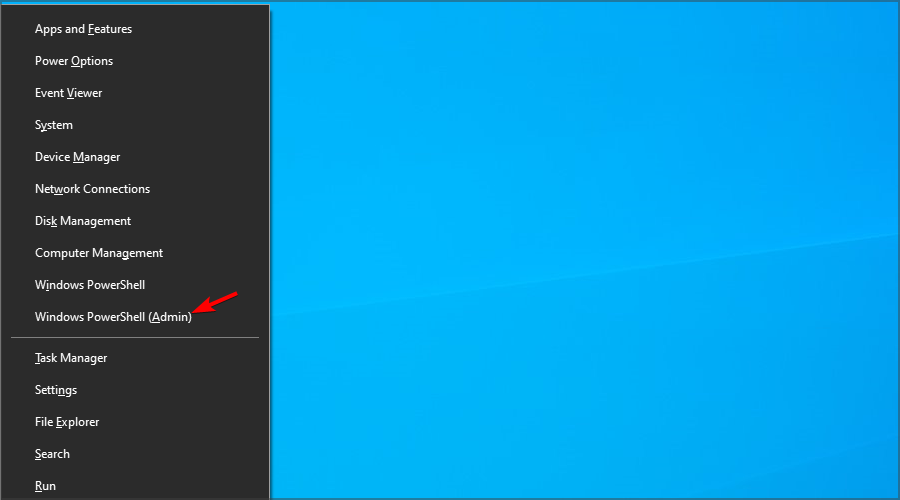

- Откройте PowerShell от имени администратора (Win + X → Windows PowerShell (Admin)).

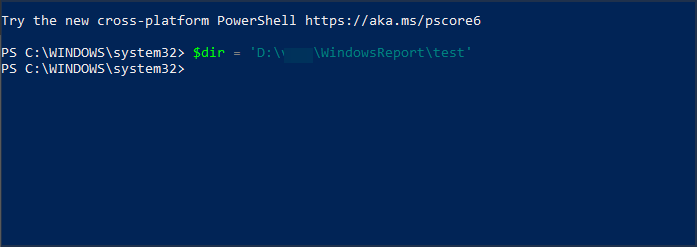

- Для удобства назначьте путь к директории в переменную:

$dir = 'C:\Path\to\directory'

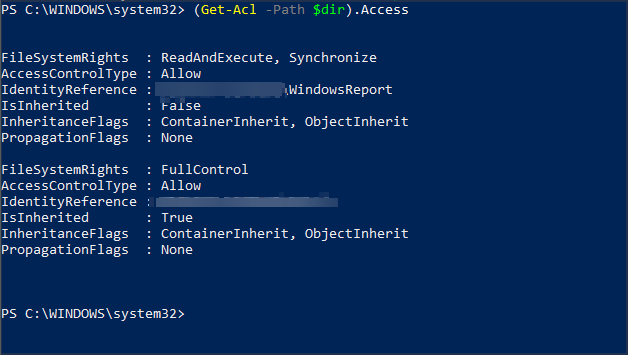

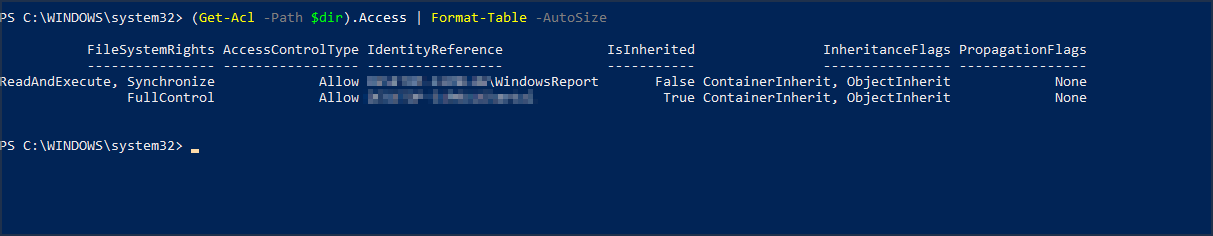

- Просмотреть текущие ACE можно так:

(Get-Acl -Path $dir).Access

- Для более читабельного вывода используйте форматирование таблицы:

(Get-Acl -Path $dir).Access | Format-Table -AutoSize

Установка прав

- Создайте переменные для прав:

$identity = 'domain\user'

$rights = 'FullControl'

$inheritance = 'ContainerInherit, ObjectInherit'

$propagation = 'None'

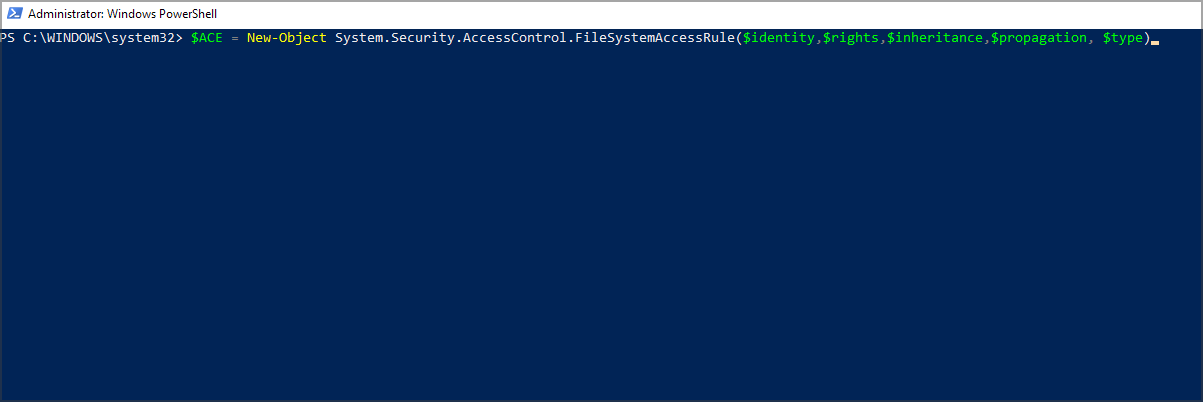

$type = 'Allow'- Создайте объект правила доступа (ACE):

$ACE = New-Object System.Security.AccessControl.FileSystemAccessRule($identity,$rights,$inheritance,$propagation,$type)

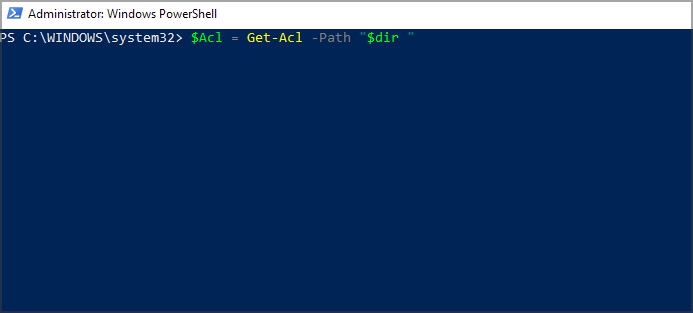

- Получите текущий ACL директории:

$Acl = Get-Acl -Path $dir

- Добавьте правило:

$Acl.AddAccessRule($ACE)

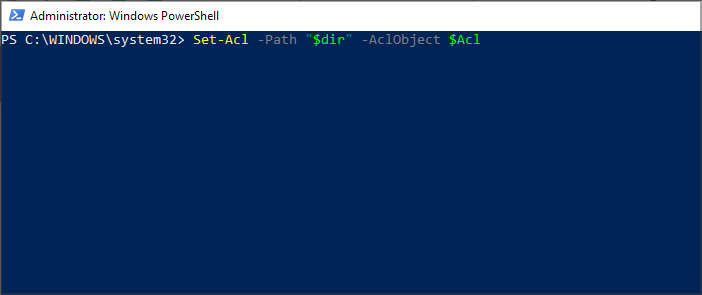

- Сохраните изменения:

Set-Acl -Path $dir -AclObject $Acl

Удаление прав

- Получите ACL в переменную:

$Acl = Get-Acl -Path $dir

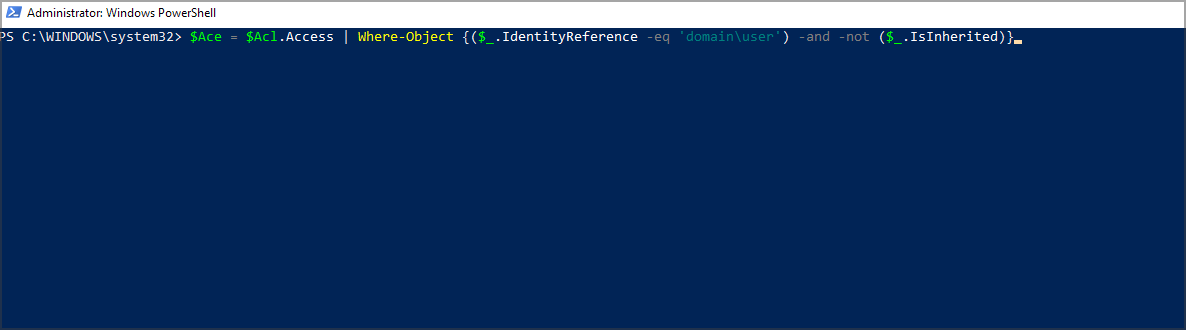

- Отфильтруйте нужный ACE (например, по имени и неунаследованные записи):

$Ace = $Acl.Access | Where-Object {($_.IdentityReference -eq 'domain\\user') -and -not ($_.IsInherited)}

- Удалите правило:

$Acl.RemoveAccessRule($Ace)

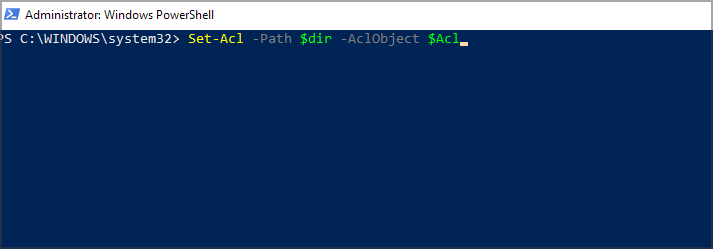

- Примените изменения:

Set-Acl -Path $dir -AclObject $Acl

Примечание: PowerShell — мощный инструмент. Перед массовыми изменениями протестируйте команды на контрольной папке и при необходимости создайте резервную копию ACL.

3. Через специализированный инструмент

- Откройте ADManager Plus и выберите директорию, права на которую нужно изменить. Затем выберите «Permission» (Права).

- В разделе «Select Permission» настройте нужные параметры.

- Для предварительного просмотра нажмите «Preview».

- Нажмите «Modify», чтобы сохранить изменения.

Использование специализированного ПО удобно в доменных средах с большим количеством объектов: массовые операции, шаблоны разрешений, аудит и отчётность.

Когда выбранный метод может не сработать

- Права наследуются от родительской папки — новый ACE может быть переопределён. Проверьте наследование.

- У вас нет прав на изменение ACL — нужен аккаунт с соответствующими полномочиями (локальный администратор или учетная запись с правами изменения ACL).

- Файловая система не NTFS (например, FAT32) — NTFS‑права неприменимы.

- Папка принадлежит другому компьютеру/ресурсу в сети с иными политиками безопасности.

Чек‑лист ролей (кто что делает)

- Системный администратор: тестирует команды, применяет изменения в масштабах сервера, контролирует резервные копии ACL.

- ИТ‑операции: выполняют рутинные изменения по заявкам, отслеживают журналы доступа.

- Владелец данных (бизнес‑пользователь): запрашивает доступ и подтверждает необходимость доступа.

- Служба безопасности: проверяет соответствие политике, проводит аудит прав и ревизию наследования.

Мини‑методология для безопасного изменения прав

- Идентифицируйте владельца данных и требуемые минимальные права (принцип наименьших привилегий).

- Тестируйте изменения в копии директории.

- Примените изменения поэтапно (группа тест → отдел → продакшн).

- Ведите журнал изменений и сделайте резервную копию ACL (Export-Clixml или Get-Acl | Out-File).

- Проводите регулярный аудит и ревизию прав.

Быстрый шаблон команд для резервного копирования и восстановления ACL

Резервное копирование ACL:

Get-Acl -Path $dir | Export-Clixml -Path C:\备份\acl_backup.xmlВосстановление из резервной копии:

$acl = Import-Clixml -Path C:\备份\acl_backup.xml

Set-Acl -Path $dir -AclObject $aclПримечание: путь к файлу резервной копии укажите актуальный для вашей среды.

Рекомендации по безопасности

- Используйте принцип наименьших привилегий — выдавайте только необходимые права.

- Отдавайте предпочтение групповым аккаунтам (группы AD) вместо назначения прав отдельным пользователям.

- Отключайте наследование только когда это действительно нужно, и документируйте причины.

- Ведите аудит изменений ACL и храните логи централизованно.

Частые ошибки и как их избегать

- Не учитывать наследование — проверьте раздел «Дополнительно» и настройки наследования.

- Прямое добавление «FullControl» всем пользователям — лучше создавать отдельные группы с ограниченными правами.

- Отсутствие тестирования — всегда пробуйте на тестовой папке.

- Изменение прав без бэкапа — делайте резервные копии ACL.

Критерии приёмки

- Указанный пользователь/группа имеет только нужные права (нет избыточных полномочий).

- Изменения протестированы на контрольной копии и развернуты по плану.

- Резервная копия ACL создана и хранится в безопасном месте.

- Права документированы и согласованы с владельцем данных.

Краткий словарь (1‑строчные определения)

- ACL — список управления доступом (Access Control List) для объекта в NTFS.

- ACE — запись в ACL, задающая разрешения для конкретного субъекта (пользователь/группа).

- Наследование — механизм, по которому дочерние объекты получают права от родительской папки.

Примеры типичных сценариев

- Быстрая правка для одного файла: используйте Проводник.

- Массовое изменение прав для каталога с тысячами объектов: используйте PowerShell.

- Централизованный контроль в домене и аудит: используйте ADManager Plus или аналогичные решения.

Заключение

Понимание того, как работают NTFS‑права и инструменты управления ими (Проводник, PowerShell, специализированные решения), позволяет безопасно и прогнозируемо управлять доступом к данным. Для рутинных задач — Проводник; для автоматизации и массовых операций — PowerShell; для корпоративного управления и аудита — специализированные инструменты.

К какому методу вы склоняетесь в своей организации — ручному через Проводник, PowerShell или централизованному через ПО? Поделитесь в комментариях.

Сводка

- NTFS‑права можно задать через Проводник, PowerShell или специализированные инструменты.

- Перед массовыми изменениями делайте бэкап ACL и тестируйте.

- Используйте группы и принцип наименьших привилегий.