Запретить изменения в Планировщике заданий Windows

Планировщик заданий Windows (Task Scheduler) позволяет автоматизировать задачи: запуск скриптов, очистку, резервное копирование и др. Но нежелательные изменения от других пользователей могут нарушить автоматизацию и безопасность. В этом руководстве показано, как централизованно запретить внесение изменений в задания и какие дополнительные меры принять для надёжного контроля.

Кому это нужно

- Сетевым администраторам, которые хотят защитить автоматизацию на рабочих станциях и серверов.

- Пользователям ПК в мультипользовательской среде, чтобы предотвратить случайное или злонамеренное удаление заданий.

- Техническим специалистам, которые пишут инструкции по безопасности и надо обеспечить обратимость изменений.

Быстрый обзор методов

- Локальный редактор групповой политики (LGPE, gpedit.msc) — самый удобный способ на ПК с Windows Pro/Enterprise.

- Редактор реестра (regedit) — работает на всех версиях Windows, где доступен реестр.

- Контроль NTFS-разрешений на каталоге заданий — дополнительная защита против прямого изменения файлов.

Важно: прежде чем вносить изменения в реестр или политику, сделайте резервную копию и протестируйте на контролируемой машине.

Как запретить создание новых заданий в Планировщике заданий

С помощью Локального редактора групповой политики

Локальный редактор групповой политики позволяет включить ограничение «Prohibit New Task Creation», которое блокирует возможность создавать новые задания через оснастку Планировщика и API.

Шаги:

- Нажмите Win + R, введите gpedit.msc и нажмите Enter.

- В дереве слева перейдите в Computer Configuration > Administrative Templates > Windows Components > Task Scheduler.

- В правой части найдите параметр “Prohibit New Task Creation” и дважды щёлкните по нему.

- Выберите Enabled и нажмите OK.

- Перезагрузите ПК, чтобы изменения вступили в силу.

Если нужно вернуть создание заданий — откройте тот же параметр и выберите Disabled или Not Configured, затем перезагрузите систему.

С помощью Редактора реестра

Если на вашей системе нет LGPE (например, Home edition), примените изменение через реестр. Перед началом сделайте экспорт ветки реестра для отката.

Шаги:

- Нажмите Win + R, введите regedit и нажмите Enter.

- Перейдите по адресу:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows- Нажмите правой кнопкой на ключе Windows, выберите New > Key и создайте ключ с именем Task Scheduler5.0, если он отсутствует.

- Выделите Task Scheduler5.0, затем в правой панели правой кнопкой мыши выберите New > DWORD (32-bit) Value и назовите его TaskCreation.

- Дважды щёлкните TaskCreation и установите Value data в 0 для запрета создания. Установите 1 для разрешения.

- Закройте Редактор реестра и перезагрузите компьютер.

Важно: использовать точные имена ключей и значений. Неправильное имя может не иметь эффекта.

Как запретить удаление заданий

С помощью Локального редактора групповой политики

Шаги:

- Откройте gpedit.msc (Win + R).

- Перейдите в Computer Configuration > Administrative Templates > Windows Components > Task Scheduler.

- Дважды щёлкните параметр “Prohibit Task Deletion”.

- Выберите Enabled и нажмите OK.

- Перезагрузите устройство.

Чтобы разрешить удаление, выберите Disabled или Not Configured и перезагрузите систему.

С помощью Редактора реестра

Шаги:

- Откройте regedit (Win + R → regedit).

- Перейдите в:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Task Scheduler5.0- В правой панели создайте DWORD (32-bit) Value с именем TaskDeletion.

- Установите Value data в 0 чтобы запретить удаление; 1 — для разрешения.

- Перезагрузите систему для применения изменений.

Как запретить запуск или остановку заданий

С помощью Локального редактора групповой политики

Шаги:

- Откройте Локальный редактор групповой политики (gpedit.msc).

- Навигируйте: Computer Configuration > Administrative Templates > Windows Components > Task Scheduler.

- Найдите и дважды щёлкните “Prevent Task Run or End”.

- Установите Enabled и подтвердите изменения.

- Перезагрузите компьютер.

Чтобы отменить запрет на запуск/остановку, поставьте Disabled или Not Configured и перезапустите.

С помощью Редактора реестра

Шаги:

- Откройте regedit от имени администратора.

- Перейдите в:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Task Scheduler5.0- Создайте DWORD (32-bit) Value с именем Execution.

- Установите Value data в 0 чтобы запретить запуск/остановку; 1 чтобы разрешить.

- Перезагрузите ПК.

Дополнительные меры защиты и проверка

Резервное копирование реестра и export ключей

Перед изменением реестра правой кнопкой на ключе выберите Export и сохраните .reg файл в безопасном месте. Для восстановления дважды щёлкните экспортированный .reg файл или используйте

reg import <путь_к_файлу.reg>в командной строке с правами администратора.

Контроль прав NTFS на каталоге заданий

Задания Планировщика физически хранятся в каталоге:

C:\Windows\System32\TasksНаложите NTFS-разрешения на этот каталог, чтобы ограничить доступ конкретным группам или пользователям. Например, удалите у группы “Users” право на удаление/запись, оставив право чтения для выполнения. Изменяйте разрешения осторожно — неверные настройки могут нарушить работу системных задач.

Аудит изменений

Включите аудит (Advanced Audit Policy) для событий доступа к объектам и изменений в реестре/файловой системе. Это позволит фиксировать попытки создания/удаления/изменения заданий и быстро реагировать.

Тестирование и проверка после изменений

- Проверьте наличие ключей реестра: TaskCreation, TaskDeletion, Execution и их значения.

- Используйте учётную запись с ограниченными правами и попытайтесь создать/удалить/запустить задание.

- Посмотрите журнал событий Windows (Event Viewer) в разделе Microsoft-Windows-TaskScheduler для записи об отказах в доступе.

Мини-методология внедрения изменений (SOP)

- Подготовка: документируйте текущие настройки Планировщика и экспортируйте ветку реестра.

- Создайте точку восстановления системы (System Restore) если возможно.

- На тестовой машине примените политику через LGPE или реестр.

- Перезагрузите и выполните серию тестов пользования заданиями разными ролями.

- Если тесты успешны — примените на нужных машинах групповой политикой (GPO) или вручную.

- Мониторинг: включите аудит и проверяйте журналы в первые 72 часа.

Критерии приёмки

- Пользователь с правами ограниченной учётной записи не может создать/удалить/запустить/остановить задания, в зависимости от применённых параметров.

- Системные и сервисные задачи продолжают выполняться (проверить критические службы).

- Логи аудита фиксируют соответствующие события отказа в доступе.

Рольовые чеклисты

Администратор:

- Сделать экспорт реестра.

- Создать точку восстановления.

- Применить политику и проверить её применение на целевых машинах.

- Настроить аудит и уведомления.

Power user / специалист поддержки:

- Проверить, что критические задания работают.

- Тестировать сценарии восстановления из экспортов .reg.

- Документировать все изменения в CMDB.

Домашний пользователь:

- Сделать резервную копию реестра и важной информации.

- Применять изменения только в случае уверенности или по инструкции специалиста.

Отмена изменений и план восстановления

- Если изменения сделали в LGPE — верните значение параметра в Disabled или Not Configured и перезагрузите.

- Если изменения сделали в реестре — запустите экспортированный файл .reg или вручную удалите/измените DWORD значения (TaskCreation, TaskDeletion, Execution) и перезагрузите.

- Если появились ошибки — восстановите систему из точки восстановления.

Тест-кейсы и критерии приёмки

Тест-кейсы:

- TC1: Учётная запись standard user пытается создать задачу через GUI. Ожидаемый результат: операция блокируется.

- TC2: Учётная запись standard user пытается удалить задачу, созданную администратором. Ожидаемый результат: операция блокируется.

- TC3: Учётная запись standard user пытается запустить задачу вручную. Ожидаемый результат: операция блокируется при включённом запрете Execution.

- TC4: Администратор выполняет те же операции. Ожидаемый результат: операции успешны (если политика не затрагивает администраторов).

Критерии приёмки:

- Все тест-кейсы проходят согласно ожидаемому результату.

- В журналах событий фиксируются записи с кодами отказа или записью политики.

Модели зрелости управления заданиями

- Уровень 1 — Нет контроля: пользователи свободно создают и удаляют задания.

- Уровень 2 — Частичный контроль: применены индивидуальные политики на отдельных машинах.

- Уровень 3 — Централизованный контроль: GPO управляет политиками для всех рабочих станций/серверов.

- Уровень 4 — Централизованный контроль + аудит и интеграция в SIEM: все изменения логируются и анализируются.

Цель: стремиться к уровню 3–4 в корпоративной среде.

Частые ошибки и когда методы не работают

- На Windows Home нет LGPE — используйте реестр.

- Если политика GPO домена переопределяет локальные настройки, изменения в LGPE не применятся: проверьте доменные GPO.

- Неправильно заданные имена ключей в реестре (регистр/пробелы) приведут к отсутствию эффекта.

- Изменения NTFS-разрешений могут нарушить работу системных задач: тестируйте прежде чем внедрять в продакшн.

Безопасность и конфиденциальность

- Минимизируйте число администраторов. Изменения в Планировщике должны делать только уполномоченные.

- Храните бэкапы реестра и экспортированные файлы .reg в защищённом хранилище.

- При необходимости отметьте в политиках, какие группы пользователей подпадают под ограничения.

Decision flowchart (Mermaid)

flowchart TD

A[Нужно запретить изменения?] -->|Да| B{Имеется LGPE?}

B -->|Да| C[Использовать LGPE]

B -->|Нет| D[Использовать regedit]

C --> E[Применить Prohibit New Task Creation / Prohibit Task Deletion / Prevent Task Run or End]

D --> F[Создать ключи Task Scheduler5.0 и DWORD values]

E --> G[Перезагрузить и протестировать]

F --> G

G --> H{Тесты успешны?}

H -->|Да| I[Внедрить централизованно]

H -->|Нет| J[Откатить изменения/восстановить реестр]1‑строчный глоссарий

- LGPE: Локальный редактор групповой политики, инструмент управления параметрами Windows.

- GPO: Групповая политика домена для централизованного управления в сети.

- DWORD: 32‑битное значение реестра Windows.

Советы по локальным особенностям

- В русскоязычных средах название оснастки в меню может быть «Изменение локальной групповой политики» или «Редактор локальной групповой политики» — поищите gpedit.msc.

- При работе с RU-локализацией UI некоторые шаблоны и названия могут быть переведены; ориентируйтесь на путь в дереве (Computer Configuration → Administrative Templates → Windows Components → Task Scheduler).

Короткое объявление для команды (100–200 слов)

Если вы управляете автоматизацией на рабочей станции или сервере, настоятельно рекомендуется запретить возможность создания, удаления и ручного запуска/остановки заданий Планировщика для обычных пользователей. Это предотвращает случайную потерю важных заданий и снижает вектор атаки через изменяемые сценарии. Администраторы должны применить параметры через локальный редактор групповой политики или реестр, заранее сохранив резервные копии реестра и протестировав изменения. После внедрения включите аудит и мониторинг, чтобы быстро реагировать на попытки несанкционированного доступа.

Заключение

Запрет изменений в Планировщике заданий повышает надёжность автоматизации и безопасность системы. Для большинства задач используйте LGPE (если доступен) или правьте реестр аккуратно. Обязательно делайте резервные копии, тестируйте изменения и настраивайте аудит. Небольшие усилия по настройке дадут существенное снижение риска потери или взлома автоматизированных процессов.

Важно: любые изменения в политике или реестре требуют перезагрузки компьютера для корректного применения настроек.

Похожие материалы

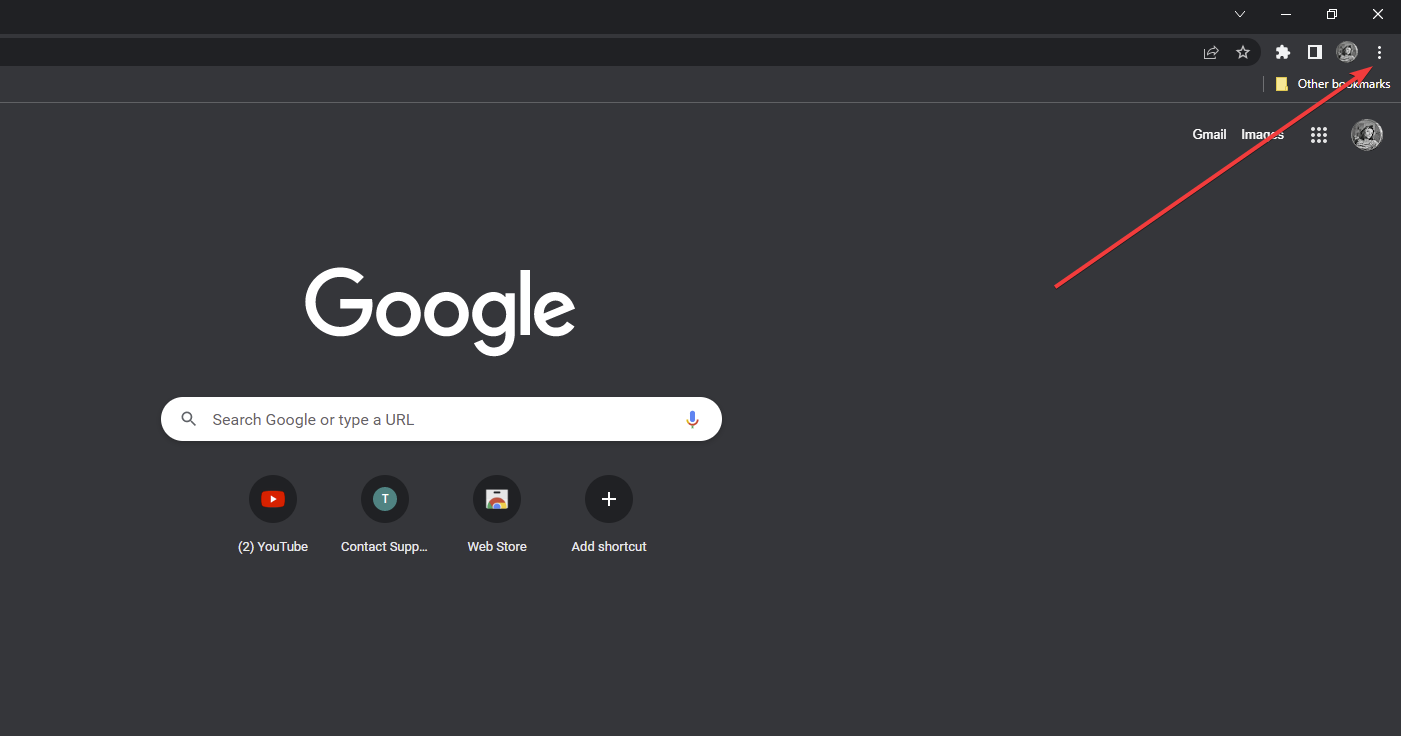

Сторонние cookie в Chrome Инкогнито — включить или заблокировать

Разблокировать голоса синтеза речи в Windows 10

Как записать встречу в Zoom — полное руководство

Выборочно скрыть значки на рабочем столе macOS

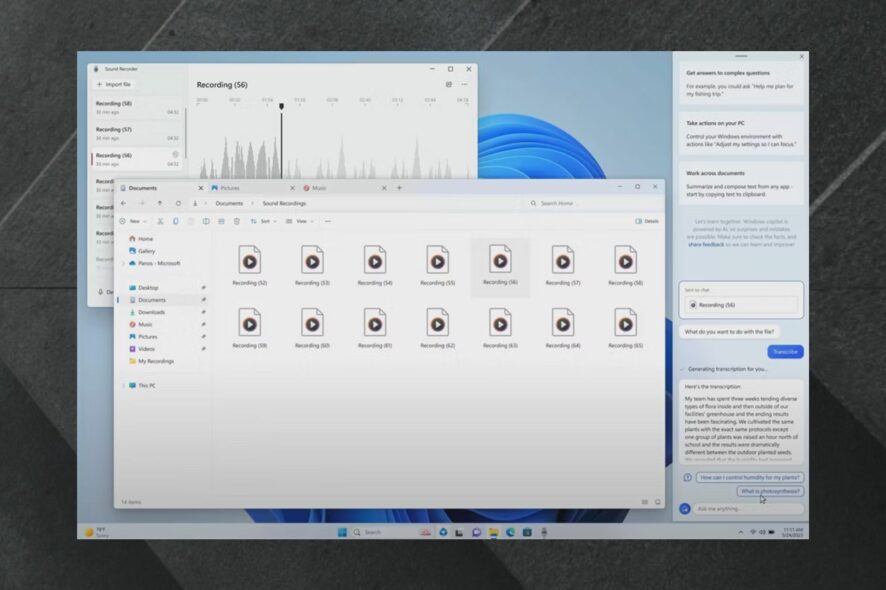

Транскрибировать и переводить аудио в Windows Copilot