Запрет доступа к Командной строке через GPO

Зачем запрещать доступ к Командной строке

Командная строка (CMD) — мощный инструмент для администрирования. В руках злоумышленника или неподготовленного сотрудника она может выполнить нежелательные изменения в системе. Ограничение доступа помогает:

- уменьшить поверхность атаки;

- предотвратить запуск скриптов и утилит, требующих прав;

- обеспечить соблюдение корпоративных политик безопасности.

Важно: при блокировке CMD вы также ограничиваете легитимные сценарии отладки и автоматизации. Обязательно подготовьте альтернативы для администраторов.

Определения

- GPO: Group Policy Object — механизм централизованного управления настройками Windows в домене или на локальной машине.

- DisableCMD: параметр реестра, который управляет доступом к командной строке.

Как запретить доступ к Командной строке через Group Policy

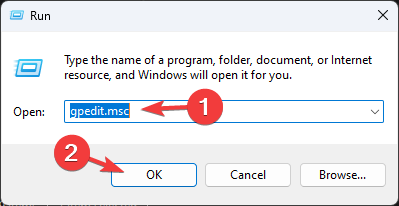

- Нажмите клавиши Windows + R, чтобы открыть окно Выполнить.

- Введите gpedit.msc и нажмите Enter, чтобы открыть Редактор локальной групповой политики.

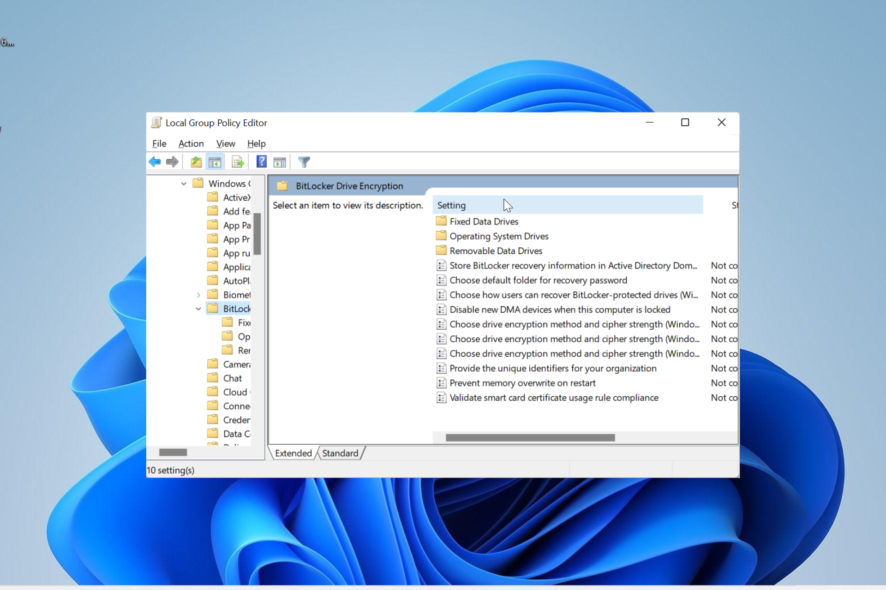

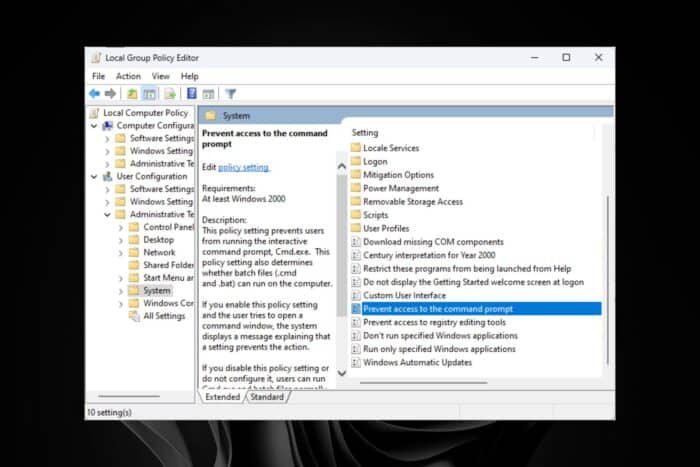

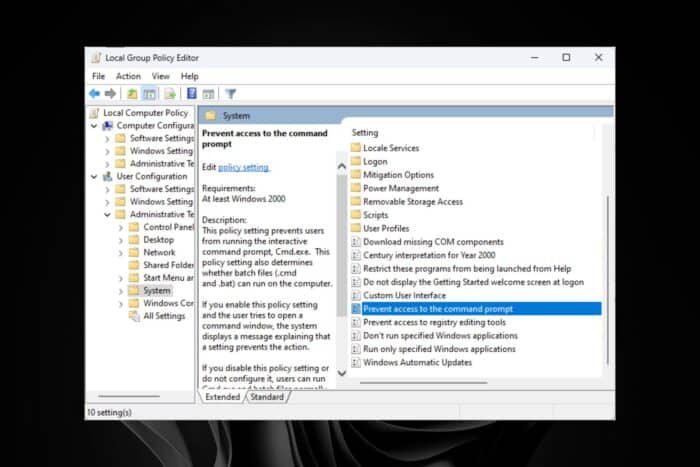

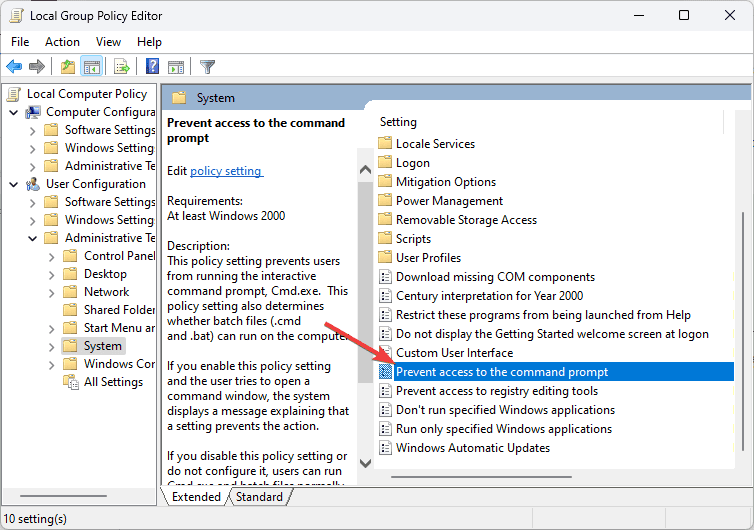

- Перейдите:

Конфигурация пользователя > Административные шаблоны > Система. - В правой части найдите пункт Prevent access to the command prompt и дважды щёлкните по нему.

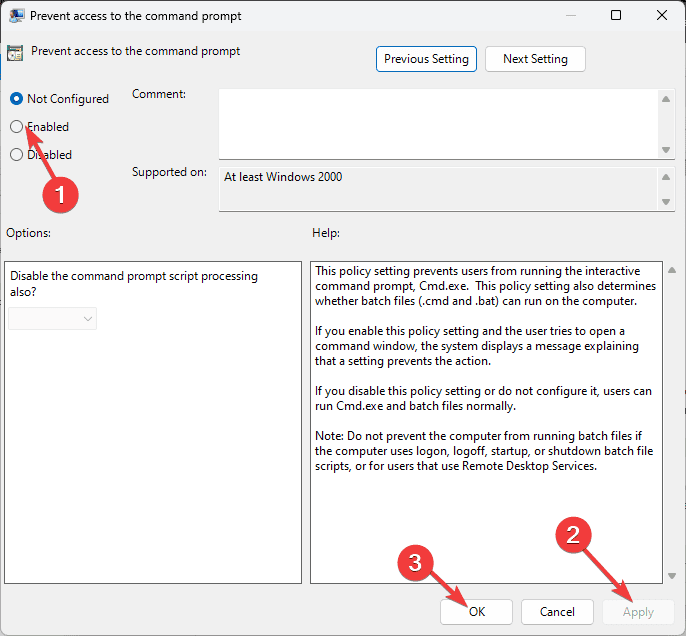

- Выберите Enabled, затем нажмите Apply и OK.

- Перезагрузите ПК или обновите политики (gpupdate /force) для применения изменений.

Если нужно вернуть доступ — поставьте значение Not Configured в шаге 5.

Как запретить доступ к Командной строке через реестр

Примечание: перед изменением реестра создайте точку восстановления или экспортируйте ветку реестра.

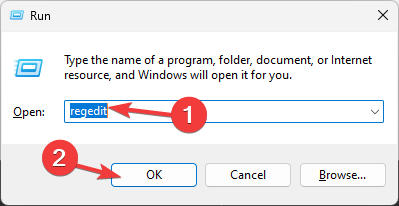

- Откройте Выполнить (Windows + R).

- Введите regedit и нажмите Enter, чтобы открыть Редактор реестра.

- Перейдите к ветке:

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows. - Выберите ключ Windows. Если подраздела System нет — правой кнопкой мыши создайте New > Key и назовите его System.

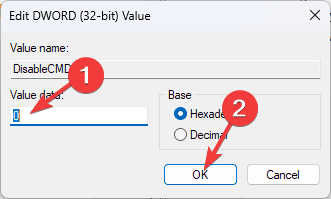

- Внутри System создайте New > DWORD (32-bit) Value и назовите его DisableCMD.

- Дважды щёлкните по DisableCMD и в поле «Value data» введите 1, затем OK.

Значения DisableCMD:

- 0 — CMD доступен;

- 1 — CMD отключён;

- 2 — CMD отключён, и блокируется выполнение .BAT/.CMD через другие механизмы.

Проверка и валидация

- Попробуйте открыть cmd.exe от обычного пользователя. Должно появиться сообщение типа «Некоторые параметры управляются вашей организацией» или доступ должен быть ограничен.

- Для GPO используйте gpresult /r или rsop.msc, чтобы увидеть применённые политики.

- Для реестра проверьте наличие и значение DisableCMD в нужной ветке.

Откат и восстановление доступа

- В GPO: установите Not Configured или Disabled.

- В реестре: удалите значение DisableCMD или установите 0.

- При крупном развёртывании используйте сценарий PowerShell/Group Policy Preferences для массового отката.

Альтернативные подходы

- Ограничьте права учётных записей: используйте принцип наименьших привилегий, чтобы обычные пользователи не имели административных прав.

- AppLocker или Windows Defender Application Control: запрещают запуск конкретных исполняемых файлов по правилам.

- Утилиты управления конфигурацией (SCCM, Intune): применяют политики централизованно и дают аудит.

Когда запрет не помогает или противопоказан

- Если ваши сценарии автоматизации зависят от CMD, блокировка нарушит процессы.

- На компьютерах администраторов выключать CMD нежелательно — используйте целевые политики только для конечных пользователей.

- Злоумышленник с административными правами может обойти блокировку.

Риски и смягчения

- Риск: вмешательство в рабочие процессы — смягчение: тестируйте на пилотных группах.

- Риск: отсутствие доступа для отладки — смягчение: предоставьте безопасную альтернативу (удалённый админ-логин, защищённая PS с ограничениями).

- Риск: политика не применяется — смягчение: проверьте циклы обновления GPO, приоритеты OU, репликацию контроллеров домена.

Чек-лист ролей

- Администратор IT:

- Создать резервную копию реестра/точку восстановления.

- Тестировать политику на контрольной группе.

- Документировать откат и уведомить пользователей.

- Системный администратор / Helpdesk:

- Проверить применение политики на проблемной машине (gpresult, rsop).

- Подготовить временные обходы для экстренной диагностики.

- Обычный пользователь:

- Сообщать о проблемах через службу поддержки.

- Не пытаться обойти ограничения.

Быстрый сценарий принятия решения

flowchart TD

A[Нужно ограничить запуск команд?] --> B{Да/Нет}

B -- Нет --> C[Не применять политику]

B -- Да --> D{Это машина администратора?}

D -- Да --> E[Не блокировать, использовать аудит]

D -- Нет --> F{Централизованно управляется доменом?}

F -- Да --> G[Развернуть GPO]

F -- Нет --> H[Использовать локальную политику или реестр]

G --> I[Тест → Пилот → Полный развёртывание]

H --> IЧастые ошибки и их исправления

- Применили политику на неверный OU — проверьте область применения.

- Настройка GPO конфликтует с более приоритетной политикой — проверьте порядок применимости.

- Реестр меняется обратно — проверьте сторонние инструменты управления или скрипты, которые могут перезаписывать параметры.

Краткая сводка

Запрет доступа к Командной строке повышает безопасность, но требует планирования. Используйте GPO для централизованного управления в домене и реестр для локальных машин. Тестируйте изменения, документируйте процедуру отката и предоставляйте альтернативы для администраторов.

Важно: всегда создавайте резервные копии и уведомляйте конечных пользователей о предстоящих изменениях.

Критерии приёмки

- CMD недоступен для целевой группы пользователей;

- Политика корректно применяется на всех тестовых машинах;

- Подготовлен план отката и поддержка для администраторов.

Глоссарий

- CMD: классическая командная строка Windows.

- GPO: объект групповой политики, управляющий настройками Windows.

Поделиться опытом: напишите в комментариях, какие преимущества или проблемы вы встретили при ограничении доступа к Командной строке.

Похожие материалы

Gmail офлайн: как включить и пользоваться

Кроссплей Helldivers 2: PC ↔ PS5 — настройка

Исправить Invalid MS DOS function в Windows

Сохранение и загрузка в PyGame — руководство

Капитель в Word: как сделать drop cap