SSH: настройка ~/.ssh/config — руководство

Быстрые ссылки

Определение SSH-подключения

Публичные/приватные ключи

Сложные конфигурации

ProxyJump и jump-хосты

SSH через SOCKS-прокси (туннель)

Контроль доступа и безопасность

Шаблоны конфигураций и чеклисты

Введение

Файл конфигурации SSH (~/.ssh/config) позволяет задать параметры для каждого хоста: адрес, порт, пользователь, путь к ключам, переадресацию агента и прокси-пересылку. Вместо запоминания длинных команд вы используете короткие алиасы и предсказуемые настройки. Это удобнее, безопаснее и более масштабируемо в командах и на машинах разработчиков.

Важно: держите права доступа к папке ~/.ssh и файлам ключей строгими (обычно 600 для приватных ключей). Если вы используете WSL (Windows Subsystem for Linux), следите за правами в файловой системе WSL и Windows.

Определение SSH-подключения

Если файла

~/.ssh/configнет — создайте его. На большинстве Unix-подобных систем папка .ssh находится в домашней директории (запись ~ обозначает домашнюю папку).

Пример простого блока для хоста:

Host my-ssh-host

HostName 10.0.0.5

Port 22

User myuserПосле этого вы можете подключаться одним словом:

ssh my-ssh-hostПорт 22 можно не указывать, если используется стандартный порт.

Публичные и приватные ключи

Аутентификация по ключу безопаснее, чем пароль. При наличии приватного ключа на локальной машине указывайте его явно:

Host my-ssh-host

HostName 10.0.0.5

Port 22

User myuser

IdentityFile ~/.ssh/id_ed25519_myuser

IdentitiesOnly yes- IdentityFile — путь к приватному ключу.

- IdentitiesOnly yes — важно: не даёт ssh пытаться все ключи подряд из агента или каталога, что может вызвать ошибку “Too many authentication failures”.

Совет: используйте ключи ed25519 или rsa с достаточной длиной и при необходимости настройте passphrase (парольную фразу) и ssh-agent.

Сложные конфигурации

Ниже — полезные команды и шаблоны, которые охватывают распространённые сценарии.

ForwardAgent и многошаговые подключения

Если с вашей локальной машины вы заходите на jump-хост и оттуда на конечный сервер, можно пересылать агент:

Host my-ssh-host

HostName 10.0.0.5

Port 22

User myuser

IdentityFile ~/.ssh/id_ed25519_myuser

IdentitiesOnly yes

ForwardAgent yesForwardAgent пересылает ваши локальные ключи через существующее SSH-соединение, чтобы не хранить приватные ключи на промежуточных серверах. Будьте осторожны: пересылка агента увеличивает риск компрометации, если промежуточный сервер ненадёжен.

ProxyJump и jump-хосты

Если конечный сервер доступен только через один или несколько промежуточных хостов, используйте ProxyJump (начиная с OpenSSH 7.3+):

Host my-ssh-host

HostName 10.0.0.5

Port 22

User myuser

IdentityFile ~/.ssh/id_ed25519_myuser

IdentitiesOnly yes

ForwardAgent yes

ProxyJump myuser@10.0.0.6:22,myuser2@10.0.0.7:10005ProxyJump последовательно подключается через перечисленные hop-хосты. Это упрощает команду и позволяет централизовать логику подключения.

SSH через SOCKSv5 (динамический порт)

Для проксирования трафика через SSH (локальный SOCKS-прокси):

Host my-ssh-host

HostName 10.0.0.5

Port 22

User myuser

IdentityFile ~/.ssh/id_ed25519_myuser

IdentitiesOnly yes

DynamicForward 8080

ControlMaster auto

ControlPath ~/.ssh/%r@%h:%p- DynamicForward 8080 — локальный порт, на который будет слушать SOCKS-прокси (SOCKSv5).

- ControlMaster auto — повторно использует существующее соединение для ускорения новых сессий.

- ControlPath — путь к Unix-сокету управления (переменные %r, %h, %p подставляются автоматически).

Пример использования: в браузере укажите SOCKS5 proxy localhost:8080.

Частые расширенные опции и объяснения

- ServerAliveInterval — интервал отправки keep-alive пакетов, помогает удерживать соединение через NAT/фаерволы.

- ServerAliveCountMax — число попыток перед закрытием.

- StrictHostKeyChecking — как ssh обрабатывает known_hosts; для безопасности лучше оставить prompt или accept-new при первом подключении.

- LogLevel — полезно для отладки, например LogLevel VERBOSE.

Контроль доступа и безопасность

Important: храните приватные ключи только на доверенных устройствах. Режимы доступа:

- Права файлов: приватные ключи 600, папка ~/.ssh 700.

- SSH Agent: используйте ssh-agent для временного хранения расшифрованных ключей и ограничивайте доступ.

- ForwardAgent: включайте только при доверии к промежуточному серверу.

- Known hosts: следите за изменениями в known_hosts и убедитесь, что изменения реальны (избегайте автоматического отключения StrictHostKeyChecking).

Рекомендации для hardening:

- Отключите аутентификацию паролем на серверах, если используются ключи: PasswordAuthentication no.

- Запретите root-вход по паролю: PermitRootLogin prohibit-password или no.

- Ограничьте доступ по AllowUsers/AllowGroups и iptables/ufw.

- Включите логирование и мониторинг попыток входа.

Шаблоны конфигураций: чеклист и пресеты

Ниже — несколько готовых блоков для разных ролей. Вставляйте в ~/.ssh/config и адаптируйте.

Разработчик — общие сервисы и jump-хост:

Host github

HostName github.com

User git

IdentityFile ~/.ssh/id_ed25519_github

IdentitiesOnly yes

Host dev-internal

HostName internal.example.local

User dev

ProxyJump jump.example.com

IdentityFile ~/.ssh/id_ed25519_dev

IdentitiesOnly yesСистемный администратор — управляемые серверы с контролем мастера:

Host bastion

HostName bastion.example.com

User admin

IdentityFile ~/.ssh/id_rsa_admin

ControlMaster auto

ControlPath ~/.ssh/cm-%r@%h:%p

ControlPersist 10mДоступ к базе данных (через туннель):

Host db-tunnel

HostName 10.0.0.50

User dbuser

LocalForward 5433 127.0.0.1:5432

IdentityFile ~/.ssh/id_ed25519_dbКраткий чеклист перед добавлением хоста:

- Указать уникальный Host (алиас).

- Проверить HostName и порт.

- Установить IdentityFile и IdentitiesOnly yes.

- Оценить необходимость ForwardAgent и ProxyJump.

- Настроить ControlMaster/ControlPath для ускорения.

- Убедиться в правах доступа к файлам ключей.

Когда конфиг не решает задачу или даёт сбой

Counterexamples / когда это не работает:

- Если SSH-сервер на целевой машине настроен нестандартно (например, не допускает проксирование агента), ForwardAgent не поможет.

- Если у вас старый клиент OpenSSH (<7.3), ProxyJump недоступен; используйте ProxyCommand с netcat.

- Если в агенте слишком много ключей, и вы не включили IdentitiesOnly, сервер может отказать из‑за превышения попыток.

- При смешанном использовании Windows и WSL возможны проблемы с правами и путями; проверяйте ControlPath и пути к ключам.

Альтернативные подходы:

- ProxyCommand + nc (netcat) для старых клиентов: более гибко, но сложнее в поддержке.

- Настройка VPN или VPC peering вместо множества jump-хостов — может быть более надёжным для крупных инфраструктур.

Роли и контрольные списки

Developer checklist:

- IdentityFile указан и защищён.

- IdentitiesOnly yes задан.

- ProxyJump указан для внутренних сервисов или макросов.

Sysadmin checklist:

- ControlMaster/ControlPersist для session reuse.

- ServerAliveInterval настроен.

- PasswordAuthentication выключен на серверах.

Security auditor checklist:

- Проверка прав на ключи и папку ~/.ssh.

- Проверка использования ForwardAgent и его необходимости.

- Контроль known_hosts и политики StrictHostKeyChecking.

Критерии приёмки

- Подключение к хосту выполняется командой ssh

без дополнительной ручной опции. - Проверено, что используется ожидаемый IdentityFile (ssh -v показывает файл).

- Если задан ProxyJump или DynamicForward — трафик проходит через указанные промежуточные узлы.

- Права на файлы ключей и папку ~/.ssh соответствуют требованиям безопасности.

Примеры отладки (полезные команды)

- Просмотр подробного лога подключения:

ssh -vvv my-ssh-host- Проверка, какой ключ используется:

ssh -v my-ssh-host 2>&1 | grep identity- Очистка агента:

ssh-add -DНебольшая методология настройки

- Начните с простого Host-блока и убедитесь, что он работает.

- Добавьте IdentityFile и IdentitiesOnly, повторно проверьте подключение с -v.

- Добавляйте ForwardAgent или ProxyJump только при явной потребности.

- Включайте ControlMaster/ControlPersist для ускорения, если вы часто открываете несколько сессий.

- Документируйте блоки в репозитории (с исключением приватных ключей!) и храните конфиг в приватном репозитории или управляемом хранилище.

Edge-case галерея и советы по миграции

- WSL: пути в конфиге должны указывать на файлы, доступные в среде WSL; права Windows могут повлиять.

- macOS: использует OpenSSH, но можно получить дополнительные опции через /etc/ssh/ssh_config.

- Windows (Putty/WinSCP): формат конфигов отличается — для совместимости используйте OpenSSH-порт или конвертеры ключей.

Краткое резюме

Файл ~/.ssh/config — мощный инструмент для управления подключениями по SSH. Он экономит время, уменьшает число ошибок и помогает централизовать лучшие практики доступа. Используя IdentityFile, IdentitiesOnly, ForwardAgent, ProxyJump и параметры управления сессиями, вы сможете гибко и безопасно подключаться к любым серверам.

Notes: храните приватные ключи в защищённом месте, документируйте конфигурацию, и откладывайте включение небезопасных опций, если не понимаете риски.

Похожие материалы

Strava: маршруты — создание, сохранение, обмен

Как обновить iTunes и аналоги на Mac

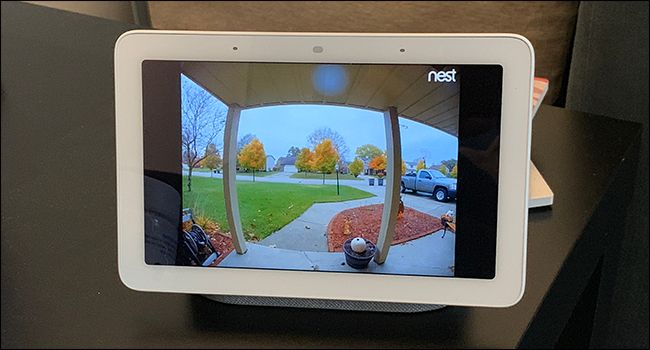

Видео Nest Hello на Google Home Hub — настройка

STAR‑метод: отвечайте на поведенческие вопросы