Установка Linux Malware Detect (LMD) и ClamAV на CentOS 7

Кратко о решениях

- Linux Malware Detect (LMD) — сканер вредоносного ПО для Linux, ориентирован на окружения с общей хостинг-инфраструктурой. Распространяется под лицензией GNU GPLv2.

- Clam AntiVirus (ClamAV) — открытый антивирус с поддержкой Linux, Windows и macOS. Используется как движок сканирования для LMD.

Предварительные требования

- Сервер с CentOS 7

- root-привилегии (или эквивалент sudo)

- Доступ в интернет для загрузки пакетов и баз вирусов

Важно: выполняйте операции в тестовой среде, прежде чем применять изменения в продакшене.

Шаг 1 — Установка репозитория EPEL и mailx

Установите EPEL (Extra Packages for Enterprise Linux) и пакет mailx, чтобы LMD мог отправлять отчёты по почте:

yum -y install epel-releaseyum -y install mailxПримечание: mailx нужен для отправки почтовых уведомлений от LMD; при необходимости используйте локальный MTA или внешний SMTP.

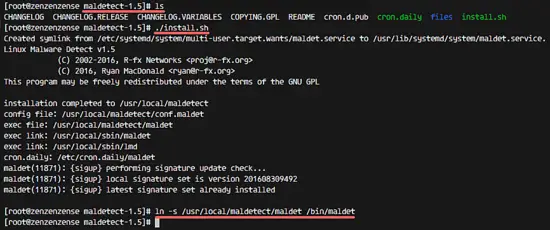

Шаг 2 — Установка Linux Malware Detect (LMD)

LMD отсутствует в стандартных репозиториях CentOS/EPEL, поэтому ставим с исходников.

Скачайте и распакуйте архив:

cd /tmp

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzvf maldetect-current.tar.gzПерейдите в каталог распакованного архива и запустите инсталлятор от root:

cd maldetect-1.5

./install.shСоздайте симвссылку на команду maldet в /bin/ для удобства:

ln -s /usr/local/maldetect/maldet /bin/maldet

hash -r

Шаг 3 — Настройка Linux Malware Detect

LMD по умолчанию устанавливается в каталог /usr/local/maldetect/. Перейдите в этот каталог и отредактируйте конфигурационный файл conf.maldet:

cd /usr/local/maldetect/

vim conf.maldetРекомендованные параметры конфигурации:

- Включите почтовые оповещения:

email_alert="1"- Задайте адрес для отправки отчётов (замените на ваш адрес):

email_addr="[email protected]"- Используйте clamscan как движок сканирования (устойчивое и быстрое решение для больших наборов файлов):

scan_clamscan="1"- Включите автоматическую отправку найденных файлов в карантин:

quarantine_hits="1"- Включите очистку (quarantine clean) для попытки обработки инъекций на основе чистых версий:

quarantine_clean="1"Сохраните изменения и выйдите.

Важно: проверьте расположение карантинной директории и политику её хранения, чтобы избежать случайной потери данных.

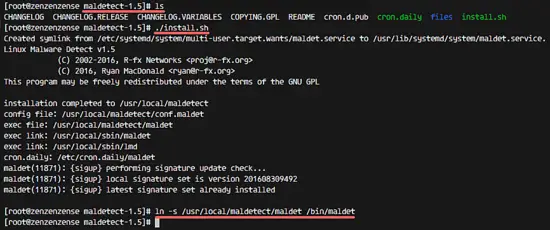

Шаг 4 — Установка ClamAV

ClamAV доступен в EPEL. Установите основной пакет и заголовки для разработки:

yum -y install clamav clamav-develОбновите базы сигнатур ClamAV перед сканированием:

freshclam

Примечание: для автоматического обновления можно настроить cron или systemd timer для freshclam.

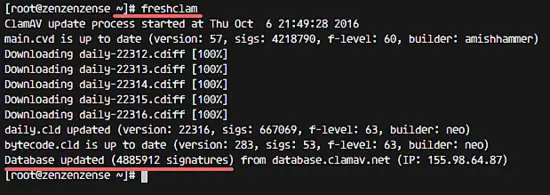

Шаг 5 — Тестирование LMD и ClamAV

Протестируем ручное сканирование. Для примера загрузим тестовые файлы EICAR (они безопасны и предназначены для проверки антивирусов).

cd /var/www/html

wget http://www.eicar.org/download/eicar.com.txt

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipЗапустите сканирование каталога:

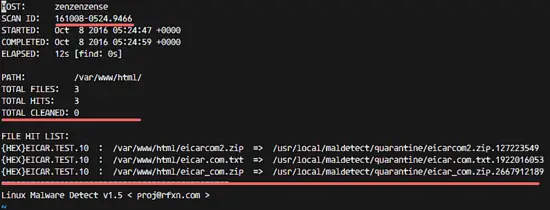

maldet -a /var/www/html

LMD должен использовать движок ClamAV и обнаружить «malware hits». Найденные файлы будут перемещены в карантин, если включена соответствующая опция.

Получите отчёт о конкретном сканировании (SCANID выводится в результате команды maldet):

maldet --report 161008-0524.9466

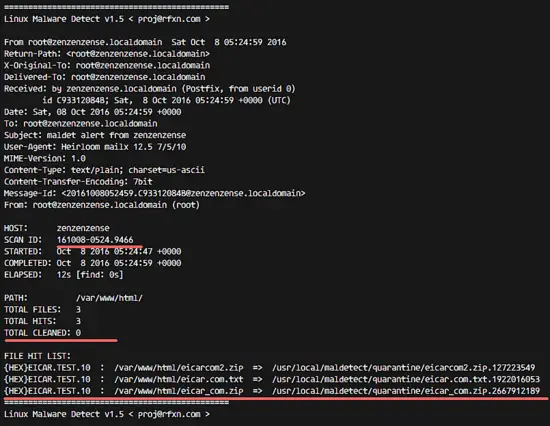

Проверка почтового отчёта LMD (пример для root):

tail -f /var/mail/root

Как видно, отчёт отправлен на указанный e-mail.

Шаг 6 — Полезные команды LMD

- Сканирование конкретных расширений (например PHP-файлы):

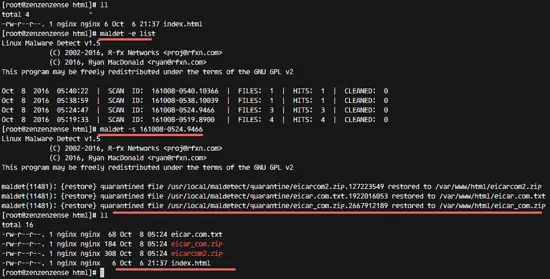

maldet -a /var/www/html/*.php- Список всех отчётов:

maldet -e list- Сканировать файлы, изменённые за последние X дней:

maldet -r /var/www/html/ 5Здесь 5 = последние 5 дней.

- Восстановление файлов из карантина (по SCANID):

maldet -s SCANID

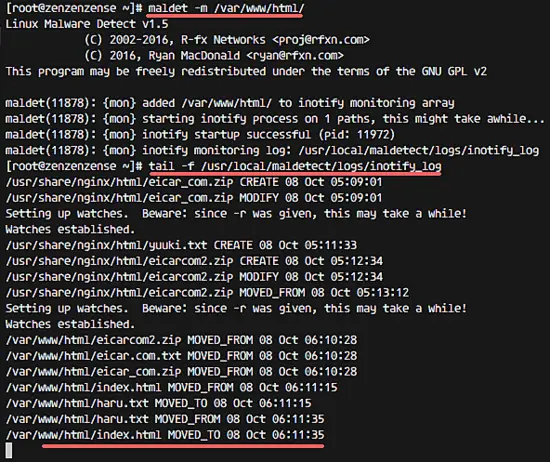

- Включить мониторинг директории (inotify):

maldet -m /var/www/html/Посмотреть лог монитора:

tail -f /usr/local/maldetect/logs/inotify_log

Когда это не подходит

- Если вы управляете крупной корпоративной антивирусной инфраструктурой с централизованным EDR — LMD+ClamAV подходят меньше, чем коммерческие решения с поддержкой SIEM/EDR.

- Для систем с очень строгими политиками обработки данных возможно потребуется доработать автоматический карантин и процедуры логирования.

Альтернативы и добавления

- Коммерческие AV-решения (Trend, McAfee, Symantec) — глубокая интеграция и поддержка.

- Open-source дополнения: rkhunter, chkrootkit — для расширенной проверки руткитов.

- Централизованное логирование (ELK/Graylog) для сбора и корреляции событий LMD.

Мини-методология внедрения

- Разверните LMD+ClamAV в тестовом окружении.

- Настройте оповещения и карантин, сохраните политики хранения.

- Проведите серию тестов (EICAR, реальные подозрительные выборки).

- Отключите автоматическую очистку до утверждения политики восстановления.

- Интегрируйте в рабочие процессы инцидент-менеджмента.

Чек-листы по ролям

Системный администратор:

- Установить EPEL и mailx

- Установить LMD и ClamAV

- Настроить автоматическое обновление баз

- Настроить мониторинг директорий

Инженер безопасности:

- Проверить политику карантина

- Настроить отправку уведомлений в SIEM

- Провести тестовую операцию восстановления

Хостинг-провайдер:

- Настроить исключения для легитимных скриптов

- Проверить влияние на производительность при пиковых нагрузках

Критерии приёмки

- LMD успешно сканирует целевые каталоги

- ClamAV обновляет базы без ошибок

- Почтовые оповещения приходят на указанный адрес

- Найденные файлы корректно попадают в карантин и могут быть восстановлены

Тесты и сценарии приёмки

- Тест EICAR: все три файла обнаружены и перемещены в карантин

- Производительность: полное сканирование веб-контента выполняется в приемлемое время

- Восстановление: файл восстановлен из карантина без повреждений

Подсказки по отладке

- Если maldet не видит clamscan: проверьте, установлен ли clamscan в PATH и что scan_clamscan=”1” в conf.maldet.

- Ошибки обновления ClamAV: запустите freshclam вручную и изучите /var/log/clamav/freshclam.log.

- Проверьте права доступа на /usr/local/maldetect и карантинную папку.

Рекомендации по безопасности

- Ограничьте доступ к карантинной директории и логам;

- Настройте ротацию логов и политику хранения;

- Тестируйте процедуру восстановления перед автоматизацией очистки;

- Интегрируйте оповещения в вашу систему инцидент-менеджмента.

Совместимость и миграция

- Руководство ориентировано на CentOS 7. Для других дистрибутивов (Debian/Ubuntu) используйте соответствующие менеджеры пакетов (apt) и пути установки; конфигурационные опции LMD аналогичны.

- При миграции на более новые версии Linux проверьте совместимость systemd unit-файлов для clamav/freshclam.

Краткая сводка

- LMD + ClamAV — простое и эффективное решение для хостинг-сред и веб-каталогов.

- Включайте карантин и оповещения, но сначала проверьте процедуру восстановления.

- Интегрируйте обновления сигнатур и мониторинг в ежедневные операции.

Ссылки

- Официальный репозиторий LMD: https://github.com/andrewelkins/Linux-Malware-Detect

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone