Установка Suricata и Elastic Stack на Debian 12

Введение

Suricata — это сетевой мониторинг и обнаружение вторжений, который анализирует каждый пакет трафика, проходящий через сервер. Suricata может генерировать события в логах, поднять алерты и при включённом IPS — блокировать подозрительные пакеты. В связке с Elasticsearch, Kibana и Filebeat Suricata превращается в гибкую SIEM-платформу для централизованного сбора, индексации и визуализации сетевых событий.

В этом руководстве вы поэтапно установите Suricata на один сервер и Elastic Stack на отдельный сервер под Debian 12. Стек состоит из:

- Elasticsearch — хранение, индексирование и поиск событий безопасности.

- Kibana — веб-интерфейс и дашборды для анализа логов.

- Filebeat — отправка логов Suricata в Elasticsearch (парсинг eve.json).

- Suricata — сканирование сетевого трафика, детекция и (опционально) предотвращение.

Структура руководства разделена на две части: установка и настройка Suricata (часть 1) и настройка Elastic Stack (часть 2). В конце — расширенные рекомендации, чеклисты, отладочный план и советы по безопасности.

Кому пригодится это руководство

Кратко: инженерам по сетевой безопасности, системным администраторам и аналитикам SOC, которые хотят быстро и прозрачно развернуть Suricata + ELK на Debian 12.

Важно: большинство команд выполняются с правами sudo. Проверяйте адреса и пароли перед применением в продакшене.

Основные обозначения

- IDS — система обнаружения вторжений (только логирование).

- IPS — система предотвращения вторжений (активное блокирование).

- eve.json / eve.log — основной структурированный JSON-лог Suricata.

Предварительные требования

- У каждого сервера (Suricata и Elastic Stack) должно быть минимум 4 ГБ ОЗУ и 2 CPU.

- Серверы должны иметь приватную сеть между собой (частные IP адреса) для внутреннего трафика.

- На серверах установлен Debian 12 и создан непользователь root с правами sudo.

- Если планируете доступ к Kibana из интернета, заведите домен (например, kibana.example.com), указывающий на сервер с Nginx/обратным прокси.

- Установите базовый набор утилит на обоих серверах:

$ sudo apt install wget curl nano ufw software-properties-common dirmngr apt-transport-https gnupg2 ca-certificates lsb-release debian-archive-keyring unzip -y- Обновите индексы пакетов:

$ sudo apt updateЧасть 1 — Установка и настройка Suricata

Шаг 1 — Установка Suricata

Suricata доступна в официальных репозиториях Debian. Установите пакет:

$ sudo apt install suricataСервис обычно включается и запускается автоматически. Остановите его для настройки:

$ sudo systemctl stop suricataШаг 2 — Основная конфигурация Suricata

Файл конфигурации: /etc/suricata/suricata.yaml. По умолчанию Suricata запускается в режиме IDS (только логирование). Новичку рекомендую оставить IDS по умолчанию и перейти в IPS только после тестирования.

Включение Community ID

Community ID упрощает корреляцию потоков между разными инструментами (например, Zeek). Откройте конфигурационный файл и включите параметр community-id:

$ sudo nano /etc/suricata/suricata.yamlНайдите секцию “Community Flow ID” и установите:

community-id: trueСохраните файл (Ctrl+X, Y).

Теперь в событиях EVE будет поле community_id, которое помогает связывать записи из разных источников.

Выбор сетевого интерфейса

По умолчанию Suricata слушает eth0. Уточните интерфейс с помощью:

$ ip -p -j route show defaultВывод покажет поле dev с именем интерфейса (например, eth0 или enp0s1). Укажите интерфейс в секции af-packet и pcap в suricata.yaml:

af-packet:

- interface: eth0

cluster-id: 99

...

pcap:

- interface: eth0Если нужно добавить несколько интерфейсов — указывайте их отдельными блоками и уникальными cluster-id.

Сохраните файл.

Шаг 3 — Обновление и управление правилами (suricata-update)

По умолчанию набор правил ограничен. Используйте утилиту suricata-update для загрузки дополнительных провайдеров правил (Emerging Threats Open, tgreen/hunting и т.д.).

Пример обновления правил в каталог /etc/suricata/rules:

$ sudo suricata-update -o /etc/suricata/rulesВы можете добавить источник правил:

$ sudo suricata-update enable-source tgreen/hunting

$ sudo suricata-update -o /etc/suricata/rulesВажно: параметр -o /etc/suricata/rules гарантирует, что будет создан suricata.rules по ожидаемому пути.

Suricata поддерживает горячую подгрузку правил — перезапуск не всегда обязателен.

Шаг 4 — Валидация конфигурации

Проверьте конфигурацию и правила тестовым прогоном:

$ sudo suricata -T -c /etc/suricata/suricata.yaml -vФлаги: -T — тестовый режим, -c — указать конфиг, -v — verbose.

Шаг 5 — Запуск Suricata

$ sudo systemctl start suricata

$ sudo systemctl status suricataЛоги находятся в /var/log/suricata/suricata.log. Для проверки готовности ищите строку:

All AFP capture threads are running.Мониторинг логов:

$ sudo tail -f /var/log/suricata/suricata.logШаг 6 — Тестирование правил

Для простого теста рекомендовано использовать правило ET Open 2100498. Сервис testmynids отправит трафик, имитирующий постинфекционную команду.

$ curl http://testmynids.org/uid/index.htmlПроверьте журнал fast.log по номеру правила:

$ grep 2100498 /var/log/suricata/fast.logSuricata также пишет JSON-логи в /var/log/suricata/eve.json (или eve.log). Для чтения JSON удобно использовать jq (установка jq не описана в этом руководстве).

Часть 2 — Установка Elastic Stack (Elasticsearch + Kibana) и Filebeat

Принято устанавливать Elastic Stack на отдельный сервер. Ниже — шаги для Elasticsearch, Kibana и Filebeat.

Шаг 7 — Установка Elasticsearch

Добавьте GPG-ключ Elastic и репозиторий:

$ wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo gpg --dearmor -o /usr/share/keyrings/elasticsearch-keyring.gpg

$ echo "deb [signed-by=/usr/share/keyrings/elasticsearch-keyring.gpg] https://artifacts.elastic.co/packages/8.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-8.x.list

$ sudo apt update

$ sudo apt install elasticsearchВо время установки система сгенерирует начальную информацию по безопасности (пароли и токены). Скопируйте эти данные в безопасное место.

Определите приватный IP сервера (пример вывода ip -brief address show) — он понадобится как your_private_IP.

Шаг 8 — Конфигурация Elasticsearch

Откройте /etc/elasticsearch/elasticsearch.yml и выполните следующие изменения:

- Разрешите соединения по приватному IP, сохранив localhost:

network.bind_host: ["127.0.0.1", "your_private_IP"]- Для одноузлового кластера добавьте:

discovery.type: single-node- Закомментируйте или уберите настройки, предназначенные для кластеров.

Сохраните.

Настройте firewall (пример для интерфейса eth1):

$ sudo ufw allow in on eth1

$ sudo ufw allow out on eth1Перезапустите и включите сервис:

$ sudo systemctl daemon-reload

$ sudo systemctl enable --now elasticsearch

$ sudo systemctl status elasticsearchСбросьте пароль суперпользователя elastic, если хотите задать свой:

$ sudo /usr/share/elasticsearch/bin/elasticsearch-reset-password -u elastic -iПроверьте доступность с использованием CA:

$ sudo curl --cacert /etc/elasticsearch/certs/http_ca.crt -u elastic https://localhost:9200Шаг 9 — Установка и базовая настройка Kibana

Установите Kibana:

$ sudo apt install kibanaСгенерируйте ключи шифрования для xpack:

$ sudo /usr/share/kibana/bin/kibana-encryption-keys generate -q --forceДобавьте полученные параметры в /etc/kibana/kibana.yml:

xpack.encryptedSavedObjects.encryptionKey: <значение>

xpack.reporting.encryptionKey: <значение>

xpack.security.encryptionKey: <значение>Скопируйте сертификат центра сертификации Elasticsearch в /etc/kibana:

$ sudo cp /etc/elasticsearch/certs/http_ca.crt /etc/kibana/Настройте host Kibana, чтобы она слушала приватный IP:

server.host: "your_private_IP"Отключите телеметрию (рекомендуется в закрытых средах):

telemetry.optIn: false

telemetry.allowChangingOptInStatus: falseУкажите CA для SSL-соединения к Elasticsearch:

elasticsearch.ssl.certificateAuthorities: [ "/etc/kibana/http_ca.crt" ]Создайте enrollment token для первичной настройки через веб-интерфейс:

$ sudo /usr/share/elasticsearch/bin/elasticsearch-create-enrollment-token -s kibanaЗапустите и включите Kibana:

$ sudo systemctl enable kibana --now

$ sudo systemctl status kibanaШаг 10 — Установка и настройка Filebeat на сервере Suricata

Filebeat будет собирать /var/log/suricata/eve.json и отправлять в Elasticsearch.

Добавьте репозиторий Elastic на сервер Suricata, обновите пакеты и установите filebeat:

$ wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo gpg --dearmor -o /usr/share/keyrings/elasticsearch-keyring.gpg

$ echo "deb [signed-by=/usr/share/keyrings/elasticsearch-keyring.gpg] https://artifacts.elastic.co/packages/8.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-8.x.list

$ sudo apt update

$ sudo apt install filebeatСкопируйте CA из Elasticsearch на Filebeat-сервер (scp):

$ scp username@your_public_ip:/etc/elasticsearch/certs/http_ca.crt /etc/filebeatОткройте /etc/filebeat/filebeat.yml и настройте подключение к Kibana и Elasticsearch, указав приватный IP и сертификат:

setup.kibana:

host: "your_private_IP:5601"

protocol: "http"

ssl.enabled: true

ssl.certificate_authorities: ["/etc/filebeat/http_ca.crt"]

output.elasticsearch:

hosts: ["your_private_IP:9200"]

protocol: "https"

username: "elastic"

password: "<ваш_пароль_elastic>"

ssl.certificate_authorities: ["/etc/filebeat/http_ca.crt"]

ssl.verification_mode: full

setup.ilm.overwrite: trueПроверьте соединение c Elasticsearch из Filebeat-сервера:

$ curl -v --cacert /etc/filebeat/http_ca.crt https://your_private_ip:9200 -u elasticВключите модуль Suricata в Filebeat:

$ sudo filebeat modules enable suricata

$ sudo nano /etc/filebeat/modules.d/suricata.ymlПример содержимого modules.d/suricata.yml:

- module: suricata

eve:

enabled: true

var.paths: ["/var/log/suricata/eve.json"]Загрузите дашборды и ingest-пайплайны:

$ sudo filebeat setupЗапустите Filebeat:

$ sudo systemctl start filebeat

$ sudo systemctl status filebeatШаг 11 — Доступ к Kibana

Есть два способа доступа к Kibana:

- SSH-туннель с локальной машины (удобно для админов).

$ ssh -L 5601:your_private_IP:5601 user@your_public_IP -NЗатем открывайте http://localhost:5601.

- Настроить Nginx как обратный прокси и получить cert от Let’s Encrypt — когда нужен внешний доступ.

Настройка Nginx и SSL (обратный прокси)

Откройте порты HTTP/HTTPS в ufw:

$ sudo ufw allow http

$ sudo ufw allow httpsУстановите Nginx из официального репозитория (рекомендуется стабильная ветка):

$ curl https://nginx.org/keys/nginx_signing.key | gpg --dearmor | sudo tee /usr/share/keyrings/nginx-archive-keyring.gpg >/dev/null

$ echo "deb [signed-by=/usr/share/keyrings/nginx-archive-keyring.gpg] http://nginx.org/packages/debian `lsb_release -cs` nginx" | sudo tee /etc/apt/sources.list.d/nginx.list

$ sudo apt update

$ sudo apt install nginxУстановите Certbot через snapd и получите сертификат Let’s Encrypt для kibana.example.com:

$ sudo apt install snapd

$ sudo snap install core && sudo snap refresh core

$ sudo snap install --classic certbot

$ sudo ln -s /snap/bin/certbot /usr/bin/certbot

$ sudo certbot certonly --nginx --agree-tos --no-eff-email --staple-ocsp --preferred-challenges http -m [email protected] -d kibana.example.comСоздайте dhparam и проверьте автопродление:

$ sudo openssl dhparam -dsaparam -out /etc/ssl/certs/dhparam.pem 4096

$ sudo certbot renew --dry-runПример конфигурации Nginx (/etc/nginx/conf.d/kibana.conf):

server {

listen 80; listen [::]:80;

server_name kibana.example.com;

return 301 https://$host$request_uri;

}

server {

server_name kibana.example.com;

charset utf-8;

listen 443 ssl http2;

listen [::]:443 ssl http2;

access_log /var/log/nginx/kibana.access.log;

error_log /var/log/nginx/kibana.error.log;

ssl_certificate /etc/letsencrypt/live/kibana.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/kibana.example.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/kibana.example.com/chain.pem;

ssl_session_timeout 1d;

ssl_session_cache shared:MozSSL:10m;

ssl_session_tickets off;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384;

resolver 8.8.8.8;

ssl_stapling on;

ssl_stapling_verify on;

ssl_dhparam /etc/ssl/certs/dhparam.pem;

location / {

proxy_pass http://your_private_IP:5601;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}В nginx.conf увеличьте server_names_hash_bucket_size до 64 перед include:

server_names_hash_bucket_size 64;Проверьте конфигурацию и перезапустите nginx:

$ sudo nginx -t

$ sudo systemctl restart nginxТеперь Kibana должна быть доступна по https://kibana.example.com.

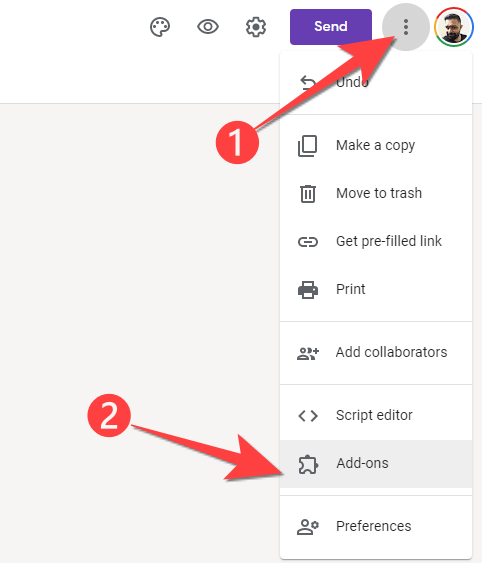

Шаг 12 — Управление дашбордами Kibana

В /etc/kibana/kibana.yml установите публичную базовую ссылку:

server.publicBaseUrl: "https://kibana.example.com"Перезапустите Kibana:

$ sudo systemctl restart kibanaПри первичном запуске в веб-интерфейсе введите enrollment token, сгенерированный ранее, и далее следуйте шагам настройки.

В Kibana используйте поиск type:data suricata, чтобы найти дашборды Filebeat Suricata и сетевые таблицы событий.

Практические советы и расширенные рекомендации

Важные замечания

- Тестируйте правила в IDS-режиме перед включением IPS. IPS может блокировать легитимный трафик и нарушить работу сервисов.

- Храните ключи и пароли в защищённом хранилище (Vault, HashiCorp, LastPass). Не храните пароли в открытом файле на сервере.

- Контролируйте размер индекса и политику ILM (Index Lifecycle Management) в Elasticsearch, чтобы минимизировать расход дискового пространства.

Факты и ориентиры (Fact box)

- Минимальные ресурсы: 4 ГБ RAM / 2 ядра на каждый сервер.

- Рекомендуемое пространство для логов: от 100 ГБ в зависимости от трафика и сохранности данных.

- Форматы логов Suricata: fast.log (чтение человеком), eve.json (JSON для Filebeat).

- Полезные директории: /etc/suricata, /var/log/suricata, /etc/elasticsearch, /etc/kibana, /etc/filebeat.

Чеклисты по ролям

Администратор инфраструктуры:

- Установить и обновить пакеты на обоих серверах.

- Настроить приватную сеть и firewall правила.

- Установить и обеспечить автоматическое обновление сертификатов (certbot).

Сетевой инженер:

- Выбрать правильный интерфейс(ы) для захвата трафика (af-packet / pcap).

- Настроить cluster-id для каждого интерфейса.

- Убедиться в отсутствии конфликтов с iptables/ebtables.

Аналитик SOC:

- Включить Community ID для корреляции.

- Проверить корректность правил и их приоритеты.

- Настроить оповещения в Kibana для критичных сигнатур.

Критерии приёмки

- Suricata запущена и отображает “All AFP capture threads are running.” в логе.

- Filebeat успешно отправляет события Suricata в Elasticsearch (проверить индексы и наличие документов suricata в Kibana).

- Kibana доступна по защищённому HTTPS и проходит первичную проверку enrollment.

- Тестовое событие (ET rule 2100498) обнаружено и отображено в дашбордах.

Руководство по инциденту (Runbook) — краткий сценарий реагирования

- Получили алерт в Kibana об обнаружении подозрительного потока.

- Откройте событие и зафиксируйте поля: src_ip, dst_ip, src_port, dst_port, protocol, community_id.

- Сравните запись с raw-логами /var/log/suricata/fast.log и /var/log/suricata/eve.json.

- При необходимости соберите PCAP для сессии (если включено сохранение pcap):

$ sudo suricatasc -c stats

# или используйте tcpdump для ручного захвата

$ sudo tcpdump -i eth0 host -w /tmp/suspect.pcap - Блокировка источника (при подтверждении): добавить правило в firewall или IPS policy.

- Оценка масштаба: поиск совпадений в Kibana через community_id и временное окно.

- Документирование инцидента и уведомление владельцев сервисов.

Тест-кейсы и приёмка

- Запустить testmynids и убедиться, что событие отображается в Kibana в течение 1–2 минут.

- Переключить Suricata в IPS в тестовой среде и убедиться, что легитимный трафик не блокируется.

- Выполнить обновление правил через suricata-update и проверить, что Suricata загружает новые правила без ошибок.

Полезные сниппеты / cheat sheet

Проверка статуса сервисов:

$ sudo systemctl status suricata

$ sudo systemctl status elasticsearch

$ sudo systemctl status kibana

$ sudo systemctl status filebeatПросмотр последних записей Suricata:

$ sudo tail -n 200 /var/log/suricata/eve.json | jq .

$ sudo tail -n 200 /var/log/suricata/fast.logПерезапуск Filebeat при смене конфигурации:

$ sudo filebeat modules disable suricata && sudo filebeat modules enable suricata

$ sudo systemctl restart filebeatМодель зрелости мониторинга (уровни)

- Уровень 0: Suricata установлена локально, логи хранятся на том же сервере.

- Уровень 1: Centralized logging в Elasticsearch + Kibana для визуализации.

- Уровень 2: Настроенные оповещения и базовые дашборды для SOC.

- Уровень 3: Автоматизированное реагирование (playbooks), интеграция с ticketing и SOAR.

Когда этот подход не подходит (контрпример)

- Очень ограниченные ресурсы хоста (менее 2 ГБ RAM) — Elastic Stack будет тяжёл.

- Низкая пропускная способность канала управления (частые большие индексы станут проблемой).

- Требуется простейший IDS на одном сервере без централизованного хранения — тогда можно ограничиться локальными логами и инструментом типа fail2ban.

Альтернативы

- Splunk — коммерческая SIEM с богатым функционалом, но дорогая для небольших проектов.

- Graylog / Loki — облегчённые системы логирования, проще в ресурсах.

- Wazuh — IDS/endpoint detection с расширенной интеграцией с Elastic.

Безопасность и защита данных

- Всегда включайте TLS между Filebeat и Elasticsearch (используйте CA). Не отправляйте логи по HTTP без шифрования.

- Ограничьте доступ к Elasticsearch по приватной сети и firewall.

- Отключите публичные индексы, которые могут раскрывать внутреннюю структуру логов.

- Храните резервные копии ключевых сертификатов и паролей в защищённом хранилище.

Соображения по приватности и соответствию GDPR

- Логи сетевого трафика могут содержать персональные данные (IP-адреса и т.п.). Оцените, какие поля являются персональными и нужны ли они для целей безопасности.

- Установите политики хранения данных и автоматическое удаление (ILM) для соответствия требованиям локальной юрисдикции.

- Уведомляйте владельцев систем о сборе сетевых логов, если это требуется внутренними политиками или законодательством.

Совместимость и миграция

- При обновлении Elasticsearch/Kibana следите за совместимостью версий Filebeat и Suricata. Используйте официальную матрицу совместимости Elastic.

- Тестируйте обновления на стенде перед продакшеном.

Диаграмма принятия решения (Mermaid)

flowchart TD

A[Нужен мониторинг сети?] -->|Да| B{Централизованное хранилище}

B -->|Да| C[Установка Suricata + Elasticsearch]

B -->|Нет| D[Локальный Suricata и хранение логов]

C --> E{Доступ из Интернета}

E -->|Да| F[Настроить Nginx + SSL]

E -->|Нет| G[SSH туннель для доступа администратора]

F --> H[Следующий шаг: Alerting и Playbooks]

G --> HТиповые сценарии отказа и mitigations (Risk matrix)

- Проблема: Переполнение диска в Elasticsearch. Митигация: Настроить ILM, уменьшить retention, увеличить диск.

- Проблема: Ложные срабатывания в IPS. Митигация: Работать сначала в IDS, настроить исключения и whitelisting.

- Проблема: Потеря связи Filebeat — Elasticsearch. Митигация: Автоматический рестарт службы, мониторинг health и алерты.

Заключение

Вы установили Suricata для захвата сетевого трафика, настроили Filebeat для отправки событий в Elasticsearch и развернули Kibana для визуализации и анализа. Также рассмотрены варианты доступа (SSH-туннель и Nginx с SSL), даны чеклисты, runbook для инцидентов и рекомендации по безопасности и соответствию.

Если вы продолжите развивать систему, следующие шаги — настроить оповещения в Kibana, автоматизировать реагирование (SOAR), добавить дополнительные источники логов (nginx, firewall, systemd) и усовершенствовать политику хранения данных (ILM).

Краткая заметка: если у вас возникли вопросы или необходимы примеры конфигураций для вашей топологии сети — опишите архитектуру и требования, и я помогу адаптировать конфигурацию.

Похожие материалы

Включение и настройка Compiz в Ubuntu

Aero в Windows 7: включение, настройка, устранение проблем

Stacks на Mac: упорядочьте рабочий стол быстро

Добавить Take Ownership в контекстное меню

Голосовой ввод в Windows 11 — включение и советы