Установка и настройка OpenVPN на роутере с DD‑WRT

Быстрые ссылки

Что такое OpenVPN?

Требования

Установка DD‑WRT

Установка OpenVPN (клиентские утилиты)

Создание сертификатов и ключей

Создание конфигурационных файлов для клиента

Настройка демона OpenVPN в DD‑WRT

Настройка OpenVPN клиента

Тестирование подключения

Безопасность и лучшие практики

Отладка и когда это не работает

Дополнительные подходы и миграция

Что такое OpenVPN?

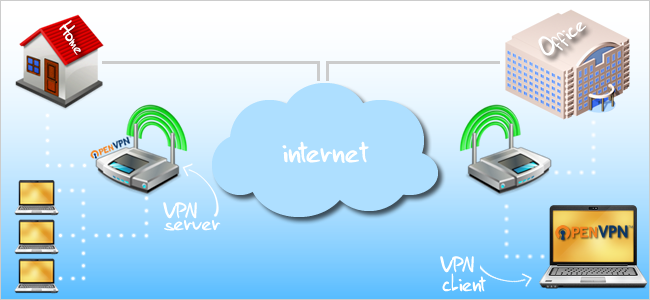

В двух словах: OpenVPN — это программный VPN-сервер/клиент с открытым исходным кодом, который создает защищённый туннель между удалёнными компьютерами и локальной сетью. Аутентификация и шифрование обычно выполняются с помощью сертификатов и ключей. Роутер с DD‑WRT выступает в роли OpenVPN-сервера и даёт удалённым клиентам доступ в локальную сеть (LAN).

Определение терминов (1‑строчное):

- Сертификат — цифровая подпись, подтверждающая принадлежность ключа конкретному устройству.

- CA (Certification Authority) — корневой центр сертификации, который подписывает клиентские и серверные сертификаты.

- DH (Diffie‑Hellman) — параметры для обмена ключами внутри TLS‑сессии.

Важно: OpenVPN — гибкий инструмент. Режимы работы (например, TUN vs TAP, TCP vs UDP) влияют на характеристики сети и совместимость с протоколами уровня канального уровня.

Требования

- Роутер с поддержкой DD‑WRT (в примере — Linksys WRT54GL). Проверьте совместимость на странице базы DD‑WRT.

- Доступ к ПК под Windows (пример предполагает Windows 7 с правами администратора); приведённые шаги адаптируемы для macOS / Linux.

- Установленные утилиты OpenVPN на серверную машину (где генерируются ключи) и на клиент(ы).

- По возможности — статический публичный IP или динамичный DNS (DynDNS или аналог).

- Минимальные навыки работы с командной строкой и веб‑интерфейсом роутера.

Совет: используйте отдельную тестовую сеть при первых шагов и держите физический доступ к роутеру на случай, если потребуется восстановление.

Установка DD‑WRT

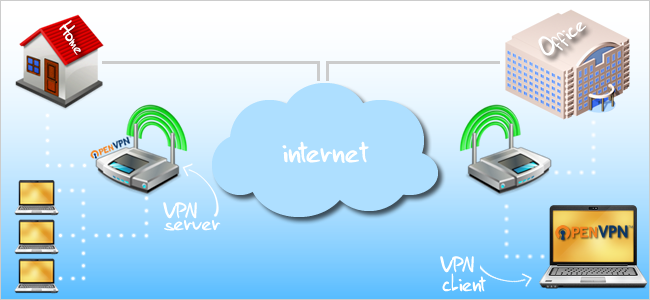

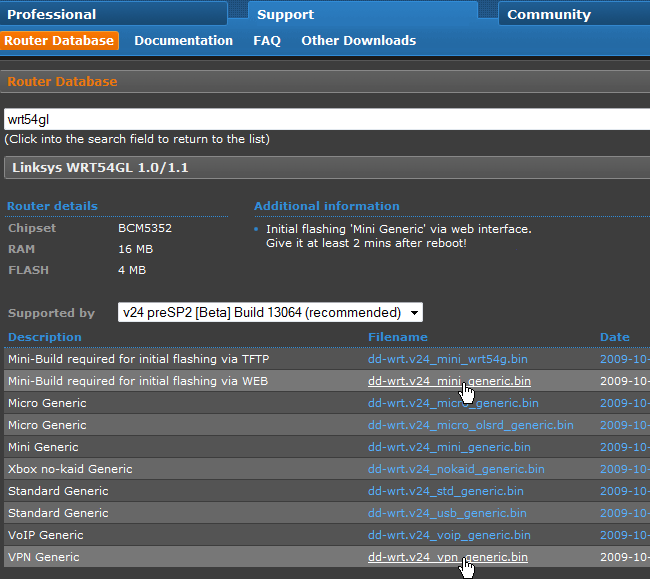

- Зайдите на базу совместимости DD‑WRT и найдите модель вашего роутера.

- Скачайте две сборки: Mini‑Generic (dd‑wrt.v24_mini_generic.bin) и VPN Generic (dd‑wrt.v24_vpn_generic.bin). Сохрани́те на ПК.

- Сначала выполните 30/30/30 hard reset (нажмите и удерживайте кнопку Reset 30 секунд, выключите питание на 30 секунд удерживая кнопку, включите питание на 30 секунд удерживая кнопку). Это снижает риск проблем при прошивке.

- Откройте браузер и перейдите на IP роутера (по умолчанию 192.168.1.1). Введите логин/пароль (по умолчанию для Linksys: admin/admin).

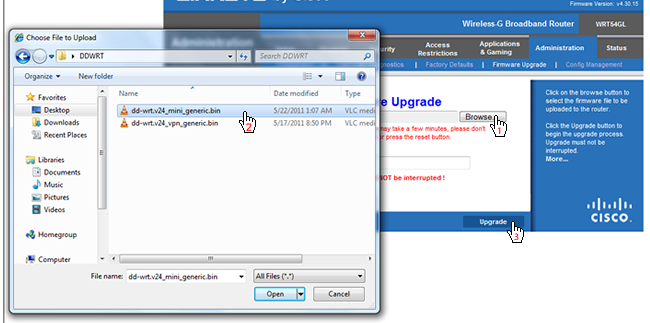

- В разделе Administration → Firmware Upgrade загрузите файл dd‑wrt.v24_mini_generic.bin и выполните прошивку.

- После завершения снова выполните 30/30/30. Затем введите учётные данные по умолчанию для DD‑WRT (root/admin), снова перейдите в Firmware Upgrade и загрузите файл dd‑wrt.v24_vpn_generic.bin. Прошивка VPN‑сборки может занять 2–3 минуты. Будьте терпеливы.

Важно: ознакомьтесь с аппаратно‑специфичными инструкциями на странице устройства в базе DD‑WRT — некоторые модели требуют особых шагов.

Установка клиента OpenVPN (Windows)

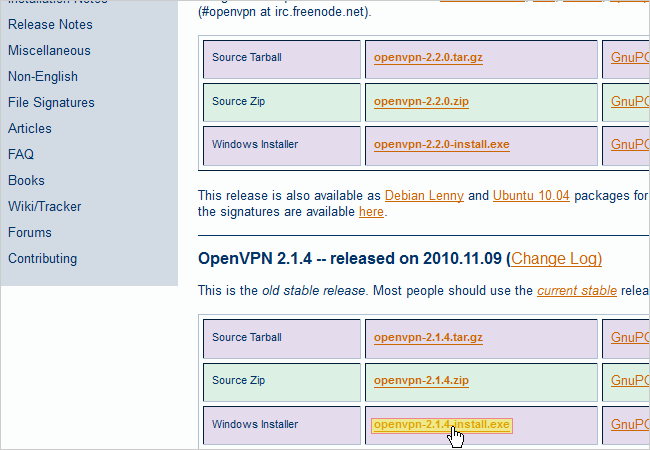

- Перейдите на страницу загрузок OpenVPN и скачайте подходящую версию для вашей ОС.

- Для примера в этом руководстве использовали openvpn‑2.1.4 (исторически). При использовании текущих версий проверяйте заметки релиза на предмет известных проблем.

- Запустите установщик, оставьте значения по умолчанию и подтвердите установку виртуального адаптера TAP‑Win32.

Совет: на современных системах используйте актуальную стабильную ветку OpenVPN; старые версии в руководствах могут быть приведены для совместимости с конкретной инструкцией.

Создание сертификатов и ключей (Easy‑RSA)

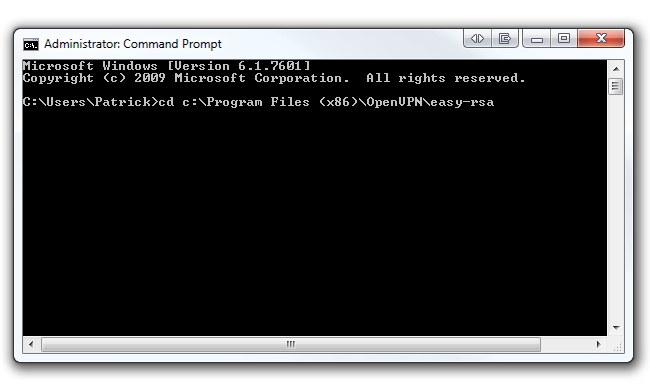

- Откройте Командную строку как администратор.

- Перейдите в каталог easy‑rsa внутри папки установки OpenVPN. Для 64‑bit Windows: cd “C:\Program Files (x86)\OpenVPN\easy-rsa”

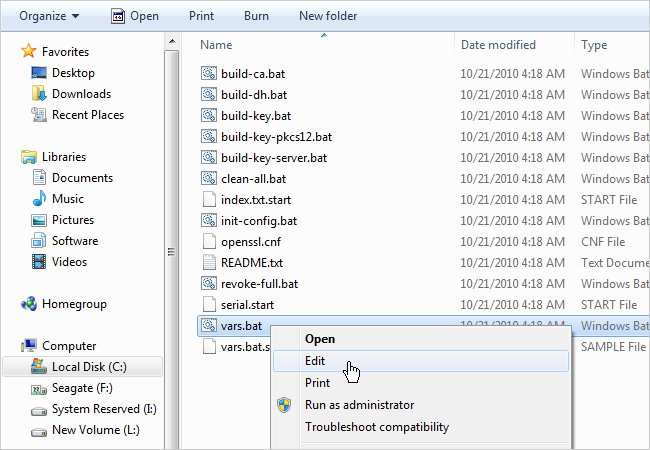

- Выполните init-config — это создаст vars.bat и openssl.cnf.

- Откройте vars.bat в текстовом редакторе (Notepad++ рекомендуем) и настройте значения KEY_COUNTRY, KEY_PROVINCE, KEY_CITY, KEY_ORG, KEY_EMAIL. Для 64‑bit Windows отредактируйте HOME на %ProgramFiles(x86)%\OpenVPN\easy-rsa.

- В командной строке выполните команды:

- vars

- clean‑all

- build‑ca

При build‑ca: большинство полей можно пропустить нажатием Enter, но обязательно введите Common Name (произвольное имя, например MyHomeCA).

- Создайте клиентский сертификат и ключ: build‑key client1 (замените client1 на желаемое имя клиента). Подтвердите подпись и сохранение (‘y’).

- Создайте серверный сертификат и ключ: build‑key‑server server (или другое имя). Подтвердите подпись.

- Сгенерируйте параметры Diffie‑Hellman: build‑dh (создаст dh1024.pem или аналог).

Примечание: сообщения вроде “unable to write ‘random state’” обычно не критичны — файлы всё равно создаются.

Файлы будут расположены в easy‑rsa/keys: ca.crt, ca.key, server.crt, server.key, client1.crt, client1.key, dh1024.pem.

Создание конфигурационных файлов для клиента

- Если ваш провайдер даёт динамический публичный IP, настройте динамический DNS (DynDNS, NoIP и т. п.). Зарегистрируйте доменное имя (например myhome.dyndns.org). Это потребуется клиентам для соединения.

- В папке sample‑config откройте client.ovpn и настройте следующие параметры:

- remote <вашдоменили_IP> 1194 (строка remote)

- proto tcp или proto udp (рекомендуем UDP для лучшей производительности, но TCP обеспечивает туннелирование через прокси/файерволы)

- ca, cert, key — укажите имена файлов клиентских сертификатов или встраивайте содержимое вручную

Пример минимального client.ovpn (udp):

client

dev tun

proto udp

remote myhome.dyndns.org 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client1.crt

key client1.key

cipher AES-256-CBC

comp-lzo

verb 3

# Если нужно, можно добавить redirect-gateway def1 для маршрутизации всего трафика через VPN

# push "route 192.168.1.0 255.255.255.0"- Сохраните файл в OpenVPN\config под именем client1.ovpn вместе с ca.crt, client1.crt и client1.key.

Совет: для мобильных клиентов и некоторых ОС удобно упаковать сертификаты прямо в .ovpn (inline) между тегами

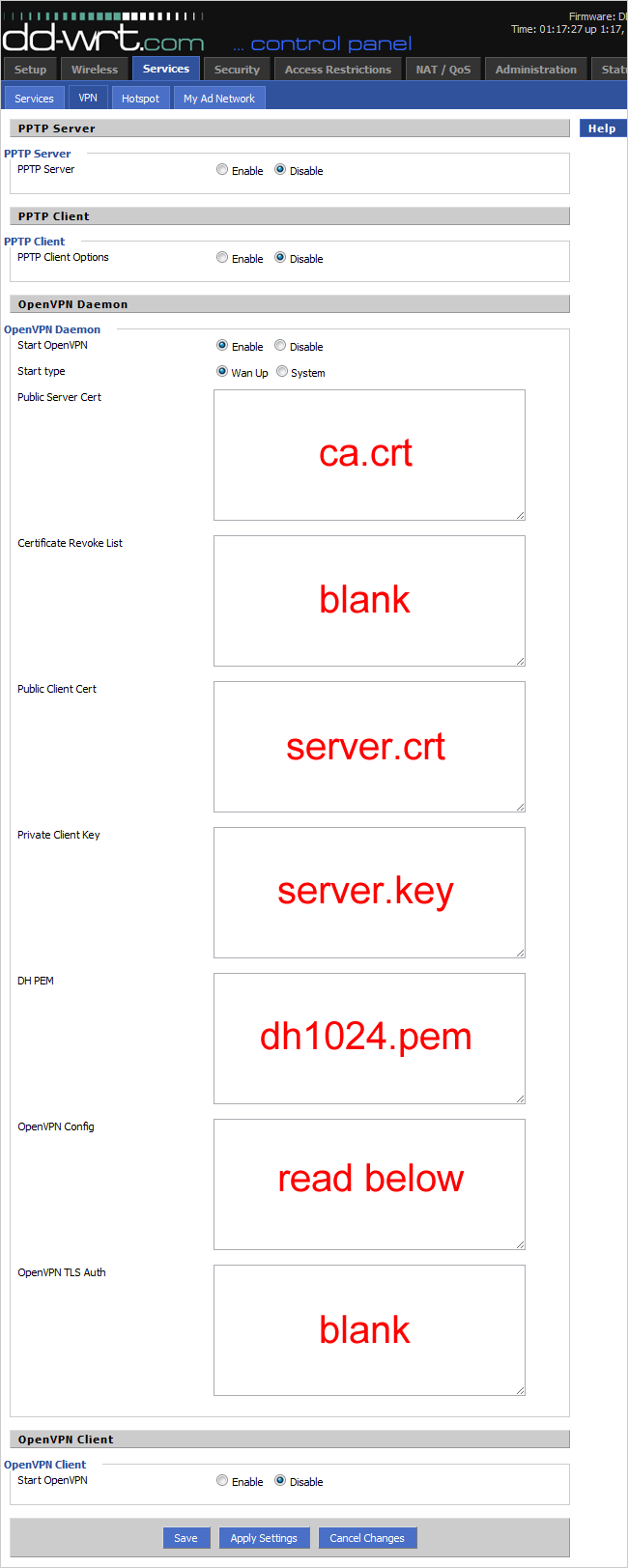

Настройка демона OpenVPN в DD‑WRT

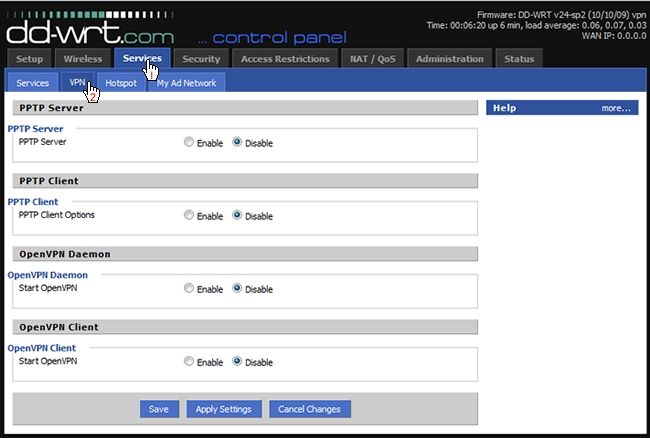

- В веб‑интерфейсе DD‑WRT перейдите Services → VPN и включите OpenVPN Daemon (Enable).

- Измените Start Type на “Wan Up” (чтобы VPN запускался после поднятия WAN-интерфейса).

- Откройте на ПК папку easy‑rsa/keys и откройте в текстовом редакторе файлы ca.crt, server.crt, server.key и dh1024.pem. Скопируйте их содержимое в соответствующие поля DD‑WRT:

- CA Cert: содержимое ca.crt

- Server Cert: содержимое server.crt

- Server Key: содержимое server.key

- DH PEM: содержимое dh1024.pem

- В поле OpenVPN Config вставьте кастомный конфиг сервера. Пример (TCP/порт 1194, маршрут до локальной сети 192.168.1.0/24):

push “route 192.168.1.0 255.255.255.0” server 10.8.0.0 255.255.255.0 dev tun0 proto tcp keepalive 10 120 dh /tmp/openvpn/dh.pem ca /tmp/openvpn/ca.crt cert /tmp/openvpn/cert.pem key /tmp/openvpn/key.pem # Only use crl-verify if you are using the revoke list - otherwise leave it commented out # crl-verify /tmp/openvpn/ca.crl # management parameter allows DD-WRT’s OpenVPN Status web page to access the server’s management port # port must be 5001 for scripts embedded in firmware to work management localhost 5001

Пояснения важных параметров:

- server 10.8.0.0 255.255.255.0 — адресная сеть для VPN‑клиентов (виртуальная сеть).

- push “route 192.168.1.0 255.255.255.0” — пробрасывает маршрут локальной LAN на клиентов.

- dev tun0 — TUN (IP‑туннель) предпочтителен для маршрутизации IP‑трафика.

- proto tcp/udp — выбранный протокол транспорта.

Важно: измените маршрут в push в соответствии с локальной сетью (Setup → Basic Setup → Router IP > Local IP Address — по умолчанию 192.168.1.1 → сеть 192.168.1.0/24).

- Настройте брандмауэр для разрешения входящих соединений на порт OpenVPN и проброса трафика между br0 и tun0. В Administration → Commands вставьте:

iptables -I INPUT 1 -p udp –dport 1194 -j ACCEPT iptables -I FORWARD 1 –source 192.168.1.0/24 -j ACCEPT iptables -I FORWARD -i br0 -o tun0 -j ACCEPT iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

Если вы используете TCP, замените –dport 1194 -p udp на –dport 1194 -p tcp.

Нажмите Save Firewall.

- Проверьте Time Settings (Setup → Basic Setup → Time Zone / NTP). Неправильное время может нарушить TLS‑аутентификацию сертификатов. Используйте общественные NTP серверы (pool.ntp.org).

Настройка OpenVPN клиента (Windows)

На клиентской машине установите OpenVPN как описано ранее.

Скопируйте в папку C:\Program Files\OpenVPN\config следующие файлы, созданные ранее:

- ca.crt

- client1.crt

- client1.key

- client1.ovpn (или название, соответствующее client1)

Запустите OpenVPN GUI от имени администратора (правая кнопка → Run as administrator). Для удобства установите постоянное свойство запуска от имени администратора (Properties → Compatibility → Run this program as an administrator).

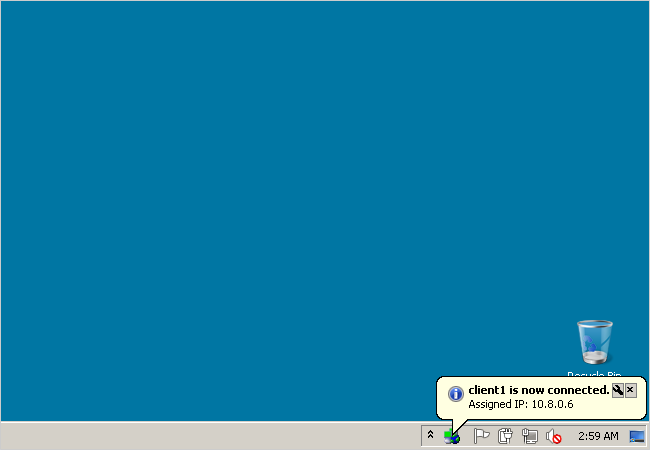

Правый клик по иконке OpenVPN → выберите Connect. Откроется лог соединения и, при успехе, иконка станет зелёной, появится виртуальный IP клиента.

Тестирование и проверка

- После подключения клиента проверьте, что клиент получил виртуальный IP (10.8.0.x) и пингуется маршрутизатор (192.168.1.1) в локальной сети сервера.

- Откройте браузер и попробуйте зайти на веб-интерфейс DD‑WRT по локальному IP роутера сервера.

- Проверьте маршруты на клиенте (route print на Windows): должен быть виден маршрут к 192.168.1.0/24 через туннель.

- Для диагностики на роутере используйте System Log и OpenVPN Status в DD‑WRT.

Критерии приёмки:

- Клиент устанавливает TLS‑соединение и получает виртуальный адрес.

- Клиент имеет маршрут до локальной сети сервера и может обращаться к ресурсам (например, SMB, HTTP).

- При отключении физического доступа к роутеру восстановление возможно (есть резервная копия конфигурации).

Безопасность и лучшие практики

- Используйте сильные шифры и ключи: AES‑256‑GCM (если поддерживается), TLS 1.2/1.3 на сервере, HMAC SHA‑256.

- Ограничьте доступ по сертификатам — не используйте pre‑shared secret для production‑сценариев.

- Реализуйте CRL (Certificate Revocation List): если устройство украдено или уволен сотрудник, отзовите ключ.

- Регулярно обновляйте прошивку DD‑WRT и OpenVPN до стабильных версий.

- Храните приватные ключи (ca.key, server.key) в безопасном месте и не копируйте их в открытые каталоги.

- Отключайте ненужные службы на роутере и ограничивайте SSH/telnet доступ.

- Включите логирование подключений и периодически проверяйте логи на подозрительную активность.

Мини‑контрольный список безопасности:

- Используется уникальный CA для сети

- Сертификаты подписаны и хранятся в защищённом месте

- Настроен CRL и процедура ревокации

- Включено логирование и мониторинг

- Регулярные резервные копии конфигураций

Отладка: типичные проблемы и способы их решения

Когда VPN не подключается — проверьте в порядке приоритета:

- Сетевые пути и порт: публичный IP или DynDNS, проброшен ли на роутере порт 1194 (UDP/TCP) — у провайдера могут быть ограничения.

- Время и дата: совпадают ли время на клиенте и роутере (NTP настроен)?

- Ошибки сертификатов: “TLS Error: TLS key negotiation failed” — проверьте соответствие ca.crt на клиенте и сервере, срок действия сертификатов, корректность Common Name.

- Проблема с TAP/TUN: на клиенте адаптер TAP должен быть установлен и доступен. На современных системах разрешите установку драйвера.

- Фаервол клиента/сети: временно отключите локальный фаервол (Windows Firewall) для теста.

- Логи OpenVPN: включите verb 4–6 и смотрите /var/log/openvpn или System Log в DD‑WRT.

Типичные сообщения и расшифровка:

- “AUTH_FAILED” — неправильные учётные данные или сертификат отозван.

- “TLS handshake failed” — проблема с сетевым доступом, CA mismatch или устаревшие шифры.

Когда этот подход не подходит (противопоказания/ограничения)

- Если вам нужна высокая пропускная способность (большие файлы, стриминг в 4K) на старом роутере с ограниченным CPU — производительность может быть низкой.

- Если требуется простой мобильный клиент без установки сертификатов — может быть удобнее использовать коммерческое VPN‑решение с OAuth/паролями.

- Для крупных корпоративных сетей с сотнями клиентов лучше рассмотреть специализированные VPN‑шлюзы (IPsec, маршрутизаторы уровня предприятия) или облачные VPN‑сервисы.

Альтернативные подходы

- Tomato USB/AdvancedTomato — аналогичные кастомные прошивки с поддержкой OpenVPN.

- WireGuard — современная лёгкая альтернатива OpenVPN: быстрее и проще в конфигурации, но пока менее универсален для маршрутизации некоторых сценариев.

- pfSense/OPNsense — полноценные роутер‑/файрвол‑решения на базе PC с GUI и мощным набором функций VPN.

Резервирование, откат и план реагирования (Incident runbook)

- Перед началом: сделайте резервную копию текущей конфигурации роутера (Administration → Backup).

- При неудачной прошивке:

- Попробуйте 30/30/30 hard reset.

- Воспользуйтесь TFTP восстановлением (см. инструкции производителя и страницы DD‑WRT для своего устройства).

- При компрометации ключей: немедленно отозвать соответствующие сертификаты и обновить CRL, заменить server.key и server.crt, затем перезапустить OpenVPN.

- План отката: держите оригинальную прошивку производителя и файл мини‑прошивки DD‑WRT, чтобы иметь возможность восстановить состояние.

Тесты приёмки и контрольные случаи

- Тест 1: Подключение одного клиента извне через мобильный интернет — клиент получает виртуальный IP и может открыть веб‑интерфейс роутера.

- Тест 2: Клиент из другой подсети (за NAT) подключается — проверка маршрутов и доступности LAN‑ресурсов.

- Тест 3: Симуляция отзыва сертификата — отзыв client1, попытка повторного подключения должна завершиться отказом.

- Тест 4: Нагрузочный тест — подключить 2–3 клиента и проверить стабильность и скорость (на слабых роутерах результаты ограничены CPU).

Чек‑листы по ролям

Администратор:

- Настроил CA и резервно сохранил ca.key

- Настроил CRL и процедуру ревокации

- Проверил права доступа к конфигам DD‑WRT

Домашний пользователь:

- Настроил DynDNS

- Экспортировал client.ovpn и ключи в удобный формат

- Настроил автозапуск OpenVPN GUI от имени администратора

Продвинутый пользователь:

- Перенастроил шифрование на AES‑256‑GCM

- Внедрил мониторинг логов и алерты

Дополнительные советы по производительности

- Используйте UDP вместо TCP при отсутствии проблем с блокировками или прокси — UDP даёт меньшие задержки.

- Уменьшите уровень логирования (verb) в продакшене для снижения нагрузки на CPU и дисковую подсистему.

- Если роутер перегружен шифрованием, рассмотрите VPN‑оффлоад (например, более мощное устройство или аппаратный шлюз).

Сопутствующие материалы и миграция на другие платформы

- Мощные маршрутизаторы: переход на pfSense/OPNsense или роутеры с поддержкой аппаратного ускорения шифрования.

- Для новых развёртываний изучите WireGuard как альтернативу — меньше кода, проще ключи, лучше производительность.

Факт‑бокс — ключевые параметры (на заметку)

- Стандартный порт OpenVPN: 1194 (UDP по умолчанию).

- Пример VPN‑подсети: 10.8.0.0/24.

- Обычные три файла для клиента: ca.crt, client.crt, client.key (+ .ovpn конфиг).

Краткий словарь (1‑строчные определения)

- CA: центр сертификации, подписывающий сертификаты.

- TUN: сетевой режим для передачи IP пакетов.

- TAP: сетевой режим для передачи Ethernet кадров (полезно для мостов).

- CRL: список отозванных сертификатов.

Диаграмма принятия решения (Mermaid)

flowchart TD

A[Нужен VPN на роутере?] -->|Да| B{Нужна производительность?}

B -->|Высокая| C[Рассмотрите pfSense или аппаратный VPN]

B -->|Низкая/средняя| D[DD-WRT + OpenVPN]

A -->|Нет| E[Используйте облачный VPN-сервис]

D --> F{Нужна простота для мобильных?}

F -->|Да| G[WireGuard или коммерческий VPN]

F -->|Нет| H[OpenVPN с сертификатами]Короткое заключение

OpenVPN на DD‑WRT — практичное и экономичное решение для безопасного удалённого доступа в домашнюю сеть. Для успешной установки требуется точность при создании сертификатов, настройке конфигураций и брандмауэра. Следуйте процедурам резервного копирования и рекомендациям по безопасности, особенно при работе с корневым ключом CA.

Важно: если у вас медленный роутер или много клиентов, рассмотрите обновление аппаратной части или альтернативы вроде WireGuard.

Краткое резюме и дальнейшие шаги

- Настройте DynDNS или получите статический IP для удобства подключения.

- Сгенерируйте CA и сертификаты через easy‑rsa и поместите серверные файлы в DD‑WRT.

- Настройте OpenVPN‑демон, firewall и проверьте Time Settings.

- Экспортируйте клиентские файлы и проверьте подключение. При возникновении проблем смотрите логи и пошагово исключайте причины: сеть → сертификаты → конфиг → права.

Дополнительные ресурсы:

- Официальная документация OpenVPN

- База устройств DD‑WRT

- NTP и DynDNS сервисы

Похожие материалы

Пиратские прямые трансляции спорта — обзор

iPad как второй монитор для Windows

Как сжать PDF в Windows 11 — 6 бесплатных способов

Сброс iPhone/iPad — восстановление, даже если не загружается

Ubuntu на Raspberry Pi 4 (2 ГБ): ускорение