Исправление уязвимости PrintNightmare в Windows 10

Что такое PrintNightmare

PrintNightmare — уязвимость в службе диспетчера печати Windows (Print Spooler), которая позволяет злоумышленникам с низкими привилегиями получить права системы и запускать произвольные команды на целевой машине. Это критическая ошибка удалённого исполнения кода, влияющая на большинство версий Windows, включая Windows 10.

Ключевая идея: PrintNightmare даёт возможность повысить привилегии и получить полный контроль над системой через компонент печати. Обнаружение и исправление — приоритет для защиты рабочих станций и серверов.

Как исправить эксплойт PrintNightmare в Windows 10

- Убедитесь, что у вас есть активное подключение к интернету.

- Откройте приложение Параметры клавишами Win + I.

- Перейдите в раздел Обновление и безопасность.

- В левой панели выберите Центр обновления Windows.

- Нажмите кнопку Проверить наличие обновлений.

- Загрузите и установите все предлагаемые обновления. Перезагрузите компьютер, если требуется.

Важно: Microsoft часто выпускает экстренные обновления. Если в списке есть обновления безопасности для компонента печати или кумулятивные обновления, установите их в первую очередь.

Быстрая временная защита (если патч недоступен немедленно)

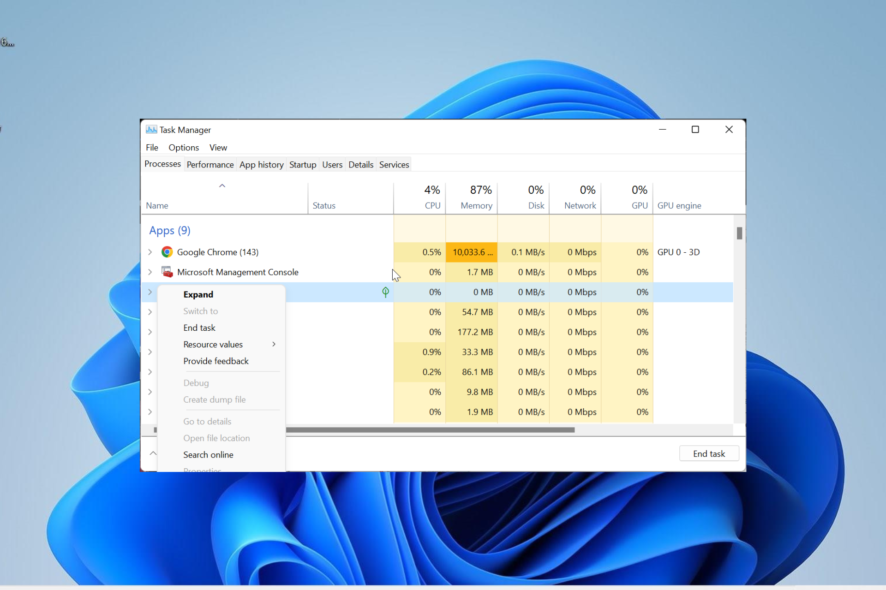

- Отключите службу «Диспетчер печати» (Print Spooler) на машинах, которым печать не требуется:

- Откройте «Службы» (services.msc), найдите Print Spooler и остановите службу.

- Установите тип запуска на «Отключена», если это допустимо для вашей среды.

- Для доменных сред используйте групповую политику (GPO) или PowerShell для массового управления службой.

Примечание: Отключение службы блокирует печать и удалённую установку принтеров. Применяйте временно или на отдельных узлах.

Что злоумышленник может сделать с помощью PrintNightmare

- Повысить привилегии до уровня SYSTEM и запускать произвольный код.

- Просматривать, редактировать и удалять файлы.

- Создавать учётные записи с правами администратора и настраивать постоянный доступ.

- Внедрять бэкдоры, распространять вредоносное ПО по сети и выводить данные из инфраструктуры.

Контрпример: если на машине уже действует многоуровневая защита (ограничения AppLocker, Endpoint Detection & Response, изолированные контейнеры), эксплуатация уязвимости может быть менее успешной — но не стоит полагаться на это как на основную меру защиты.

Альтернативные и дополнительные меры безопасности

- Ограничьте установку/использование сетевых принтеров через GPO.

- Настройте фильтрацию SMB и RPC на периметре сети; снизьтесь доступ к службам печати только для доверенных подсетей.

- Внедрите EDR/AV с поведенческим анализом, чтобы обнаруживать попытки повышения привилегий.

- Применяйте принцип наименьших привилегий и временные учётные записи для администраторов.

- Регулярно создавайте точки восстановления и резервные копии, чтобы быстро откатиться после инцидента.

Рекомендации для администраторов — чек-лист

- Проверить наличие критических обновлений на всех конечных точках и серверах.

- Применить кумулятивные патчи безопасности и немедленно перезагрузить при необходимости.

- Для тех систем, где патч откладывается — отключить Print Spooler и документировать исключения.

- Применить мониторинг попыток использования уязвимости (логирование Event ID, EDR-сигнатуры).

- Провести сканирование сети на наличие машин с включённым Print Spooler и устаревшей версией.

- Сообщить пользователям о временных ограничениях печати и инструкциях по безопасному использованию.

Инцидентный плейбук и откат — шаги для реагирования

- Изоляция: при подтверждённом эксплойте — изолируйте инфицированные узлы от сети.

- Сбор доказательств: снимите логи, снимки памяти и состояния процессов для последующего анализа.

- Устранение: примените патч безопасности и/или отключите Print Spooler, удалите полезную нагрузку.

- Откат: при необходимости восстановите систему из надежной резервной копии.

- Верификация: подтвердите отсутствие признаков компрометации, выполните полносканирование EDR.

- Документирование: составьте отчёт о инциденте и обновите процедуру реагирования.

Критерии приёмки

- Патч установлен на 100% управляемых машин.

- Служба Print Spooler отключена там, где печать не нужна.

- Нет ненормальных событий в логах безопасности в течение 72 часов после обновления.

Факты и числа

- Зона риска: большинство версий Windows, включая Windows 10 и серверные SKU.

- Срочность: высокая — рекомендуется немедленное применение обновления.

- Влияние на функциональность: временное отключение печати на управляемых системах.

Короткий глоссарий

- Print Spooler — системная служба Windows, управляющая очередью печати.

- Эксплойт — код или последовательность действий, использующая уязвимость.

- Повышение привилегий — получение прав выше текущего уровня пользователя.

Совместимость и примечания

- Патч выпускается для разных версий Windows: прежде чем массово разворачивать обновление, протестируйте его на контрольной группе машин.

- В корпоративной среде используйте WSUS или SCCM для планового распространения патча.

Важно: не удаляйте системные компоненты без резервной копии и плана отката. Если у вас есть вопросы по специфике вашей инфраструктуры, проконсультируйтесь с IT‑безопасностью.

Заключение

Уязвимость PrintNightmare представляет реальную угрозу, позволяющую злоумышленнику получить полный контроль над системой. Простая и эффективная защита — установка обновлений Windows и временное отключение службы диспетчера печати там, где это приемлемо. Следуйте чек-листам и плейбуку, чтобы минимизировать риск и быстро отреагировать на инциденты.