Как выбрать DNS‑сервер: безопасность, приватность и скорость

Почему имеет смысл менять DNS

Ваш интернет‑провайдер по умолчанию использует собственные DNS‑серверы. Это просто и «работает», но у этого подхода есть минусы: провайдер может логировать запросы, замедлять разрешение доменов и даже внедрять рекламные перенаправления или блокировки. Смена DNS — это недорогой и малоинвазивный способ повысить безопасность и приватность без изменения остальной сети.

Важно: DNS — это не шифрование трафика. Даже при использовании приватных DNS‑протоколов ваш HTTP/HTTPS трафик остаётся на тех же сайтах; приватность улучшает только видимость запроса к домену.

Что делает DNS‑сервер хорошим

Ниже — расширённый список критериев, по которым следует оценивать DNS‑провайдеров.

1. Безопасность

Коротко: ищите DNSSEC, DoH/DoT или DNSCrypt.

- DNSSEC — обеспечивает целостность записей, помогает от фальсификации. Он не шифрует запросы, но защищает от подмены ответов.

- DNS‑over‑TLS (DoT) и DNS‑over‑HTTPS (DoH) — шифруют запросы к DNS‑серверу, скрывая домен от сторонних наблюдателей в сети.

- DNSCrypt — ещё один протокол шифрования запросов, распространён в некоторых сервисах.

Поставщик, который поддерживает DoH/DoT или DNSCrypt, даёт явное преимущество по безопасности и приватности.

2. Приватность

Коротко: читайте политику логирования и выберите провайдера с минимальным хранением метаданных.

- No‑logs — идеал: провайдер не хранит логи запросов.

- Anonymous logs — провайдер хранит агрегированную анонимную статистику без привязки к пользователям.

- Уточняйте территориальную юрисдикцию: компании в ЕС подпадают под GDPR и обязаны отвечать на запросы о данных, тогда как в других странах применяются иные правила.

Если политика не указана, это повод насторожиться.

3. Точность и охват

Коротко: у публичных DNS больше шансов иметь свежие записи и дополнительные зоны, но бывают исключения.

Некоторые альтернативные платформы поддерживают нестандартные доменные зоны или ускоренное обновление записей. Это важно, если вы часто работаете с новыми или редкими доменами.

4. Скорость и география

Коротко: время отклика зависит от расстояния до сервера и его нагрузки.

Тестируйте латентность: датский сервер будет быстрее для пользователя в Европе, и медленнее для пользователя в Южной Америке. Для большинства пользователей лучше выбирать ближайший крупный POP (point of presence).

5. Функции и фильтрация

Коротко: некоторые DNS блокируют вредоносные сайты, рекламу или взрослый контент. Это удобно, но может привести к ложным блокировкам.

Если вам важна фильтрация, проверьте, можно ли настраивать белые/чёрные списки.

Популярные варианты и их сильные/слабые стороны

Ниже — перевод и расширение списка провайдеров, который часто рекомендуют.

Крупные игроки

- Google Public DNS — 8.8.8.8, 8.8.4.4

- Плюсы: высокая скорость, глобальная инфраструктура, поддержка DNSSEC и DoH.

- Минусы: вопросы приватности из‑за бизнес‑модели компании; Google заявляет об удалении логов в течение 48 часов, но сбор метаданных остаётся предметом обсуждения.

- OpenDNS — 208.67.222.222, 208.67.220.220

- Плюсы: настраиваемая фильтрация, защита от вредоносных сайтов, хорошая производительность.

- Минусы: принадлежат Cisco; политика хранения данных присутствует, и некоторые блокировки могут быть избыточными.

- Level3 и другие крупные провайдеры

- Плюсы: надёжность и широкая сеть серверов.

- Минусы: обычно минимальные опции приватности и шифрования.

Максимальная приватность

- OpenNIC

- Плюсы: сообщество серверов с фокусом на приватность и поддержкой DNSCrypt у многих нод.

- Минусы: качество и политика различаются между серверами; требуется доверие к оператору ноды.

- DNS.Watch — 84.200.69.80, 84.200.70.40

- Плюсы: политикa без логов, поддержка DNSSEC, хорошая репутация в отношении приватности.

- Минусы: ориентирован на Европу — лучший отклик именно в регионе.

- FreeDNS, UncensoredDNS и другие

- Плюсы: часто без логов и с поддержкой современных протоколов безопасности.

- Минусы: производительность может падать на расстоянии; поддержка и SLA у свободных проектов часто минимальны.

Средний путь: баланс приватности и удобства

- Quad9 — 9.9.9.9, 149.112.112.112

- Плюсы: фокус на безопасности, блокировка вредоносных доменов, отсутствие хранения идентифицирующих данных (не‑profit подход).

- Минусы: авто‑блокировка может закрыть доступ к некоторым легитимным ресурсам.

- Verisign — 64.6.64.6, 64.6.65.6

- Плюсы: надёжность и высокая производительность.

- Минусы: менее прозрачны насчёт логирования и спецификаций безопасности.

- Comodo, Norton ConnectSafe и другие коммерческие защитники

- Плюсы: знакомые бренды, дополнительные слои фильтрации.

- Минусы: часто неясна политика логирования; возможны ложные срабатывания.

Как тестировать DNS — методология

Мини‑методология для выбора DNS:

- Составьте короткий список (3–6 адресов), включая локальные и международные варианты.

- Протестируйте латентность и разрешение имён с помощью NameBench, DNS Benchmark или DNS Jumper. Вставьте кастомные адреса.

- Проверьте поддержку DoH/DoT и DNSSEC на сайте провайдера или с помощью утилит (curl/openssl/dig).

- Проверьте политику логирования и юрисдикцию.

- Проведите тесты на ложные блокировки: попробуйте открыть известные ресурсы, которые иногда блокируют (форумы, зеркала проектов).

- Тест на DNS‑утечки: используйте сервисы «DNS leak test» или команду dig для проверки того, какие серверы получают запросы.

- Протестируйте в рабочем сценарии минимум 24–72 часа перед окончательным переходом.

Практическое руководство: как сменить DNS и как откатить изменения

Короткая инструкция для основных платформ.

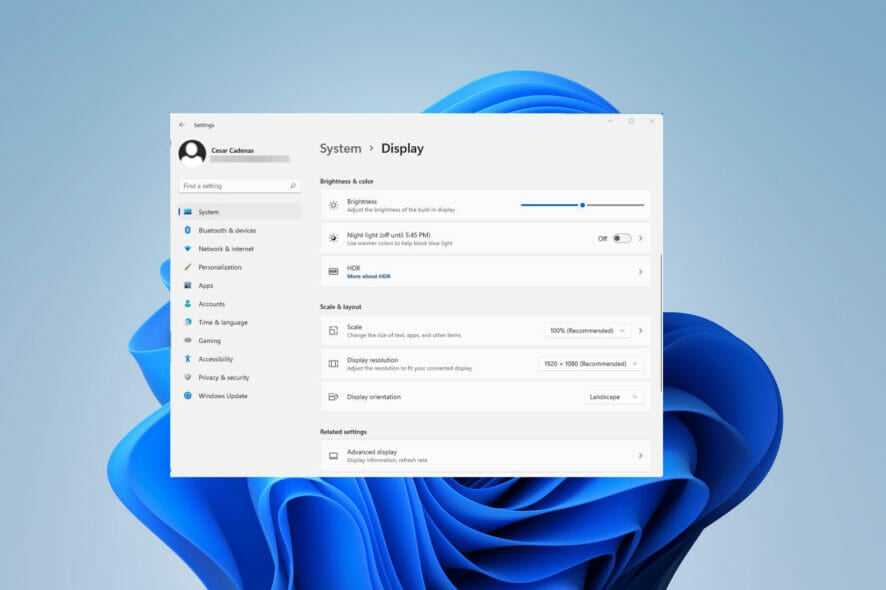

Windows 10/11

- Пуск → Параметры → Сеть и Интернет → Изменить параметры адаптера.

- Правый клик по подключению → Свойства → Выберите «Протокол Интернета версии 4 (TCP/IPv4)» → Свойства → Использовать следующие адреса DNS‑серверов.

- Введите предпочтительный и альтернативный адрес, нажмите ОК и перезагрузите соединение.

- Проверка: откройте командную строку и выполните nslookup example.com; проверьте, какой сервер ответил.

macOS

- Системные настройки → Сеть → Выберите интерфейс → Дополнительно → DNS.

- Добавьте адреса DNS в список серверов, сохраните, примените.

- Проверка: в Терминале выполните scutil –dns или dig @9.9.9.9 example.com.

Linux (systemd‑based)

- Для NetworkManager: настройте параметры соединения через GUI или nmcli, укажите DNS.

- Для systemd‑resolved: используйте resolvectl dns <интерфейс> <адрес>.

- Проверка: dig, nslookup или resolvectl query.

Роутер

- Войдите в веб‑интерфейс роутера (обычно 192.168.0.1 или 192.168.1.1).

- Найдите настройки WAN или Internet → DNS → введите адреса.

- Сохраните и перезагрузите роутер. Это применит DNS ко всем устройствам в сети.

План отката

- Сохраните текущие настройки DNS перед изменением (скриншот или запись).

- Если проблемы возникают, верните старые адреса и перезагрузите оборудование.

- Если проблема локальна — очистите DNS‑кеш (Windows: ipconfig /flushdns, macOS: sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder).

Как проверить, что всё работает — критерии приёмки

- Разрешение популярных доменов (google.com, example.com) происходит корректно.

- Команда nslookup/dig показывает ваш новый сервер как источник ответов.

- Нет DNS‑утечек при тестах на сторонних сайтах.

- Время отклика и пропускная способность в пределах приемлемого для вашей географии.

- Фильтрация/блокировка (если включена) работает согласно вашим настройкам.

Тесты и чек‑листы по ролям

Роль: домашний пользователь

- Чек‑лист: простая пара DNS в настройках роутера → тест латентности → проверка основных сайтов → очистка кеша.

Роль: пользователь, ориентированный на приватность

- Чек‑лист: выбрать провайдера с DoH/DoT и политикой no‑logs → протестировать DNS‑утечки → мониторинг в течение 72 часов.

Роль: сисадмин/корпоративный инженер

- Чек‑лист: протестировать через несколько POPов, провести нагрузочное тестирование, подготовить SLA и план отката, задокументировать политику безопасности.

Решение: как выбрать подходящий вариант — блок‑схема

flowchart TD

A[Нужна ли высокая приватность?] -->|Да| B{Поддержка DoH/DoT и no‑logs?}

A -->|Нет| C[Ищем баланс скорости и фильтрации]

B -->|Да| D[OpenNIC, DNS.Watch, Quad9]

B -->|Нет| E[Крупные провайдеры: Google, OpenDNS]

C --> F[Quad9, Verisign, коммерческие фильтры]

D --> G[Тестируем 48–72 часа]

E --> G

F --> G

G --> H[Внедряем и мониторим]Примеры ситуаций, когда смена DNS не поможет

- Если ваш трафик перехватывается на уровне сети (MITM) и вы не используете HTTPS, смена DNS замедлит проблему, но не решит её.

- Если провайдер насильно перезаписывает DNS ответы (DNS hijacking), настройка DNS в клиенте может быть проигнорирована — в таких случаях лучше настраивать DoH/DoT или настраивать DNS на роутере.

Безопасность и защита приватности при использовании DNS

- По возможности используйте DoH или DoT: они шифруют запросы к провайдеру DNS.

- Сочетайте DNS с HTTPS и HSTS: DNS не заменяет криптографические протоколы.

- Регулярно проверяйте политику провайдера и новости о компрометации нод.

Короткое объявление для пользователей (100–200 слов)

Если вы хотите улучшить безопасность и приватность интернета в вашем доме или офисе, смена DNS — это простой шаг с высоким эффектом. Выберите провайдера, который поддерживает современные протоколы (DoH/DoT/DNSSEC) и имеет прозрачную политику логирования. Протестируйте несколько серверов с помощью NameBench или DNS Benchmark, примените лучший на роутере и проверьте отсутствие DNS‑утечек. Если что‑то пойдёт не так, у вас всегда должен быть записан исходный DNS для быстрого отката.

Краткое резюме

- Смена DNS часто повышает безопасность, приватность и доступность контента.

- Оценивайте провайдера по безопасности, политике логов и географической близости.

- Перед окончательной сменой протестируйте кандидатов минимум 48–72 часа.

Важное: всегда сохраняйте исходные настройки, проверяйте DNS‑утечки и документируйте изменения — это поможет быстро откатиться при непредвиденных проблемах.

Похожие материалы

Персонализация Командной строки Windows

Открыть ссылку в другом браузере из Firefox

Вход в Docker CLI: Docker Hub и приватные реестры

Systemd таймеры: заменяем cron и настраиваем задания

Ошибка Caa5004b в Microsoft Teams — как исправить