Как найти скрытые приложения на телефоне

Введение в поиск скрытых приложений

В этой подробной инструкции вы узнаете, как находить скрытые приложения на любом телефоне — Android или iPhone. Цель статьи — дать практические, понятные шаги для разных ролей: родителя, ответственного за ИТ, партнёра, а также человека, который просто хочет убедиться в безопасности своего устройства.

Многие люди скрывают приложения по разным причинам: чтобы убрать беспорядок на рабочем столе, сохранить приватность или, в некоторых случаях, скрыть нежелательную активность. Независимо от мотива, существует несколько проверенных путей обнаружения таких программ. Статья сочетает ручные методы и инструменты мониторинга, включая практическое руководство по использованию Cocospy для Android и общие советы по iPhone.

Important: Прежде чем сканировать или устанавливать мониторинговое ПО на чужом устройстве, убедитесь в законности таких действий в вашей юрисдикции. В ряде стран и регионов наблюдение без явного согласия владельца устройства запрещено.

Почему важно находить скрытые приложения

Скрытые приложения могут использоваться по вполне безобидным причинам: чтобы убрать значки, оставить быстрый доступ к часто используемым программам или структурировать рабочий стол. Но также есть и риски:

- Слежка и вторжение в приватность — доступ к личным сообщениям, камере, геопозиции.

- Утечка данных — приложения с правами чтения файлов и контактов могут копировать информацию.

- Вредоносные программы — кейлоггеры, трояны и инструменты удалённого управления часто прячутся от глаз.

Если вы обеспокоены поведением ребёнка, подозреваете нарушение служебной политики на рабочем устройстве или считаете, что партнёр скрывает что-то важное, знание способов обнаружения скрытых приложений помогает принимать обоснованные решения.

Ключевые понятия

- Скрытое приложение — установленный пакет программного обеспечения, который не отображается на домашнем экране или в привычной вкладке приложений, но присутствует в системе.

- Мониторинговое ПО — приложение или сервис, позволяющий удалённо собирать данные с устройства: список приложений, сообщения, историю браузера, файлы.

- Разрешения — права, которые приложение запрашивает у ОС (доступ к микрофону, камере, геопозиции, файлам). Изменение разрешений помогает выявить подозрительные программы.

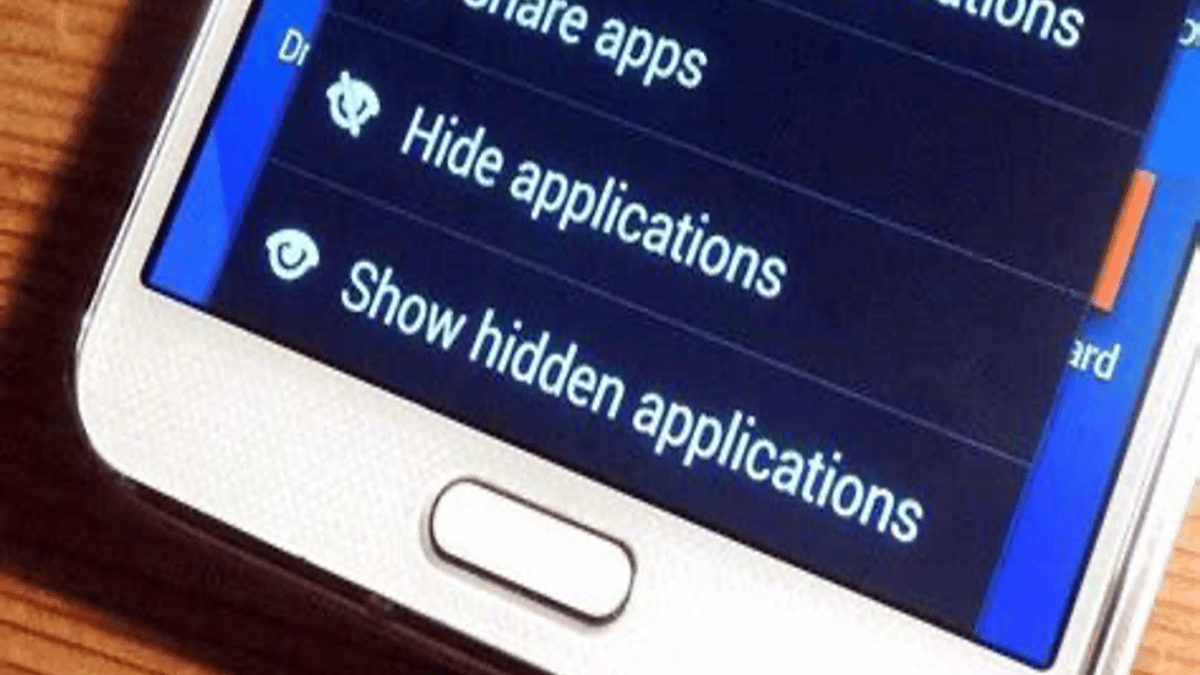

Что нужно знать о скрытых приложениях на Android

Android даёт больше технической гибкости, чем iOS, и именно поэтому на этой платформе чаще встречаются способы скрыть приложение. Типичные подходы к сокрытию:

- Удаление ярлыка с домашнего экрана, но сохранение пакета в системе.

- Маскировка под другое имя или иконку (например, «Системные службы» или «Обновления»).

- Использование функций «скрыть приложения» в лаунчере.

- Установка в профиле рабочего профиля или в режиме «гость».

Ручной способ обнаружения скрытых приложений на Android:

- Откройте Настройки → Приложения (или Приложения и уведомления) → Просмотреть все приложения. В этом списке отображаются все установленные пакеты, даже если у них нет ярлыка на домашнем экране.

- Проверьте разделы «Права доступа» и «Использование батареи» — необычное постоянное потребление может указывать на скрытую активность.

- Откройте Настройки → Аккумулятор → Использование приложения и посмотрите, какие приложения активны в фоне.

- Используйте диспетчер файлов: в папках /Android/data и /sdcard/ могут оставаться данные скрытых приложений.

Если встроенные инструменты не дают ясного ответа, на рынке есть программы для удалённого обнаружения и мониторинга. Такие инструменты способны показать список всех установленных приложений, активность в социальных сетях и мультимедиа. Один из примеров — Cocospy, который описан далее.

Что может не найти простой ручной поиск (когда он не сработает)

- Приложения, установленные в скрытом профиле пользователя (work profile) или в отдельном пространстве.

- Приложения, замаскированные под системные сервисы и запущенные как служба без ярлыка.

- Приложения с продвинутыми методами сокрытия, использующие технику «app virtualization» или контейнеризацию.

В таких случаях разумно сочетать ручные проверки с использованием специализированных средств, которые могут анализировать списки пакетов по UID, смотреть процессы и сетевую активность.

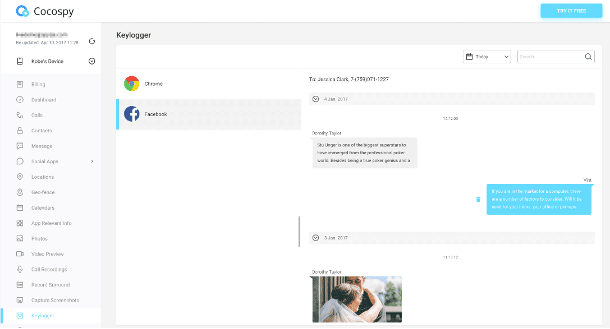

Руководство по Cocospy для обнаружения скрытых приложений на Android

Cocospy — один из примеров мониторинговых решений. Ниже приведено расширенное руководство по установке и использованию, адаптированное под реалии: инструкция включает подготовку устройства, шаги установки и описание того, что именно можно увидеть в панели управления.

Мини‑методология установки и проверки (пошагово):

- Зарегистрируйтесь на официальном сайте Cocospy и выберите тарифный план, который соответствует вашим задачам и устройству, которое вы будете мониторить.

- На момент установки вам потребуется краткий физический доступ к Android‑устройству. Скачайте APK по ссылке из письма подтверждения.

- Перед установкой проверьте раздел безопасности в настройках устройства и включите разрешение на установку из неизвестных источников, если это необходимо.

- Установите приложение и в процессе установки активируйте «режим невидимости» (stealth mode), если есть такая опция; это скроет иконку приложения и уведомления о его работе.

- В настройках приложения предоставьте необходимые разрешения: доступ к хранилищу, контактам, SMS, местоположению и т.д. Чем больше разрешений — тем богаче данные в отчёте, но у вас есть право выбирать минимально необходимый набор.

- После установки приложение начнёт синхронизировать данные с облачным аккаунтом Cocospy; откройте панель управления с любого другого устройства, войдя в свой аккаунт.

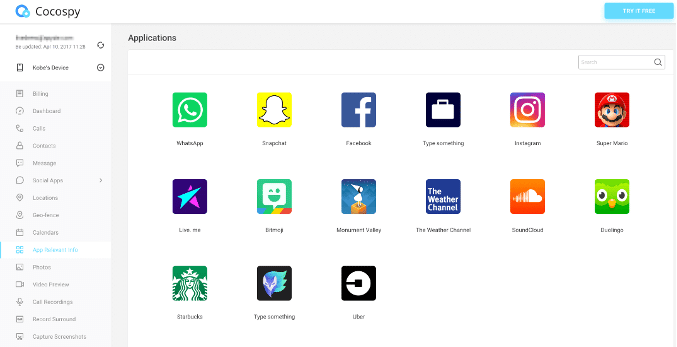

- В панели управления найдите раздел «Приложения» или «Installed Apps» — там отобразится полный список пакетов, включая скрытые.

- Для анализа медиаконтента перейдите в раздел «Фото» или «Media», чтобы просмотреть файлы, которые могли быть спрятаны в галерее.

- Если требуется — скачайте нужные файлы в целях документирования или как доказательства, соблюдая законы о собирании доказательств в вашей юрисдикции.

Ключевые компетенции Cocospy, которые полезны при поиске скрытых программ:

- Полный перечень установленных пакетов, включая системные и скрытые ярлыки.

- Журнал активности приложений и их использование (время, запуск в фоне).

- Доступ к файлам мультимедиа и истории браузера (в рамках разрешений).

- Возможность просмотра логов и сообщений в популярных социальных приложениях (если это поддерживается и разрешено).

Important: Техническая возможность собрать данные не означает юридическую возможность их собирать. Убедитесь, что вы действуете в рамках закона и внутренних политик организации.

Android кейлоггер и риски его использования

Многие мониторинговые наборы функций включают механизмы перехвата вводимого текста (keylogger). Это может позволить увидеть пароли и фразы, набранные на устройстве.

Риски и ограничения использования кейлоггера:

- Сбор паролей и приватных сообщений — высокая степень вторжения в личную жизнь.

- Возможность неправомерного доступа к чужим аккаунтам — уголовная ответственность в ряде стран.

- Техническая надежность — кейлоггеры могут не работать в зашифрованных полях или в приложениях, использующих особые API ввода.

Если вы рассматриваете кейлоггер как инструмент, оцените альтернативы: контроль активности в приложениях, логов звонков, истории браузера и метаданных (время, частота использования). Часто этих данных достаточно для принятия решения, не переходя к перехвату паролей.

Почему некоторые выбирают Cocospy для обнаружения скрытых приложений

Преимущества, которые обычно выделяют пользователи:

- Централизованная панель управления, доступная через браузер.

- Возможность удалённого просмотра списка приложений и медиа без постоянного физического доступа.

- Низкое влияние на производительность устройства при корректной настройке.

Ограничения и моменты, о которых стоит помнить:

- Для установки на Android требуется краткий доступ к устройству.

- Полный объём собираемых данных зависит от предоставленных приложением разрешений.

- Никакое ПО не даёт 100% гарантии на обнаружение современных продвинутых скрытых методов (контейнеры, виртуализация).

Как искать скрытые приложения на телефоне партнёра

Если вы обеспокоены возможной неверностью партнёра, соблюдайте баланс между заботой и уважением к личной свободе. Прямой диалог и совместное обсуждение подозрений предпочтительнее тайного мониторинга. Если всё же вы решили искать скрытые приложения, соблюдайте местное законодательство.

Подход по шагам:

- Начните с публичных способов: используйте поиск по телефону, проверьте папки и Библиотеку приложений (iPhone) или полный список приложений (Android).

- Ищите признаки сокрытия: приложения с незнакомыми или системными именами, незнакомое потребление батареи или трафика.

- Если ручной поиск не дал результата и вы имеете законное основание, примените мониторинговое решение, которое отображает полный список пакетов.

- Соберите доказательства (скриншоты, экспортированные записи) и продумайте дальнейшие шаги — разговор, консультация с юристом, обращение за профессиональной помощью.

Поиск скрытых изображений на Android

Фотографии можно скрыть двумя основными способами: переместить в скрытую директорию или использовать приложение‑галерею с функцией «скрыть» или «приватная папка». Чтобы найти такие файлы:

- Проверьте встроенную галерею — разделы «Альбомы», «Скрытые» или «Архив». Некоторые оболочки и производители (Samsung, Huawei и др.) предлагают функцию «Secure Folder».

- Используйте файловый менеджер и выполните поиск по расширениям изображений (.jpg, .png). Не забудьте включить отображение скрытых файлов.

- Проверьте папки приложений в /Android/data и в папке владельца: там могут храниться временные копии и миниатюры.

- Если вы используете мониторинговую панель, откройте раздел «Фото» — многие сервисы собирают копии изображений и позволяют просматривать их удалённо.

Как искать скрытые приложения на iPhone

iOS ограничивает свободу установки приложений и сильнее контролирует доступ к файловой системе, поэтому способы сокрытия несколько иные. Обычные методы поиска включают:

- Поиск системы (Spotlight): свайп вниз по любому экрану Home и ввод названия приложения.

- Вызов Siri: попросите «Открой [имя приложения]» — Siri может запустить приложение, даже если его нет на экране.

- App Library (Библиотека приложений): все установленные приложения доступны здесь, даже если их нет на дом‑экране.

- Скрытые покупки в App Store: если приложение было куплено и скрыто, его можно увидеть в разделе профиля → Скрытые покупки.

1. Поиск с помощью системной строки

- Разблокируйте iPhone и проведите пальцем вниз по середине экрана Home.

- Введите название приложения в поле поиска.

- Если приложение установлено, оно появится в результатах, даже если скрыто с домашнего экрана.

2. Использование Siri для открытия приложения

- Активируйте Siri с помощью боковой кнопки или голосовой команды «Hey Siri».

- Скажите «Открой [имя приложения]».

- Siri попытается запустить приложение; если оно установлено, оно откроется даже без ярлыка на домашнем экране.

3. Поиск в Библиотеке приложений

- Проведите по домашним страницам справа налево до экрана «Библиотека приложений».

- Используйте поле поиска или категории, чтобы найти приложение.

- Нажмите «Добавить на домашний экран», если хотите вернуть видимый ярлык.

4. Скрытые страницы домашнего экрана

iOS позволяет скрывать целые страницы домашнего экрана. Чтобы увидеть скрытые страницы:

- Долгое нажатие на пустое место экрана, чтобы перейти в режим редактирования.

- Нажмите на индикатор страниц (ряд точек внизу экрана).

- Отметьте страницы, которые хотите показать; скрытые страницы будут отключены и могут быть включены обратно простым нажатием.

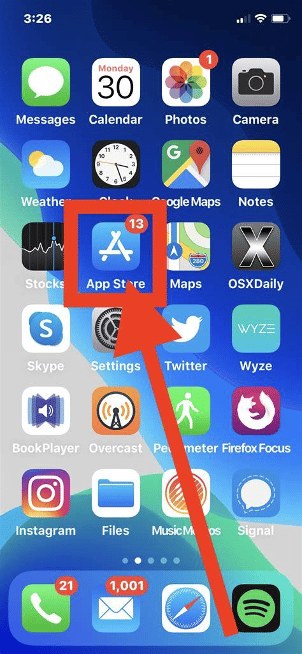

5. Поиск в App Store среди скрытых покупок

- Откройте App Store и тапните на иконку профиля.

- Перейдите в «Покупки» → «Скрытые покупки» (если доступно).

- Отсюда можно заново загрузить приложения, которые были ранее скрыты.

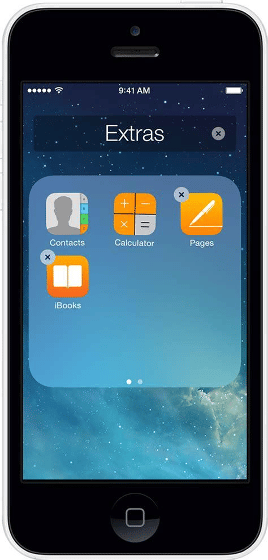

Поиск приложений внутри папок

На iPhone приложения часто группируют в папки, каждая из которых может содержать до 12 экранов приложений. Чтобы найти приложение в папке:

- Откройте папку и внимательно посмотрите на индикаторы страниц — точки в нижней части папки показывают наличие нескольких экранов.

- Проведите влево/вправо, чтобы просмотреть дополнительные страницы папки.

- Если папка содержит много приложений, используйте поиск или вынесите папку на отдельную страницу для удобства.

Альтернативные подходы к обнаружению скрытых приложений

- Анализ сетевого трафика: подозрительная связь с внешними серверами, постоянные соединения или большой объём передаваемых данных могут указывать на скрытое приложение.

- Использование антивирусов и сканеров безопасности: некоторые инструменты обнаруживают маскированные пакеты и потенциально нежелательное ПО.

- Ручной аудит установок: экспорт списка установленных пакетов ADB (для Android) и сопоставление с известными системными пакетами.

- Проверка учётных записей: если приложение использует облачный аккаунт, просмотрите входящие и выходящие устройства в сервисах (мессенджеры, почта).

Сравнительная матрица подходов

| Подход | Плюсы | Минусы | Когда использовать |

|---|---|---|---|

| Ручной поиск в настройках | Бесплатно, безопасно | Может не видеть замаскированные пакеты | Быстрый локальный осмотр |

| Мониторинговое ПО (Cocospy и аналоги) | Удобная удалённая панель, полный список пакетов | Требует установки и прав, юридические вопросы | Когда есть законное основание и нужен удалённый доступ |

| Анализ трафика | Может обнаружить скрытые соединения | Требует навыков и специальных инструментов | Для ИТ‑специалистов и диагностирования сетевой активности |

| Антивирус/сканер | Простой способ проверить на вредоносное ПО | Не всегда находит скрытые «легитимные» утилиты | Проверка на вредоносность |

Критерии приёмки

Чтобы считать, что задача «найти скрытые приложения» выполнена, выставьте следующие критерии:

- Полный список установленных пакетов получен и проверен.

- Подозрительные приложения идентифицированы по имени, правам и активности.

- Доказательства собраны в безопасном, неизменяемом формате (скриншоты, экспорт логов).

- Выполнены юридические проверки: получено согласие владельца или есть законное основание.

- При необходимости разработан план действий (удаление приложения, изменение паролей, обращение к специалистам).

Ролевые чек‑листы

Родитель — быстрая проверка:

- Проверить экран с приложениями и папки.

- Использовать поиск по системе.

- Посмотреть историю браузера и фото.

- Настроить семейный контроль и ограничения.

ИТ‑администратор — углублённый аудит:

- Получить инвентарный список устройств и учётные записи.

- Выполнить удалённый экспорт списка установленных пакетов (ADB или MDM).

- Проверить сетевые подключения и брандмауэр.

- Сравнить разрешения приложений с бенчмарками безопасности.

Партнёр — осторожный подход:

- Попробовать открытый разговор перед применением мониторинга.

- Если принимается мониторинг, соблюдать закон и собрать доказательства корректно.

- Рассмотреть консультацию с юристом при серьёзных подозрениях.

План действий при обнаружении вредоносного или нежелательного приложения

- Зафиксируйте доказательства: снимки экрана, экспорт логов, даты и время активности.

- Изолируйте устройство — отключите от сети, если есть подозрение на утечку данных.

- Смените пароли на ключевых сервисах и включите двухфакторную аутентификацию.

- Удалите приложение через безопасный режим или через панель управления MDM/системные настройки.

- При необходимости восстановите устройство из резервной копии и повторно проверьте на наличие следов вторжения.

- Сообщите в соответствующие органы или специалистам по безопасности, если есть признаки преступной деятельности.

Мини‑чеклист для тестирования инструмента обнаружения

Критерии тестового запуска программы мониторинга:

- Программа успешно установлена на тестовом устройстве.

- Панель управления отображает полный список установленных приложений.

- Проверены доступы к фото, истории и сообщениям (в рамках разрешений).

- Нагрузочные тесты показали минимальное влияние на батарею и производительность.

Примеры ситуаций, когда методы не сработают

- Устройство использует кастомный лаунчер, который скрывает приложения на уровне оболочки, и лаунчер защищён паролем.

- Программа работает в профиле рабочего пространства, недоступном при стандартном просмотре.

- Используются приложения‑контейнеры, шифрующие свои данные и не оставляющие заметных следов.

В таких случаях потребуется профессиональная экспертиза или доступ к внутренним логам ОС.

Модель принятия решения: стоит ли применять мониторинг

- Насколько серьёзна угроза (риск безопасности, вред детям, нарушение политики)?

- Есть ли менее инвазивные способы получить нужную информацию (разговор, открытая проверка)?

- Имеются ли юридические основания? Потребуется ли доказательная база?

- Можете ли вы обеспечить хранение и защиту полученных данных?

Если большинство ответов — «да», мониторинг и углублённый анализ оправданы. Если нет — начните с открытого диалога.

Методология доказательной съёмки и хранения данных

- Фиксируйте время и дату всех скриншотов и экспорта логов.

- Сохраняйте оригиналы данных в неизменном виде; если возможно, используйте хеш‑суммы для подтверждения целостности.

- Не публикуйте личные данные третьих лиц без разрешения — это может нарушать законы о защите данных.

- При необходимости проконсультируйтесь с юристом по поводу допустимых способов использования собранных материалов.

Безопасность и приватность: юридические заметки

- В большинстве стран установка любого мониторингового ПО на чужое устройство без явного согласия нарушает закон. В рабочих устройствах следуйте внутренней политике компании и уведомляйте сотрудников.

- Для родителей есть специальные правила и инструменты семейного контроля, которые законодательно признаны во многих юрисдикциях.

- При обработке персональных данных соблюдайте требования закона о защите данных (например, аналог GDPR в вашей стране): минимизация данных, ограничение сроков хранения, защита доступа.

Частые ошибки и как их избежать

- Установка стороннего ПО без проверки источника — всегда используйте официальные сайты и проверенные поставщики.

- Игнорирование настроек конфиденциальности — проверьте, какие разрешения запрашивает приложение.

- Публикация доказательств без требуемых ограничений — это может навредить вам юридически.

Итоги и рекомендации

- Начинайте с простых, встроенных инструментов: поиск, Siri, Библиотека приложений, список установленных приложений в настройках.

- Для Android дополнительно проверяйте права и использование батареи/трафика.

- Если необходим удалённый контроль и законное основание, инструмент мониторинга даёт быстрый обзор и упрощает поиск скрытых программ.

- Всегда соблюдайте закон и уважайте приватность — в противном случае последствия могут быть серьёзными.

Завершая, подчеркнём: знание методов обнаружения скрытых приложений помогает защитить данные и безопасность, но не заменяет этики и закона. Практикуйте ответственный подход.

Extras: Полезные ссылки и дальнейшие шаги

- Если вы родитель, изучите официальные функции семейного контроля вашей платформы.

- Если вы ИТ‑администратор, держите инструменты MDM и журналы активности устройств в актуальном состоянии.

- Если вы обнаружили потенциальное преступление — соберите доказательства и обратитесь к профессиональным юристам или в правоохранительные органы.

Summary: ключевые пункты и чек‑лист

- Используйте встроенные средства поиска и управления приложениями.

- Анализируйте права и потребление ресурсов приложений.

- Применяйте мониторинговые решения только при наличии законного основания.

- Документируйте и защищайте собранные данные.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone