Как зашифровать DNS в Windows с помощью DNSCrypt

Быстрые ссылки

- Скачивание для Windows

- Установка и подготовка ПК

- Установка прокси‑сервиса

- Изменение настроек DNS

Мы уже обсуждали преимущества сторонних DNS‑серверов. Ещё одно важное преимущество — шифрование DNS‑запросов, которое защищает от «прослушки посередине» (man‑in‑the‑middle). DNSCrypt — лёгкое решение от сообщества, которое шифрует канал между вашим компьютером и поддерживающим резолвером, создавая при этом локальный прокси.

Коротко о принципе работы: когда браузер запрашивает howtogeek.com, система отправляет обычный DNS‑запрос на локальный адрес 127.0.0.1:53. DNSCrypt перенаправляет этот запрос по зашифрованному соединению к выбранному DNS‑резолверу.

Что делает DNSCrypt — простая формулировка

DNSCrypt шифрует только канал DNS (порт 53 для UDP/TCP по IPv4 и эквивалент для IPv6), но не шифрует сам HTTP/HTTPS трафик. Это средство повышает приватность DNS‑запросов и предотвращает подмену ответов DNS в локальной сети.

Определение: резолвер — удалённый DNS‑сервер, который переводит доменные имена в IP‑адреса.

Скачивание для Windows

Перейдите на страницу загрузки проекта и скачайте архив с полным пакетом. На момент написания примера в оригинальной инструкции это была ссылка “dnscrypt-proxy-win32-full-1.4.1.zip”; если доступна более новая версия — используйте её.

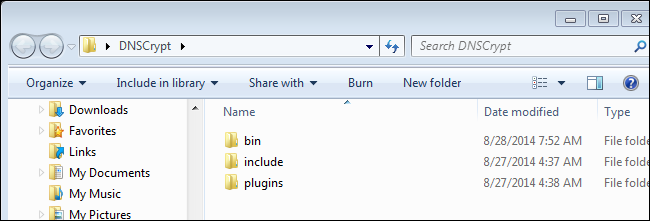

Создайте папку на рабочем столе, например DNSCrypt (можно положить куда угодно, но для примера удобно на рабочем столе). Распакуйте содержимое архива в эту папку.

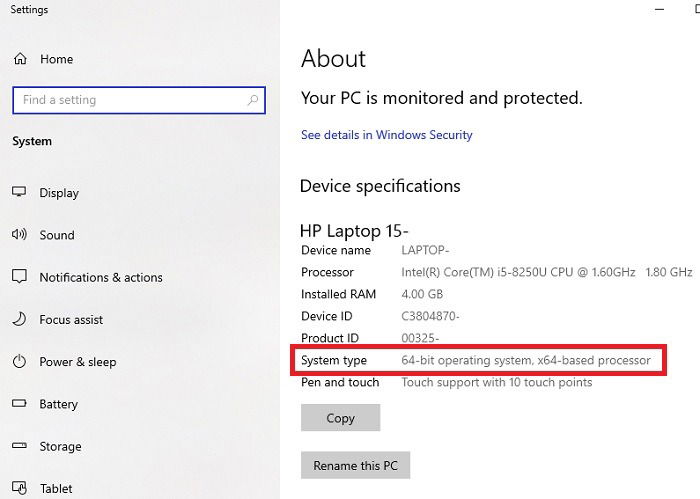

Установка и подготовка ПК

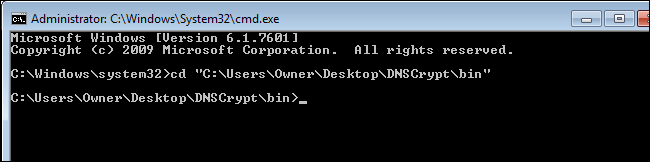

- Откройте командную строку от имени администратора: в меню «Пуск» введите cmd, правый клик — “Run as Administrator” / “Запуск от имени администратора”.

- Перейдите в папку bin внутри распакованного архива. Замените Owner на своё имя пользователя, если путь отличается.

cd "C:\Users\Owner\Desktop\DNSCrypt\bin"

Эта команда указывает CMD работать в папке, где находятся исполняемые файлы и список резолверов.

Установка прокси‑сервиса

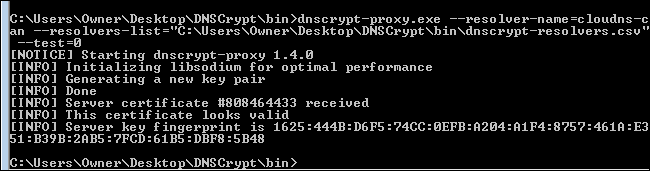

Теперь протестируем резолвер. В примере используется имя резолвера opendns — вы можете заменить его на любое имя из файла dnscrypt‑resolvers.csv или добавить в CSV публичный резолвер, поддерживающий DNSCrypt. Также укажите корректный путь к файлу CSV на вашем компьютере.

dnscrypt-proxy.exe --resolver-name=opendns --resolvers-list="C:\Users\Owner\Desktop\DNSCrypt\bin\dnscrypt-resolvers.csv" --test=0Если тест успешен, вы увидите в окне CMD сообщения о соединении. Если тест не проходит, попробуйте другое имя резолвера из CSV и запустите снова.

После удачного теста установите сервис, заменив –test=0 на –install:

dnscrypt-proxy.exe --resolver-name=opendns --resolvers-list="C:\Users\Owner\Desktop\DNSCrypt\bin\dnscrypt-resolvers.csv" --installПри успешной установке вы увидите строку вида:

[INFO] The dnscrypt-proxy service has been installed and startedи подсказку изменить настройки резолвера на 127.0.0.1:53.

Изменение настроек DNS в Windows

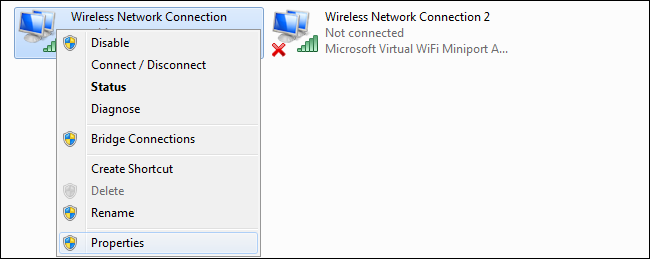

- Правый клик по иконке сети в трее → “Open Network and Sharing Center” или «Открыть параметры сети». (Иконка может выглядеть как пять полосок для Wi‑Fi или экран для кабельного соединения.)

- Нажмите “Change adapter settings” / «Изменение параметров адаптера».

- Правый клик по нужному адаптеру → “Properties” / «Свойства».

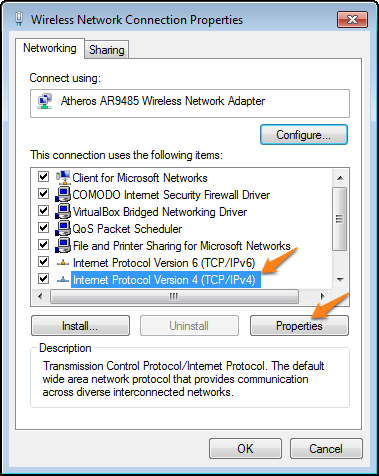

- Выберите Internet Protocol Version 4 (TCP/IPv4) → “Properties”.

- В поле Preferred DNS server введите 127.0.0.1 и нажмите OK.

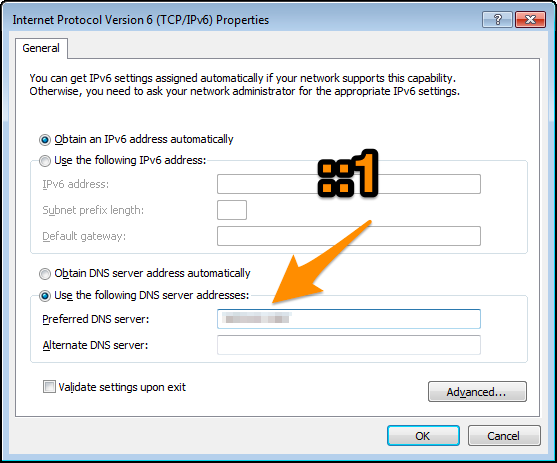

Для IPv6 откройте Internet Protocol Version 6 (TCP/IPv6) и установите DNS в ::1:

После этого все DNS‑запросы с вашей машины будут отправляться локально на прокси DNSCrypt, который перенаправит их по зашифрованному каналу.

Важно: если вы используете VPN‑клиент с собственным DNS или корпоративные политики, эти настройки могут быть перезаписаны VPN‑клиентом. В таких случаях настройку нужно согласовать с администратором или настраивать на стороне VPN.

Полезные факты

- Локальный адрес IPv4: 127.0.0.1 (порт DNS по умолчанию 53).

- Локальный адрес IPv6: ::1.

- DNSCrypt шифрует только DNS‑запросы; защищённый веб‑трафик обеспечивается HTTPS/TLS.

Проверка и отладка

- Проверить, что служба запущена: откройте Services (services.msc) и найдите dnscrypt‑proxy.

- Посмотреть логи: в папке bin могут быть файлы журналов или вывод службы в системный журнал событий.

- Диагностика: в командной строке запустите nslookup example.com 127.0.0.1 чтобы убедиться, что локальный прокси отвечает.

Пример команды:

nslookup howtogeek.com 127.0.0.1Если ответ приходит от 127.0.0.1 — локальный прокси работает. Если нет — проверьте, не занят ли порт 53 другим приложением (например, другим DNS‑сервисом) и не блокирует ли его брандмауэр.

Когда это не сработает

- Сетевые политики организации принудительно перенастраивают DNS на уровне DHCP/Group Policy.

- VPN или защитный софт перехватывает и перенастраивает DNS‑запросы.

- Резолверы в списке CSV устарели или временно недоступны.

В этих случаях либо настройте DNSCrypt на серверном уровне в вашей сети, либо используйте альтернативные подходы (см. ниже).

Альтернативные подходы

- DNS over HTTPS (DoH): шифрует DNS через HTTPS, часто встроен в браузеры (Firefox, Chrome). Хорош для браузерного трафика.

- DNS over TLS (DoT): шифрует DNS через TLS на стандартных портах, часто используется на уровне ОС/маршрутизатора.

- Настройка шифрованных резолверов на маршрутизаторе: если хотите защитить все устройства в сети, настройте DoH/DoT на роутере.

Каждый метод имеет свои преимущества: DoH прост для браузера, DoT даёт централизованную защиту на уровне сети, DNSCrypt удобен для локального прокси на отдельной машине.

Роли и чек‑листы

Администратор:

- Проверить совместимость корпоративных политик.

- Подготовить список одобренных резолверов в CSV.

- Тестировать нагрузку и логи.

Пользователь:

- Создать резервную копию текущих сетевых настроек.

- Распаковать пакет и проверить путь к bin.

- Запустить тест резолвера и установить сервис.

- Изменить DNS на 127.0.0.1 и ::1, проверить nslookup.

Мини‑методология развёртывания (SOP)

- Соберите требования: нужен ли охват всей сети или только отдельной машины.

- Выберите метод (DNSCrypt/DoH/DoT). Если DNSCrypt — подготовьте CSV с резолверами.

- Протестируйте на отдельной машине: установить, протестировать резолвер, проверить логи.

- Откатный план: сохранить старые настройки DNS, иметь сценарий остановки сервиса.

- Развернуть поэтапно и мониторить логи.

Критерии приёмки

- Локальный прокси отвечает на 127.0.0.1:53 и ::1 для IPv6.

- DNS‑запросы проходят через выбранный резолвер (проверено nslookup).

- Нет конфликтов с VPN/антивирусом; брандмауэр позволяет работу сервиса.

Тесты приёмки

- nslookup example.com 127.0.0.1 возвращает корректный ответ.

- Отключение DNSCrypt‑сервиса приводит к отсутствию ответа от 127.0.0.1.

- При смене резолвера в CSV тестовый запуск (–test=0) даёт успешный результат.

Советы по безопасности и приватности

- Выбирайте резолверы от надёжных поставщиков или собственные контролируемые резолверы.

- DNSCrypt уменьшает риск перехвата DNS‑запросов в локальной сети, но не заменяет HTTPS/TLS для защищённого веб‑трафика.

- Для корпоративной среды рассмотрите централизованный подход с журналированием и мониторингом.

Краткое резюме

DNSCrypt — простой способ зашифровать DNS‑запросы с машины под Windows, создающий локальный прокси. Процесс включает скачивание, распаковку, тест резолвера, установку службы и указание 127.0.0.1/::1 в сетевых настройках. Если среда блокирует такие изменения, используйте DoH/DoT или настройте шифрование на роутере.

Важно: при развертывании в корпоративной сети согласуйте действия с сетевой командой.

FAQ

Как понять, что DNS‑запросы действительно шифруются?

Проверьте, что системные DNS‑запросы идут на 127.0.0.1; затем посмотрите логи dnscrypt‑proxy — в них видно, к какому удалённому резолверу отправляются запросы. Сетевой сниффер на интерфейсе не должен показывать открытые DNS‑запросы к внешним адресам.

Можно ли использовать DNSCrypt на мобильном устройстве?

Официальной поддержки мобильных клиентов в оригинальной версии нет; для мобильных устройств рассмотрите DoH/DoT или сторонние приложения с поддержкой этих протоколов.

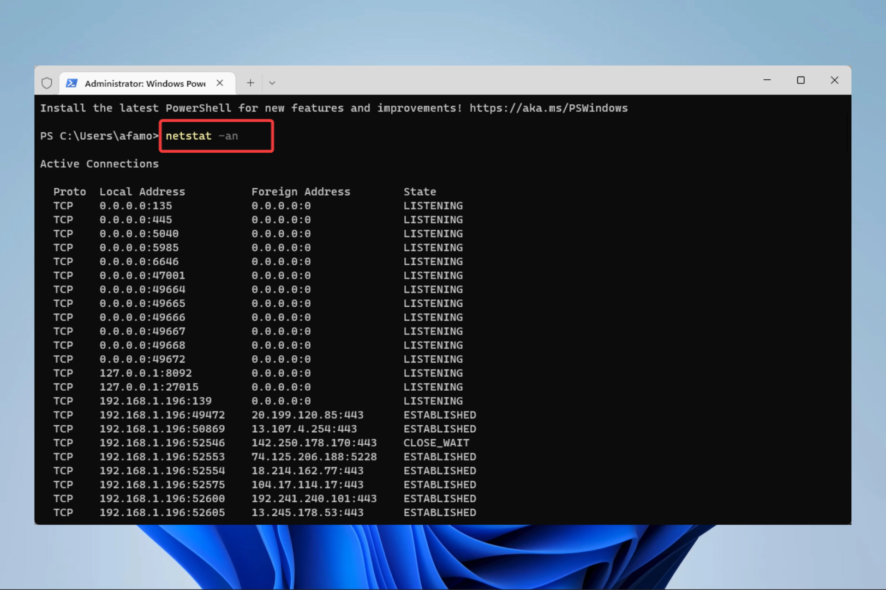

Что делать, если порт 53 занят?

Найдите процесс, использующий порт (например, с помощью netstat) и остановите его или измените конфигурацию таким образом, чтобы порт был свободен для dnscrypt‑proxy. В Windows также проверьте, не включена ли служба DNS Server (обычно только на серверах).

Image Credit: Craig Sunter on Flickr

Похожие материалы

Обновление GNOME 3.12 в Ubuntu 14.04

Удаление дубликатов файлов на Mac — Finder и приложения

Установка Windows 11 на неподдерживаемые ПК

Устранение ошибки Epson 1131: полное руководство

Отключить Bluetooth в Arch Linux быстро и безопасно