Удалённый доступ к домашней сети: как настроить и защитить

Удалённый доступ к домашней сети позволяет пользоваться файловыми хранилищами, медиасерверами и компьютером из любой точки мира. Самые надёжные варианты — локальный VPN или защищённый обратный прокси; временное перенаправление портов подойдёт для коротких задач. Всегда минимизируйте «публичную поверхность», обновляйте маршрутизатор и используйте сильную аутентификацию.

Быстрые ссылки

- Почему стоит получить удалённый доступ к домашней сети

- Рекомендации по безопасности при удалённом доступе

- Сначала настройте Dynamic DNS (DDNS)

- Как получить удалённый доступ: варианты и когда их использовать

- Часто задаваемые вопросы

Резюме

Удалённый доступ к домашней сети полезен для доступа к файлам, медиабиблиотекам, домашним серверам и устройствах «умного дома». При этом важно настраивать доступ безопасно: избегайте постоянного открытия большого числа портов, отдавайте предпочтение VPN или обратному прокси и регулярно обновляйте ПО и маршрутизатор.

Важно: прежде чем открывать доступ — чётко определите цель доступа, минимизируйте число открытых сервисов и используйте шифрование.

Почему может понадобиться удалённый доступ к домашней сети

Представьте, что вы в командировке, а нужный файл хранится только на домашнем настольном ПК. Или вы хотите просмотреть записи с локальной системы видеонаблюдения, не подключённой к облаку. Возможно, вы ведёте локальную медиатеку, менеджер паролей или небольшую персональную облачную службу (Nextcloud) и хотите иметь доступ вне дома.

Ещё одна частая причина — хостинг игрового сервера для друзей. По умолчанию маршрутизатор блокирует входящие соединения, поэтому вне сети люди не увидят ваш сервер, если вы заранее не настроите удалённый доступ.

Без правильной настройки вы просто не сможете подключиться извне: публичный IP может поменяться, порты будут закрыты, а оборудование может не поддерживать нужные функции.

Рекомендации по безопасности при удалённом доступе

Ниже — принципы, которые помогут снизить риск при организации удалённого доступа.

Оцените реальные потребности

Сначала запишите, что вам нужно сделать удалённо:

- Управлять настольным компьютером (полный рабочий стол);

- Подключаться к домашней сети как будто вы дома (полный доступ к устройствам);

- Делиться одним сервисом (медиасервер, игровой сервер);

- Открыть несколько сервисов для друзей.

Каждая задача требует своего подхода. Управление ПК — это Remote Desktop или VPN. Делиться отдельным сервисом — портфорвардинг или обратный прокси. Если вам нужен весь набор ресурсов — VPN.

Проверьте, не решается ли задача уже автоматически

Многие современные приложения поддерживают удалённый доступ «из коробки».

Примеры:

- Plex и ряд медиасерверов могут включать встроенный доступ удалённо;

- Коммерческие NAS часто имеют облачные «реверсы»;

- Облачные менеджеры паролей и сервисы синхронизации уже работают через интернет.

Если сервис уже умеет безопасно открывать удалённый доступ простым переключателем — используйте это, вместо ручного проброса портов.

Выбирайте метод с минимальной публичной экспозицией

Всегда отдавайте предпочтение способу, который раскрывает как можно меньше сервисов и портов в интернет. Если доступ нужен только вам — VPN или туннель на основе WireGuard/OpenVPN предпочтительнее, чем открытие нескольких портов. Для временной игры с друзьями достаточно временного портфорвардинга.

Используйте современный маршрутизатор и обновления безопасности

Если маршрутизатор не получает обновлений безопасности, он может содержать уязвимости. Рассмотрите замену устройства на более современное, особенно если планируете использовать встроенные VPN-серверы или продвинутые возможности NAT/Firewall.

Важно: проверяйте обновления прошивки и отключайте ненужные сервисы (UPnP, удалённое управление), если они не требуются.

Сначала настройте Dynamic DNS (DDNS)

Большинство домашних подключений используют динамический публичный IP. Это значит, что адрес, по которому ваш дом «виден» в интернете, может меняться. Чтобы не держать в голове актуальный пublic IP, используют Dynamic DNS (DDNS).

DDNS назначает читаемый адрес вроде vasya.ddns-service.net и обновляет запись при изменении IP. Обновление выполняет устройство в сети (маршрутизатор, NAS или клиентское приложение).

Преимущества DDNS:

- Всегда один понятный адрес для подключения;

- Не нужно проверять публичный IP вручную;

- Удобно для гейминга и доступа к самодельным сервисам.

Если ваш провайдер даёт статический IP — DDNS не обязателен, но всё равно удобен.

Как получить удалённый доступ: варианты и когда их использовать

Кратко по методам:

- Удалённый рабочий стол: для управления отдельными компьютерами;

- Локальный VPN-сервер: для доступа ко всей сети как из дома; лучшая практика для личного использования;

- Проброс портов: быстрый, но рискованный способ для отдельных сервисов;

- Обратный прокси: безопаснее проброса портов для множества веб-сервисов;

- Комбинации: VPN + обратный прокси, VPN + RDP и т.д.

Ниже детально про каждый подход, практические советы и шаблоны действий.

Удалённый рабочий стол

Когда использовать:

- Нужен полноценный рабочий стол домашнего ПК;

- Вы доверяете человеку (для друзей не рекомендовано давать RDP доступ);

- У вас достаточно скорости канала для интерактивной работы.

Преимущества:

- Вы видите рабочий стол и всё работает как локально;

- Простота: многие ОС имеют встроенный RDP-сервер или его легко установить.

Рекомендации по безопасности:

- Используйте VPN, а не открывайте RDP прямо в интернет;

- Если открываете RDP, применяйте комплексную аутентификацию, не используйте стандартные порты;

- Ограничьте доступ по IP (если возможно);

- Регулярно обновляйте ОС и RDP-клиент/сервер.

Инструменты:

- Встроенный Remote Desktop в Windows;

- Remmina, VNC, TeamViewer, AnyDesk (коммерческие/проприетарные решения);

- Chrome Remote Desktop как удобный вариант для личного использования.

Настройка локального VPN-сервера

Когда использовать:

- Нужно, чтобы устройство извне «видело» локальную сеть;

- Вы хотите безопасно передавать весь трафик через домашний интернет;

- Требуется доступ нескольким домашним устройствам одновременно.

Почему VPN — это лучший выбор:

- Создаёт зашифрованный туннель между вами и домашней сетью;

- Удалённый клиент получает IP из вашей домашней сети и работает как будто дома;

- Упрощает управление доступом: достаточно управлять одной службой.

Популярные реализации:

- WireGuard — современный, быстрый, лёгкий в настройке и поддержке;

- OpenVPN — зрелый, функциональный, более ресурсоёмкий;

- Встроенные решения в коммерческих маршрутизаторах (иногда поддерживают оба).

Где разместить VPN-сервер:

- На маршрутизаторе (если поддерживается);

- На небольшом сервере/компьютере в сети (Raspberry Pi, NAS);

- В контейнере/виртуальной машине при наличии оборудования.

Краткий план настройки WireGuard на Raspberry Pi (мини-SOP):

- Подготовка: выделите статический локальный IP для Pi, обновите систему.

- Установите WireGuard и сгенерируйте ключи (private/public).

- Сконфигурируйте /etc/wireguard/wg0.conf с AllowedIPs и Port.

- Пробросьте UDP-порт на маршрутизаторе (или используйте NAT traversal).

- Настройте клиентские устройства с публичным ключом сервера и настройками peer.

- Тест: подключитесь и проверьте доступ к локальным ресурсам (ping, web UI).

Проверки после запуска VPN:

- Удалённый клиент получает IP из домашнего диапазона;

- Можно открыть локовый веб-интерфейс, SMB-ресурс или RDP;

- Трафик шифруется (проверьте, что внешний IP соответствует домашнему).

Откат/отмена:

- Отключите проброс порта на маршрутизаторе;

- Отключите службу WireGuard на хосте;

- Удалите клиентские ключи.

Избирательный проброс портов на маршрутизаторе

Когда использовать:

- Нужно открыть единичный сервис (игровой сервер, временный проект);

- Нужен быстрый способ поделиться сервисом на короткое время;

- Вы можете изолировать сервис (например, на отдельном Raspberry Pi).

Риски:

- Открытые порты увеличивают площадь атаки;

- Уязвимый сервис может стать точкой входа во всю сеть.

Советы:

- Открывайте порты временно и закрывайте после использования;

- Запускайте рисковые сервисы на отдельной подсети или VLAN;

- Следите за логами и ограничивайте доступ по IP, если возможно.

Настройка обратного прокси

Когда использовать:

- У вас несколько веб‑сервисов (Nextcloud, медиасервер, панель администрирования);

- Вы хотите централизовать HTTPS и аутентификацию;

- Не хотите открывать отдельные порты под каждый HTTP-сервис.

Как это работает:

Обратный прокси (reverse proxy) принимает входящие запросы на портах 80/443 и перенаправляет их в локальную сеть на нужные внутренние сервисы. Это даёт единый уровень аутентификации и SSL-шифрование.

Популярные реализации:

- Nginx + certbot (Let’s Encrypt);

- Apache + mod_proxy;

- Nginx Proxy Manager (GUI для управления прокси и сертификатами).

Преимущества:

- Меньше открытых портов;

- Централизованное управление TLS-сертификатами;

- Возможность вписать WAF-правила и базовую аутентификацию.

Рекомендации:

- Комбинируйте обратный прокси с двухфакторной аутентификацией и TLS;

- Не перенаправляйте нешифрованные сервисы наружу без защиты;

- Обновляйте прокси и используйте проверенные образы/пакеты.

Практическое руководство: пошаговая методика выбора и настройки

Ниже — мини-методология для принятия решения и базовый набор шагов внедрения.

Шаг 1. Определите цель и критичность доступа

- Критично (доступ к безопасности/финансам): VPN с сильной аутентификацией;

- Умеренно (медиа, файлы): VPN или обратный прокси;

- Низкий приоритет (игры на час): временный портфорвардинг.

Шаг 2. Оцените сеть и оборудование

- Поддерживает ли маршрутизатор VPN/DDNS/портфорвардинг?

- Есть ли у вас отдельный хост для сервисов (NAS, Pi)?

- Возможность изоляции сервисов в отдельном VLAN.

Шаг 3. Настройка инфраструктуры

- DDNS: зарегистрировать адрес и настроить клиент на маршрутизаторе;

- VPN: установить WireGuard/OpenVPN и протестировать локально;

- Обратный прокси: настроить TLS и правила маршрутизации;

- Портфорвардинг: открыть только нужные порты и логировать доступ.

Шаг 4. Безопасность и тесты

- Настройте брандмауэр и MFA где возможно;

- Проверьте доступность сервисов извне через телефон в мобильной сети;

- Выполните тесты восстановления и отката (удаление проброса, остановка VPN).

Шаг 5. Документация и поддержка

- Ведите заметки по ключам/паролям и процедурам;

- План восстановления: как быстро закрыть доступ в экстренном случае.

Практические шаблоны и чеклисты

Чеклист для домашнего пользователя (минимум)

- Резервная копия конфигурации маршрутизатора;

- Включён DDNS (если IP динамический);

- VPN-сервер настроен и протестирован;

- Пароли уникальны и сильны;

- Two-Factor Authentication (2FA) включён для сервисов, где доступно;

- Регулярные обновления прошивки и ПО настроены.

Чеклист для владельца нескольких сервисов (самохостинг)

- Разделение сервисов на VLAN или DMZ;

- Централизованный обратный прокси с TLS;

- Логи доступа и мониторинг (уведомления о подозрительной активности);

- Политика обновлений контейнеров/виртуальных машин;

- План быстрого отключения публичного доступа.

Критерии приёмки

Чтобы считать удалённый доступ настроенным и безопасным, проверьте:

- Удалённый клиент получает доступ только к заявленным ресурсам;

- Шифрование установлено (VPN/HTTPS);

- Все пароли и ключи хранятся безопасно;

- Сервис выдерживает проверку на доступность извне и отказоустойчивость;

- Есть процедура быстрого закрытия доступа.

Тесты и приёмочные примеры

Тесты, которые нужно выполнить после настройки:

- Подключение через мобильную сеть (не через домашний Wi‑Fi) — проверить доступность всех заявленных сервисов;

- Тест на утечку DNS/IP — убедиться, что трафик идёт через домашний IP при подключении к VPN;

- Стресс‑тест потоковой передачи (если планируете стриминг) — оценить качество видео при заданном uplink;

- Пентест простыми инструментами (nmap) для проверки открытых портов.

Критерии приёмки:

- Ping до домашнего шлюза из удалённой сети успешен;

- Доступ к внутреннему веб-интерфейсу, файловой папке и/или RDP рабочему столу успешен;

- TLS-сертификат действителен и корректно выдан.

Модель принятия решений (Mermaid)

flowchart TD

A[Нужно подключиться к домашней сети?] --> B{Что требуется}

B -->|Полный доступ к сети| C[VPN]

B -->|Только доступ к одному ПК| D[Удалённый рабочий стол]

B -->|Несколько веб-сервисов| E[Обратный прокси]

B -->|Временный игровой сервер| F[Проброс портов]

C --> G[WireGuard рекомендуемая]

D --> H[Используйте RDP через VPN]

E --> I[Настройте Nginx/Apache + TLS]

F --> J[Откройте порт временно и мониторьте]Матрица рисков и смягчения

| Риск | Вероятность | Влияние | Смягчение |

|---|---|---|---|

| Уязвимость в открытом сервисе | Средняя | Высокое | Используйте обратный прокси, WAF и обновления |

| Перехват трафика без шифрования | Низкая при VPN | Высокое | Используйте VPN или HTTPS |

| Утечка учётных данных | Средняя | Высокое | 2FA, сложные пароли, ротация ключей |

| Слабый маршрутизатор (нет обновлений) | Средняя | Среднее | Обновите оборудование |

| Низкая пропускная способность канала | Высокая | Среднее/Высокое для стриминга | Оцените цель: не стримьте или улучшите канал |

Совет: каждая строка требует планов действий при обнаружении инцидента — отключить проброс портов, отозвать ключи, сменить пароли.

Безопасное отключение доступа (инцидентный план)

- Отключите проброс портов в настройках маршрутизатора.

- Остановите службу обратного прокси / отключите виртуальные машины с сервисами.

- Отключите VPN-сервер (останавливает удалённый доступ).

- Измените критичные пароли и отозвите ключи доступа.

- Проведите анализ логов и восстановите сервисы только после устранения причины.

Сравнение подходов (кратко)

- VPN: лучший баланс безопасности и функциональности; требуется настойка; подходит для личного доступа к сети.

- Обратный прокси: удобен для множества веб‑сервисов; требует заботы о TLS и контроле доступа.

- Проброс портов: прост в настройке, но повышает риск; допустим для временных задач.

- Удалённый рабочий стол напрямую: удобно, но должен быть закрыт за VPN.

Полезные советы по производительности

- Для потоковой передачи видео важно не только download у клиента, но и upload у вас дома. Примеры: при upload 5–10 Мбит/с потоковое видео будет затруднено; при 300 Мбит/с проблем не будет.

- WireGuard обычно даёт лучшую производительность и меньшую задержку, чем OpenVPN.

- При слабом канале используйте кодеки с более высокой степенью сжатия и уменьшайте разрешение удалённого рабочего стола.

Безопасность и жёсткая защита

Рекомендации по укреплению:

- Отключите UPnP, если не используете его сознательно;

- Запретите удалённый доступ к маршрутизатору из WAN;

- Используйте отдельные учётные записи и права доступа для сервисов;

- Включите журналирование и мониторинг попыток входа;

- Применяйте сетевую сегментацию (VLAN) для сервисов верхнего риска.

1‑строчный глоссарий

- DDNS — служба, присваивающая читаемое доменное имя динамическому IP;

- VPN — зашифрованный канал между клиентом и домашней сетью;

- WireGuard/OpenVPN — протоколы VPN;

- Проброс портов — переадресация входящего трафика маршрутизатором на локальный хост;

- Обратный прокси — центральный веб‑шлюз, принимающий внешние запросы и перенаправляющий на локальные сервисы.

Часто задаваемые вопросы

Настройка удалённого доступа — это большая угроза безопасности?

Любой вход в сеть извне несёт риск. Но при правильной конфигурации (VPN, TLS, 2FA) риск контролируем и ниже, чем при массовом открытии портов. Важно минимизировать экспозицию и регулярно обновлять ПО.

Обязательно ли использовать DDNS?

Нет, но это удобно. Если у вас динамический IP и вы не хотите каждый раз узнавать новый адрес — используйте DDNS.

Нужен ли широкополосный интернет для удалённого доступа?

Зависит от задач. Управление конфигурацией и простая работа возможны при низкой скорости, но стриминг и удалённый рабочий стол интерактивного качества требуют хорошего uplink. Пример: 5–10 Мбит/с будут ограничивать потоковую передачу, 300 Мбит/с обеспечит комфортный стрим.

Обязательно ли использовать VPN?

Для общего доступа и безопасности — да. Для однократной игры с другом можно временно пробросить порт, но это менее безопасно.

Что лучше — OpenVPN или WireGuard?

Если есть возможность — WireGuard. Он проще, быстрее и эффективнее по ресурсам. OpenVPN остаётся хорошим и функциональным решением, если WireGuard недоступен.

Итог

Удалённый доступ к домашней сети даёт свободу пользоваться ресурсами дома из любой точки. Лучшие практики — настроить DDNS, использовать VPN (WireGuard предпочтительнее) и, при необходимости, обратный прокси для множества веб‑сервисов. Открывайте порты только временно и минимально, обновляйте устройства и храните учётные данные безопасно.

Важно: задокументируйте процедуры восстановления и имейте план быстрой остановки внешнего доступа в случае инцидента.

Похожие материалы

Отключить Action Center в Windows 10 — руководство

Красное кольцо на Amazon Echo — причины и решения

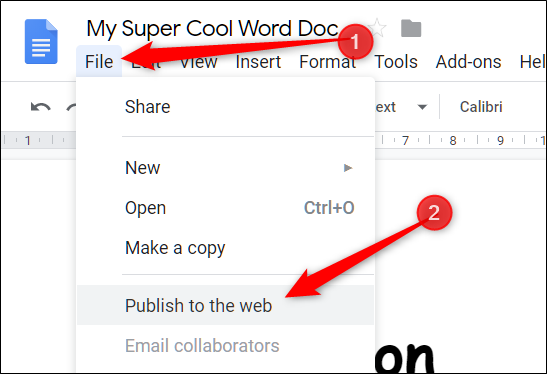

Как опубликовать файл Google Drive в интернете

Установить Windows 11 на неподдерживаемый ПК

Firefox Multi-Account Containers — настройка и советы