Почему WEP небезопасен и как безопасно перейти на WPA2/WPA3

Важно: демонстрация реальных команд и точных пошаговых инструкций по взлому сетей опущена из соображений безопасности и законности. Материал предназначен для администраторов и пользователей, которые хотят защитить свою сеть и понять, почему WEP недопустим.

Введение

WEP (Wired Equivalent Privacy) — ранний стандарт защиты беспроводных сетей. Он был разработан в конце 1990-х для обеспечения конфиденциальности трафика, но впоследствии обнаружилось несколько фундаментальных проблем: малый объём вектора инициализации (IV), уязвимости в RC4 и отсутствие современных механизмов аутентификации. Сегодня WEP больше не считается надёжным ни для домашних, ни для корпоративных сетей.

Кому это нужно и почему это важно

- Домашним пользователям: атаки на WEP могут привести к краже паролей, утечке личных данных и несанкционированному использованию интернета.

- Малому бизнесу: атакующий, получив доступ, может просматривать внутренние сервисы, перехватывать данные и внедрять вредоносное ПО.

- IT‑администраторам: WEP создаёт риски соответствия и репутационные потери.

Краткое описание технических проблем WEP

- IV (вектор инициализации) всего 24 бита. При интенсивной передаче пакетов IV повторяется, что даёт статистические атаки на потоковый шифр.

- Используется RC4 с известными слабостями в генерации начальных состояний, что облегчает восстановление ключа при анализе большого количества пакетов.

- Отсутствует полноценная защита целостности (Integrity Check) — CRC‑32 не даёт криптографической стойкости.

- Ключи часто короткие и статичные (обычно 40 или 104 бита в старой терминологии), что облегчает их подбор.

Коротко: сочетание слабого IV, уязвимостей RC4 и слабой целостности делает WEP подверженным как пассивным, так и активным атакам.

Что может сделать злоумышленник (в общем виде)

- Получить доступ в локальную сеть и интернет через ваш роутер.

- Перехватывать незашифрованный трафик (пары логин/пароль, сессии без HTTPS и т. п.).

- Внедрять вредоносные ресурсы (DNS‑перенаправления, MITM) и сканировать внутренние устройства.

Эти сценарии показывают последствия, но не содержат пошаговых инструкций по атаке.

Когда WEP всё ещё встречается и почему

- Старая электроника и игровые приставки (редкие модели) которые не поддерживают современные протоколы.

- Неправильные настройки домашних роутеров после сброса конфигурации.

- Неосведомлённость пользователей и нежелание обновлять оборудование.

Если у вас есть устройство, которое заявлено как совместимое только с WEP, рассмотрите варианты: использовать гостевую сеть для остальных устройств, заменить устройство или поставить промежуточный точечный шлюз (адаптер, который поддерживает WPA2 и подключается к устаревшему устройству локально).

Риски и соответствие (коротко)

- Наличие WEP в инфраструктуре может нарушать внутренние политики безопасности и требования регуляторов в отдельных отраслях.

- Утечка персональных данных при использовании WEP может привести к штрафам и ответственности в рамках GDPR и других регулятивных актов.

Что делать прямо сейчас — защита и минимизация риска

Ниже — практическая, безопасная дорожная карта миграции и защиты. Это план действий для владельцев сети и администраторов, без инструкции для атакующих.

Быстрый план (миграция за 6 шагов)

- Проведите аудит: выясните, какие устройства подключаются к вашей сети и какие из них поддерживают WPA2/WPA3.

- Обновите прошивку роутера и всех управляемых точек доступа до последней версии от производителя.

- Если устройство поддерживает WPA2 (AES) или WPA3 — переключитесь немедленно. Выберите WPA2/WPA3 с AES (CCMP), а не TKIP.

- Назначьте надёжный пароль (фраза не короче 12 символов, лучше 16+ с произвольными словами). Для бизнеса — используйте Enterprise‑аутентификацию (WPA2‑Enterprise/WPA3‑Enterprise) с RADIUS.

- Проверяйте совместимость клиентов: создайте гостевую сеть для старых устройств; при необходимости замените уязвимые устройства.

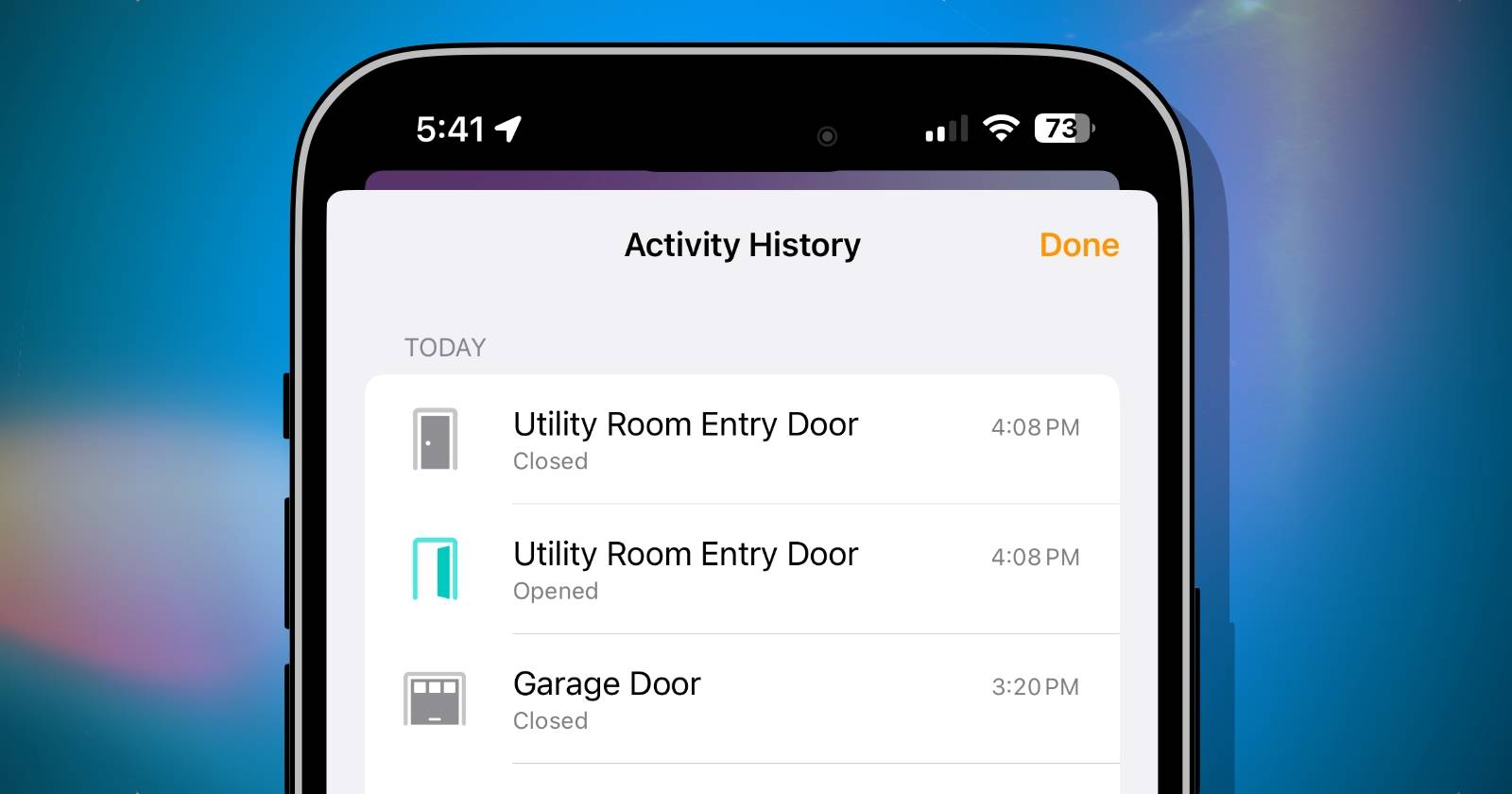

- Настройте мониторинг: логирование подключений, уведомления о новых MAC‑адресах, периодические проверки уязвимостей.

Чек-лист для домашнего пользователя

- Проверить модель роутера и её поддержку WPA2/WPA3.

- Обновить прошивку роутера.

- Установить тип шифрования: WPA2‑AES или WPA3‑Personal.

- Задать новую длинную парольную фразу (не SSID, а ключ доступа).

- Включить автоматические обновления (если есть).

- Отключить WPS, если он не нужен (WPS часто уязвим).

- Создать отдельную гостевую сеть для гостей и IoT.

Чек-лист для системного администратора / IT‑отдела

- Выполнить инвентаризацию всех точек доступа и клиентов.

- Составить план замены/обновления оборудования с приоритетом для уязвимых участков.

- Перейти на WPA2‑Enterprise или WPA3‑Enterprise с RADIUS для корпоративной сети.

- Внедрить ротацию и управление ключами/сертификатами.

- Настроить централизованный мониторинг беспроводной инфраструктуры (IDS/IPS для Wi‑Fi).

- Подготовить политику инцидентного реагирования на компрометацию точки доступа.

Практическая методология миграции (мини‑методология)

- Сбор требований: список устройств и их возможностей по безопасности.

- Проектирование: выбрать режим шифрования (WPA2‑AES / WPA3) и модель аутентификации (PSK vs Enterprise).

- Тестирование: настроить тестовую SSID, подключить репрезентативную выборку клиентов, проверить работоспособность сервисов.

- Внедрение: поэтапное переключение, уведомление пользователей, резервные планы назад (rollback) на «короткий период» только на случай критических несовместимостей.

- Мониторинг и аудит после перехода.

Критерии приёмки:

- Все критические устройства подключены к защищённой сети.

- Нет активных SSID с WEP в зоне покрытия.

- Нет нарушений доступа к бизнес‑приложениям из‑за несовместимости.

Меры защиты для устройств, которые не поддерживают WPA2/WPA3

- Поместите такие устройства в отдельную VLAN или на изолированную гостевую сеть с ограниченным доступом к локальным ресурсам.

- Не давайте им доступ к внутренним системам и администраторам; ограничьте только исходящий доступ в интернет, если нужно.

- Рассмотрите аппаратный шлюз-преобразователь, который будет ретранслировать защищённую сеть для старого оборудования.

Сравнение опций шифрования (совокупная матрица)

- WEP: устаревший, крайне ненадёжный — не использовать.

- WPA/WPA‑TKIP: устаревший, содержит уязвимости — избегать, если есть выбор.

- WPA2‑AES (CCMP): надёжный выбор для большинства сетей сегодня.

- WPA3‑Personal/Enterprise: современный стандарт с улучшенной безопасностью и защитой от атак перебора.

Риски, матрица и смягчение

- Риск: несанкционированный доступ — Митигирование: миграция на WPA2/WPA3, смена ключей.

- Риск: перехват трафика — Митигирование: обеспечение HTTPS/TLS, VPN для чувствительных сервисов.

- Риск: устаревшее оборудование — Митигирование: замена или сегментация сети.

Мониторинг и обнаружение компрометации

- Ведите логи DHCP/Radius и сверяйте их с ожидаемыми подключениями.

- Настройте оповещения о новых или массовых подключениях с одного MAC‑адреса.

- Используйте беспроводные сканеры уязвимостей и системы обнаружения аномалий в Wi‑Fi сети.

Рекомендации по паролям и ключам

- Для PSK используйте длинные фразы (passphrase) из нескольких случайных слов и символов (16+ символов).

- Для корпоративной сети используйте WPA‑Enterprise с централизованным управлением учётными записями и сертификатами.

- Меняйте ключи или сертификаты при подозрении на компрометацию.

Конкретные действия при обнаружении WEP в сети

- Немедленно ограничьте доступ для неизвестных клиентов (гостевая сеть, VLAN).

- Запланируйте обновление прошивки и конфигурации точки доступа.

- Сообщите пользователям о предстоящих изменениях и инструкциях по переподключению.

- Выполните поэтапную миграцию и мониторинг после перехода.

Совместимость устройств и миграционные советы

- Старые игровые приставки и очень старые IoT‑датчики могут не поддерживать WPA2. Для них используйте изолированную сеть с ограничениями.

- Некоторые корпоративные принтеры и сканеры можно обновить прошивкой; проверьте у производителя.

- Если устройство критично и не обновляется — замените его по плану обновления инфраструктуры.

Примеры роли и ответственности

- Владелец сети (дом): обеспечить замену роутера или настройку безопасного SSID; информировать пользователей.

- Малый бизнес: назначить ответственного за сеть, выполнить аудит, и внедрить гостевые сети и резервные планы.

- Корпоративный IT: внедрить WPA2/WPA3‑Enterprise, управлять RADIUS и сертификатами, мониторить и документировать.

Юридические и приватные соображения

Использование WEP повышает риск утечки персональных данных. При обработке персональных данных соблюдайте требования применимых законов (например, GDPR) — документируйте риски и меры по их снижению.

Частые ошибки и анти‑паттерны

- Оставлять дефолтный пароль администратора роутера.

- Полагаясь только на MAC‑фильтрацию: её легко обойти.

- Верить, что «скрытый SSID» — это защита. Это всего лишь препятствие для новичка.

Заключение

WEP — устаревший и небезопасный протокол. Если ваша сеть всё ещё использует WEP, приоритетная задача — отключить его и перейти на WPA2‑AES или WPA3. Для домашних пользователей это обычно означает обновление прошивки роутера и смену режима шифрования; для бизнеса — переход на WPA‑Enterprise и внедрение централизованного управления. Наконец, мониторинг и регулярный аудит остаются ключом к поддержанию безопасности.

Краткое резюме:

- Уберите WEP — он не обеспечивает адекватной защиты.

- Выберите WPA2‑AES или WPA3; используйте Enterprise‑аутентификацию в корпоративных сетях.

- Изолируйте устаревшие устройства и планируйте их замену.

Если вам нужна помощь в составлении плана миграции для конкретной сети (дом, малый бизнес или корпоративная инфраструктура), опишите текущие устройства и ограничения — и я подготовлю индивидуальный план действий и чек-листы.

Похожие материалы

Запуск Windows‑программ на Chromebook через CrossOver

Уведомления автозапуска в Windows 11

Как найти папку в Linux — быстро и точно

Лучшие приложения для учёта расходов и километража

Как посмотреть время поездки до работы в LinkedIn