Как проверить, защищён ли ваш ПК от Meltdown и Spectre

- Проверьте свой ПК на уязвимости Meltdown и Spectre: нужны и системные (Windows/Linux/macOS/iOS/Android) обновления, и обновление UEFI/BIOS от производителя. Без обоих — полная защита не гарантирована.

- Для Windows проще всего запустить графический инструмент InSpectre; альтернативно — PowerShell-скрипт SpeculationControl. На Linux, macOS, iOS и Android — используйте официальные обновления ОС и скрипты проверки.

Важно: даже после установки обновлений Windows ваш компьютер может быть не полностью защищён от уязвимостей Meltdown и Spectre. Эта статья объясняет, как проверить состояние защиты и что делать, если защита неполная.

Кому это нужно: владельцам домашних и рабочих ПК, системным администраторам и пользователям мобильных устройств. Кратко: нужны обновления ОС и прошивки (UEFI/BIOS), а также обновлённые браузеры и драйверы.

Определения в одну строку

- Meltdown — аппаратно-программная уязвимость, которая позволяет одним процессам читать память других процессов на уязвимых процессорах Intel.

- Spectre — класс уязвимостей, использующих предсказание ветвлений процессора для утечки данных между контекстами.

В этой статье вы найдёте: быстрые ссылки, инструкции для Windows (графический и командный способы), как получить патчи, инструкции для других ОС, как обновить UEFI/BIOS, дополнительные меры, план действий для IT и чеклисты.

Быстрые ссылки

- The Easy Method (Windows): Download the InSpectre Tool

- The Command Line Method (Windows): Run Microsoft’s PowerShell Script

- How to Get the Windows Update Patch for Your PC

- Other Devices: iOS, Android, Mac, and Linux

- Windows and Linux: How to Get the UEFI/BIOS Update for Your PC

- You Also Need to Patch Your Browser (and Maybe Other Applications)

Внимание: даже если вы установили обновления из Windows Update, ваш ПК может оставаться частично уязвим. Полная защита требует прошивки (UEFI/BIOS) с обновлённой микрокодом процессора.

Обновление статуса (историческое): 22 января Intel рекомендовала приостановить развёртывание первых UEFI-обновлений из-за нестабильности. Позже были выпущены более стабильные микрокоды для ряда платформ. Если вы установили проблемную прошивку, Microsoft выпустила KB4078130, который временно отключает часть защиты в ОС, чтобы вернуть стабильность. Устанавливайте такой патч только если у вас реально наблюдаются проблемы после обновления прошивки.

Простой метод (Windows): загрузите инструмент InSpectre

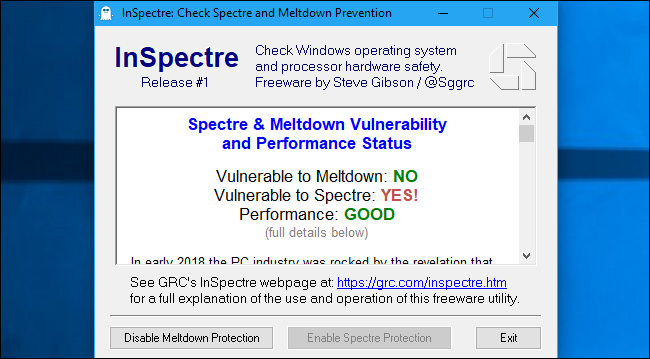

Чтобы быстро проверить текущую защиту, скачайте InSpectre от Gibson Research Corporation и запустите программу. Это простой графический инструмент, который показывает состояние системы без командной строки.

После запуска InSpectre обратите внимание на ключевые показатели:

- Vulnerable to Meltdown — если отмечено “YES!”, требуются обновления ОС (Windows Update) для защиты от Meltdown.

- Vulnerable to Spectre — если отмечено “YES!”, требуется обновление прошивки UEFI/BIOS от производителя для защиты от некоторых вариантов Spectre.

- Performance — если статус отличен от “GOOD”, ваша система старее и её производительность после патчей может снизиться; Microsoft указывала, что в некоторых старых конфигурациях снижение заметно.

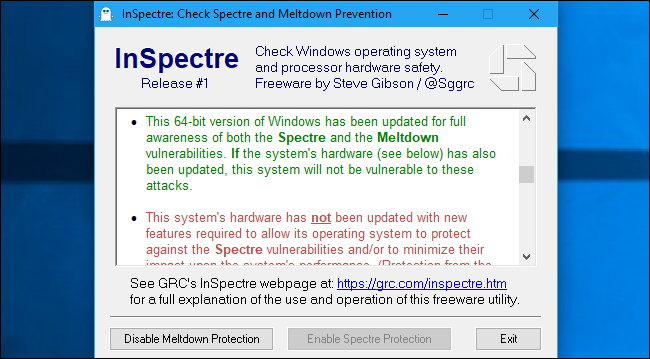

Прокрутите окно InSpectre вниз, чтобы увидеть человекочитаемое объяснение того, что именно отсутствует в системе. На примере скриншота ниже видно, что ОС была обновлена, а прошивка — нет: защита от Meltdown есть, а от Spectre — неполная.

Важно: InSpectre — диагностический инструмент. Он не устанавливает обновления и не изменяет конфигураций. Всегда скачивайте инструмент с официального сайта автора.

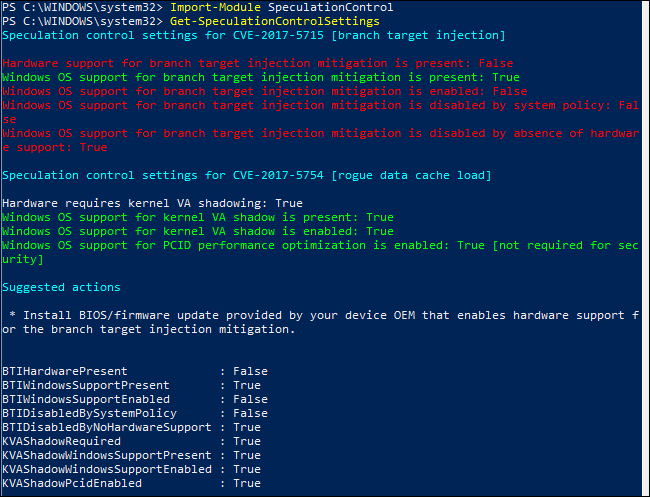

Командный метод (Windows): запустите PowerShell-скрипт от Microsoft

Microsoft выпустила PowerShell-скрипт, который показывает состояние защиты. Это полезно, если вы предпочитаете командную строку или хотите встроить проверку в скрипт для массовой проверки.

Если вы используете Windows 7, сначала установите Windows Management Framework 5.0, чтобы получить более новую версию PowerShell. На Windows 10 PowerShell уже актуален.

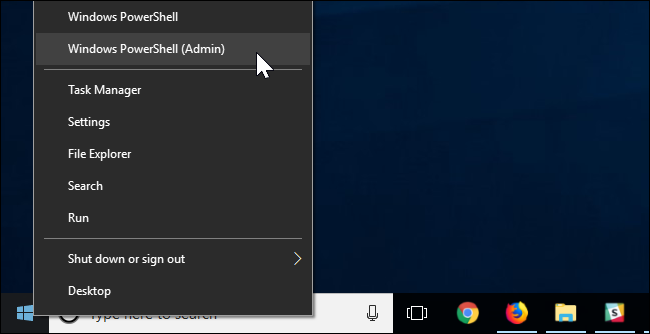

Откройте PowerShell с правами администратора:

- На Windows 10: правый клик по кнопке «Пуск» → “Windows PowerShell (Admin)”.

- На Windows 7/8.1: найдите “PowerShell”, правый клик → “Запуск от имени администратора”.

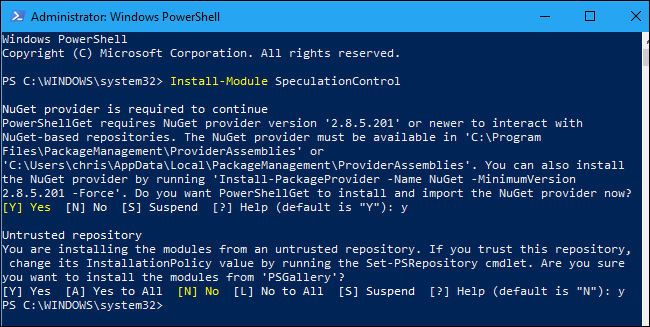

Выполните команду, чтобы установить модуль SpeculationControl:

Install-Module SpeculationControlЕсли будет запрос на установку NuGet provider — подтвердите (введите “y” и Enter). Возможно, придётся ещё раз подтвердить доверие к репозиторию.

Стандартная политика исполнения скриптов в PowerShell может не позволить запустить модуль. Сохраните текущую политику и временно измените её на RemoteSigned:

$SaveExecutionPolicy = Get-ExecutionPolicySet-ExecutionPolicy RemoteSigned -Scope CurrentuserПодтвердите изменение, введя “y” и нажимая Enter.

Загрузите модуль и выполните проверку:

Import-Module SpeculationControlGet-SpeculationControlSettingsВы увидите вывод с пункта ми:

- “Windows OS support for branch target injection mitigation” — это наличие обновления ОС, которое защищает от некоторых вариантов Spectre и от Meltdown (в сочетании с другими мерами).

- “hardware support for branch target injection mitigation” — означает, что прошивка UEFI/BIOS содержит новый микрокод процессора. Требуется от производителя.

- “Hardware requires kernel VA shadowing” — будет True для Intel (подверженных Meltdown) и False для AMD (не подверженные Meltdown). Если у вас Intel и установлено «Windows OS support for kernel VA shadow is enabled» = True, то ОС защищена от Meltdown.

На скриншоте ниже видно, что ОС обновлена, прошивка — нет.

Этот модуль также покажет, поддерживает ли CPU оптимизацию PCID, которая смягчает падение производительности после установки фиксов. Процессоры Intel Haswell и новее обычно поддерживают PCID; более старые — нет.

После проверки восстановите прежнюю политику исполнения:

Set-ExecutionPolicy $SaveExecutionPolicy -Scope CurrentuserПодтвердите вводом “y”.

Как получить обновление Windows Update для вашего ПК

Если в выводе “Windows OS support for branch target injection mitigation is present” указано false, это значит, что обновление ОС ещё не установлено.

- На Windows 10: “Настройки” → “Обновление и безопасность” → “Центр обновления Windows” → нажмите “Проверить наличие обновлений”.

- На Windows 7: “Панель управления” → “Система и безопасность” → “Центр обновления Windows” → “Проверить обновления”.

Если обновления не находятся, причина может быть в несовместимости антивируса: Microsoft временно блокировала установку патчей на системах с несовместимым антивирусным ПО. Обратитесь к поставщику антивируса или проверьте их базу совместимости. Список совместимости антивирусов публиковался в отдельной таблице (следуйте ссылкам на страницы поставщиков).

Другие устройства: iOS, Android, Mac и Linux

Патчи для Meltdown и Spectre распространяются по-разному в зависимости от платформы. Ниже — краткие инструкции по проверке и обновлению.

- iPhone и iPad: откройте “Настройки” → “Основные” → “Обновление ПО”. Начиная с iOS 11.2 включены исправления.

- Android: откройте “Настройки” → “О телефоне” → смотрите поле “Android security patch level”. Патчи за 5 января 2018 и позже содержат исправления. Не все производители и модели получают обновления.

- macOS: меню Apple → “Об этом Mac” → проверьте версию. Начиная с macOS 10.13.2 Apple выпустила обновления. Обновления можно установить через App Store.

- Chromebooks: Google публикует список уязвимых моделей и время выпуска патчей. В Chrome OS обновления устанавливаются автоматически; можно вручную проверить “Настройки” → “О Chrome OS” → “Проверить обновления”.

- Linux: есть скрипт spectre-meltdown-checker, который помогает оценить состояние. В терминале:

wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.shsudo sh spectre-meltdown-checker.shРазработчики ядер Linux продолжают выпускать патчи для Spectre. Обращайтесь к вашему дистрибутиву за конкретными пакетами и инструкциями.

Замечание: игровые консоли и устройства «умного дома» могут не получать исправления. Известно, что Xbox One и Raspberry Pi не уязвимы в тех же сценариях; для остальных устройств проверяйте публикуемые вендором бюллетени.

Windows и Linux: как получить обновление UEFI/BIOS для вашего ПК

Если в выводе “hardware support for branch target injection mitigation” указано false, требуется обновление UEFI/BIOS от производителя. Оно содержит микрокод процессора от Intel или AMD, необходимый для защиты от некоторых вариантов Spectre.

Шаги для пользователя:

- Определите модель вашего ПК или материнской платы.

- Перейдите на страницу поддержки производителя (Dell, Lenovo, HP, Asus, Gigabyte, MSI и т. п.).

- В разделе загрузок драйверов ищите UEFI/BIOS/firmware для вашей модели.

- Скачайте файл и внимательно прочитайте readme с инструкцией по установке.

- Обычно нужно записать обновление на флешку и запустить процесс обновления через интерфейс UEFI/BIOS или специальный инструмент производителя.

Если у вас собранный ПК: найдите модель материнской платы и её страницу поддержки у производителя платы.

Intel сообщала о выпуске обновлений микрокода для большинства процессоров последних лет. Производители ПК должны пакетировать эти микрокоды в прошивки для каждой модели. Может пройти время, прежде чем производитель выпустит прошивку для вашей конкретной модели.

После установки прошивки повторно запустите инструмент проверки (InSpectre или Get-SpeculationControlSettings) — значение “hardware support for branch target injection mitigation” должно стать true.

Вам также нужно обновить браузер и приложения

Патчи ОС и прошивки — не всё. Многие вектора уязвимости связаны с интерпретаторами кода внутри приложений (браузеры, плагины, виртуальные машины).

- Microsoft Edge и Internet Explorer: патчи включены в обновления Windows.

- Mozilla Firefox: начальная фиксация появилась в версии Firefox 57.0.4. Убедитесь, что браузер обновлён.

- Google Chrome: патчи выходят начиная с Chrome 64 (запланирован релиз 23 января 2018). Chrome обычно обновляется автоматически.

Кроме браузеров, обновляйте драйверы и любые приложения, которые интерпретируют внешний код (например, среды выполнения и движки JavaScript, Java, .NET и др.).

Почему это важно: Spectre атакует способы выполнения предсказаний ветвлений и интерпретации, поэтому уязвимы компоненты, которые обрабатывают чужой код или данные.

Что делать, если обновления вызывают проблемы

Если после установки обновления прошивки или ОС вы столкнулись с постоянными перезагрузками или нестабильностью, действуйте так:

- Запишите симптомы и логи (журналы событий Windows, дампы памяти).

- Верните прошивку к предыдущей версии, если производитель предоставляет такую возможность и вы уверены, что она решит проблему.

- Если проблема связана с несовместимостью драйвера или антивируса — обратитесь к производителю ПО.

- Microsoft выпустила KB4078130, который отключает часть защиты Spectre Variant 2 в ОС для совместимости с проблемными прошивками. Устанавливайте такой патч только если у вас конкретные проблемы, и понимаете риск снижения уровня защиты.

Важно: окончательное решение по повторной активации защиты будет зависеть от стабильных микрокодов от производителя процессора и от обновлённой прошивки от вашего OEM.

Пошаговый план действий (SOP) для домашних пользователей

- Сделайте резервную копию важных данных.

- Обновите ОС до последней версии (Windows Update / App Store / системный обновитель Android/iOS).

- Обновите браузеры и критичные приложения.

- Запустите InSpectre или Get-SpeculationControlSettings для проверки состояния.

- Если «hardware support for branch target injection mitigation” = false, посетите сайт производителя и узнайте о прошивке UEFI/BIOS для вашей модели.

- После установки UEFI/BIOS повторно проверьте состояние. Если система нестабильна — следуйте разделу “Что делать, если обновления вызывают проблемы”.

Критерии приёмки

- ОС установлена и показывает поддержку “branch target injection mitigation”.

- Прошивка UEFI/BIOS обновлена и показывает поддержку микрокода.

- Браузеры и драйверы обновлены.

- Проведён локальный тест производительности и пользователь удовлетворён уровнем.

План действий для IT-администратора (рольная чек-листа)

Для малого/среднего бизнеса, IT-администраторов и корпоративных сред:

- Оцените инвентаризацию — определите список моделей серверов и рабочий станций.

- Разделите устройства по приоритету (серверы, критичная инфраструктура, рабочие станции с чувствительными данными).

- Для серверов — тестируйте обновления на стенде перед развёртыванием.

- Подготовьте коммуникацию для пользователей о возможном падении производительности и времени обслуживания.

- Централизованно раздайте обновления ОС через WSUS / SCCM или через менеджер пакетов вашей инфраструктуры.

- Скачайте и протестируйте прошивки UEFI/BIOS для каждой модели; автоматизируйте развёртывание там, где возможно.

- Мониторьте логи и метрики производительности после развёртывания (CPU, I/O, время отклика приложений).

Рекомендуемые инструменты: WSUS, System Center, инструменты удалённого управления от вендоров (Dell iDRAC, HPE iLO), конфигурационные менеджеры (Ansible, Puppet) для Linux-сред.

Диагностика после обновления: тесты и критерии приёма

Тесты, которые стоит провести после установки обновлений:

- Функциональный тест: критичные приложения запускаются и работают корректно.

- Нагрузочный тест: эмулируйте рабочую нагрузку и сравните показатели до и после обновлений.

- Регрессионный тест драйверов: убедитесь, что оборудование (сеть, хранилище, GPU) работает стабильно.

- Мониторинг перезагрузок и ошибок в журналах системы.

Критерии приёмки: отсутствие критичных ошибок/перезагрузок, производительность в пределах приемлемого снижения, стабильность сервисов.

Дерево решений (Mermaid)

flowchart TD

A[Начало: Нужно проверить устройство?] --> B{Тип устройства}

B -->|Windows| C[Запустить InSpectre]

B -->|Windows-админ| D[Использовать SpeculationControl]

B -->|Linux| E[Запустить spectre-meltdown-checker]

B -->|macOS| F[Проверить версию macOS и обновления]

B -->|iOS/Android| G[Проверить обновления ОС]

C --> H{InSpectre: Vulnerable?}

H -->|Meltdown YES| I[Установить обновление ОС]

H -->|Spectre YES| J[Проверить UEFI/BIOS]

I --> K[Проверить браузеры и драйверы]

J --> L[Загрузить прошивку у производителя]

L --> M[Установить и перезагрузить]

M --> N[Повторная проверка]

N --> O{Статус: ОК?}

O -->|Да| P[Готово]

O -->|Нет| Q[Откат/обратиться в поддержку]Матрица рисков и способы смягчения

- Риск: Устройство остаётся уязвимо из-за отсутствия прошивки. Смягчение: временно ограничьте доступ к чувствительным данным, применяйте дополнительные контрольные меры (контейнеризация, firewall, политика least-privilege).

- Риск: Падение производительности после патчей. Смягчение: тестирование на стенде, поэтапное развёртывание, план отката.

- Риск: Обновления приводят к нестабильности. Смягчение: сохраняйте резервные конфигурации, логи, возможность отката прошивки.

- Риск: Отсутствие поддержки для старого оборудования. Смягчение: план замены устаревшего оборудования как часть дорожной карты обновлений.

Локальные рекомендации для русскоязычных пользователей и организации процесса

- Проверяйте страницы поддержки производителей на локальных доменах (например, support.lenovo.com/ru). Часто локальные страницы содержат инструкции и пакеты для региональных моделей.

- Для корпоративных пользователей уточняйте у локальных представителей вендоров сроки выпуска прошивок и их совместимость с локальными конфигурациями.

- Если предприятие работает с критичными данными, рассмотрите наложение дополнительных мер защиты (микро-сегментация, строгие политики доступа к облакам и серверам).

Технические советы и часто встречаемые проблемы

- Антивирус блокирует установку обновлений Windows — проверьте список совместимости антивируса с патчами Meltdown/Spectre.

- Если ваш OEM не выпускает прошивку для старой модели, обратитесь в службу поддержки; иногда производитель публикует рекомендованные альтернативы или инструкции по обновлению микрокода через сторонние утилиты.

- На серверах виртуализации (VMware, Hyper-V) проверьте совместимость гипервизора и планируйте перезагрузки — многие исправления требуют перезагрузки хоста.

Контрольные точки безопасности и жёсткое усиление

- Минимизируйте привилегии процессов и пользователей.

- Включите политики исполнения кода и фильтрацию сайт-контента для уменьшения риска эксплуатации через браузер.

- Обновите компоненты инфраструктуры: гипервизоры, контейнерные рантаймы, базы данных.

Глоссарий (одна строка)

- UEFI/BIOS — микропрограмма материнской платы, отвечающая за базовую инициализацию железа.

- Микрокод — набор исправлений на уровне процессорной логики, поставляемый производителем CPU.

- Kernel VA shadowing — техника защиты ядра ОС, создающая тени виртуальной памяти для изоляции.

- PCID — механиз м аппаратной оптимизации для уменьшения стоимости смены таблиц страниц (TLB).

Проверка и тесты — примерный чек-лист для приёмки

- Обновления ОС установлены и подтверждены выводом инструментов.

- UEFI/BIOS обновлён для всех критичных машин.

- Браузеры обновлены до последних стабильных версий.

- Драйверы оборудования протестированы.

- Резервные копии созданы перед обновлением.

- Логи мониторинга проверены в течение 48–72 часов после обновлений.

Примеры отката и план инцидента

Если после обновления система нестабильна:

- Введите режим обслуживания и оповестите пользователей.

- Соберите журналы и дампы для анализа.

- Откатите обновление UEFI/BIOS к предыдущей версии (если доступно).

- Если откат невозможен, проконсультируйтесь с поддержкой производителя и поставщика ОС.

- Установите временный патч Microsoft (KB4078130) только при одобрении и понимании риска.

Важно: откат прошивки может быть рискован — выполняйте по инструкции производителя.

Краткая сводка

- Для полной защиты нужны оба рода обновлений: ОС и прошивка. Без прошивки вы останетесь уязвимы к ряду вариантов Spectre.

- Для пользователей Windows проще всего начать с InSpectre; администраторы — с PowerShell-модуля SpeculationControl.

- Обновляйте браузеры и драйверы; проверяйте совместимость антивируса и сторонних компонентов.

Заметки

- Не устанавливайте экспериментальные прошивки с непроверенных источников.

- Храните резервные копии и план отката.

Короткое объявление (100–200 слов)

Meltdown и Spectre — уязвимости процессоров, требующие обновлений на уровне операционной системы и UEFI/BIOS. Проверьте защиту с помощью InSpectre или PowerShell-скрипта SpeculationControl. Обновите Windows, macOS, iOS, Android, и Linux через официальные каналы. При отсутствии прошивки от производителя временно ограничьте доступ к критичным данным и планируйте замену устаревшего железа. IT-администраторы должны тестировать фиксы в тестовой среде и разворачивать их поэтапно.

Кредит изображений: Virgiliu Obada /Shutterstock.com и cheyennezj /Shutterstock.com

Похожие материалы

Создать и настроить тему в Windows

Как подключить раздел Windows NTFS в Linux

Защита SSH: ключи, белые списки и 2FA

Как научиться рисовать аниме и мангу

Как установить пароль на ZIP в Windows