Как понять, что кто‑то удалённо управляет вашим ПК

Быстрая проверка — с чего начать

- Немедленно отключитесь от интернета (выключите Wi‑Fi/роутер или выньте Ethernet‑кабель). Это временно остановит возможную сессию удалённого доступа.

- Проверьте визуальные признаки: движение курсора без вашего участия, всплывающие окна, включившиеся микрофон или камера.

- Запустите анализ процессов и сетевых соединений (см. разделы ниже).

Важно: если устройство выдано организацией, сначала свяжитесь с вашим IT‑администратором — администраторы могут легитимно подключаться к рабочим машинам для обслуживания.

1. Отключитесь от сети (пошагово)

- Отключите роутер или выключите Wi‑Fi на компьютере. Выньте Ethernet‑кабель.

- Зайдите в настройки сети и «забудьте» сеть Wi‑Fi, чтобы компьютер не переподключился автоматически.

Отключение от сети даёт вам безопасное окно для анализа — пока вы офлайн, злоумышленник не сможет продолжить сессию.

2. На что обратить внимание: признаки взлома

- Непроизвольное движение мыши или курсора. Это явный сигнал, если вы не используете удалённый доступ.

- Неожиданные всплывающие окна, командная строка, сообщения о подключениях.

- Появление новых учётных записей Windows или изменение профилей.

- Замедление работы системы из‑за фоновой активности.

- Активация микрофона или камеры без разрешения (индикаторы устройства, звук или световые индикаторы камер).

- Необычная активность в браузере: новые закладки, перенаправления, неизвестные загрузки.

Если вы видите несколько из этих признаков одновременно — вероятность несанкционированного доступа высока.

3. Проверка недавней активности и журналов

- Откройте Проводник (File Explorer): нажмите клавишу Windows + E и посмотрите «Недавние файлы» и недавно открытые приложения.

- Проверьте историю браузера — ищите посещения, которых вы не совершали.

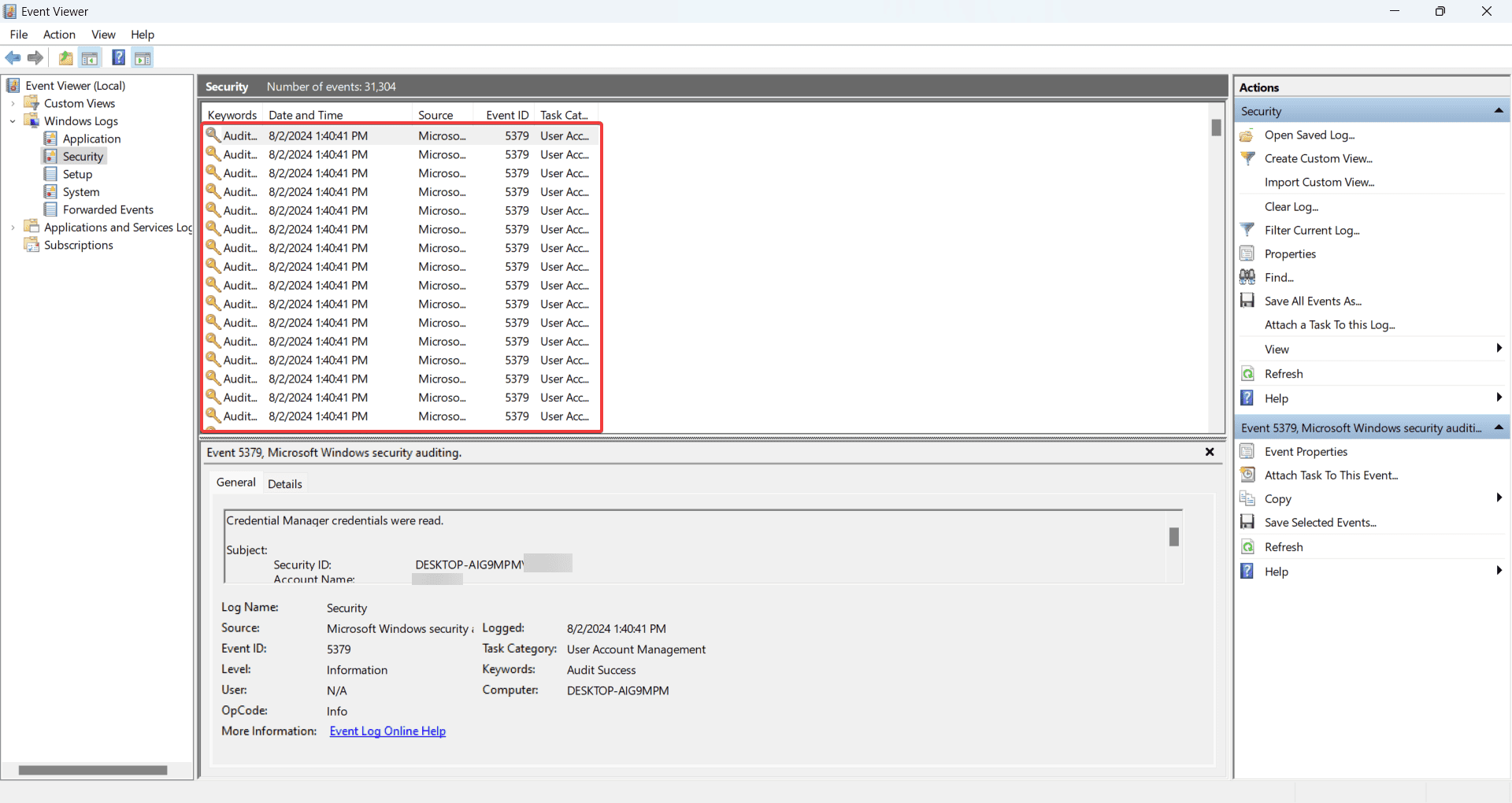

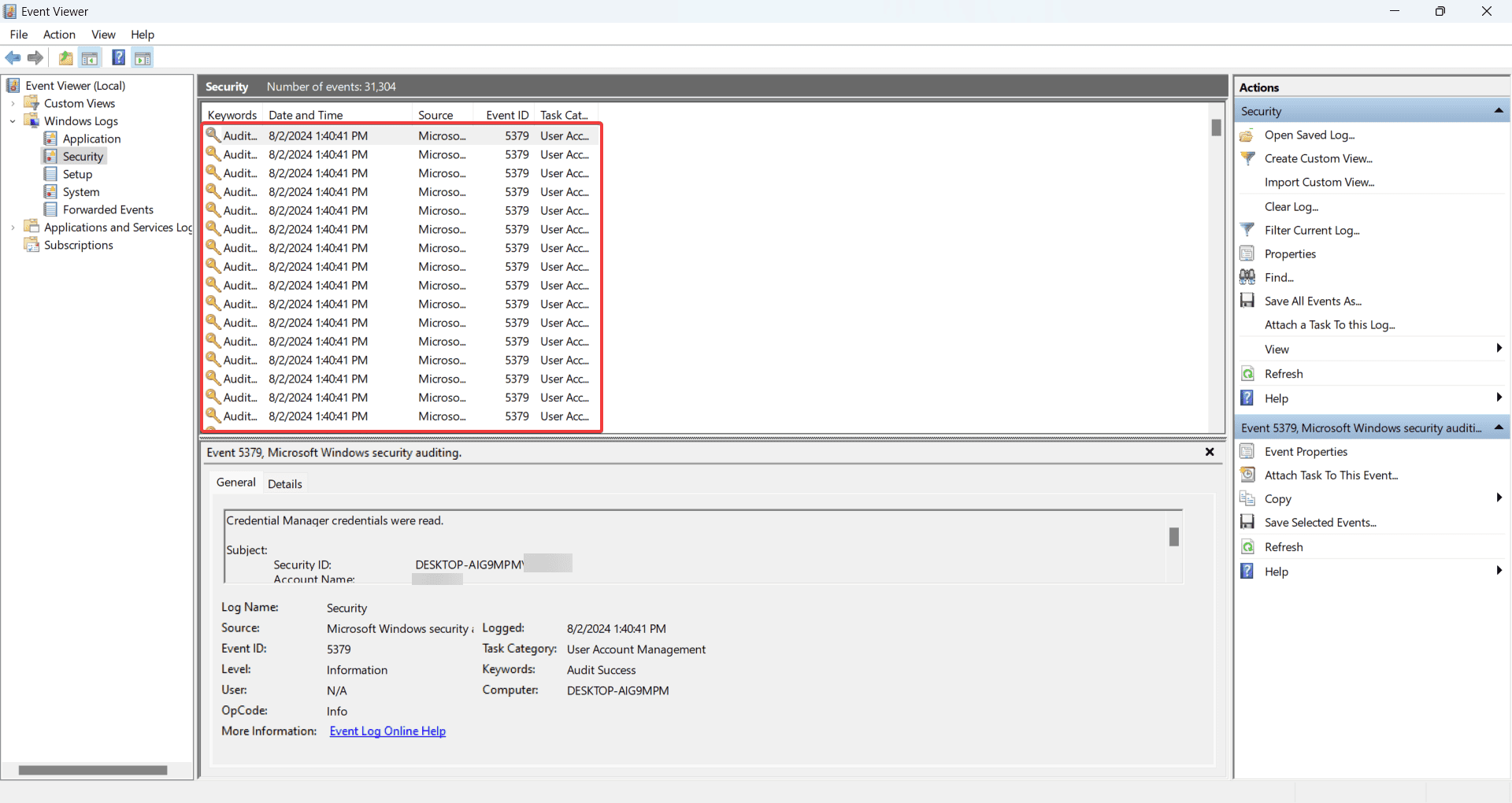

- Откройте Просмотр событий (Event Viewer): нажмите Пуск и введите «Просмотр событий» или Event Viewer. Проверьте журналы Windows Logs → Security и System на события входа, создания учёток и неожиданные перезапуски.

Примечание: события входа сопровождаются идентификаторами (Event ID). Не все подозрительные записи означают взлом — ориентируйтесь на необычное время входа, повторяющиеся неудачные попытки и входы от неизвестных учётных записей.

4. Поиск программ удалённого доступа

- Откройте Диспетчер задач: Ctrl + Shift + Esc.

- Просмотрите список процессов и установленных программ в «Приложениях» и «Фоне».

- Ищите известные утилиты удалённого доступа: TeamViewer, AnyDesk, LogMeIn, Chrome Remote Desktop, RemotePC и т. п.

- Если обнаружили неизвестную программу — сначала проверьте её цифровую подпись и источник установки, затем удалите/деактивируйте.

Команда для поиска сетевых подключений в Windows (выполните в cmd от имени администратора):

netstat -ano | findstr ESTABLISHEDЭта команда покажет активные TCP‑сессии и PID процесса — сопоставьте PID с процессом в Диспетчере задач.

Примечание: некоторые легитимные системные службы также создают соединения. Перед удалением убедитесь, что процесс не является частью ОС или доверенного ПО.

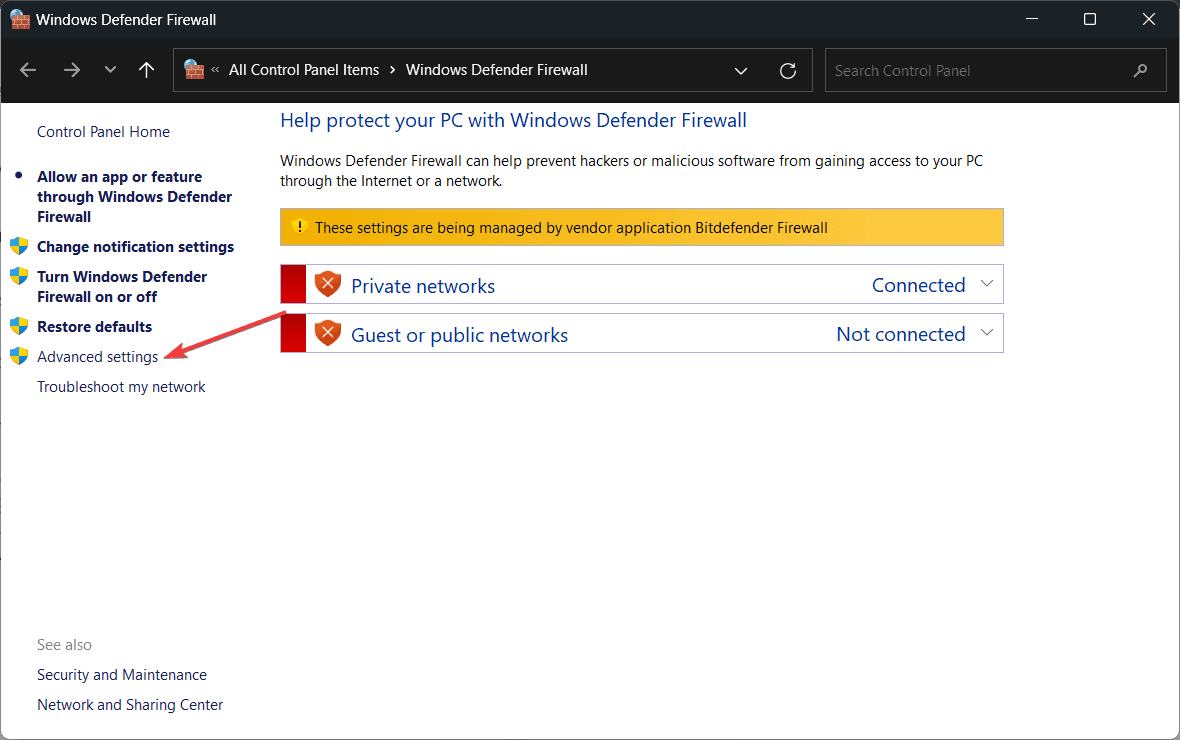

5. Проверка настроек брандмауэра

- Откройте «Брандмауэр Защитника Windows» (Windows Defender Firewall): нажмите Пуск и введите «брандмауэр».

- Перейдите в «Дополнительные параметры» для просмотра правил входящего и исходящего трафика.

- Ищите правила, разрешающие входящие соединения для неизвестных программ. Отключите или удалите подозрительные правила.

- При сомнении — восстановите настройки брандмауэра до значений по умолчанию.

Если компьютер находится в корпоративной сети, политики могут управляться централизованно — уточните у IT‑отдела.

6. Полное сканирование антивирусом и анти‑малваре

- Установите или обновите надёжный антивирус/анти‑малваре.

- Выполните полный скан («Full scan») с карантином найденных угроз.

- Если обнаружены удалённые трояны или RAT‑программы (Remote Access Trojan), изолируйте ПК от сети и следуйте разделу «Инцидент и восстановление».

Регулярные проверки снижают риск длительного незамеченного доступа.

7. Смена паролей и двухфакторная аутентификация

- Используя безопасное устройство (например, смартфон или другой ПК, который вы уверены в безопасности), смените пароли всех ключевых сервисов: почта, банковские аккаунты, социальные сети, менеджеры паролей.

- Включите двухфакторную аутентификацию (2FA) везде, где она доступна.

- Используйте уникальные, сложные пароли или генератор в менеджере паролей.

Если взлом касался учётной записи Windows, создайте новую локальную/онлайн‑учётку и перенесите данные после проверки безопасности.

8. Укрепление домашней сети и роутера

- Смена стандартных логина и пароля администратора роутера.

- Отключите удалённое администрирование (Remote Management) на роутере.

- Включите WPA3 или, если недоступно, WPA2‑AES шифрование для Wi‑Fi.

- Обновите прошивку роутера до последней версии.

- Отключите WPS и UPnP, если они не требуются.

Хакеры нередко проникают через уязвимости роутеров, поэтому защита домашней сети критична.

9. Полный сброс системы — крайняя мера

- Сделайте резервную копию важных файлов на внешний диск или надёжный облачный сервис.

- В Windows: Пуск → Настройки → Обновление и безопасность → Восстановление → Сбросить этот ПК.

- Выберите «Удалить всё» и выполните чистую установку.

После установки восстановите только проверенные данные, чтобы не вернуть заражённые файлы.

Инцидент: план действий (runbook)

- Изолируйте устройство: отключите от сети.

- Зафиксируйте признаки: снимите фото/запись экрана, сохраните логи (Event Viewer), экспортируйте результаты netstat.

- Оцените критичность: домашний ПК / рабочий ПК / сервер.

- Уведомите заинтересованные стороны: владелец, IT‑отдел, возможно банк при компрометации финансовых данных.

- Выполните сканирование и очистку. Если угроза остаётся — подготовьте план восстановления (сброс ОС).

- После инцидента смените все пароли и активируйте 2FA.

- Проведите постинцидентный аудит: как произошёл доступ, какие уязвимости были использованы, какие меры предотвращения.

Решение для разных ролей: короткие чек‑листы

- Домашний пользователь:

- Отключиться от сети; осмотреть признаки; запустить антивирус; сменить пароли.

- IT‑администратор:

- Собрать логи (Event Viewer, сетевые записи, SIEM), заблокировать учётку, проверить GPO/удалённый доступ, восстановить из надежного образа.

- Эксперт по безопасности:

- Провести форензик (образ диска), анализ вредоносного ПО, корреляция логов, уведомление регуляторов при утечке данных.

Решения и альтернативные подходы

- Если у вас настроен легитимный удалённый доступ (например, для работы из дома), используйте корпоративный VPN и разрешённые инструменты, отключайте их при неиспользовании.

- Альтернатива полному сбросу — восстановление системы из проверенной резервной копии, но только при уверенности, что бэкап чист.

- Для продвинутых пользователей: настройка EDR (Endpoint Detection and Response) и мониторинг сетевого трафика на основе правил.

Когда описанные шаги не помогут (ограничения)

- Если злоумышленник имеет физический доступ и установил аппаратные кейлоггеры или модифицировал оборудование, программные меры могут быть недостаточны.

- Если атака использует «нулевой день» в доверенном ПО (0‑day), стандартный антивирус может не распознать угрозу — потребуется экспертная помощь.

Модель принятия решений (быстрое дерево)

flowchart TD

A[Вы заметили подозрительную активность?] -->|Да| B[Отключиться от сети]

A -->|Нет| C[Наблюдать и планово сканировать]

B --> D[Проверить процессы и netstat]

D --> E{Найдено ПО удалённого доступа?}

E -->|Да| F[Удалить/изолировать; сменить пароли]

E -->|Нет| G[Проверить журналы и брандмауэр]

G --> H{Подозрительные записи в логах?}

H -->|Да| I[Форензик / обратиться к специалисту]

H -->|Нет| J[Мониторинг и усиление защиты]Факто‑бокс: что важно знать

- Отключение от сети — первый и самый простой защитный шаг.

- Netstat помогает увидеть активные соединения; Event Viewer показывает попытки входа.

- Не все удалённые подключения — атака: администраторы и легитимные сервисы тоже могут подключаться.

- Роутер часто — слабое место; настройте его правильно.

Примеры тестов и критерии приёмки

Критерии приёмки (как понять, что система безопасна после действий):

- Нет неизвестных активных соединений (netstat).

- Нет подозрительных процессов в Диспетчере задач.

- Журналы не фиксируют новые входы от неизвестных учёток в течение 72 часов.

- Антивирусный скан не обнаружил угроз.

Тестовые сценарии:

- Моделируйте попытку входа с другого устройства (легитимный), затем с постороннего IP (неудачный) и проверьте логи.

- Проверка реакции: отключение сети должно прервать сессию удалённого доступа.

Короткий глоссарий (1‑строчная)

- RAT — вредоносная программа для удалённого управления компьютером.

- 2FA — двухфакторная аутентификация.

- Netstat — инструмент для просмотра сетевых соединений.

- SIEM — система корреляции и хранения логов безопасности.

Конфиденциальность и соответствие нормам

При расследовании инцидента вы будете просматривать логи и, возможно, личные данные. Если вы в ЕС или оперируете данными жителей ЕС, соблюдайте требования GDPR: минимизируйте доступ к персональным данным, документируйте действия и при необходимости уведомляйте регуляторов при утечках.

Рекомендации по безопасности: чек‑лист для предотвращения доступа

- Держите ОС и программы в актуальном состоянии.

- Используйте надёжный антивирус и периодические полные сканирования.

- Включите 2FA и уникальные пароли.

- Ограничьте удалённый администраторский доступ и применяйте VPN.

- Регулярно проверяйте логи и правила брандмауэра.

Заключение

Несанкционированный удалённый доступ может быть заметен по нескольким признакам: движения курсора, неизвестные программы, записи в журналах и активные сетевые соединения. Быстрая реакция — отключение от сети, анализ процессов и журналов, полное сканирование антивирусом и смена паролей — значительно снижает риск. В критических случаях выполняйте полную переустановку системы и привлекайте специалистов по информационной безопасности.

Если вы не уверены в результатах самостоятельной проверки или имеете дело с корпоративной инфраструктурой, обратитесь к IT‑специалисту. Оставляйте вопросы и описания ваших наблюдений в комментариях — это поможет уточнить рекомендации для вашей ситуации.

Часто задаваемые вопросы

Что делать, если я обнаружил TeamViewer или AnyDesk, но сам их не устанавливал?

Удалите программу, просканируйте систему антивирусом, смените пароли и проверьте журналы на предмет входов. При сомнении — выполните сброс системы.

Можно ли доверять инструментам, которые показывают «удалённый доступ»?

Инструменты дают индикаторы, но не всегда точные выводы. Сопоставляйте данные: процессы, netstat и записи в журналах.

Как быстро восстановить работу, если это рабочий ПК и я не могу его сбросить?

Сообщите IT‑отделу, изолируйте ПК от внешних сетей, создайте диск образа и восстановитесь из последней чистой резервной копии под контролем администраторов.

Если хотите, я подготовлю короткий чек‑лист в формате таблицы для распечатки или шаблон уведомления для IT‑отдела.

Похожие материалы

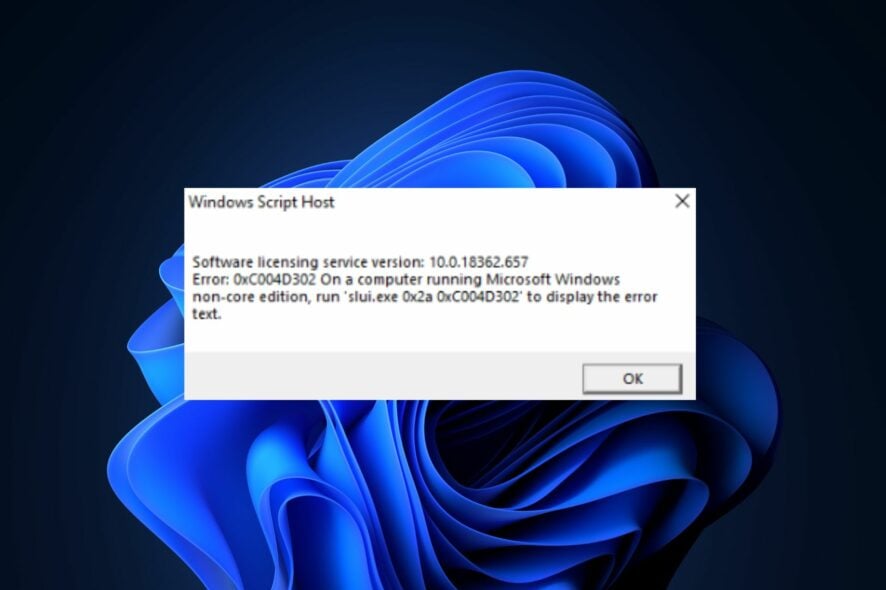

Исправить ошибку 0xC004D302 в Windows

Указать место работы в Zoom быстро

Как группировать аксессуары в приложении «Дом»

Windows Media Player не может воспроизвести файл — исправление

Исправить jsonrpcserver.dll — быстрые шаги