Как обойти или сбросить пароль на любой операционной системе

Почему это важно

Пароль защищает устройство от случайного использования. Но при физическом доступе к машине пароль часто можно обойти. Злоумышленник с минимальными навыками может загрузиться с флешки, отредактировать загрузчик или использовать встроенные средства восстановления. Если вы хотите защитить свои данные от доступа посторонних, пароль сам по себе недостаточен. Нужна криптография уровня дискового шифрования.

Ключевая мысль в один абзац: пароль защищает сессию, а шифрование защищает данные.

Общая рекомендация по защите

- Включите полное шифрование диска: BitLocker на Windows, FileVault на macOS, LUKS на Linux, встроенное шифрование на мобильных устройствах.

- Используйте надёжные пароли или менеджер паролей и двухфакторную аутентификацию там, где это возможно.

- Ограничьте физический доступ к устройствам. Физический доступ часто равен компрометации.

- Регулярно делайте резервные копии, проверяйте работоспособность бэкапов и храните ключи восстановления в безопасном месте.

Важно: если вы потеряете ключ шифрования, восстановить данные невозможно без резервной копии.

Windows

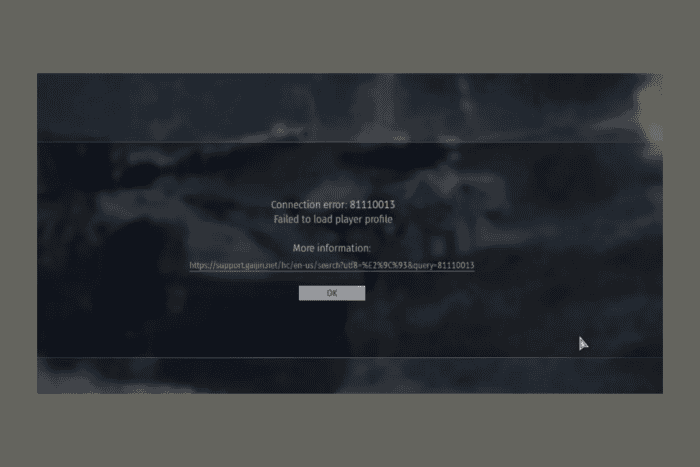

Windows предоставляет несколько официальных и неофициальных способов восстановления доступа.

Что доступно официально

- Пароль учётной записи Microsoft можно сбросить через сайт account.microsoft.com при наличии связанного адреса или телефона.

- Можно заранее создать диск сброса пароля для локальной учётной записи (Password Reset Disk). Это стандартный, поддерживаемый способ для старых локальных аккаунтов.

- BitLocker защищает содержимое диска: без ключа восстановления доступ к файловой системе заблокирован.

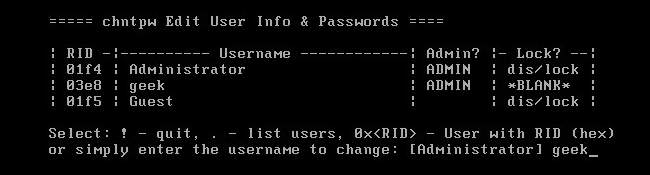

Неформальные способы и инструменты

- Offline NT Password & Registry Editor и подобные инструменты позволяют загрузиться с Live USB и очистить пароль локальной учётной записи или разблокировать встроенную учётную запись Administrator.

- Специализированные загрузочные среды (Live Linux, WinPE) дают доступ к файлам, если диск не зашифрован.

Примерный рабочий сценарий сброса локального пароля (незашифрованный диск)

- Создать загрузочный USB с Live Linux или Offline NT Password.

- Загрузиться с USB и смонтировать системный том Windows.

- Для Offline NT Password следовать его процедуре удаления пароля для нужного SID.

- Перезагрузиться и войти в Windows без пароля или с новым паролем.

Ограничения и когда это не сработает

- Если на диске включён BitLocker и нет ключа восстановления, загрузочный образ не позволит прочитать данные.

- Если у вас учётная запись Microsoft и вы помните только локальный пароль, сброс через Microsoft возможен только при наличии доступа к методам восстановления (почта, телефон).

Рекомендации по защите Windows

- Включите BitLocker с хранением ключа восстановления в безопасном месте (например, в учетной записи Microsoft или корпоративном хранилище ключей).

- Отключите или ограничьте учетную запись Administrator, создайте отдельные резервные учетные записи с минимальными правами.

- Настройте UEFI/BIOS с паролем и включите Secure Boot, чтобы предотвратить загрузку сторонних образов.

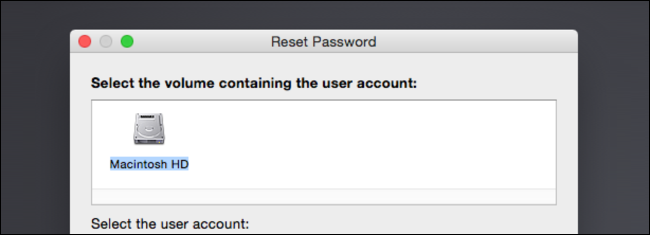

macOS

Если вы используете Apple ID для входа, восстановление возможно через восстановление пароля Apple ID при наличии доступа к подтверждающему средству.

Встроенные средства восстановления

- Режим восстановления (Recovery Mode). Загрузитесь, удерживая Command+R. В меню Recovery откройте Terminal и выполните команду:

resetpasswordЭта утилита позволяет сбросить пароль локальной учётной записи при условии, что диск не зашифрован FileVault или что у вас есть ключ восстановления.

- FileVault защищает содержимое: если FileVault включён и вы не знаете пароль или не имеете ключа восстановления, данные останутся недоступны.

Когда полезно

- Для обычного пользователя, забыл пароль к локальной учётной записи без FileVault.

- Если у вас есть ключ восстановления FileVault, им можно расшифровать диск и сбросить пароль.

Рекомендации по защите macOS

- Включите FileVault и запишите ключ восстановления в надёжном месте.

- Свяжите устройство с Apple ID и настройте двухфакторную аутентификацию.

- Отключите автоматический вход и настройте пароль прошивки (firmware password) в старых моделях при необходимости.

Linux

Пример на Ubuntu: Grub предлагает режим восстановления. Подходы похожи в большинстве дистрибутивов, использующих Grub.

Варианты получения доступа

- Режим Recovery из меню Grub. Часто есть опция Drop to root shell prompt. Там можно выполнить passwd username для смены пароля.

- Редактирование строки загрузки Grub: нажать e, найти строку linux и добавить init=/bin/bash или systemd.unit=multi-user.target для загрузки в одиночный режим. После этого можно смонтировать корневой том в режим чтения-записи и сменить пароль.

- Загрузка с Live USB и chroot в систему, затем passwd для нужного пользователя.

Ключевые команды (пример)

# смонтировать корень в rw

mount -o remount,rw /

# сменить пароль

passwd имя_пользователя

# или сменить root

passwd rootКогда это не сработает

- Если корневой раздел зашифрован LUKS и у злоумышленника нет пароля шифрования, он не сможет модифицировать систему.

- Если Grub защищён паролем, потребуется загрузка с внешнего носителя.

Рекомендации по защите Linux

- Включите шифрование LUKS для корневого раздела и для других томов с конфиденциальными данными.

- Настройте пароль для Grub и защитите BIOS/UEFI паролем, чтобы препятствовать загрузке с USB.

- Используйте аппаратные модули безопасности TPM, где это возможно, для привязки загрузки к доверенной конфигурации.

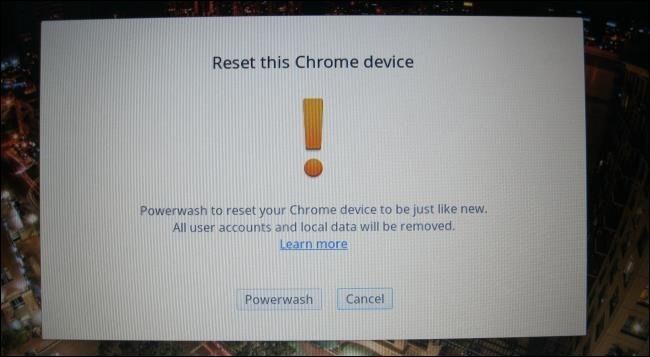

Chromebooks

Chromebook привязан к учетной записи Google. Основные моменты:

- Вход осуществляется через Google-аккаунт. Если вы забыли пароль, сбросьте пароль Google и войдите снова.

- Если устройство нужно очистить и привязать к другому аккаунту, используйте Powerwash (Ctrl+Shift+Alt+R на экране входа). Это сбросит устройство до заводских настроек.

- Доступ к локальным файлам без учётной записи невозможен, так как файлы пользователя зашифрованы по умолчанию.

Рекомендации по защите Chromebook

- Всегда связывайте устройство с актуальной учётной записью Google и включайте двухфакторную аутентификацию.

- Для корпоративных устройств используйте управление через Google Admin Console, ограничьте режимы восстановления и включите политики безопасности.

Android

На современных Android-устройствах опция восстановления доступа через локальные средства была ограничена после Android 5.0. Ключевые моменты:

- На старых версиях Android можно было воспользоваться опцией «Забыли пароль» и ввести данные Google-аккаунта для восстановления.

- На текущих устройствах без уязвимости для обхода нужно выполнить сброс к заводским настройкам через Recovery Mode; это удалит все локальные данные.

- Если устройство использует шифрование по умолчанию и вы не знаете данные учётной записи Google после сброса, может сработать Factory Reset Protection (FRP), требующий авторизации предыдущего аккаунта.

Рекомендации по защите Android

- Включите шифрование устройства и настройте Find My Device.

- Привяжите устройство к Google-аккаунту с двухфакторной аутентификацией и храните реквизиты восстановления в безопасности.

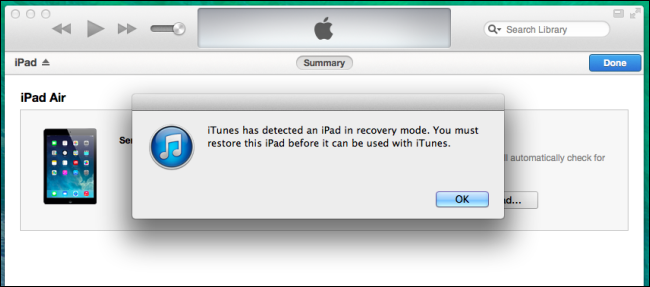

iPhone и iPad

Apple делает доступ к данным устройства невозможным без пароля или Apple ID.

Что происходит при потере пароля

- Если вы забыли код доступа iOS-устройства, придётся выполнить стирание устройства и восстановление из резервной копии.

- Если включён Find My, можно стереть устройство удалённо через iCloud, затем восстановить данные из iCloud или iTunes, если есть резервные копии.

- Activation Lock защищает устройство от активации другим пользователем после стирания — нужен Apple ID и пароль предыдущего владельца.

Рекомендации по защите iOS

- Включите шифрование устройства по умолчанию (оно включено автоматически при настройке кода).

- Включите Find My и двухфакторную аутентификацию для Apple ID.

- Регулярно делайте резервные копии в iCloud или локально через Finder/iTunes.

Когда обход пароля не означает компрометацию данных

- Если диск зашифрован и ключ известен только владельцу, злоумышленник может стереть устройство, но не получить доступ к зашифрованным данным.

- На устройствах с аппаратным шифрованием и Secure Enclave (iPhone) атаки с физическим доступом намного сложнее и часто невозможны без знания PIN или пароля.

Чеклист для пользователей

- Включить полное шифрование диска (BitLocker, FileVault, LUKS).

- Включить двухфакторную аутентификацию для основных аккаунтов (Apple ID, Google, Microsoft).

- Сохранить ключи восстановления в надёжном офлайн-хранилище.

- Отключить автоматический вход в учётные записи.

- Настроить пароль/пин для BIOS/UEFI и включить Secure Boot.

- Регулярно проверять и тестировать резервные копии.

Роль-based чеклисты

Чеклист для рядового пользователя

- Включил шифрование устройства.

- Настроил резервные копии и проверил восстановление.

- Хранит ключ восстановления в безопасном месте.

Чеклист для системного администратора

- Внедрил централизованное управление ключами и политиками шифрования.

- Развернул процедуры управления устройствами и контроля доступов.

- Настроил журналирование и мониторинг физических доступов.

Чеклист для инцидент-ответа

- Подготовил шаблон коммуникации для пользователя при подозрении на физический доступ третьих лиц.

- Проверил наличие валидных резервных копий ключей и учётных данных для восстановления.

- Настроил процедуру привязки устройства к владельцу и снятия устройств с учёта при краже.

Методика экстренного доступа для администратора

- Подтвердить полномочия и право доступа к устройству документально.

- Оценить, зашифрован ли диск. Если да — попытаться получить ключ восстановления.

- Если диск незашифрован, загрузиться с доверенного носителя и выполнить процедуру восстановления пароля.

- После входа оценить целостность системы: проверить логи, целостность бинарников, наличие неизвестных задач и пользователей.

- При признаках компрометации восстановить данные из резервной копии на чистую систему.

Критерии приёмки

- Данные доступны владельцу после восстановления.

- Нет признаков скрытого доступа или модификации системных файлов.

- Все учётные записи скомпрометированы сброшены или заменены паролями и проконтролированы.

Инцидентный план и откат

- Если устройство было скомпрометировано при попытке сброса пароля: изолировать устройство, отключить от сети, собрать образ диска для анализа, восстановить данные на новом оборудовании из проверенной резервной копии.

- Если ключ шифрования был утерян и данных больше нет — информировать владельца и предложить восстановление работоспособности устройства с начальной установкой ОС.

Модель принятия решения

flowchart TD

A[Устройство недоступно] --> B{Диск зашифрован?}

B -- Да --> C{Есть ключ восстановления?}

B -- Нет --> D[Загрузка с Live USB и сброс пароля]

C -- Да --> E[Использовать ключ и сбросить пароль]

C -- Нет --> F[Данные недоступны, требуется восстановление из бэкапа или стереть диск]

D --> G[Проверить целостность и восстановить доступ]

E --> G

F --> H[Информировать владельца о потере данных]Тестовые сценарии и критерии приёмки

Тест 1. Сброс локального пароля на Windows без шифрования

- Действие: загрузиться с Offline NT Password, очистить пароль локальной учётной записи, перезагрузить.

- Ожидаемый результат: вход в учётную запись без пароля.

Тест 2. Попытка доступа к зашифрованному разделу без ключа

- Действие: загрузиться с Live USB и попытаться смонтировать системный том, защищённый BitLocker/LUKS/FileVault.

- Ожидаемый результат: данные остаются недоступны без ключа.

Критерии приёмки для политики безопасности

- Для всех корпоративных устройств включено шифрование и централизованное управление ключами.

- Для всех критичных сервисов настроены резервные копии и проверена процедуру восстановления.

Риски и способы смягчения

Риск: физический доступ к устройству приводит к компрометации пароля

- Смягчение: шифрование, BIOS/UEFI пароли, хранение ключей в защищённом хранилище.

Риск: утрата ключа шифрования

- Смягчение: мультиподписные хранилища ключей, копии ключей у уполномоченных лиц, регулярные бэкапы.

Риск: неправильное восстановление приводит к потере данных

- Смягчение: тестирование процедур восстановления, регулярные проверочные восстановительные прогоны.

Приватность и соответствие требованиям

- Шифрование помогает соответствовать требованиям по защите персональных данных, таким как GDPR, так как утечка зашифрованных данных без ключа обычно не расценивается как раскрытие личных данных.

- Храните ключи восстановления отдельно от данных и журналируйте доступ к ключам.

Когда обойти пароль уместно и законно

- В экстренных ситуациях, когда владелец дал письменное согласие.

- Для восстановления корпоративного устройства в рамках допустимой политики безопасности.

Неуместно и незаконно обходить пароли чужих устройств без разрешения владельца.

Короткое руководство для пресс-релиза (100–200 слов)

Если вам нужно быстро сообщить пользователям о риске: пароли не гарантируют защиту данных при физическом доступе к устройству. Рекомендуйте включить полное шифрование диска и двухфакторную аутентификацию. Это снизит риск несанкционированного доступа и поможет соответствовать корпоративным и правовым требованиям. Важно сохранять ключи восстановления в безопасном месте и регулярно проверять резервные копии.

Сводка

- Пароли можно сбросить или обойти при физическом доступе к большинству устройств.

- Полное шифрование — основной способ защитить содержимое диска.

- Для каждой платформы есть свои инструменты восстановления и свои ограничения.

- Подготовьте процедуры и хранилища ключей заранее, протестируйте их и регламентируйте права доступа.

Фото: Andrew Mason /Flickr

Похожие материалы

ПК не загружается после обновления BIOS — что делать

Как закрепить Dock на одном экране в macOS

Массивные формулы в Excel — понятное руководство

Steam Deck как контроллер через Remote Play

Firefox: приватный режим не работает — как исправить