Как защититься от троянов на Android

За последние годы мы несколько раз наблюдали, что Android подвержен приёмам, которые раньше встречались преимущественно на Windows. Большинство проблем попадают в систему через магазин приложений. В августе 2016 года стало известно, что более 100 приложений содержали один и тот же троян — это хороший повод разобраться, как не допустить подобного на своём устройстве.

В чём опасность троянов

Троянское ПО маскируется под нормальные приложения. Оно даёт злоумышленнику скрытый доступ к устройству и данным. Часто трояны открывают «заднюю дверь» — это позволяет управлять устройством, отправлять данные на сервер атакующего или отображать навязчивую рекламу.

Конкретный пример из реальной истории — троян Android.Spy.277.origin. После установки заражённого приложения троян собирал конфиденциальные данные и показывал рекламу. В расследовании фигурировали такие факты:

- Заражено 104 приложения.

- Троян, по оценкам, был скачан не менее 3,2 млн пользователей.

- Троян собирал около 30 типов идентифицируемых данных, включая IMEI устройства, и отправлял их на сервер атакующего.

Последствия — от мошенничества и кражи денег до полной утраты контроля над устройством. Поэтому важно применять профилактические меры и знать, как действовать при подозрении на заражение.

Как распознавать рискованное приложение

Ни одна мера не даёт 100% гарантии, но несколько простых проверок при установке снижают риск до минимального.

Проверяйте имя разработчика и другие его приложения

На странице приложения в Google Play имя разработчика указано прямо под названием приложения. Часто там есть ссылка на сайт разработчика. Посмотрите, какие ещё приложения он публиковал. Изучите их рейтинги и отзывы. Если вы не находите никакой информации о разработчике после нескольких минут поиска — это признак репутабельности. Но отсутствие информации не равняется стопроцентной безопасности: проверяйте дальше.

Совет: быстро погуглите имя разработчика плюс слова «malware», «trojan», «scam», «компромат», «жульничество». Это займёт пару минут и часто выявит проблемные приложения.

Читайте отзывы и ответы разработчика

Отзывы пользователей — ценный источник практической информации. Ищите негативные комментарии, странные подтверждения поведения приложения (неожиданные реклама, подписки, доступ к звонкам). Обратите внимание, отвечает ли разработчик: профессиональный и вежливый ответ повышает доверие.

Если отзывы маскируются или их очень мало при большом количестве скачиваний, это повод насторожиться.

Внимательно изучайте список разрешений

При установке приложение просит разрешения. Они должны соответствовать функции приложения. Калькулятору не нужен доступ к сети, SMS или контактам. Если согласие кажется избыточным — не устанавливайте.

На странице приложения в Google Play есть ссылка «Детали разрешений» или аналог. Используйте её и подумайте, зачем приложению те или иные права.

Правило простое: минимальные разрешения = меньший риск.

Избегайте сторонних магазинов

Официальные магазины (Google Play, Amazon Appstore, App Store для iOS) проводят проверки и удаляют большинство вредоносных приложений. Сторонние репозитории и магазины могут содержать приложения без полноценной модерации.

Включать установку из «Неизвестных источников» стоит только если вы уверены в происхождении APK и понимаете риски. В большинстве случаев всё, что вам нужно, доступно в официальном магазине.

Мини‑методика проверки приложения перед установкой

- Посмотрите имя разработчика и его сайт. 2–3 минуты на поиск — достаточно.

- Прочитайте отзывы (особенно негативные).

- Откройте «Детали разрешений» и сопоставьте их с функциями приложения.

- Проверьте число скачиваний и рейтинг, но не полагайтесь только на них.

- Если есть сомнения — найдите альтернативу из известного разработчика.

Эта простая последовательность занимает 2–5 минут, но часто спасает от установки вредоносного ПО.

Технические меры защиты и ужесточение безопасности

Одних привычек недостаточно. Используйте технические инструменты.

Включите Play Protect и обновления системы

Google Play Protect сканирует приложения при установке и периодически проверяет устройство. Поддерживайте автоматические обновления Android и приложений. Обновления часто закрывают уязвимости.

Установите проверенное решение безопасности

Антивирусы и мобильные тулзы для обнаружения угроз полезны: они сканируют установленные приложения, блокируют известные трояны и мониторят поведение. Используйте решения от известных поставщиков. Это не абсолютная защита, но важный элемент многослойной стратегии.

Используйте профиль работы и контейнеризацию

Если вы храните рабочие данные на устройстве, используйте рабочий профиль (Work Profile) или корпоративное управление (EMM/MDM). Это разделяет личные и рабочие приложения и ограничивает доступ приложений к корпоративным данным.

Шифрование, экран блокировки и резервные копии

Включите шифрование устройства, используйте надёжный PIN/пароль/biometrics. Регулярно делайте резервные копии важных данных (локально или в защищённом облаке). В случае заражения вы сможете восстановиться без потерь.

Ролевые чек-листы

Для обычного пользователя

- Устанавливайте приложения только из Google Play.

- Перед установкой проверьте разработчика и отзывы.

- Отклоняйте приложения с чрезмерными разрешениями.

- Включите автоматические обновления и Play Protect.

- Установите антивирус и периодически сканируйте устройство.

Для IT‑администратора мобильной среды

- Включите MDM/EMM и используйте управляемый магазин приложений.

- Запретите установку из неизвестных источников.

- Настройте фильтрацию приложений и сканирование на наличие угроз.

- Внедрите политики ограничения разрешений и мониторинг аномалий.

Для разработчика приложения

- Минимизируйте требуемые разрешения.

- Публикуйте контактную информацию и поддерживайте сайт.

- Оперативно отвечайте на отзывы и исправляйте проблемы.

- Подписывайте релизы и предоставляйте прозрачную политику конфиденциальности.

Когда эти меры не сработают — типичные сценарии и действия

Даже при соблюдении правил троян может пройти через фильтры. Частые причины:

- Заражённый SDK или библиотека внутри легитимного приложения.

- Социальная инженерия — фишинговые ссылки и поддельные уведомления.

- Компрометация аккаунта разработчика и публикация обновления с трояном.

Если вы подозреваете заражение:

- Отключите устройство от сети.

- Удалите подозрительное приложение через настройки.

- Смените пароли аккаунтов, особенно банковских и почтовых.

- Просканируйте устройство антивирусом.

- При серьёзной компрометации выполните сброс к заводским настройкам и восстановите данные из чистой резервной копии.

Important: не платите вымогателям и не вводите данные по запросу подозрительных приложений.

Альтернативные подходы и дополнительные практики

- Используйте отдельное устройство для финансовых операций. Это уменьшает риск утечки при использовании развлекательных приложений.

- Рассмотрите использование браузерных и облачных версий сервисов вместо установки множества приложений.

- Используйте виртуальную машину или песочницу на Android TV / приставках при тестировании непроверенных приложений.

Решение в виде диаграммы: принять/отклонить приложение

flowchart TD

A[Найдено приложение в магазине] --> B{Разработчик известен?}

B -- Да --> C{Отзывы положительные?}

B -- Нет --> G[Проверить сайт и поисковую выдачу]

C -- Да --> D{Разрешения соответствуют функции?}

C -- Нет --> H[Искать альтернативу]

D -- Да --> I[Установить и проверить через антивирус]

D -- Нет --> H

G --> C

H --> Z[Не устанавливать]Эта простая логика помогает принимать решение быстро и последовательно.

Примеры, когда правила могут ошибаться

- Популярное приложение с большим числом скачиваний может быть скомпрометировано после обновления. Поэтому периодически проверяйте поведение и отзывы.

- Новая, но честная команда разработчиков может не иметь большого следа в Google — в этом случае оценивайте код (если открыт) или ищите рекомендации от авторитетных ресурсов.

Ключевые факты

- Числа из реальных расследований: 104 заражённых приложения, ~3,2 млн загрузок, около 30 типов собираемых данных.

- Play Protect и антивирусы сокращают риск, но не заменяют внимательное поведение пользователя.

Конфиденциальность и защита данных

Троянцы часто ориентируются на персональные идентификаторы. Если приложение запрашивает доступ к контактам, SMS, камере, геолокации или файлам, подумайте, почему это нужно. В корпоративной среде соблюдайте требования GDPR и внутренние политики по защите персональных данных. При подозрении на утечку незамедлительно уведомите службу информационной безопасности.

Критерии приёмки для приложения перед массовой установкой в организации

- Разработчик проверен и имеет официальный сайт.

- Нет жалоб на скрытые рекламные модули или сбор лишних данных.

- Разрешения минимальны и документированы.

- Приложение прошло сканирование антивирусным ПО и динамическое тестирование.

Подготовка к инциденту и откат

- Имейте список критичных аккаунтов и контактных данных для быстрой смены паролей.

- Регулярно делайте резервные копии зашифрованных данных.

- В службе ИБ держите процедуру: изоляция устройства, анализ, очистка/сброс и отчёт о компрометации.

Заключение

Современный мобильный рынок — привлекательная цель для злоумышленников. Но комбинация внимательных привычек, официальных магазинов, технических инструментов и корпоративных политик даёт мощную защиту. Не полагайтесь только на одно решение: используйте многоуровневую стратегию.

Have you been struck by Android malware? Расскажите о вашем опыте в комментариях.

Автор изображения: Giovanni Domenico Tiepolo через Wikimedia Commons

Похожие материалы

Обновление Windows 7 до Windows 10 в Parallels на Mac

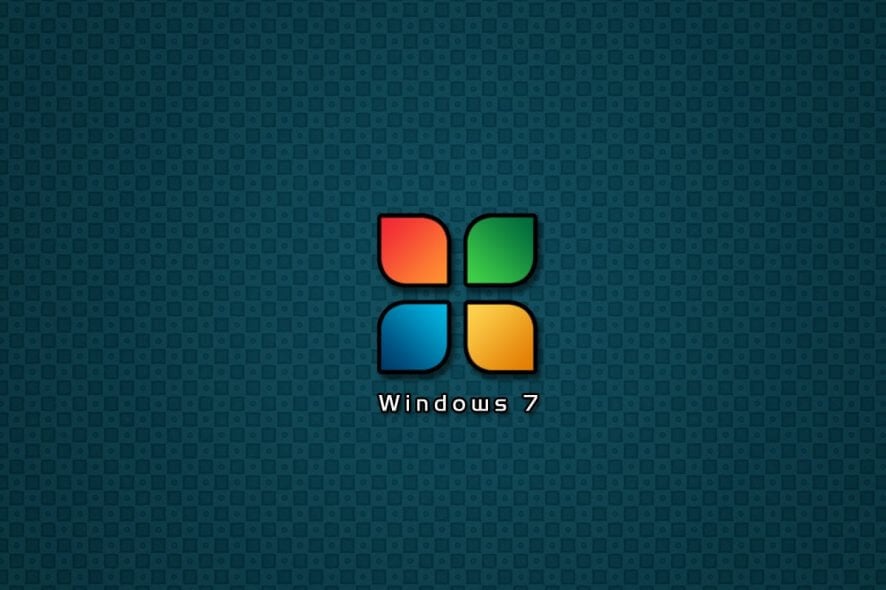

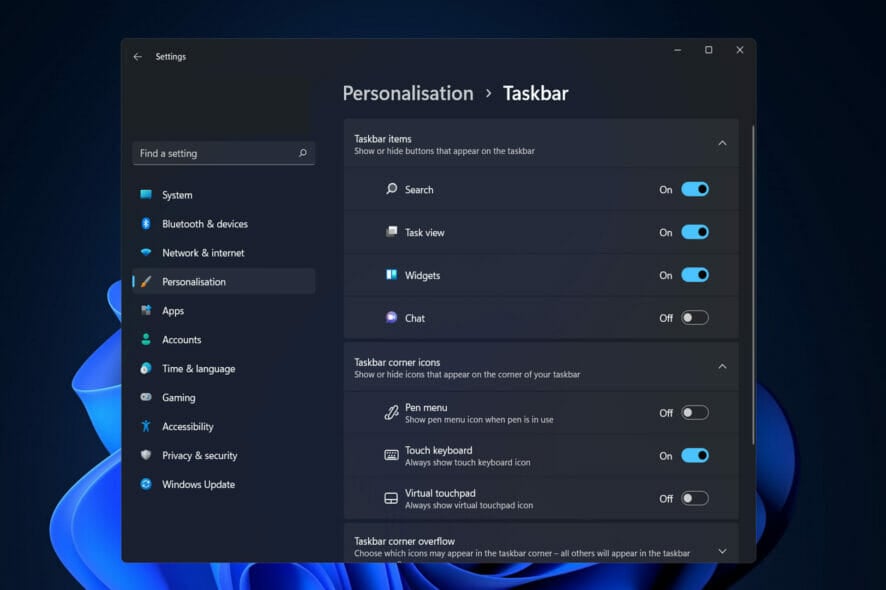

Удаление остатков удалённого ПО в Windows 11/10

Как использовать виджеты Windows 11 без входа

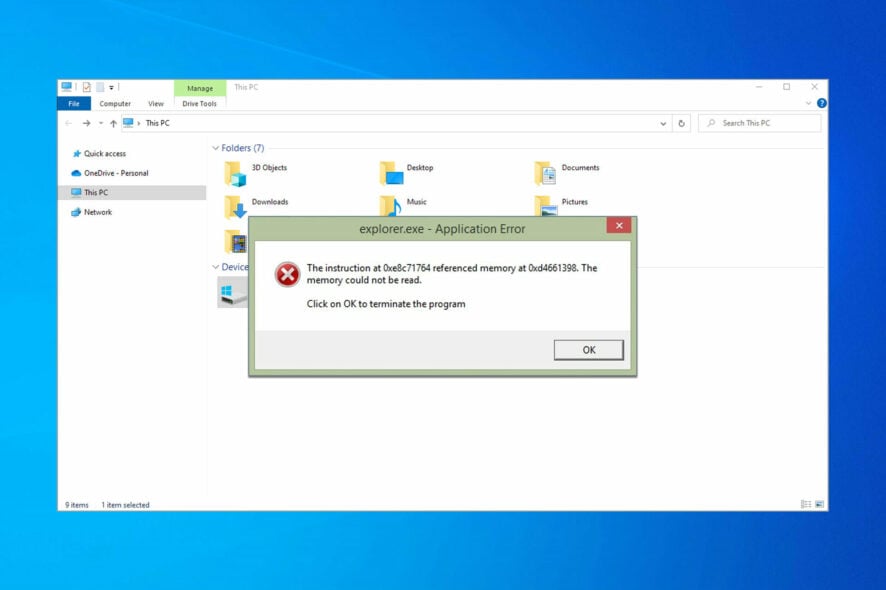

Как исправить ошибку Explorer.exe в Windows

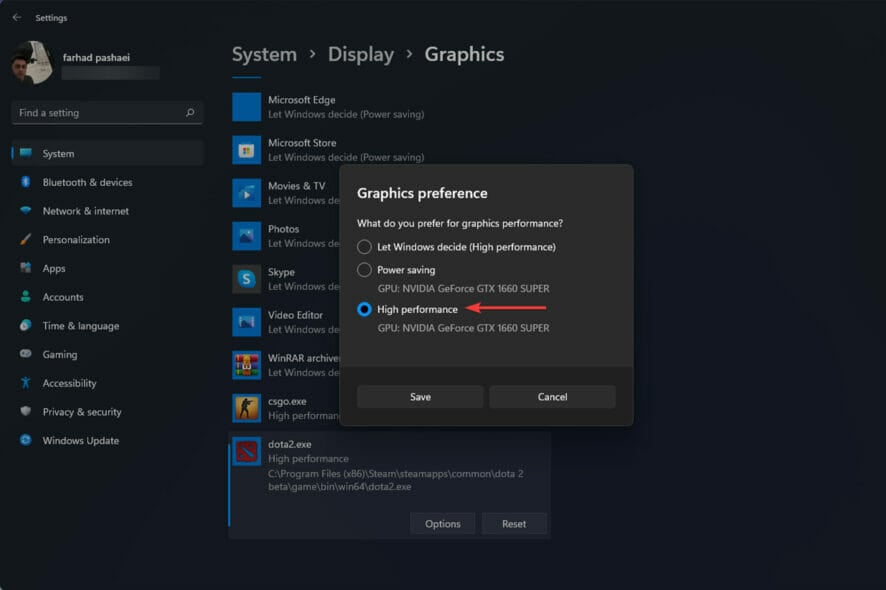

Как повысить FPS в Windows 11: лучшие настройки