Настройка WiKID и OpenVPN Access Server — двухфакторная аутентификация

Предпосылки

- Предполагается, что сервер WiKID уже установлен и базово настроен. Полная документация доступна у поставщика.

- Нужны права администратора на WiKIDAdmin и доступ к консоли OpenVPN AS/клиента.

Настройка сервера WiKID

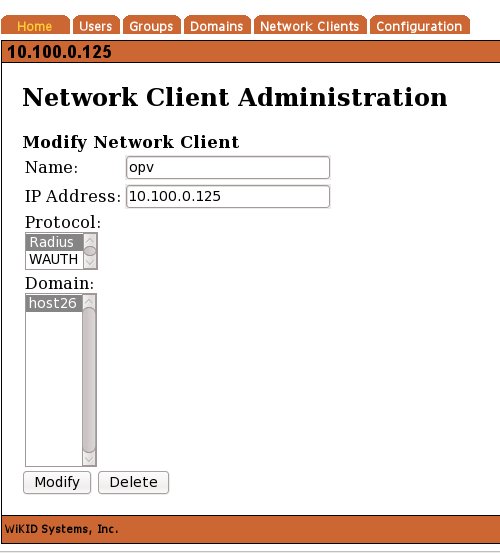

На вкладке Network Client в интерфейсе WiKIDAdmin добавьте новый сетевой клиент, указав OpenVPN AS как клиента сети.

- Перейдите в WiKIDAdmin → Network Client и нажмите “Add New network client”.

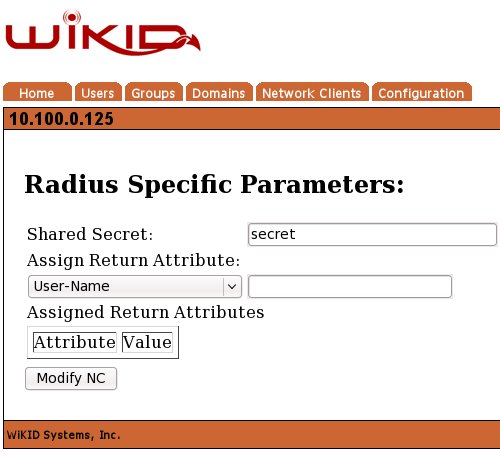

- Нажмите Modify и на следующей странице введите общий секрет (shared secret) для RADIUS-конфигурации OpenVPN AS.

Важно: сохраните общий секрет в безопасном месте и используйте надёжную генерацию паролей.

Перезапуск WiKID

После добавления клиента нужно перезапустить сервис WiKID, чтобы подхватить новую конфигурацию RADIUS:

# wikidctl restartТеперь сервер готов принимать запросы от OpenVPN AS.

Настройка клиента (OpenVPN AS и конечные пользователи)

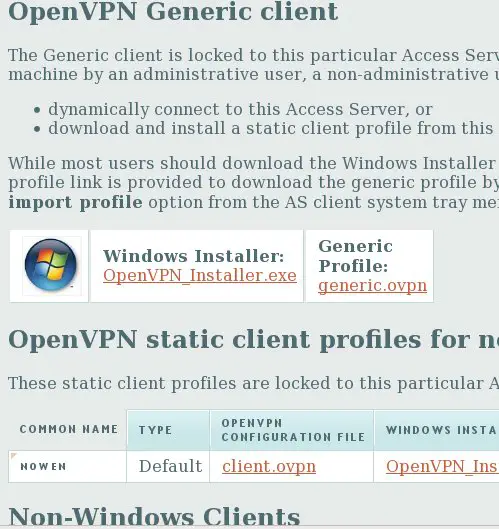

OpenVPN Access Server автоматически создаёт клиентские конфигурации. Пользователь заходит в веб-интерфейс OpenVPN AS, скачивает клиент (например, для Windows) и файл конфигурации.

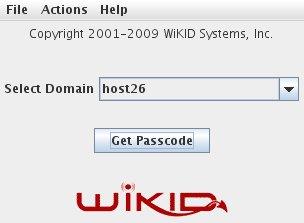

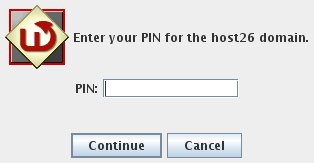

Пользователь должен запустить WiKID Token, чтобы получить одноразовый пароль (OTP) от сервера WiKID.

В приложении введите PIN-код:

PIN шифруется и отправляется на сервер WiKID. Если аккаунт активен, шифрование корректно, а PIN верен, то сервер вернёт одноразовый пароль обратно на токен.

Используйте полученный одноразовый пароль для входа в веб-интерфейс OpenVPN AS как пользователь:

После входа пользователь увидит страницу загрузки клиента и конфигурации:

Linux-клиенты

Для Linux установите openvpn через пакетный менеджер (yum/apt):

# openvpn --config client.ovpnПосле установления соединения вам будет назначен IP из пула (например, 10.0.x.x).

Рекомендации по безопасности

- Используйте сильный общий секрет между WiKID и OpenVPN AS (не текстовые шаблоны). Храните его в защищённом хранилище.

- Ограничьте доступ к интерфейсу WiKIDAdmin по IP и включите HTTPS.

- Регулярно обновляйте серверы WiKID и OpenVPN, закрывайте уязвимости.

- Настройте временные ограничения и блокировки при нескольких неудачных вводах PIN/OTP.

Важно: двухфакторная аутентификация снижает риски компрометации учетных записей, но не заменяет сетевые правила и сегментацию.

Чек-листы по ролям

Администратор WiKID:

- Добавить OpenVPN AS как сетевой клиент.

- Сгенерировать и сохранить общий секрет.

- Перезапустить WiKID и проверить логи на ошибки.

Администратор OpenVPN AS:

- Вставить общий секрет в настройках RADIUS OpenVPN AS.

- Проверить, что RADIUS-запросы доходят до WiKID.

- Настроить политики доступа и выдачу клиентских конфигураций.

Пользователь:

- Установить WiKID Token и ввести PIN.

- Получить и использовать одноразовый пароль для входа.

- Скачать клиент и .ovpn-файл.

Критерии приёмки

- WiKID отображает успешные RADIUS-запросы от OpenVPN AS.

- Пользователь авторизуется через веб-интерфейс OpenVPN AS с использованием OTP.

- При подключении через клиент назначается ожидаемый IP-адрес и применяются политики доступа.

- Логи обеих сторон не содержат ошибок по аутентификации.

Совместимость и миграция

- Проверяйте версию OpenVPN AS и WiKID: вероятные несовместимости могут возникать при больших версиях Major. Тестируйте в контрольной среде.

- При миграции общего секрета используйте окна обслуживания и оповестите пользователей.

Тестовые сценарии

- Добавление нового сетевого клиента в WiKID и ввод корректного общего секрета.

- Генерация OTP на токене и успешная аутентификация в OpenVPN AS.

- Попытка входа с неверным PIN — ожидается отказ и запись в лог.

- Проверка поведения при отсутствии связи между OpenVPN AS и WiKID — должны быть понятные ошибки и таймауты.

Краткая методология внедрения (мини-план)

- Подготовить тестовую среду с копиями сервисов.

- Настроить WiKID и OpenVPN AS в тестовой сети.

- Протестировать базовые сценарии и логирование.

- Провести обучение пользователей и администраторов.

- Перенести изменения в продуктив по согласованному окну обслуживания.

1‑строчный глоссарий

- OTP: одноразовый пароль, используемый для двухфакторной аутентификации.

- RADIUS: протокол, который аутентифицирует и авторизует пользователй/устройства в сети.

Частые вопросы

Q: Нужно ли настраивать что‑то особенное в OpenVPN AS для WiKID? A: Да — в настройках RADIUS OpenVPN AS укажите адрес WiKID, порт и общий секрет.

Q: Что делать, если OTP не приходит? A: Проверьте связь между OpenVPN AS и WiKID, корректность общего секрета и статус аккаунта пользователя в WiKID.

Краткое резюме:

- Добавьте OpenVPN AS как сетевой клиент в WiKID и задайте общий секрет.

- Перезапустите WiKID и проверьте логи.

- Настройте пользователей для работы с WiKID Token и тестируйте подключение клиента.

Конец статьи.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone