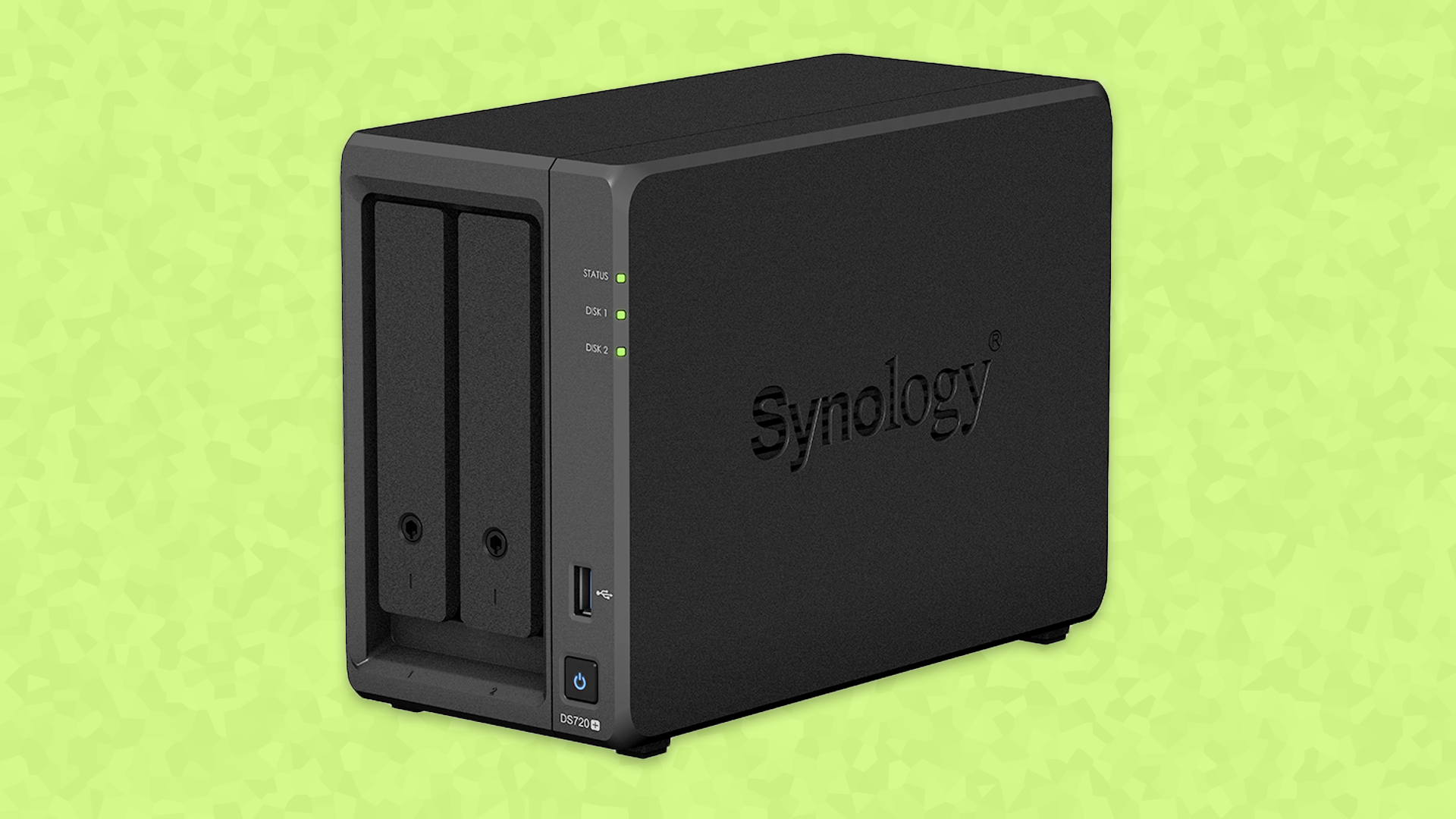

Как защитить Synology NAS от ботнета StealthWorker

Кратко

StealthWorker — ботнет, который взламывает Synology NAS методом брутфорса паролей. Угроза реальна: заражённое устройство может получить майнер, шпионское ПО или шифровальщик. Быстрая защита — сложные пароли, двухфакторная аутентификация, авто-блокировка и регулярные снимки (Snapshot).

Что произошло

Компания Synology сообщает, что ботнет StealthWorker проводит массовые брутфорс-атаки на устройства NAS. Это не «взлом» инфраструктуры Synology: злоумышленники просто подбирают пароли к учётным записям. После успешного подбора ботнет загружает вредоносный код на устройство.

Инфицированные NAS могут:

- присоединяться к ботнету и атаковать другие устройства;

- хранить вредоносные модули (майнеры, трояны);

- стать объектом шифровальщика (ransomware), потому что на NAS часто хранятся важные данные.

Synology взаимодействует с CERT и пытается обезвредить управляющие серверы ботнета. Компания также уведомит потенциально пострадавших пользователей. Тем не менее защитные меры лежат на владельцах устройств.

Немедленные шаги защиты (срочно)

- Используйте сложные пароли. Замените простые и повторно используемые пароли на уникальные, длиной минимум 12 символов с буквами разного регистра, цифрами и символами.

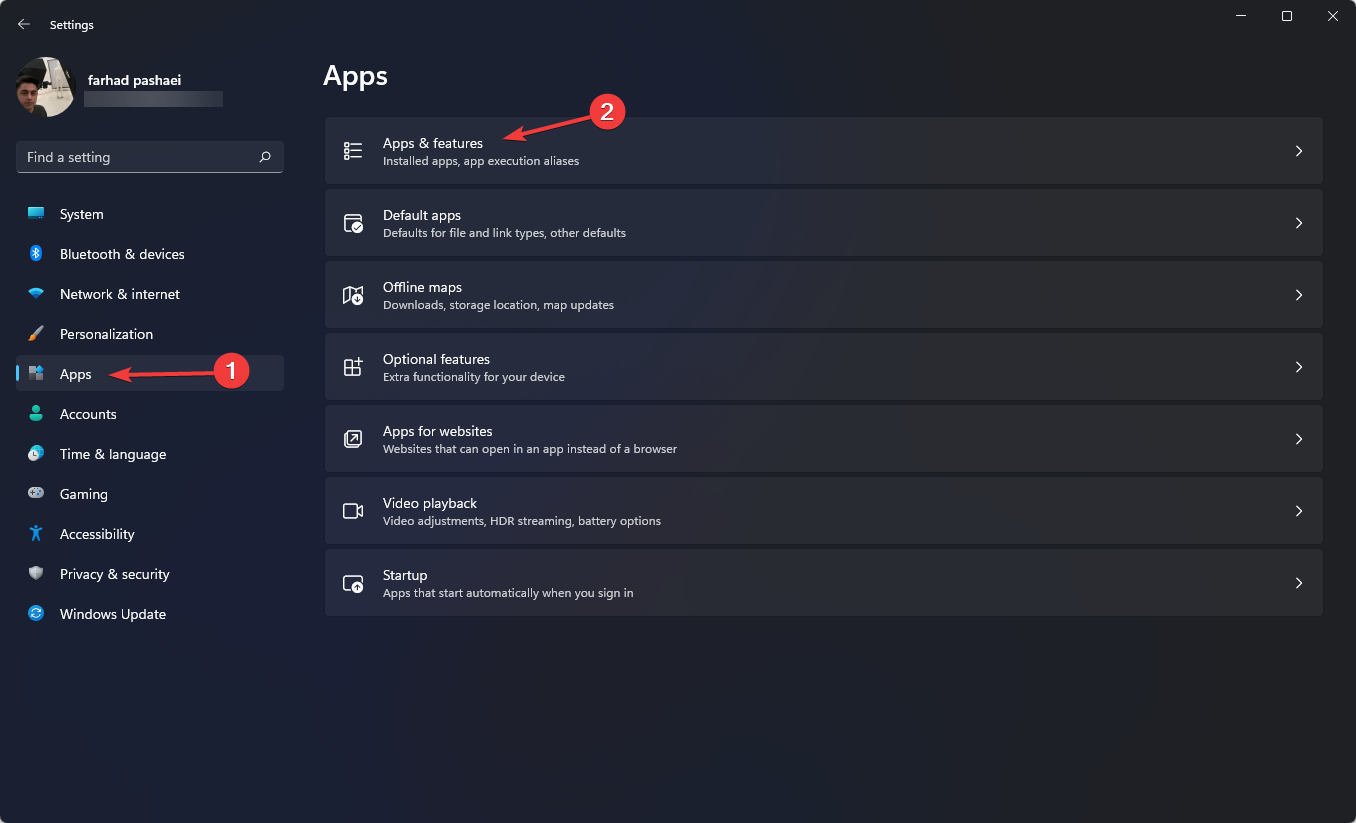

- Примените правила сложности паролей ко всем пользователям: Панель управления → Учётные записи пользователя → Политики паролей.

- Создайте новую учётную запись в группе administrators и отключите или переименуйте системную учётную запись “admin”.

- Включите Auto Block (Автоблокировка) в Панели управления для блокировки IP после нескольких неудачных попыток входа.

- Запустите Security Advisor и устраните все найденные слабости (включая слабые пароли и устаревшие пакеты).

- Включите Брандмауэр (Firewall) и настройте правила доступа только для доверенных сетей.

- Включите двухфакторную аутентификацию (2FA) для всех учётных записей с правами администратора.

- Включите Snapshot Replication или локальные снимки томов, чтобы можно было быстро восстановить данные без оплаты выкупа.

- Сделайте резервные копии на внешний носитель или облачный сервис. Храните копии в нескольких местах.

Важно: реализация этих пунктов занимает от нескольких минут до часа в зависимости от конфигурации и количества пользователей.

Дополнительные меры безопасности

- Обновляйте DSM и все пакеты до последних версий. Обновления часто содержат исправления уязвимостей.

- Отключите удалённый доступ (QuickConnect, внешние порты) если он не нужен. Если нужен — используйте VPN.

- Ограничьте доступ по IP: разрешите вход только из доверенных сетей.

- Отключите ненужные службы (SSH, Telnet, FTP), либо перенесите их на нестандартные порты и используйте ключи SSH вместо паролей.

- Настройте мониторинг логов и оповещения о подозрительных входах.

SOP — Пошаговый план действий при подозрении на компрометацию

- Изолируйте устройство: отключите NAS от сети или заблокируйте внешние соединения.

- Сохраните логи: System Log, Connection Log и журналы доступа к файлам.

- Просканируйте систему Security Advisor и антивирусными приложениями.

- Отключите подозрительные учётные записи и смените пароли всех администраторов.

- Если есть снимки (Snapshots) — восстановите чистую версию. Если нет — подготовьте восстановление из резервной копии.

- Переустановите DSM при подозрении на глубокую компрометацию и восстановите данные из проверённых бэкапов.

- Сообщите в Synology Support и местный CERT; предоставьте логи и описания событий.

- После восстановления — проведите пост-инцидентный аудит и усилите политики безопасности.

Быстрая команда для изоляции (пример, операция в интерфейсе):

- Отключить сетевые порты на уровне маршрутизатора.

- Отключить QuickConnect и внешние службы в Панели управления.

План отката (rollback)

Если восстановление из снимка/бэкапа прошло некорректно:

- Повторно изолируйте устройство.

- Откатитесь на предыдущий работоспособный снимок/резервную копию.

- Выполните полную проверку Integrity и Security Advisor.

- Переустановите пакеты один за другим, контролируя работоспособность.

Критерии приёмки

- Все администраторские учётные записи имеют уникальные и сложные пароли.

- Включена двухфакторная аутентификация для админов.

- Автоблокировка настроена и активна.

- Наличие как минимум одной актуальной копии данных вне NAS.

- Регулярные снимки включены и проверены на восстановление.

Чеклисты по ролям

Администратор:

- Включить 2FA.

- Настроить Auto Block и Firewall.

- Проверить обновления DSM.

Оператор резервного копирования:

- Настроить регулярные резервные копии в другое хранилище.

- Проверить процедуру восстановления на тестовом объёме.

Пользователь:

- Не использовать повторно пароли.

- Сообщать о странном поведении NAS (замедления, незнакомые учётные записи, всплывающие задания).

Когда базовые меры не помогут (контрпримеры)

- Если злоумышленник уже получил доступ к резервным копиям на том же NAS — локальные снимки не помогут. Отдельное хранилище обязательно.

- Если на устройство установлен руткит, может потребоваться полная переустановка DSM.

- Если у компании сложная сеть с множеством удалённых узлов, нужен централизованный менеджмент и мониторинг.

Ментальные модели и правила принятия решений

- Предположение “начни с минимальных привилегий”: дайте лишь те права, которые действительно нужны.

- Правило 3-2-1 для резервного копирования: 3 копии, 2 носителя, 1 вне сайта.

- Оценка риска: вероятности успешной атаки брутфорсом снижаются экспоненциально с ростом длины и сложности пароля.

Глоссарий (одна строка на термин)

- Botnet — сеть заражённых устройств, управляемая злоумышленником.

- Брутфорс — метод подбора пароля перебором вариантов.

- Ransomware — шифровальщик данных с требованием выкупа.

- Snapshot — снимок состояния тома для быстрого восстановления.

- DSM — DiskStation Manager, операционная система Synology.

Ресурсы и контакты

- Обратитесь в Synology Support через официальный портал техподдержки и в Knowledge Center для пошаговых инструкций по настройке безопасности.

- При серьёзных инцидентах уведомьте местный CERT и сохраните логи для расследования.

Небольшая диаграмма принятия решения

flowchart TD

A[Обнаружена подозрительная активность] --> B{Устройство в сети?}

B -- Да --> C[Изолировать устройство от сети]

B -- Нет --> D[Собрать логи и сообщить]

C --> E[Запустить Security Advisor и собрать логи]

E --> F{Найден вредоносный код?}

F -- Да --> G[Восстановить из снимка/бэкапа или переустановить DSM]

F -- Нет --> H[Сменить пароли и усилить настройки]

G --> I[Провести аудит и мониторинг]

H --> IИтог

StealthWorker использует простую технику — брутфорс — но последствия для NAS с важными данными могут быть серьёзными. Примените базовые меры (сложные пароли, авто-блокировка, 2FA, снимки, резервное копирование) и имейте план действий на случай компрометации. Это минимизирует риск потери данных и присоединения устройства к ботнету.

Похожие материалы

Как устроить идеальную вечеринку для просмотра ТВ

Как распаковать несколько RAR‑файлов сразу

Приватный просмотр в Linux: как и зачем

Windows 11 не видит iPod — способы исправить

PS5: как настроить игровые пресеты