Passkeys da Apple: o que são e como usá-las

Índice

- O que são as passkeys da Apple?

- Dispositivos compatíveis

- Como usar passkeys no iPhone, iPad e Mac

- Como ativar Chaves do iCloud

- Como ativar passkeys no Mac

- Como configurar passkeys no Mac

- Como ativar passkeys no iPhone e iPad

- Como configurar passkeys no iPhone e iPad

- Como recuperar passkeys se perder o dispositivo

- Boas práticas de segurança e hardening

- Para administradores de TI e equipes de produto

- Para desenvolvedores: compatibilidade e testes

- Matriz de compatibilidade e alternativas

- Fluxograma de decisão

- Perguntas frequentes

- Resumo e próximos passos

O que são as passkeys da Apple?

Passkeys são credenciais digitais baseadas em criptografia pública, padronizadas pela FIDO Alliance (FIDO2/WebAuthn), que permitem autenticar usuários sem senhas memoráveis. Em linhas simples:

- Chave privada: fica no seu dispositivo (protegida por hardware e biometria). Não deixa o dispositivo em formato legível.

- Chave pública: fica no servidor do serviço e permite verificar assinaturas digitais originadas pela chave privada.

Definição rápida: passkey = par de chaves (privada no dispositivo + pública no servidor) + verificação de origem do site/app.

Como funcionavam as senhas tradicionais?

Com senhas tradicionais você fornece um identificador (e‑mail/usuário) e uma senha que o servidor verifica comparando com credenciais armazenadas (hash). Esse processo está sujeito a vários vetores de ataque: phishing, roubo de bases de dados, reuso de senha e keyloggers.

Com 2FA a segurança melhora, mas ainda depende de um segredo que o usuário precisa gerenciar e do fato do servidor confiar na entrada do usuário.

Como funcionam as passkeys?

Quando um site/app suporta passkeys:

- O serviço solicita criação de uma nova credencial WebAuthn.

- O dispositivo gera um par de chaves (privada e pública) e guarda a chave privada no Keychain do dispositivo.

- O dispositivo envia a chave pública e, opcionalmente, uma declaração de atestado ao servidor.

- Para login, o servidor envia um desafio; o dispositivo assina o desafio com a chave privada e o servidor verifica com a chave pública.

Tudo isso é transparente para o usuário; a autenticação exige confirmação por biometria (Face ID/Touch ID) ou código de bloqueio do dispositivo. Além disso, o dispositivo verifica a origem (o URL) antes de usar a chave, o que elimina a maioria dos ataques de phishing.

Nota técnica: a verificação de origem evita que um site malicioso solicite a assinatura da sua chave privada em nome de outro site.

Dispositivos compatíveis

Apple introduziu suporte a passkeys em iOS 16, iPadOS 16 e macOS Ventura. Outros fornecedores também implementaram o padrão FIDO2/WebAuthn:

- Android: suporte ao WebAuthn e passkeys começou a ser disponibilizado para testes em 2022.

- Windows: suporte para passkeys e WebAuthn está em evolução (navegadores modernos e APIs de plataforma).

- navegadores: navegadores atualizados com suporte a WebAuthn (Safari, Chrome, Edge, Firefox) podem usar passkeys quando a plataforma oferece armazenamento seguro.

Tabela rápida de compatibilidade

| Plataforma | Condição | Observações |

|---|---|---|

| iPhone/iPad | iOS 16+ / iPadOS 16+ | Requer Chaves do iCloud ativado para sincronizar entre dispositivos |

| Mac | macOS Ventura+ | Requer Chaves do iCloud para sincronizar |

| Android | Suporte progressivo | Compatibilidade depende do fabricante e versão; WebAuthn é requisito |

| Windows | Suporte progressivo | A experiência pode variar por navegador e versão do SO |

Como usar passkeys no iPhone, iPad e Mac

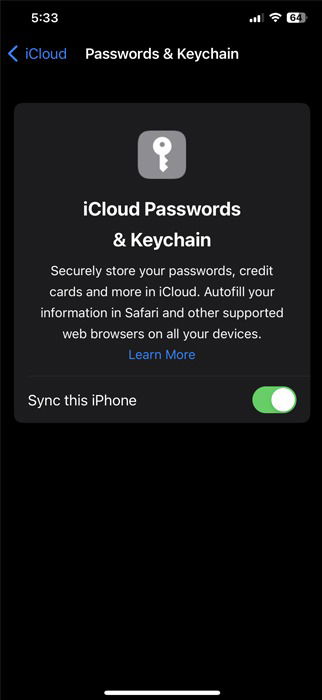

A primeira etapa é garantir que o Chaves do iCloud (iCloud Keychain) esteja ativado, pois ele sincroniza as passkeys entre seus dispositivos Apple.

Como ativar Chaves do iCloud

No iPhone/iPad:

- Abra Ajustes -> [seu nome] -> iCloud -> Chaves.

- Ative Chaves do iCloud.

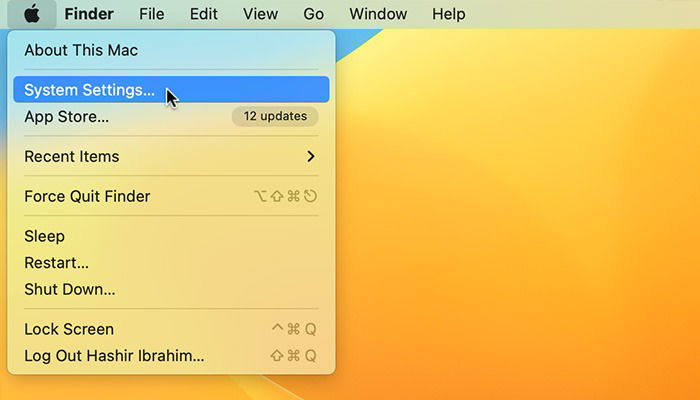

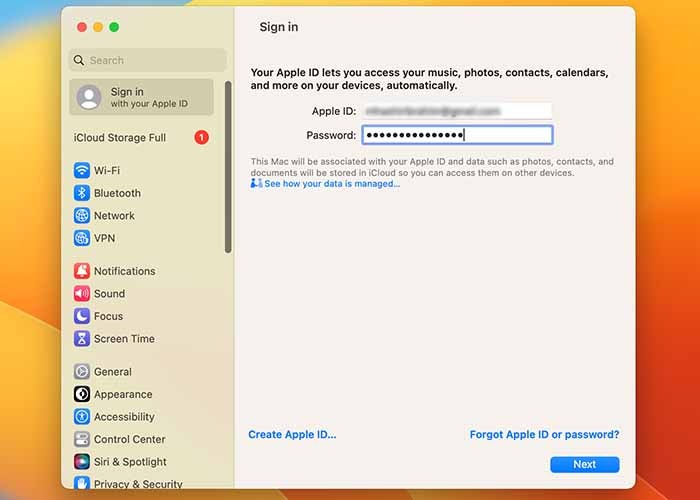

No Mac:

- Clique no menu Apple e escolha Ajustes do Sistema.

- Clique em seu nome no canto superior esquerdo para abrir Apple ID.

- Ative Chaves.

Importante: o sistema pode solicitar que você ative a autenticação de dois fatores (2FA) para sua Apple ID se ainda não estiver configurada.

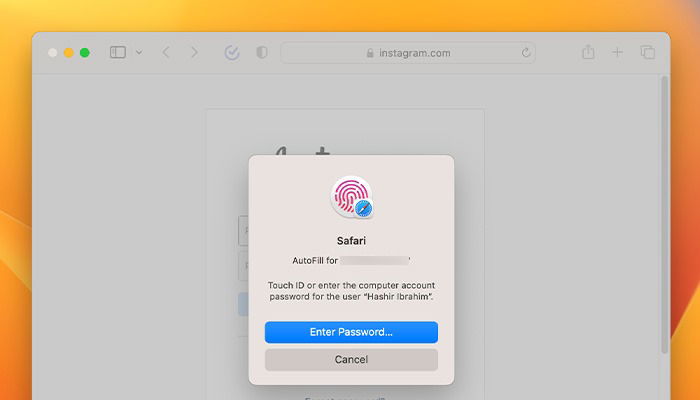

Como ativar passkeys no Mac

- Abra o site ou app que suporta passkeys (autenticação FIDO/WebAuthn).

- Clique em Registrar / Inscrever-se / Fazer login conforme a opção.

- Ao pedir para salvar a credencial, escolha Salvar senha (ou equivalente do macOS) e confirme com Touch ID/Face ID.

Como a Apple integra passkeys à funcionalidade de Autopreenchimento, a experiência é fluida: o navegador ou app pergunta se você quer salvar a passkey e, depois, usa Touch ID/Face ID para autenticar logins posteriores.

Como configurar passkeys no Mac

- Acesse o site/app com suporte FIDO.

- Clique em Registrar / Sign Up / Create account.

- Preencha os dados (ou use Autopreenchimento).

- Quando solicitado, escolha salvar a passkey e confirme com biometria.

- A passkey é criada e sincronizada via Chaves do iCloud.

Dicas práticas:

- Se o site solicita um método de autenticação, escolha “Usar passkey” quando disponível.

- Você pode manter também uma senha tradicional como fallback até a adoção total.

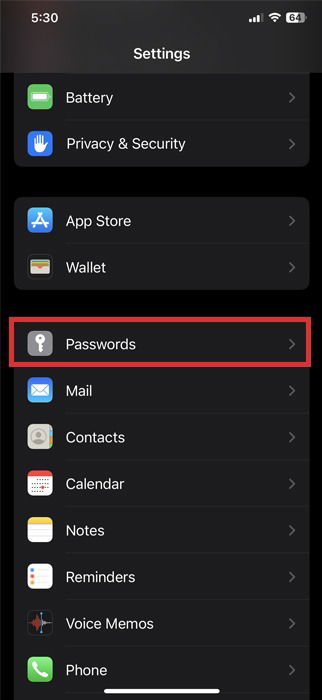

Como ativar passkeys no iPhone e iPad

- Abra Ajustes -> Senhas.

- Toque em Opções de Senha.

- Ative Autopreenchimento de Senhas e selecione Chaves do iCloud.

Após habilitar, siga o mesmo fluxo de criação ao registrar-se em sites/apps compatíveis. O iPhone/iPad pedirá Face ID/Touch ID para autorizar a criação e o uso da passkey.

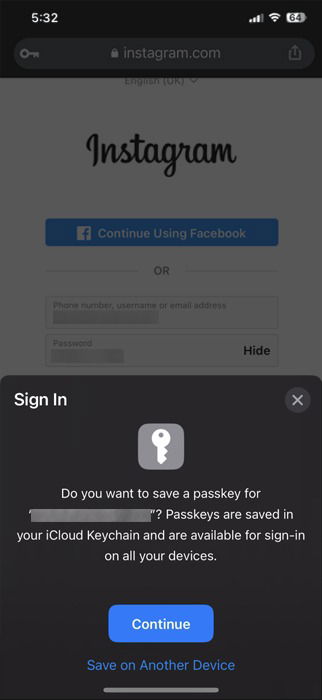

Como configurar passkeys no iPhone e iPad

- Acesse o app ou site compatível.

- Escolha Registrar / Sign Up / Sign In conforme apropriado.

- Preencha os dados ou use Autopreenchimento.

- Ao receber a opção de salvar a credencial, toque em Continuar e confirme com Face ID ou Touch ID.

A passkey será sincronizada entre seus dispositivos Apple através das Chaves do iCloud.

Como recuperar passkeys se perder o dispositivo

Se você perder um dispositivo, as passkeys permanecem disponíveis em outros dispositivos Apple onde o Chaves do iCloud esteja ativo e confiável. Se você perde o seu único dispositivo Apple, use o processo de recuperação do Chaves do iCloud (escrow) ao configurar um novo dispositivo:

Runbook de recuperação — passos gerais:

- Ligue o novo dispositivo e faça login com sua Apple ID.

- Se o dispositivo não for automaticamente confiável, confirme sua identidade com um código enviado ao número de telefone confiável ou via outro dispositivo confiável.

- Insira a senha do dispositivo quando solicitado.

- Após a verificação, o Chaves do iCloud restaurará suas passkeys para o novo dispositivo.

Limites e cautelas:

- Você tem 10 tentativas para autenticar a restauração do Chaves do iCloud. Após isso, o escrow e os registros do Keychain podem ser apagados permanentemente como medida de segurança.

- Se o escrow for apagado ou inacessível, o método mais seguro é entrar em contato com o suporte da Apple e os provedores de serviço para reconfigurar contas com métodos alternativos de recuperação.

Boas práticas de segurança e hardening

- Ative a autenticação de dois fatores (2FA) para sua Apple ID antes de usar Chaves do iCloud.

- Use Face ID/Touch ID e bloqueio por código forte no dispositivo.

- Mantenha o sistema operacional e navegadores atualizados.

- Não compartilhe o código de bloqueio do dispositivo nem senhas de recuperação.

- Para contas críticas, mantenha um plano de recuperação: dispositivo de backup, telefone confiável e contato com suporte do serviço.

Matriz de risco resumo

| Risco | Impacto | Mitigação |

|---|---|---|

| Perda do único dispositivo | Alto | Ativar 2FA, número confiável, restaurar via escrow |

| Phishing | Baixo | Passkeys praticamente eliminam phishing por verificação de origem |

| Comprometimento do servidor | Médio | Passkeys reduzem impacto pois não expõem senhas; ainda monitore atividade |

| Acesso físico ao dispositivo desbloqueado | Alto | Bloqueio por código e biometria obrigatórios |

Para administradores de TI e equipes de produto

Mini‑metodologia para adoção organizacional — fases:

- Avaliação: inventário de aplicações, identificar serviços que já suportam WebAuthn/FIDO2.

- Piloto: habilitar passkeys para grupos de teste e manter senhas como fallback.

- Implantação: treinar usuários, atualizar documentação e políticas de login.

- Operação: monitorar métricas de adoção, incidências e feedback.

Checklist operacional para TI

- Verificar requisitos mínimos de OS e navegadores.

- Atualizar políticas de recuperação e suporte.

- Preparar scripts de onboarding e FAQ interno.

- Garantir que a equipe de suporte saiba restaurar Chaves do iCloud e orientar usuários.

Citação de especialistas

“Especialistas em segurança recomendam adotar passkeys como primeira opção de autenticação, mantendo fallback controlado durante a transição.”

Para desenvolvedores: compatibilidade e testes

Recomendações técnicas:

- Suporte WebAuthn/FIDO2 no backend para cadastro e autenticação.

- Implementar fluxo de fallback (senha + MFA) para usuários em plataformas legadas.

- Validar origem (origin) e parâmetros de atestado quando aplicável.

- Testar flow cross‑device: QR code para login em dispositivos não Apple e uso de telefone Apple para autenticar.

Casos de teste / Critérios de aceitação

- Cadastro com passkey cria registro público/ID no servidor.

- Login com passkey valida desafio/certificado e concede sessão.

- Se o usuário não tiver passkey, o fluxo de fallback (senha+MFA) funciona.

- Reconciliação: passkey criada em um dispositivo é usável em outro após sync do Chaves do iCloud.

Template de teste rápido

- Registro: iniciar criação de passkey e confirmar com biometria.

- Login: iniciar login, escolher passkey e validar resposta do servidor.

- Recuperação: simular perda do dispositivo e restaurar via outro dispositivo Apple.

- Cross‑platform: iniciar login em dispositivo não Apple, usar QR para confirmar com iPhone.

Matriz de compatibilidade e alternativas

- Passkeys (FIDO2/WebAuthn): melhor experiência em dispositivos com armazenamento seguro (TPM, Secure Enclave).

- Alternativas: gerenciadores de senhas (1Password, Bitwarden, Google Password Manager) que suportam WebAuthn parcial ou como repositório de credenciais.

- Fallbacks: senha + MFA, chaves de segurança físicas (YubiKey), autenticação por app.

Observação: a interoperabilidade entre Chaves do iCloud e gerenciadores de terceiros está em evolução; confirme o suporte atual do seu gerenciador.

Fluxograma de decisão

flowchart TD

A[Usuário tenta entrar] --> B{Dispositivo e navegador suportam passkeys?}

B -- Sim --> C{Passkey registrada para o site?}

C -- Sim --> D[Solicitar biometria -> Assinar desafio -> Acesso concedido]

C -- Não --> E[Oferecer registro de passkey ou fallback de senha]

B -- Não --> F[Mostrar opções: senha + MFA ou usar QR para autenticar com dispositivo suportado]

E --> D

F --> DPerguntas frequentes

Como posso usar passkeys em um dispositivo que não é Apple?

Se a passkey está armazenada no seu iPhone, muitos sites oferecem “Outras opções de login” que geram um QR code. Escaneie com o iPhone, confirme com Face ID/Touch ID e a autenticação é transmitida ao dispositivo não Apple.

A Apple pode ler minhas passkeys?

Não. As passkeys são armazenadas no Chaves do iCloud e protegidas por criptografia de ponta a ponta. A Apple não tem acesso à sua chave privada nem pode lê‑la.

As passkeys substituem todas as senhas?

Tecnicamente as passkeys podem substituir senhas, mas a adoção ampla depende de cada site/app implementar suporte FIDO/WebAuthn. Durante a transição, muitos serviços oferecem passkeys como opção ao lado de senhas.

Posso compartilhar uma conta usando passkeys?

Passkeys são vinculadas ao usuário/identificador. Para contas compartilhadas, mantenha métodos de acesso organizados (contas corporativas, delegação, ou gerenciadores de credenciais). Não é recomendado exportar chaves privadas.

O que acontece se eu redefinir minha Apple ID?

Redefinir credenciais da Apple ID pode impactar o acesso ao Chaves do iCloud. Siga as instruções oficiais da Apple para recuperação de conta e restabelecimento do Chaves do iCloud.

Resumo e próximos passos

- Ative o Chaves do iCloud e 2FA para sua Apple ID.

- Adote passkeys em sites e apps que suportam FIDO/WebAuthn.

- Prepare um plano de recuperação com dispositivo de backup e número de telefone confiável.

- Para equipes: implemente WebAuthn no backend e ofereça suporte de fallback durante a transição.

Dica final: comece com um pequeno grupo piloto e acompanhe a experiência dos usuários antes de migrar em larga escala.

Imagem crédito: Unsplash. Todas as capturas de tela por Hashir Ibrahim.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android