Como capturar tráfego de rede no Android — URL sniffing e packet capture

Importante: usar captura de tráfego em dispositivos alheios ou para interceptar comunicações privadas é ilegal e antiético. Faça testes apenas em seus dispositivos ou com permissão explícita.

O que é captura de tráfego em uma linha

Captura de tráfego é o processo de observar pacotes de dados que saem ou entram num dispositivo para saber que informações estão sendo transmitidas.

Por que inspecionar o tráfego do seu Android

- Verificar se apps enviam senhas ou dados pessoais em texto simples.

- Auditar permissões e comportamento de apps suspeitos.

- Testar privacidade de redes públicas como Wi‑Fi de cafés ou aeroportos.

- Ajudar desenvolvedores e testadores a depurar chamadas de API.

Notas:

- Tráfego HTTPS fica cifrado; ativar interceptação SSL pode revelar mais detalhes, mas não funciona contra apps com certificate pinning.

- Captura via VPN local não exige root, mas tem limitações técnicas (ver seção sobre quando falha).

Conceitos essenciais em uma linha

- Pacote: unidade de dados enviada pela rede.

- VPN local: mecanismo usado por apps de captura para direcionar tráfego pelo próprio app e inspecioná‑lo.

- Certificado SSL local: certificado adicionado ao dispositivo para permitir que um proxy local decodifique tráfego HTTPS.

Ferramentas e alternativas rápidas

- Packet Capture (Google Play) — captura via VPN local e certificado SSL opcional, sem root.

- mitmproxy / Burp Suite — proxy avançado para análise no PC; exige configurar proxy ou ADB reverse e certificado.

- tcpdump / tshark — captura em terminal; normalmente requer root ou acesso via adb em emulador.

- Emulador Android — alternativa para testes sem afetar dispositivo real.

Passo a passo: capturar tráfego com o app Packet Capture

- Baixar o app Packet Capture na Google Play Store.

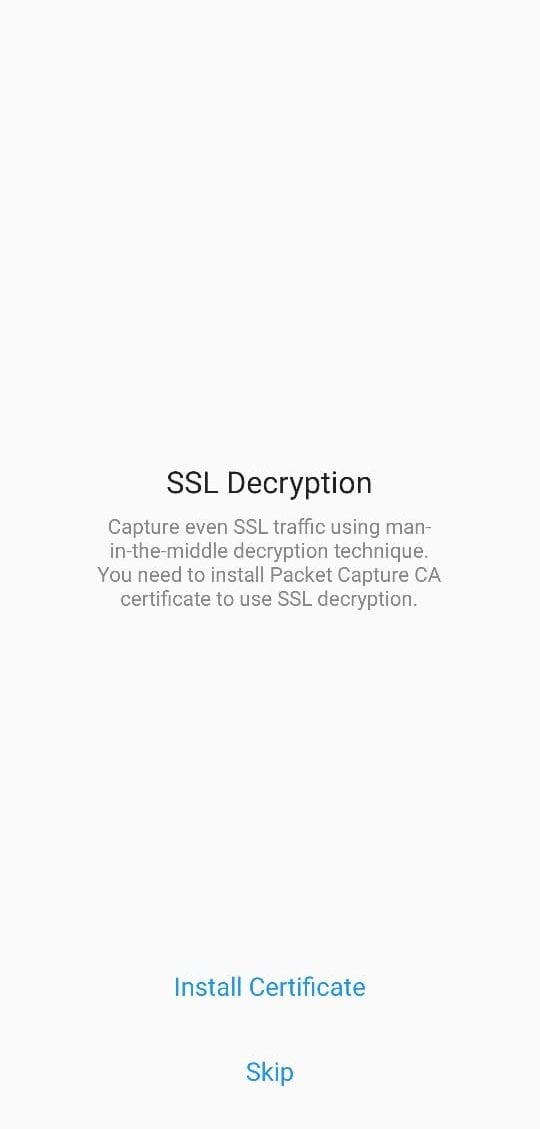

- Abrir o app. Ele solicitará a instalação de um certificado SSL para decodificar HTTPS. Recomenda‑se habilitar somente se você entender os riscos.

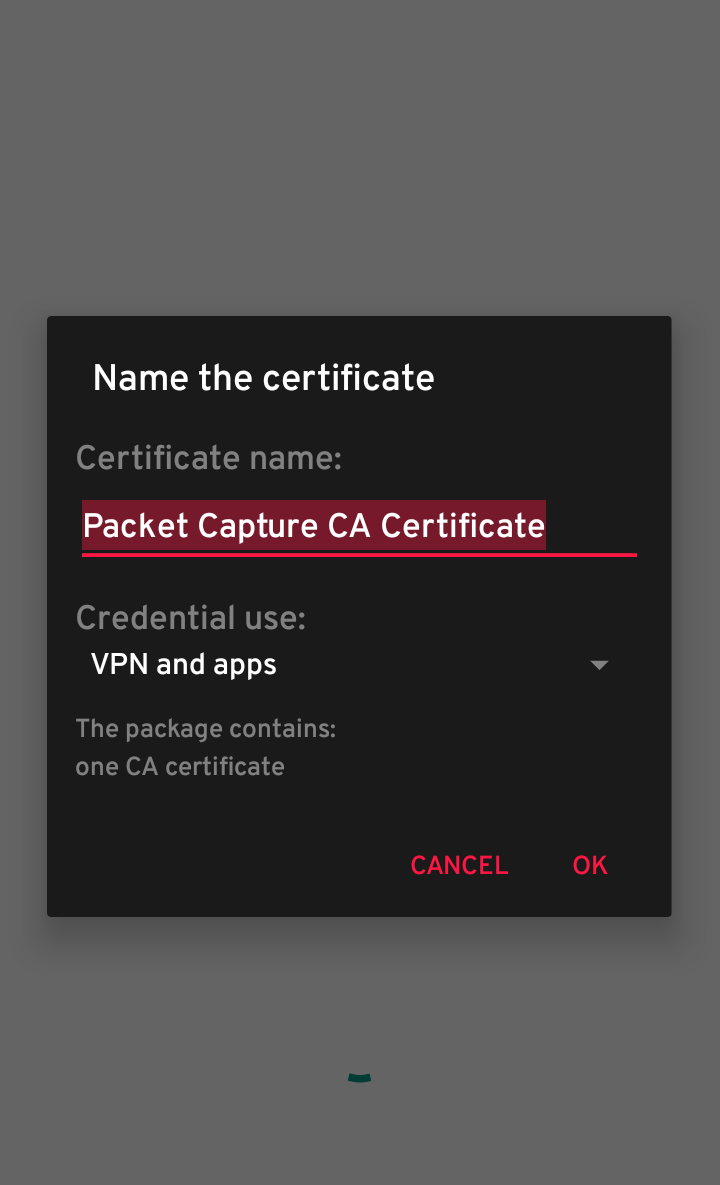

- Se o app pedir, configure um PIN ou padrão de bloqueio de tela. Isso é necessário para instalar o certificado.

- Toque no botão iniciar (seta verde no canto superior direito) para começar a captura.

- O app solicitará a criação de uma conexão VPN local. Clique em OK para permitir.

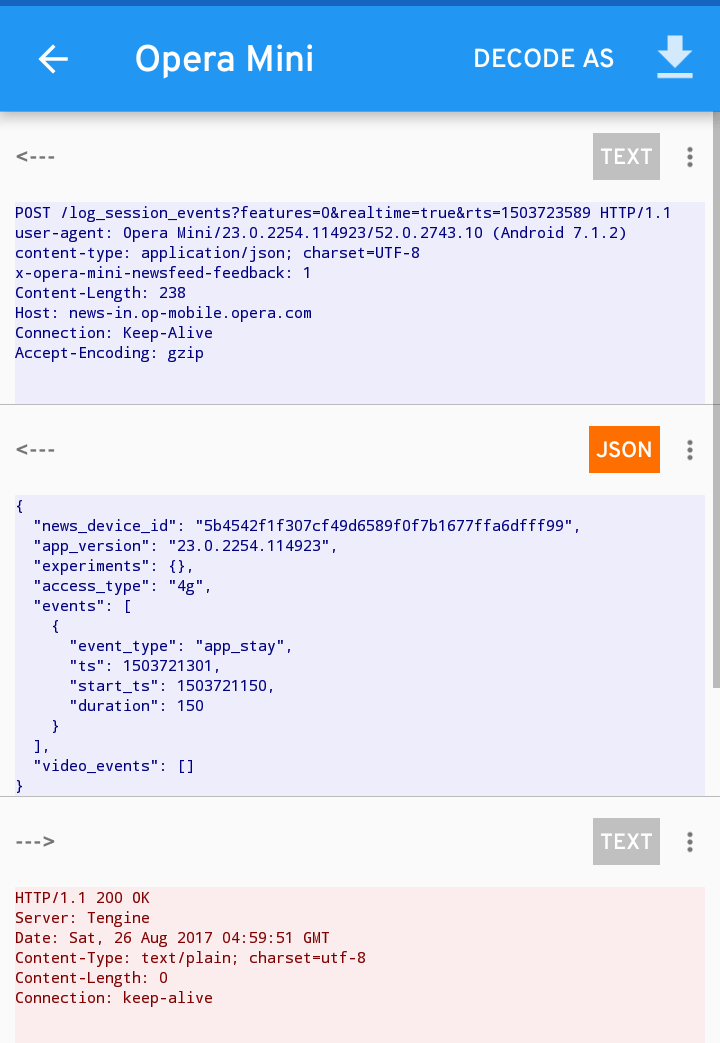

- Aparecerá uma lista de apps que originaram tráfego. Toque em qualquer app para ver requisições e respostas capturadas.

- Quando terminar, pare a captura e, se quiser remover o certificado, vá em Configurações > Segurança > Limpar credenciais.

Observações sobre o certificado SSL

- Habilitar o certificado permite que o app intercepte e decodifique conexões HTTPS para exibir URLs e payloads.

- O certificado é instalado somente no usuário atual em muitas versões do Android; apps que usam compartilhamento em nível de sistema podem não confiar nele.

- Para remover o certificado: Configurações do sistema > Segurança > Limpar credenciais.

Capturas de tela passo a passo

Quando essa técnica funciona bem

- Apps que usam HTTP ou HTTPS sem certificate pinning.

- Testes rápidos para verificar se dados sensíveis são transmitidos em texto claro.

- Auditorias manuais em redes Wi‑Fi abertas.

Quando a captura falha ou é limitada

- Apps com certificate pinning negam a interceptação do certificado local; o tráfego HTTPS permanece protegido.

- Tráfego dentro de uma VPN ou apps que implementam suas próprias camadas de criptografia por cima do TLS pode não ser visível.

- Em algumas versões recentes do Android, certificados instalados pelo usuário não são confiáveis por apps que exigem certificação em nível de sistema.

- Aplicativos com proteções anti‑tampering podem detectar e bloquear proxies locais.

Alternativas técnicas e quando usá‑las

- Burp Suite / mitmproxy via PC: ideal para análises profundas e scripts de modificação de tráfego. Requer configurar o dispositivo para usar o proxy do PC ou usar adb reverse para redirecionar o tráfego.

- Emulador Android: útil para testes repetíveis e para usar tcpdump sem root em imagens de emulador com permissões adb.

- Dispositivo com root: permite usar tcpdump, dumpcap ou Wireshark diretamente e coletar PCAP completos da interface de rede.

Mini metodologia para uma sessão segura de análise

- Objetivo: defina o que procura (URLs expostas, senhas em texto claro, tokens expostos).

- Ambiente: prefira um ambiente de teste ou emulador; desconecte contas pessoais desnecessárias.

- Captura: inicie a captura, reproduza a ação do app e registre horário e sequência.

- Análise: filtre por domínio, método HTTP, conteúdo de payload e cabeçalhos.

- Triagem: classifique achados em risco alto/médio/baixo.

- Remediação: para desenvolvedores, aplicar HTTPS corretamente, evitar headers sensíveis e remover credenciais inexplicáveis.

Checklist rápido para diferentes perfis

- Desenvolvedor

- Confirmar que APIs usam HTTPS e que nenhum dado sensível vai em query strings.

- Testar em emulador e dispositivo real.

- Evitar expor tokens longos em logs ou parâmetros.

- Testador de segurança

- Verificar certificate pinning, cookies seguros, e políticas de transporte.

- Tentar mitmproxy e capturar PCAP para comparação.

- Usuário comum

- Verificar se apps pedem permissões desnecessárias.

- Evitar transações sensíveis em redes públicas sem VPN confiável.

Critérios de sucesso

- Conseguir ver requisições HTTP/HTTPS do app alvo no Packet Capture.

- Identificar se dados pessoais surgem em texto simples no corpo ou nos parâmetros.

- Conseguir reproduzir e documentar o fluxo de dados com timestamps.

Criação e remoção do certificado passo a passo

- Instalar: aceitar a solicitação do Packet Capture para adicionar certificado; o sistema pedirá PIN/padrão.

- Verificar: em Configurações > Segurança > Certificados, localizar o certificado do app.

- Remover: Configurações > Segurança > Limpar credenciais, ou remover o certificado manualmente se listado.

Nota: limpar credenciais pode remover certificados legítimos instalados por empresas para VPN corporativa. Certifique‑se de entender o impacto antes de apagar.

Mapa de decisão básico

flowchart TD

A[Quero inspecionar tráfego] --> B{Tenho root?}

B -- Sim --> C[Usar tcpdump ou tshark, extrair PCAP]

B -- Não --> D{Consigo instalar certificado?}

D -- Sim --> E[Usar Packet Capture ou mitmproxy com certificado]

D -- Não --> F[Usar emulador ou configurar proxy no PC com adb]

E --> G{App usa certificate pinning?}

G -- Sim --> F

G -- Não --> H[Analisar tráfego decodificado]Riscos e mitigação

- Risco: exposição de credenciais ao instalar certificado. Mitigação: instale apenas em dispositivos de teste ou remova certificado após uso.

- Risco: interferir em apps que exigem certificado do sistema. Mitigação: documentar e restaurar configurações depois do teste.

Boas práticas éticas e legais

- Nunca capture tráfego de terceiros sem permissão explícita.

- Use a técnica para auditoria, debugging e educação em segurança.

- Para organizações, estabeleça políticas e autorizações para testes de interceptação.

Exemplos de problemas comuns que você pode encontrar

- Token de sessão enviado em URLs (alto risco).

- Requisições que usam HTTP em vez de HTTPS (alto risco).

- Dados pessoais em campos JSON sem criptografia adicional (médio risco).

Perguntas frequentes

Preciso de root para usar Packet Capture?

Não. Packet Capture usa uma VPN local para interceptar tráfego e não exige root.

O certificado SSL vai decodificar todo o tráfego HTTPS?

Não necessariamente. Ele decodifica conexões que confiam no certificado de usuário. Apps com certificate pinning ou implementações de criptografia adicional podem impedir a decodificação.

Como remover o certificado se algo ficar estranho no aparelho?

Vá em Configurações > Segurança > Limpar credenciais. Caso a interface do fabricante seja diferente, procure certificados instalados ou credenciais de usuário.

Glossário rápido

- VPN local: redirecionamento de tráfego para inspeção no próprio dispositivo.

- Certificate pinning: técnica que liga um app a um certificado específico para evitar proxies maliciosos.

- PCAP: formato de arquivo que armazena pacotes de rede capturados.

Resumo final

Capturar tráfego no Android sem root é viável e útil para auditoria e debugging através de apps como Packet Capture. Entenda as limitações: certificate pinning e criptografia adicional podem ocultar dados. Sempre atue de forma ética e remova certificados temporários após os testes.

Se tiver dúvidas específicas sobre um erro ao capturar tráfego ou quiser um guia para configurar mitmproxy com o seu PC, deixe um comentário com modelo do dispositivo e versão do Android.

Mais como isto

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android